基于大数据技术的5G跨域虚拟网络安全性评估方法研究*

2021-10-19赵丽红

赵丽红

(安徽文达信息工程学院计算机工程学院 安徽合肥 231201)

1引言

随着社会的飞速发展,互联网的规模也在不断增加,网络安全问题日益突出。网络攻击不仅会影响个人用户的网络环境,同时也会危害企业、政府甚至国家的网络安全[1]。5G跨域虚拟网络安全性评估是从整体出发,将各种网络指标有效融合在一起[2],全面描述当前网络环境,为管理决策者提供更加直观的网络安全概况。国内外相关专家也针对5G跨域虚拟网络安全性评估方面的内容进行了大量的研究,例如谢丽霞等人[3]通过态势输入指标和输出态势值明确BP神经网络对应的输入/出节点,采用经验公式以及试凑法分别计算不同隐含层节点信息,针对不同阈值进行初始化处理,同时将将权值和阈值编码为布谷鸟,将全部得到的网络安全态势数据输入到CSBPNN模型中,实现网络安全性评估。杨宏宇等人[4]根据基于熵关联度将警报信息转换为态势实际值时间序列样本,计算静态修匀系数自适应解,根据可变域得到初始阈值值,进而实现网络态势预测。虽然上述两种方法能够能够及时发现攻击,但是最终获取的评估结果并不理想。为此,提出一种基于大数据技术的5G跨域虚拟网络安全性评估方法。仿真实验结果表明,所提方法不仅能够获取较高的评估精度,同时还具有强的适用性。

2方法

2.1 基于大数据技术的5G跨域虚拟网络数据清洗

在5G跨域虚拟网络安全性理解过程中,通过大数据技术挖掘不同数据之间的关联规则[5],进而完成网络安全性的整体理解分析。5G跨域虚拟网络是由两个不同的部分组分,分别为:

(1)数据接收部分;

(2)决策部分。

各个输出层和隐藏层之间是存在关联的,和隐含层

之间无任何关联;其中连接强度数值(权重)W位于隐含层和输入层两者之间。在模型训练初始阶段,通过权重W初始化获取一个随机值,其中隐含层的数据接入部分能够接收不同层次的判别结果[6-7]。在此基础上,计算∑WX,获取对应的激励值。将激励值传输至决策模块中,对输入值进行加权处理,同时根据决策模块的核心判断方法对网络局部安全性进行预测。

在调整神经网络权重取值大小时,采用梯度进行校正。在隐含层中神经元的数量越多,说明模型中的学习效率以及冲量取值就越低。为了更好解决各类型数据之间存在的冲突和错误,需要组建数据属性标准库。

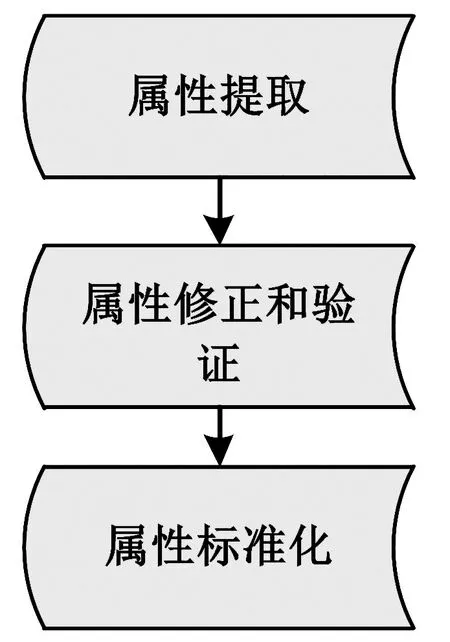

由于不同类型数据之间存在十分明显的差距,需要统一对其进行标准化处理和一致性校验,同时组建数据属性标准库,具体的操作流程如图1所示。

图1 数据属性标准库

(1)属性提取:对数据进行结构化处理过程中,十分容易提取数据的属性,由于数据的不确定性,会导致数据属性中同时含有多个单一的属性。所以,组建属性数据库的核心在于精准表示半结构化数据。

(2)属性修正和验证:分别检测不同的源实例,得到数据输入错误,最大限度对其进行修正。另外,根据属性依赖关系判定数据属性修正是否正确。

(3)属性标准化:将不同的属性值转换为统一的格式[8],方便后续实例数据的匹配以及集成。

进行数据清洗的主要目的是获取核心属性,达到最佳分类能力,进而降低搜索空间提升数据清洗效率。以下主要采用属性约简删除5G跨域虚拟网络数据中的冗余属性,进而提升评估结果的准确性。

属性约简算法的主要思想是在条件属性分类过程中,根据条件属性的累积去除,判定核心属性和全部重要属性是否被删除。将符合约束条件的属性全部添加到属性约减集合中[9],方便输出最终的集合,具体的操作步骤如下:

(1)属性约简中包含决策表,设定条件属性为决策集表U;决策属性集为D,则信息系统能够被定义为:

S={U,Q,V,f}

(1)

(2)针对决策表进行可辨识矩阵计算,即:

Red=Core

(2)

(3)删除可辨识矩阵中的核属性,将剩余属性组合进行约简。

(4)分别计算各个属性出现的次数,按照属性频率将其排序[10],其中将属性频率最高的属性表示为a1。

(5)判断可辨矩阵是否为空,假设不为空则返回步骤(4);若为空则停止计算,Red即最终获取的约简结果,进而实现5G跨域虚拟网络数据清洗。

2.2 5G跨域虚拟网络安全性评估

攻防随机模博弈模型元素如下所示::

(1)局中人集合为:

N={P1,P2}

(3)

式(3)中,P1代表黑客;P2代表防御者。

(2)局中人Pk对应的行为空间为:

(4)

(3)局中人Pk对应的状态空间为:

S=(St|St={st1,st2,…,stn})

(5)

不同的运行状态代表网络对抗的不同阶段,其中各个状态之间的转换是由对抗双方共同决定的,可以将其描述为一个博弈St过程,其中对应的矩阵元素能够表示为:

(6)

网络状态熵差主要是指网络在遭受入侵后设备熵和链路熵两者的差值,能够精准描述5G跨域虚拟网络运行状态的具体变化情况。当网络状态为St时,5G跨域虚拟网络状态熵差为:

(7)

式(7)中,ΔHhostti代表网络设备hosti被攻击之后各个单项指标的熵差之和;i代表网络设备数量;m代表设备可用性对应的三项指标;Ii代表网络设备hosti的重要度;ΔHlinkti代表入侵对链路linkj的影响因素,详细反应了链路对网络传输层的影响,主要包含的因素有:历史统计数据以及用户需求等。

考虑到网络对抗双方收益的互补性,选择零和对抗随机博弈对各个类型的对抗效果进行量化处理。网络入侵效果能够全面描述入侵行为对网络系统总体的损害程度[13],即:

(8)

(9)

式(9)中,L(vul)代表入侵设备上的脆弱性vul的利用率。

将网络安全问题能够转换为多阶段动态博弈过程,在各个阶段分别对应不同的网络安全状态,对博弈模型进行求解能够获取最优对抗策略,即网络安全状态概率,结合对抗行为导致的网络状态熵差定量分析网络攻防结果[14-15],获取如下的评估方法与结果。

(1)将不同的网络单项指标进行初始化处理,获取入侵行为预测以及对抗结果量化值。

(2)对全部参数进行初始化处理,组建博弈模型矩阵。

(3)更新价值向量,同时计算混合Nash均衡。

(4)分析当前5G跨域虚拟网络安全状况,对网络入侵行为进行预测,获取最终的的5G跨域虚拟网络安全性评估结果。

3仿真实验

为了验证所提基于大数据技术的5G跨域虚拟网络安全性评估方法的有效性,进行网络入侵实验,其中网络拓扑结构如图2所示。

图2 网络拓扑结构

各个实验参数如表1所示。

表1 实验参数

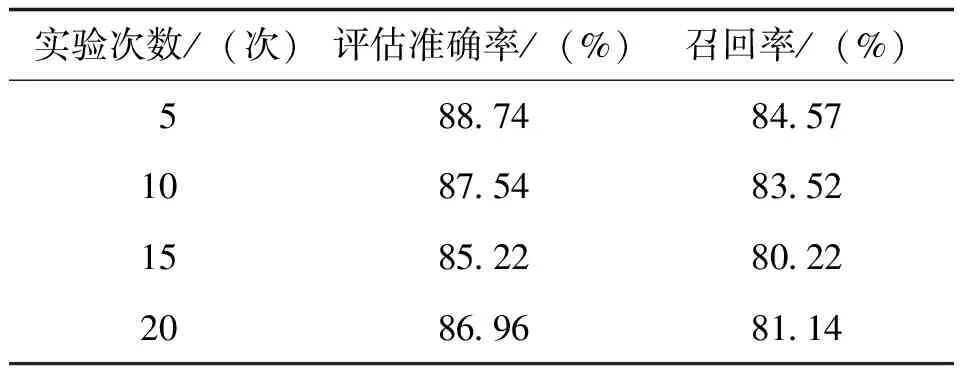

分别采用的不同评估方法进行实验测试,测试各个方法的评估性能,主要测试指标有准确率和召回率,具体实验结果如表2-表4表示。

表2 所提方法

表3 文献[3]方法

表4 文献[4]方法

分析上述表格中的实验数据可知,相比另外两种方法,所提方法拥有更好的评估性能,能够获取较为理想的5G跨域虚拟网络安全性评估效果。

为了更进一步验证所提方法的性能,实验测试对比三种不同方法的评估效率,具体实验对比结果如图3所示。

(a)所提方法

分析图3中的实验数据可知,所提方法的评估效率一直处于相对稳定的状态,而另外两种方法则呈直线下降趋势,由此充分证明了所提方法的优越性。

4结语

针对传统方法存在的一系列问题,结合大数据技术,提出一种基于大数据技术的5G跨域虚拟网络安全性评估方法。仿真实验结果表明,所提方法能够快速且精准实现5G跨域虚拟网络安全性评估。

计算机技术的飞速发展,一定会出现大量的安全问题,网络安全也需要进一步完善,后续将重点针对以下几方面的内容进行研究:

(1)现阶段所提方法的适用范围有限,后续将进一步增强研究范围。

(2)在极端环境下,历史网络的状态并不真实且一直处于被攻击的状态,此时所提方法则无法评估当前网络的安全性,后续将对其进行进一步完善。