标准模型下证明安全的可追踪属性基净化签名方案

2021-10-13李继国朱留富刘成东韩金广王化群张亦辰

李继国 朱留富 刘成东 陆 阳 韩金广 王化群 张亦辰

1(福建师范大学计算机与网络空间安全学院 福州 350117) 2(福建省网络安全与密码技术重点实验室(福建师范大学) 福州 350007) 3(北京市信息技术应用研究所 北京 100091) 4(南京师范大学计算机与电子信息学院/人工智能学院 南京 210023) 5(江苏省电子商务重点实验室(南京财经大学) 南京 210003) 6(南京邮电大学计算机学院 南京 210023)

随着云计算等新型计算模式的推广,越来越多的重要数据信息被外包存储在云服务器,此外,大量的外包计算服务也将由云服务器统一完成.然而,云计算服务运行在第三方云平台提供商,用户与云平台提供商之间无法建立可信关系,这将可能造成数据信息和用户隐私的泄露,并由此产生诸多安全问题.面对云服务提供商不断爆出的安全事故,人们对云计算环境中的用户数据安全性和隐私性的忧虑与日俱增[1-2].解决这些问题的一种常规做法是,在上传数据到云端之前先对数据进行加密,再将数据以密文的形式存储到云端.但是传统的访问控制模型、敏感数据保护方法和理论的局限性已不能满足用户对数据的安全性、机密性与细粒度访问控制的要求.用户将数据以密文的形式存储到云端后,很可能还需要对密文进行控制.而传统的公钥加密体制仅支持一对一的加密,并不能有效地实现这种数据分享.为解决这一问题,2005年Sahai和Waters在欧密会上首次提出属性基加密(attribute-based encryption, ABE)的概念[3].在属性基加密体制中,用户的身份由一个描述性属性集标识,密文或者密钥与一个访问结构相关联,当用户的属性满足指定的访问结构的时候,用户可以成功解密密文.属性基加密体制可以实现一对多的加密以及细粒度的访问控制,可以很好地解决云计算中的访问控制、数据安全和隐私等关键问题,得到了国内外学术界和工业界的高度重视.

属性基签名方案的匿名性能保护签名者的隐私不被泄露,但恶意的签名者可能滥用签名而无法被追踪,因此追踪恶意签名者的身份是一个富有挑战性的问题.同时在特定的应用场景中,需要传输的文件包含部分敏感信息,因此如何在数据传输中保证这些信息不被泄露也亟待解决.

本文的主要贡献包括3个方面:

1) 提出了标准模型下安全的可追踪属性基净化签名(traceable attribute-based sanitizable signature, T-ABSS)方案.

2) 提出的方案不仅保护了签名者的隐私、提供细粒度访问控制,避免恶意签名者滥用签名,同时还解决了数据传输中的敏感信息隐藏问题.

3) 在标准模型下证明了方案的安全性,其安全性可规约到CDH问题的困难性假设.

1 相关工作

根据访问策略部署位置的不同,ABE[4]可以划分为密钥策略属性基加密(KP-ABE)和密文策略属性基加密(CP-ABE).在KP-ABE[5-7]中,密文和一个描述性属性集合相关联,用户的私钥是由描述用户解密权限的访问结构生成.当且仅当密文的属性集合满足用户的访问结构时,用户才可以解密密文.在CP-ABE[8-14]方案中,密文与一个访问结构相关联,密钥由一个描述性属性集合标记,当且仅当密钥的属性集合满足密文的访问结构时用户才能成功解密.

虽然ABE提供数据的保密性并且支持细粒度访问控制,但是不支持完整性和认证性.属性基签名(attribute-based signature, ABS)是解决这一问题的重要密码技术.2011年Maji等人首次提出ABS方案[15],给出了ABS方案的通用构造方法并在一般群模型中证明了方案的安全性.2011年Okamoto等人提出一种支持非单调访问结构的高效ABS签名方案[16],并在标准模型下给出了方案的安全性证明.2020年张应辉等人[17-18]提出服务器辅助且可验证的属性基签名方案,并应用于工业物联网中.属性基签名方案具有匿名性,可以隐藏签名者的真实身份,但恶意的签名者却能利用这一特性滥用签名而无法被追踪.为了解决这一问题,2011年Alex等人[19]提出了可追踪身份的ABS方案.一旦恶意情况发生,私钥生成中心(Private Key Generator, PKG)可以使用追踪密钥确定签名者的真实身份.由于方案使用自同构签名并多次使用非交互证据不可区分,从而导致方案效率较低.2012年张秋璞等人[20]基于紧致群签名方案,提出一种可追踪身份的ABS方案,减少了非交互证据不可区分的使用次数且无须使用自同构签名,提高了方案的计算效率.由于这些方案使用单一密钥授权机构,存在密钥托管问题.2014年Kaafarani等人[21]提出一种可追踪身份的分布式属性基签名方案.由于用户私钥由多授权机构共同产生,因此减轻了密钥托管问题.可追踪身份的属性基签名方案不仅可以确保数据的完整性,而且可以防止恶意签名者滥用签名,能够应用于不需要完全匿名的应用场景,如电子金融交易、工程项目审批等.但在一些特殊的应用场景(电子商务或者是电子医疗系统)中,因为客户资金转账细节不能公开或是病患的诊疗结果要求保密等,需要对签名数据中的一些敏感信息进行修改使隐私部分不再公开可见,这样的方法称为“净化”.可净化数字签名(sanitizable signature)允许净化者在不知道原始签名者私钥的前提下修改已签名数据的部分内容,并为净化后的数据生成有效签名[22].2005年Ateniese等人[23]利用变色龙哈希函数提出一种可净化签名方案并在随机预言模型下给出了方案的安全性证明,该方案具有不变性和强透明性.2011年Ming等人[24]提出了基于身份的可净化签名方案并在标准模型下证明了方案的安全性.由于该方案在验证过程中需要使用签名者身份作为公钥,因此无法提供匿名性.为了实现签名者的匿名性,2013年Liu等人[25-26]提出了属性基可净化签名方案,在解决敏感信息隐藏的同时也保证了签名者的匿名性.2020年Samelin等人[27]提出了一个属性基可净化签名方案,可以实现对净化者的完全审计功能.

2 预备知识

本节介绍文中用到的相关知识,包括双线性映射、拉格朗日插值、CDH困难问题.

2.1 双线性映射

假设G和GT是n阶乘法循环群,其中n=pq,p和q是大素数.g是G的生成元.一个双映射e:G×G→GT具有3个性质:

1) 双线性.对任意a,b∈Zn,有e(ga,gb)=e(g,g)ab.

2) 非退化性.e(g,g)≠1.

3) 可计算性.对所有u,v∈G,存在多项式时间算法计算e(u,v).

2.2 拉格朗日插值

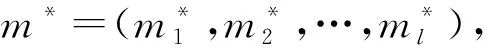

其中,|S|=d.

2.3 CDH问题和困难问题假设

CDH困难问题假设:若不存在多项式时间算法以不可忽略的概率ε解决群G上的CDH问题,则称CDH问题在群G上是(t,ε)困难的.

3 可追踪属性基净化签名方案形式化定义和安全模型

基于文献[19]中属性基签名的形式化定义,我们提出了可追踪的属性基净化签名的形式化定义.

3.1 T-ABSS方案的形式化定义

T-ABSS方案包含6个部分:

1) 设置.给定安全参数λ,生成公共参数params、主密钥msk和追踪密钥TK.

2) 密钥生成.该算法输入为用户身份u、属性集合ωa、公共参数params和主密钥msk,输出用户私钥Du,ωa.

3) 签名.该算法输入消息m、签名者属性集合ωa与私钥Du,ωa、净化者属性集合ωb和公共参数params,输出消息m的签名σ.签名者将消息m和签名σ以及秘密值集合SI发送给净化者.

4) 净化.签名者声明可净化的消息索引集合IS⊆{1,2,…,l}.净化者输入消息m、公共参数params、m的签名σ、净化者的属性集合ωb和签名者发送的秘密值集合SI进行净化操作.算法输出净化消息m′和净化签名σ′.

5) 验证.该算法由验证者运行,输入净化的消息签名对(m′,σ′)、公开参数params、签名者属性集合ωa和净化者属性集合ωb.若为有效签名,则算法输出accept;否则输出reject.

6) 追踪.该算法由PKG执行,输入签名σ和追踪密钥TK,输出签名者的身份u.

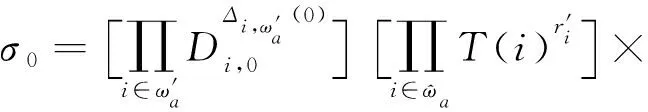

T-ABSS系统模型如图1所示.私钥生成中心PKG收到签名者发送的属性集合ωa和身份u后,为签名者产生私钥Du,ωa.利用签名算法,签名者产生关于消息m的签名σ,并将(m,σ)发送给净化者.净化者对可净化范围内的敏感信息进行修改,并重新生成关于净化后消息m′的签名σ′.净化者将净化签名(m′,σ′)发送给验证者,验证者运行验证算法判断签名是否有效.若有效,则输出accept;否则输出reject.最后,当发生签名者滥用签名行为时,PKG可以执行追踪算法计算出恶意签名者的身份u.

Fig. 1 The framework of T-ABSS图1 T-ABSS方案框架

3.2 安全模型

3.2.1 不可伪造性

本文可追踪属性基净化签名方案使用门限签名策略(ω,d,Y),其中ω表示包含n个属性的集合,门限为d,则Y={A⊆ω:|A|≥d},其含义为签名者至少拥有属性集合ω中的d个属性.基于文献[18]中的安全模型,定义本文的不可伪造性游戏.

1) 初始化.敌手A首先声明将要挑战的签名策略(ω*,d,Y*).

2) 设置.挑战者B执行设置算法,输入安全参数λ,输出公开参数params和主密钥msk,并将公开参数params发送给A,自己保留主密钥msk.

3) 询问.A自适应地进行有限次询问操作,其中包括密钥询问、签名询问.

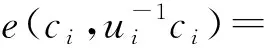

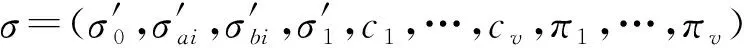

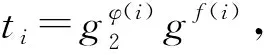

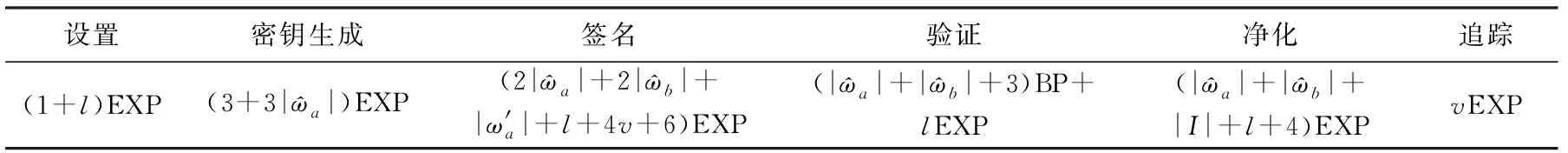

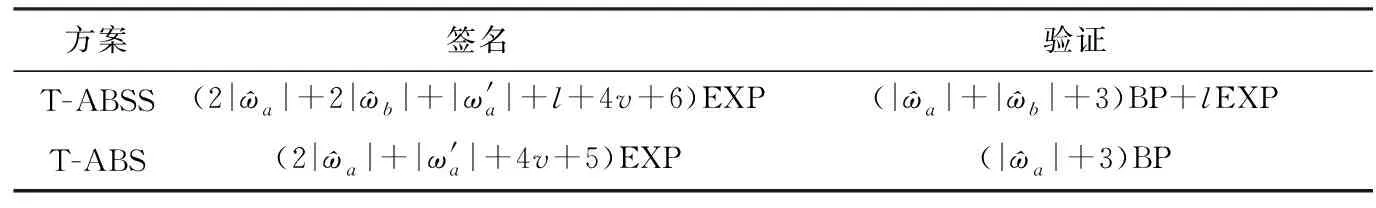

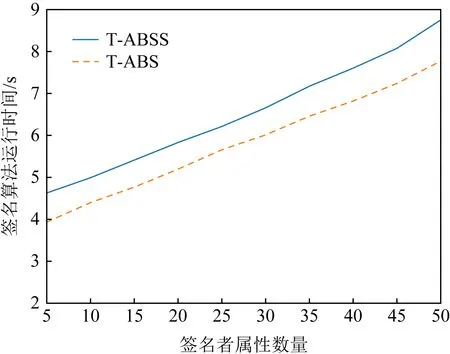

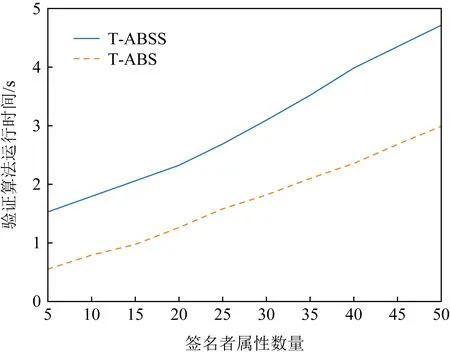

4) 密钥询问.A自适应地向B询问签名者属性集合ωa对应的私钥Du,ωa,对于所有的ωa都必须满足|ωa∩ω*| 5) 签名询问.A自适应地选择签名者属性集合ωa和净化者属性集合ωb,通过密钥生成算法生成签名者私钥Du,ωa,B利用签名者的私钥、签名者的属性集合、净化者的属性集合以及消息m的每一位,通过签名算法生成签名并发送给A. 定义1.如果任意概率多项式时间t的敌手进行至多qk次私钥询问和至多qs次签名询问,并且以不超过ε的优势赢得不可伪造游戏,则T-ABSS方案是(t,qk,qs,ε)—不可伪造的. 3.2.2 不可区分性 基于文献[19]中的安全模型,定义本文的不可区分性游戏.不可区分性游戏可以通过挑战者B和敌手A之间的交互来刻画. 1) 设置.B执行设置算法,输出公开参数params和主密钥msk,然后将公开参数params发送给A,自己保留主密钥msk. 2) 阶段1.同不可伪造游戏中的询问操作,A适应性地进行有限次密钥和签名询问. 4) 阶段2.同阶段1中执行的询问操作,A可以自适应地进行有界次密钥生成询问和签名询问. 5) 猜测.最终,A输出一个值b′,若b=b′则赢得游戏.其中,A赢得游戏的优势可以定义为Adv(A)=|Pr[b=b′]-1/2|. 定义2.如果任意概率多项式时间t的敌手进行至多qk次私钥询问和至多qs次签名询问,并且以不超过ε的优势赢得不可区分游戏,那么T-ABSS方案是(t,qk,qs,ε)—安全的. 3.2.3 不变性 不变性要求净化者只能对净化范围内的数据进行净化,而禁止对净化范围之外的数据进行任何修改.可追踪身份的属性基净化签名方案的不变性可以通过敌手A和挑战者B之间的游戏来刻画. 2) 设置.B执行设置算法,输出公开参数params和主密钥msk,将公开参数params发送给敌手A,自己保留主密钥msk. 3) 询问.同不可伪造游戏中的询问操作,A自适应地进行有界次密钥询问和签名询问.在签名询问中,B将秘密值集合SI发送给A. ①σ*是一个有效签名. 定义3.如果任意概率多项式时间t的敌手进行至多qk次私钥询问和至多qs次签名询问,并且以不超过ε的优势赢得不变性游戏,则T-ABSS方案是(t,qk,qs,ε)—不变的. 给出方案的具体构造.T-ABSS方案包含6个算法:设置、密钥生成、签名、净化、验证和追踪. 则σ=(σ0,σ1,σai,σbi,c,c1,…,cv,π1,…,πv)为签名. 4) 验证.验证者通过等式验证签名的正确性为 若等式成立,则签名有效.验证算法不仅适用于非净化消息签名对,同时也适用于净化后的消息签名对. 为净化签名. 6) 追踪.输入σ(或是σ′)和追踪密钥q,返回签名者的身份u,首先验证签名是否有效.若签名有效,则PKG对每一个ci计算(ci)q,若(ci)q=g0,则u[i]=0;若(ci)q=(ui)q,则u[i]=1,从而可以恢复出签名者身份u. 通过证明等式成立表明T-ABSS方案满足正确性要求. 通过分析可知净化签名的分布和原始签名的分布是一样的,因此净化签名也能通过验证等式. 5.2.1 不可伪造性 定理1.在选择签名策略和选择消息攻击模型下,如果敌手A以不可忽略的概率ε攻方案,那么挑战者B以不可忽略的优势: 解决CDH问题. 2) 设置.B接收到(g,gα,gβ),令g1=gα,g2=gβ.随机选择k次多项式f(X),计算k次多项式φ(X):当X∈ω*时,令φ(X)=-Xk;否则,令φ(X)≠-Xk.所以当且仅当X∈ω*时,有φ(X)=-Xk. 对任意消息m和身份u都有: 对于用户u,B随机选取s∈Zp,计算Du,0=gs,Du,1=hs; 4) 签名询问.假设A最多进行qs次签名询问,其中签名者的身份为u,属性集合为ωa,签名策略为(ω,d,Y).若|ωa∩ω| 模拟签名为σ=(σ0,σ1,σai,σbi,c,c1,…,cv,π1,…,πv). 5) 追踪询问.B直接按原方案运算并返回相关结果给A. 若F(u*)≠0 modp或者K(m*)≠0 modp,则模拟终止.因此,当F(u*)=0 modp,K(m*)=0 modp时,有W(u*)=gJ(u*),c*=gJ(u*)hθ. B计算输出: 其中 因此,如果A能够伪造一个消息的有效签名,那么B就能成功地解决CDH问题. 证毕. 5.2.2 概率分析 分析在5.2.1节模拟中挑战者B没有发生终止的概率.若B不发生终止,需要以下事件成立.在签名询问时询问了qm个不同的消息. 1)E1i:K(mi)≠0 modlm,其中,i=1,2,…,qm; 2)E2:K(m*)≠0 modp; 3)E3:F(u*)≠0 modp. 则B不发生终止的概率为 同时,对于所有的i=1,2,…,qm,事件E1i和事件E2是相互独立的,因此有: 因此解决CDH问题的概率为 5.2.3 不可区分性 定理2.提出的T-ABSS方案在适应性选择消息攻击下是不可区分的. 通过敌手A和挑战者B的交互游戏给出不可区分性证明: 1) 设置.B选择与不可伪造游戏中相同的系统参数params,并随机选择u′,u1,…,uk∈Gp,将系统参数params发送给A; 2) 阶段1.B知道主密钥,因此它可以运行密钥生成算法、签名算法来回应A的密钥询问和签名询问. 4) 阶段2.当接收到消息签名对后,A仍可以进行密钥询问和签名询问. 通过计算分析可知下面2个分布是相同的,因此可以表明2个净化签名是不可区分的. 综上所述,2个分布的概率是相同的,因此A能区分2个签名的优势也是可以忽略的,所以提出的方案具有不可区分性. 证毕. 5.2.4 不变性 定理3.如果ε′-CDH假设在群G中成立,则提出的T-ABSS方案具有ε-不变性,其中ε<ψε′,ψ为一常数. 证明.假设可净化集合为IS⊆{1,2,…,l},净化者在已知秘密值{SIi:i∈IS}的情况下无法对可净化集合之外的数据进行修改.可以通过证明下面关于不变性的引理1来证明定理3. 引理1.如果对于任何概率多项式时间的敌手A1可以对净化部分IS中的k长度消息进行净化,并且能够以εb的优势赢得游戏,那么就存在一个概率多项式敌手A能够以εa≥εb的优势在不可伪造游戏中对l-k长度的消息伪造一个有效签名.根据文献[28]给出证明过程. 证明.假设存在敌手A1在不变性游戏中可以对l长度的消息可净化部分IS中的k长度进行净化,并且能够以εb的优势进行游戏.我们考虑敌手A对l-k长度的消息进行不可伪造游戏.下面我们可以将A模拟成挑战者与A1交互从而使得A在不可伪造游戏中获得εa≥εb的优势.在设置阶段,A和A1以及在不可伪造游戏中的挑战者B进行交互: 1) 首先A1将可净化索引集合IS发送给A,为了简化表述我们令IS={l-k+1,l-k+2,…,l},其中l表示消息的长度,k=|IS|. 2)B将公开参数params={d,g,g1,g2,h,t1,…,tk+1,e,u′,U,w′,w1,…,wl-k}发送给A. 模拟阶段中,在j=1,2,…,qs次询问中,A通过与B的交互来回答A1的签名询问: 1)A1向A进行关于消息mj=mj,1,mj,2,…,mj,l的签名询问. 2)A向B进行关于消息mj=mj,1,mj,2,…,mj,l-k的签名询问. 在挑战阶段,如果A1能成功伪造一个消息m*′的签名σ*′,那么A就能通过以下方法获得一个有效签名: 引理1证毕. 从定理1中可知,在CDH困难问题假设下敌手赢得不可伪造游戏的概率是可以忽略的.通过证明引理1可得,在CDH困难问题假设下,任何概率多项式时间算法赢得不变性游戏的优势也是可以忽略的. 定理3证毕. 为了解决特定应用场景中的敏感信息隐藏、用户隐私保护以及签名者身份追踪问题,我们提出了可追踪身份的属性基净化签名方案(T-ABSS).本节我们将T-ABSS与已有的文献相比较,分析方案优势.文献[29]给出了标准模型下安全的基于身份的签名方案,该方案避免了公钥证书的产生和分发但不能保护签名者的隐私和细粒度访问控制,同时该方案不具有可净化性.文献[20]给出了一种标准模型下安全的属性基可追踪签名方案,该方案在提供签名者身份隐私保护和细粒度访问控制功能的同时也能追踪签名者的身份,但是该方案不具有可净化性.文献[24]方案给出了标准模型下安全的基于身份的可净化签名方案,实现了敏感信息的隐藏,但由于使用签名者公开信息作为公钥不能保护身份隐私同时也不具有细粒度访问控制.文献[25]给出了标准模型下安全的属性基净化签名方案,但是不能追踪签名者的身份防止签名者滥用签名.我们提出的T-RABS不仅实现了签名者隐私保护和细粒度访问控制,同时也提供了敏感信息隐藏和签名者身份追踪功能,在标准模型下我们给出了方案的安全性证明.方案对比如表1所示: Table 1 Comparison of Schemes表1 方案比较 基于Ubuntu 18.4,我们在Charm0.5框架下实现了提出的方案.使用Intel®CoreTMi5-3230M CPU@2.60 GHz,4 GB RAM性能计算机,利用Charm库中的超奇异椭圆曲线(SS1024)测试方案.实验中群G的阶为n,其中n=pq,p和q为512 b的大素数.在实验计算机上测试主要密码学操作开销,经过1 000次测量取平均值后得到实验中计算双线对所需时间为0.053 s,在群G和GT中执行指数运算所需时间分别为0.028 s和0.002 s.实验结果表明在T-ABSS方案中,签名长度随着签名者属性数量的增加而增加,密钥生成、签名产生、验证签名和净化所需时间也与签名者属性数量线性相关.T-ABSS方案及其比较实验结果如图2~4所示. Table 2 Computation Cost of T-ABSS表2 T-ABSS方案计算开销 Table 3 Comparison of Computation Cost表3 计算开销比较 Fig. 2 Analysis of T-ABSS图2 T-ABSS方案性能分析 Fig. 3 Analysis of signing algorithm图3 签名算法性能分析 Fig. 4 Analysis of verifying algorithm图4 验证算法性能分析 分析结果表明:提出的T-ABSS方案由于增加了净化功能,所以随着签名者属性数量的线性增长,在签名产生和签名验证过程所需要的时间高于张秋璞等人[20]提出的可追踪属性基签名方案所需时间.接下来,我们将对如何提高方案的效率做出进一步研究. 本文在属性基签名方案的基础上提出了一种可追踪身份的属性基净化签名方案,不仅解决了敏感信息隐藏问题,同时还避免了签名者滥用签名.在现有安全模型的基础上,我们给出了方案的安全模型和详细构造,并在标准模型下给出了方案的安全性证明.通过与现有方案的对比分析可知,我们的方案更适用于电子医疗、电子政务等特殊应用场景中.

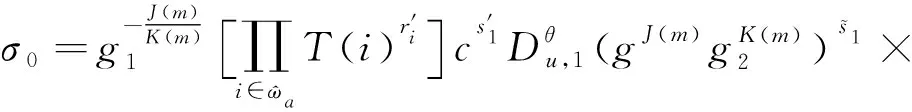

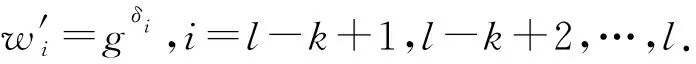

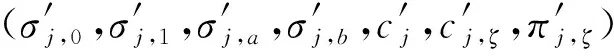

4 方案构造

5 正确性和安全性分析

5.1 正确性分析

5.2 安全性分析

6 方案分析

7 性能分析

8 结束语