基于PUF的5G车联网V2V匿名认证与密钥协商协议

2021-10-13侯琬钰孙钰李大伟关振宇刘建伟

侯琬钰 孙钰 李大伟 崔 剑 关振宇 刘建伟

(北京航空航天大学网络空间安全学院 北京 100191) (空天网络安全工业和信息化部重点实验室(北京航空航天大学) 北京 100191)

近年来,全球移动通信数量成爆发性增长,越来越多的用户对通信服务质量提出更高的要求,而物联网、人工智能、大数据等领域的不断创新也对通信技术的带宽、速率、延迟等方面提出了新的目标.因此第5代移动通信技术(5th generation mobile communication technology, 5G)应运而生.2016年第3代合作伙伴计划(3rd Generation Partnership Project, 3GPP)在R15(release-15)[1]中正式启动了5G标准化研究工作.R15作为5G第1阶段的标准在2019年3月冻结,主要聚焦于增强移动宽带(enhanced mobile boardband, eMBB)场景,并对5G的全新网络架构进行定义,初步满足了高可靠低时延通信(ultra reliable low latency communication, uRLLC)场景的基本需求[2].2018年6月,3GPP开启第2阶段5G标准R16(release-16)[3]的研究工作,并于2020年7月冻结了5G第一个演进版标准R16. R16侧重于超级上行、车用无线通信、uRLLC增强、移动性增强等方面,对海量机器通信(massive machine type of communication, mMTC)场景能力进行了补充[4].为了进一步提升5G网络能力,3GPP于2019年12月启动5G第3阶段标准R17(release-17)[5]的制定工作,对已有的R16进行全方位优化,并提出了覆盖增强、多SIM终端优化等新的业务和能力需求[4].

5G网络高速率、大容量、低延迟的特性提升了车辆对环境的感知、决策和执行能力,为车联网应用和自动驾驶应用,尤其是涉及车辆安全控制类的应用奠定了基础.R16标准中指出,5G车联网支持车辆之间(vehicle-to-vehicle, V2V)和车辆与基础设施之间的(vehicle-to-infrastructure, V2I)的直连通信,引入组播和广播等多种通信方式,实现了车辆编队行驶、高级驾驶、传感器扩展、远程驾驶等更丰富的车联网应用场景[4].但是车联网的安全建设没有跟上通信技术的进步,5G安全标准[6]对V2V通信中裸露的PC5接口没有设置任何安全机制,越来越多的安全问题不断涌现,例如无线入侵、隐私泄露、远程控制等,严重威胁车联网的安全.以往提出的解决方案[7-9]中多数使用高强度的加密算法和密钥,造成大量的计算开销和存储开销,而车辆有限的计算能力和存储能力难以满足方案的需求.另外,由于车辆的SIM卡可以随意拆卸,一旦攻击者窃取到了车辆的专属SIM卡,就可以假冒原车辆身份,对V2V通信进行身份假冒攻击.

为了解决车联网中存在的身份假冒、隐私泄露等安全问题,本文提出了一个基于物理不可克隆函数(physical unclonable function, PUF)的5G车联网V2V匿名认证与密钥协商协议.该协议通过PUF实现了轻量级的伪身份生成更新、身份认证和密钥协商等功能,为车联网的V2V通信提供有效保障.本文的主要贡献有3个方面:

1) 使用轻量级的PUF加固5G V2V通信并满足条件匿名性.本协议利用PUF的不可克隆性实现了车载单元(on board unit, OBU)和5G SIM卡的绑定,成功解决了因车辆5G SIM卡拆卸导致的身份假冒问题,并通过在5G服务网(serving network, SN)中构建身份索引表实现对可疑车辆的追查,满足条件匿名性.

2) 大幅减少了车辆的计算开销和存储开销.本协议通过PUF实现了车辆间(vehicle-to-vehicle, V2V)通信的双向认证,避免了密钥存储、证书托管、数字签名等操作,在提升安全性的同时减轻了车辆的计算和存储开销.

3) 精简了V2V通信中的认证与密钥协商过程,通信开销小、时延低.本协议只需两车与SN之间的1次单向通信和1次两车之间的握手通信即可完成车辆间认证与密钥协商,通信开销大幅减少,时延降低明显,成功适应了车辆在高速行驶中频繁地SN切换.

1 相关工作

1.1 PUF技术

随着人们对安全服务需求的不断增加,重量级密码对嵌入式设备和移动设备的计算能力和存储能力带来巨大的考验.为了减轻嵌入式设备负担,越来越多的研究者尝试将PUF融入设备并设计基于PUF的认证协议.2015年美国弗吉尼亚理工大学的Aysu等人将隐私保护认证技术与反向模糊提取技术相结合,提出了一种端到端基于PUF的隐私双向认证协议和一种基于BCH码的交叉纠错技术,充分满足了隐私保护的需求[10].2017年印度理工学院的Chatterjee等人对基于身份的加密(identity-based encryption, IBE)[11]方案进行优化,使用PUF的响应替代用于消息加密的公开身份字符串,并撤销了方案中的公钥生成器,让接收数据的节点自己生成公私钥,服务器验证公钥,成功抵抗否认攻击和伪装攻击[12].2018年比利时布鲁塞尔自由大学的Braeken等人对Chatterjee等人提出的协议进行分析,认为其在Dolve-Yao安全模型下存在中间人攻击,重放攻击和拒绝服务攻击等安全问题[13].为了解决这些问题,他们使用椭圆曲线加法和乘法替代了双线性对运算,并实现了基于身份的认证和否认等功能.印度理工学院的Chatterjee等人将IBE,PUF和消息认证码相结合,提出了一种低功耗、低延迟的认证与密钥协商协议,解决了挑战响应对(challenge response pair, CRP)数据库存储开销问题,成功抵抗了中间人攻击[14].2019年南京邮电大学Zhu等人提出了一种依靠PUF的轻量级射频识别(radio frequency identification, RFID)认证协议,满足了可溯源、相互认证、前向安全和不可克隆等安全需求,大幅减少了RFID标志的存储开销,成功抵抗穷举攻击[15].2021年江苏师范大学李涛等人对已有的基于双PUF的RFID认证协议进行优化,提出了改进的NDAP协议[16],满足不可追踪性,成功抵抗去同步攻击、标签假冒攻击,有更好安全性和隐私性.

1.2 车联网安全协议

随着用户对于隐私保护的需求逐渐提高,匿名通信成为车联网安全领域的重要研究内容.2017年重庆邮电大学Liu等人针对车联网安全性和保密性的需求,提出了面向智能交通系统的V2V双向认证方案——PPDAS,利用车辆独立生成的伪身份实现匿名通信,并通过双线性对运算建立临时加密密钥[17].同时,该方案通过车辆身份验证和信誉评估双重认证来增强特定V2V场景下的安全性.2019年武汉大学Ma等人面向基于雾计算的车联网场景,提出了一种无双线性对运算的认证与密钥协商协议[18].该方案借助可信第三方为车辆分配伪身份,实现了通信过程中的隐私保护,并通过了随机Oracle模型下的安全性证明.

伪身份生成和溯源作为匿名通信的关键技术也在不断发展.目前,伪身份生成和溯源方法基本可以分为4个类型:可信第三方单独生成、车辆和第三方联合生成、车辆单独生成以及PUF生成.可信第三方单独生成方法[8-9,19-21]主要指伪身份的生成完全由第三方负责,车辆只需将真实身份发送给第三方等待分配即可.其伪身份溯源多数通过第三方存表查表实现.车辆和第三方联合生成方法[7,22-24]指的是基于车辆和第三方分别提出的随机参数生成伪身份.车辆除了发送真实身份给第三方外,还需要将生成伪身份的参数发送给第三方.其伪身份溯源多数通过异或等计算直接推导真实身份.车辆单独生成方法[25-29]主要指车辆基于第三方的公开参数和自己生成的参数独立推出伪身份,省略了车辆将真实身份发送给第三方的过程.其伪身份溯源与上面类似,都是第三方通过计算推导出真实身份,但是会利用第三方公开参数和秘密参数的推导关系.PUF生成方法[30]主要流程为第三方发送随机挑战给车辆,车辆将PUF输出的响应返回给第三方,第三方根据响应生成伪身份存储后分配给车辆.其伪身份溯源过程通过第三方查表实现.

本文提出的协议为了实现轻量高效的双向认证与密钥协商,将PUF与身份认证和伪身份生成溯源技术相结合,在保证安全的同时最小化计算开销和存储开销,适用于车辆计算能力和存储能力有限的场景.

2 系统模型

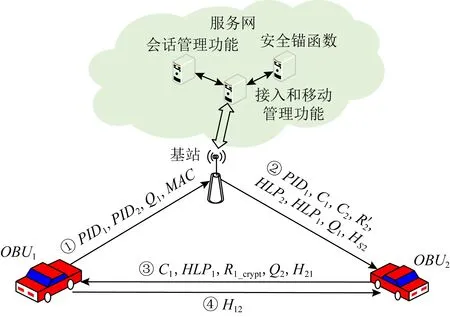

本文设计的协议主要依托于图1中的5G V2X架构[2],分为OBU、接入网(radio access network, RAN)、SN、归属网络(home network, HN)4部分.OBU是车辆上负责计算和通信的单元,可以调用PUF对接收的挑战进行处理并输出响应.RAN主要由基站(generation NodeB, gNB)组成,在本协议中基站gNB主要负责车辆和SN之间的消息转发,帮助SN完成伪身份分配和身份认证等操作.SN通过安全锚函数(security anchor function, SEAF)和接入和移动管理功能(access and mobility management function, AMF)完成注册管理、连接管理、流动授权等基本功能以及基于CRP数据对的身份认证与密钥协商.而HN主要通过认证服务功能(auth-entication server function, AUSF)和统一数据管理(unified data management, UDM)完成5G认证与密钥协商(authentication and key agreement, AKA)过程中的认证矢量生成和响应验证,并在统一数据存储(unified data repository, UDR)中保存用户的注册数据.在5G架构中,车联网的V2V通信主要使用PC5接口,而5G的车联网标准[6]中没有对PC5接口提出具体的安全机制,攻击者可以通过PC5接口实现窃听、篡改等攻击,严重侵犯车辆的隐私安全和数据安全.所以车联网领域急需一种轻量高效的通信机制来解决V2V通信中因PC5接口公开而存在的安全问题.

Fig. 1 5GV2X architecture图1 5G V2X架构

为了恢复因噪声、温度等环境因素产生微小误差的PUF响应,本文引入Chatterjee等人[31]设计的BCH编码器电路(BCHDecoder/BCHEncoder),从PUF的响应中生成辅助数据.本文提出的协议主要分为5个部分:初始阶段、注册阶段、伪身份更新、车辆间认证与密钥协商和伪身份溯源.为了实现车辆之间的密钥协商,SN定义一个大素数q,以q为阶定义了一个循环群G,P为G的一个生成元,还定义了抗碰撞的安全哈希函数H,HK:{0,1}*→{0,1}*,其中K为哈希函数使用的密钥,最后将〈q,P,G,H,HK〉公开.协议中具体的参数定义如表1所示:

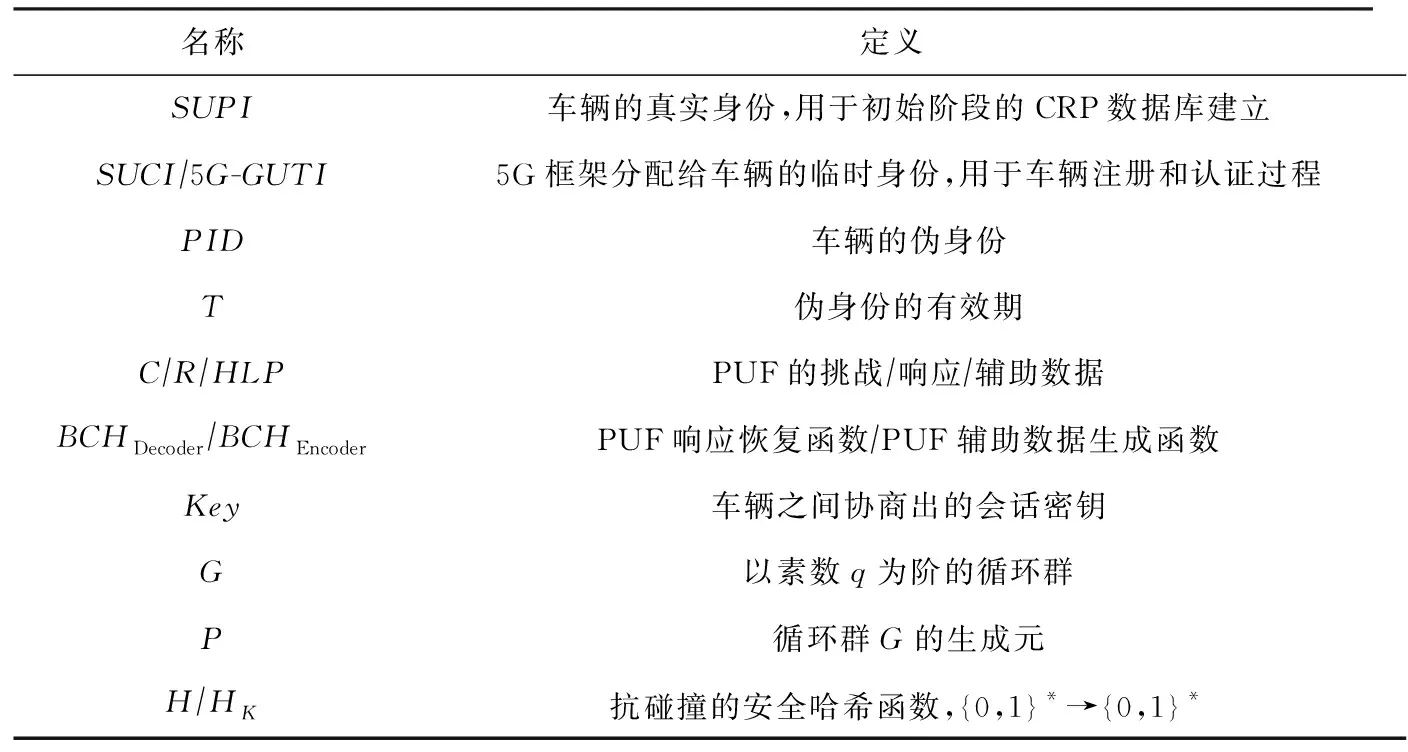

Table 1 Parameters Definition表1 参数定义

3 安全模型

本文在扩展的Dolev-Yao模型下开展安全分析.在Dolev-Yao模型[32]中,认为攻击者可以控制整个通信网络,攻击者的具体能力为:1)攻击者可以窃听和拦截所有经过网络的消息;2)攻击者可以存储拦截到的或自己构造的消息;3)攻击者可以发送拦截到的或自己构造的消息;4)攻击者可以作为合法主体参与协议运行.在Dolev-Yao模型的基础上,本文使用的安全模型还对攻击者能力进行了扩充,认为攻击者可以获取上一轮协商的会话密钥,从而验证协议的前向后向安全性.本文支持Dolev-Yao模型的形式化分析工具AVISPA(Automated Validation of Internet Security Protocols and Applications)对设计的协议进行验证.通过在AVISPA中改变攻击者已知信息(intruder_knowledge)实现攻击者能力的扩充.针对协议中涉及的实体,包括车辆OBU、SN、HN、攻击者,对他们的角色能力进行进一步的安全假设:

1) 车辆OBU是诚实但好奇的.在协议执行过程中,车辆OBU完全遵守协议执行过程,中途不退出协议执行,也不篡改协议运行结果,同时可以保留协议执行过程中的中间结果,但是车辆OBU会试图从中间结果中分析推导其他成员的真实身份.

2) SN是诚实的.负责对车辆OBU进行伪身份分配、伪身份溯源和身份认证,还会秘密保存车辆的CRP数据对.

3) HN是诚实的.HN负责CRP数据库的建立和存储,建立过程使用的是安全通道.HN同时负责在SN的协助下完成车辆的5G AKA过程,实现车辆注册.

4) 攻击者是恶意的.攻击者可以窃听、拦截、篡改、伪造协议传输的消息,还可以通过公开的和窃听的信息冒充不同的实体,例如车辆OBU,SN等,进而窃取到会话密钥等关键信息.

4 协议设计

4.1 初始阶段

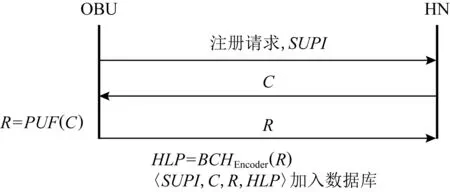

初始阶段完成了HN上的PUF数据库建立.在生产过程中,汽车厂商将PUF嵌入到车辆OBU内.HN通过车辆OBU中的PUF为车辆发布专属的5G SIM卡,同时完成CRP数据库的建立.建立过程为车辆OBU将注册请求和自己的真实身份SUPI发送给HN,HN记录后将随机挑战C发送给车辆OBU,车辆OBU将经PUF计算后的响应R返回给HN,随后HN根据响应计算辅助数据HLP,并以〈SUPI,C,R,HLP〉格式存储.重复该过程多次直至满足需求.注意,车辆OBU与HN之间的通信在安全通道中进行,没有泄露风险.最终的数据库会存储到HN的UDR中,用于后序的身份认证.协议设计初始阶段过程如图2所示:

Fig. 2 Initial identity store process图2 初始身份存储过程

4.2 注册阶段

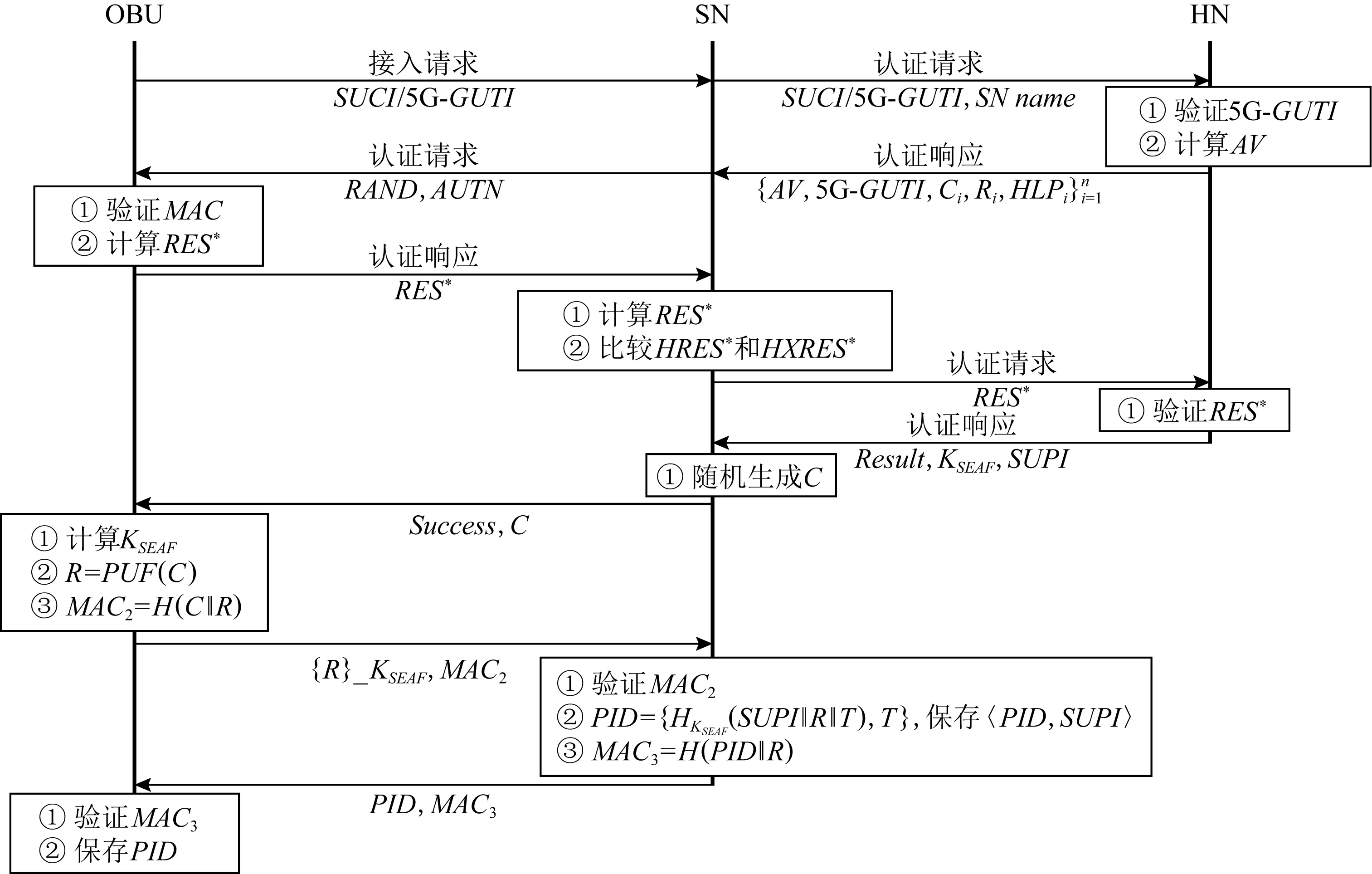

注册阶段主要在车辆OBU,SN和HN之间的5G AKA过程基础上实现了车辆OBU的初始伪身份分配.该部分为了增强协议的兼容性将伪身份分配过程融合进5G AKA,加固车联网的匿名通信.该阶段的前7步与5G AKA基本一致,只是在HN发送给SN的认证响应中额外加入了n个〈Ci,Ri,HLPi〉组,以帮助SN实现车辆伪身份更新中的身份认证.后序车辆OBU的初始伪身份分配过程如图3所示.

1) SN随机生成挑战,并将挑战和认证成功标识Success发送给车辆OBU;

2) 车辆OBU接收到Success后,计算响应R=PUF(C)以及MAC2=H(C‖R).车辆使用5G AKA过程协商的密钥KSEAF加密R,连同MAC2一起返回给SN;

3) SN使用KSEAF解出R验证MAC2,确定接收的信息没有被篡改.接着计算初始伪身份PID={HKSEAF(SUPI‖R‖T),T},T为随机生成的PID的有效期,并将PID和真实身份SUPI一起存入身份索引表.随后计算MAC3=H(PID‖R),并将PID和MAC3返回给车辆;

4) 车辆OBU验证MAC3,确定接收的信息没有被篡改,保存PID作为后序通信的初始伪身份.

Fig. 3 Vehicle registration process图3 车辆注册过程

4.3 伪身份更新

Fig. 4 Pseudo identity update图4 伪身份更新

当车辆的PID超出有效期、车辆跨SN漫游或者车辆因故障进行修理后需要更新PID时,应当向SN申请重新分配伪身份.为了防止基站假冒和车辆假冒问题,伪身份更新过程需要车辆OBU和SN之间进行双向认证,以保证通信双方的可信度.本阶段的具体实现过程如图4所示:

1) 车辆OBU将更新请求以及当前PID发送给SN;

5) 车辆OBU验证H21,确定信息是否被篡改.若验证成功,则保存新的伪身份PID2用于后序的V2V通信.

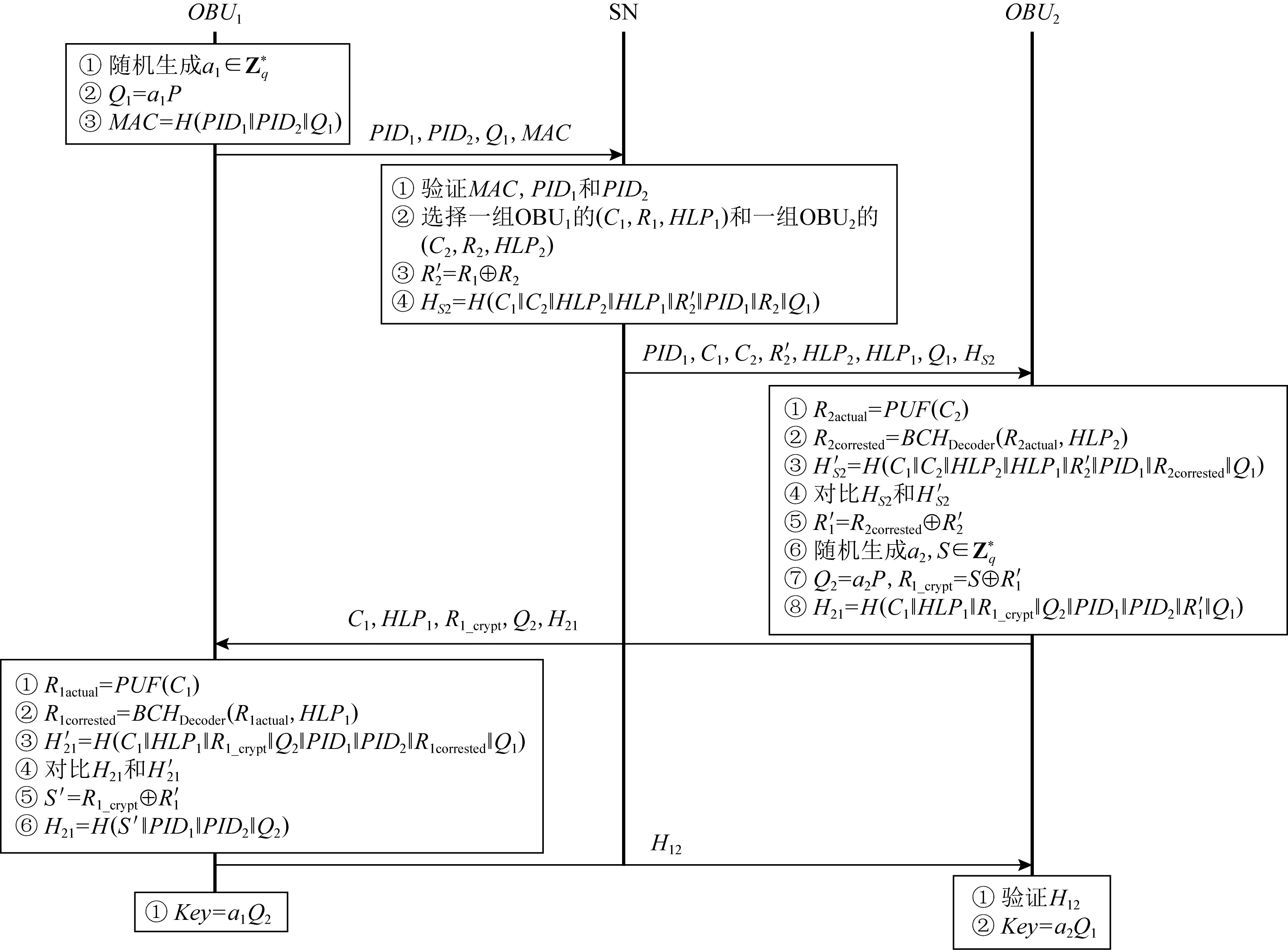

4.4 车辆间认证和密钥协商

5G车联网中V2V通信主要通过PC5接口实现,标准中没有提供有效的安全机制[2].为了解决这个问题,本文提出了基于PUF的车辆间认证与密钥协商协议.协议中使用伪身份进行广播和通信以保护车辆的隐私.由于车辆与车辆之间没有共同秘密,协议使用SN存储的CRP数据对完成通信双方的身份认证,并通过椭圆曲线Diffie-Hellman密钥交换(elliptic curve Diffie-Hellman key exchange, ECDH)算法完成车辆之间的密钥协商,基本流程如图5所示.为减少认证与密钥协商过程中的通信开销,同时降低时延、提高效率,本协议只需要进行4次通信:包括两车与SN之间的1次单向通信和1次两车间的握手通信,即可实现安全高效的认证与密钥协商过程.相比于传统的认证与密钥协商协议,大幅降低了通信量,减少了通信所需时间,适应了车辆行驶过程中速度快、通信时间短、切换快的特殊情况,为V2V通信提供了高效可靠的安全机制.

Fig. 5 V2V authentication process summary图5 V2V认证流程概要

Fig. 6 V2V authentication and key agreement process图6 V2V认证和密钥协商流程

协议中车辆OBU1和车辆OBU2在SN的帮助下不仅完成了双向认证和密钥协商,还同时实现了车辆OBU1和车辆OBU2对SN的认证.协议的具体流程如图6所示.

5) 车辆OBU2验证H12确认车辆OBU1的身份(只有OBU1能够成功生成R1),计算会话密钥Key=a2Q1.

4.5 伪身份溯源

如果车辆对于其他车辆的传输数据或者行为存在质疑,可以向相关监管部门提出身份溯源请求.监管部门对该车辆的数据和行为进行审核后,将伪身份传输给SN进行溯源.SN根据嫌疑车辆的伪身份在身份索引表中进行查询,锁定其真实身份.如果监管部门和SN审核确认该车辆的数据或行为非法,则撤销该车辆的伪身份,同时广播伪身份进行预警,确保其他车辆能够及时拒绝或者阻断与该车辆的通信.由于车辆的伪身份是由SN进行分配和存储,所以只有SN能够对车辆的伪身份进行溯源,满足条件匿名性的要求.

5 安全性证明

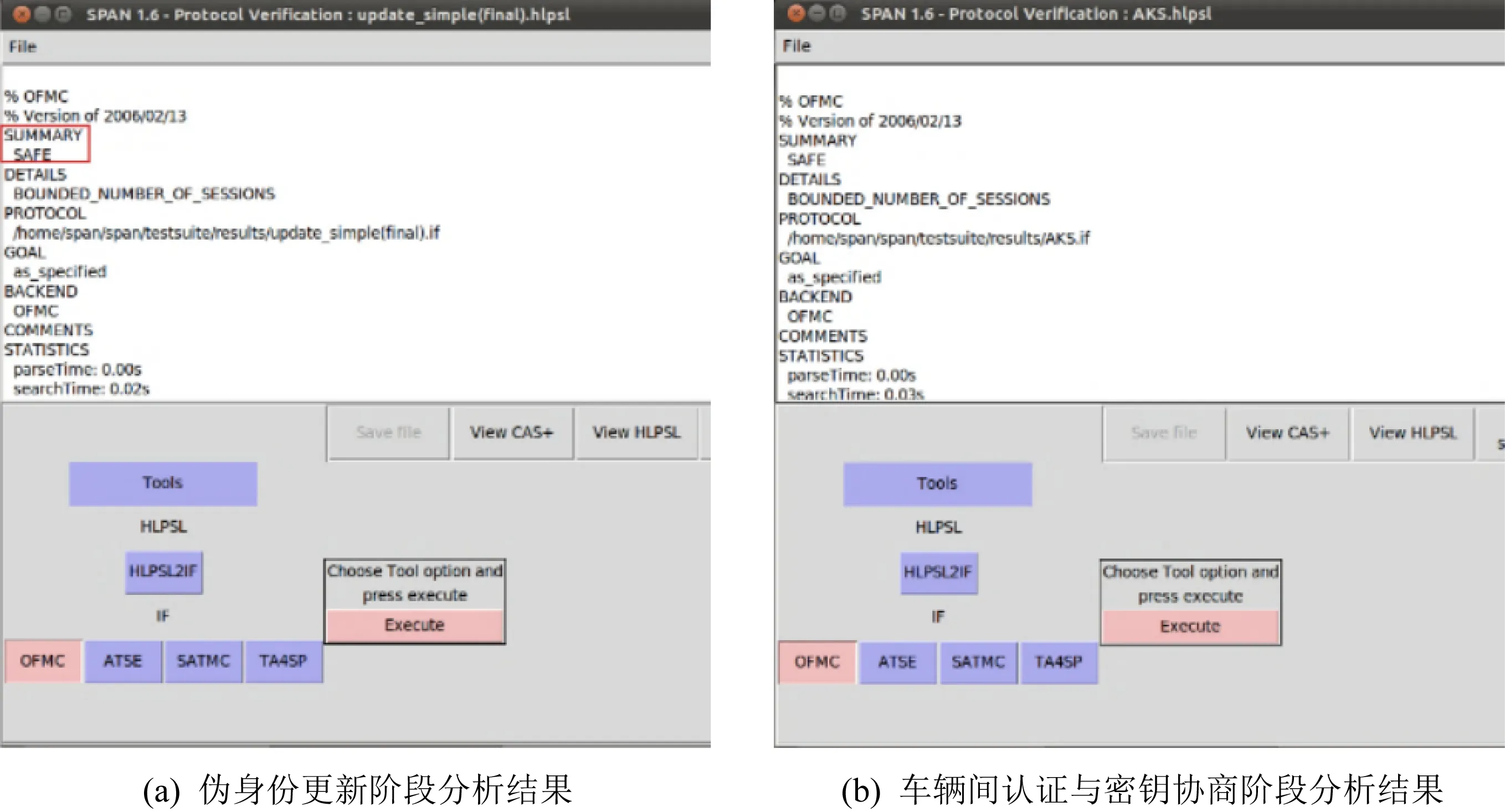

5.1 形式化验证工具分析

为了模拟协议中的异或和椭圆曲线计算,本节使用形式化分析工具AVISPA对协议进行安全性分析.因为协议的初始阶段是在安全通道中完成,且注册阶段是在5G AKA框架的支持下实现,为这2部分的安全性提供了较强的保障.因此本节主要对协议的伪身份更新阶段和车辆间认证与密钥协商阶段进行形式化分析.AVISPA实现了3种安全性质的验证:保密性(secret)、强认证性(witness/request)、弱认证性(witness/wrequest).本次分析主要使用后台工具OFMC[33]和CL-Atse[34],对协议的随机数、密钥、响应的保密性和车辆与SN之间的强认证性进行分析.而对于密钥协商阶段的前向、后向安全性,则通过在攻击者已知信息中加入上一轮的会话密钥来实现.

在协议的分析过程中,需要先使用AVISPA自带的HLPSL语言描述协议并保存成.hlpsl文件,描述内容主要包括协议角色及其行为(role)、协议会话(session)、协议执行环境(environment)和目标安全性质(goal).role主要描述协议中各参与者的已知信息、变量、状态、和行为(发送消息、接收消息和各类计算);session主要用于实例化前面描述的role,并定义了相应的通道(channel)用于role发送和接收消息;environment主要用于实例化前面描述的session,并对已知常量进行定义;goal主要用于分析在role中描述的安全性质.注意,为了分析消息传输的安全性,需要在协议角色行为的后面对安全性质进行描述.例如,车辆间认证与密钥协商阶段协议角色OBU1的部分描述:

State′Key′secret(A1,a1,{OBU1,OBU2,SN})∧

OBU1向OBU2发送H12后,通过witness,request和secret对H12的强认证性以及随机数a1,r1的保密性进行验证.协议描述完成后,使用AVISPA的图形化工具SPAN打开文件,编译后传递给后台工具OFMC和CL-Atse进行分析.协议描述的详细代码已上传至github(1)AVISPA形式化分析代码地址:https://github.com/BUAA-CST/5G-V2V-AKA-Based-on-PUF.

AVISPA执行结果如图7所示,详细的分析结果如表2所示.从分析结果来看,伪身份更新部分协议成功实现了响应R1和R2的保密性,保证只有SN能够对车辆的真实身份进行溯源,而车辆OBU、HN、攻击者无法根据伪身份获取真实身份,满足条件匿名性要求.同时该部分协议还通过了根据H11,H12和H21这3个参数进行的车辆和SN之间的强认证性分析,有效保证了车辆与SN之间通信的可信度.车辆间认证和密钥协商部分协议成功实现了响应R1和R2的保密性,保证在认证与密钥协商过程中只有车辆OBU1、车辆OBU2、SN能够相互确认身份,攻击者不能进行重放和身份假冒攻击.该部分还保证了随机值a1和a2的保密性,保证攻击者无法窃取随机数,进而无法推导出最后协商出的会话密钥.该部分协议还通过了根据HS2和H12两个参数进行的车辆和SN之间的强认证性分析,有效保证了车辆之间以及车辆与SN之间的可信度.综上,伪身份更新协议和车辆间认证与密钥协商协议在保密性、完整性、强认证性上表现优秀.

Fig. 7 AVISPA analysis results图7 AVISPA分析结果

Table 2 Formal Verification Tool Analysis Results表2 形式化验证工具分析结果

5.2 非形式化安全分析

本节对基于PUF的5G车联网V2V匿名认证与密钥协商协议的安全性进行非形式化分析:

1) 双向认证

协议注册阶段通过5G AKA过程,成功实现了车辆与SN和HN的双向认证,并通过5G AKA协商出的密钥KSEAF来保证信息传输安全.协议伪身份更新阶段,只有车辆和SN才能拥有正确的挑战响应对.车辆通过SN发来的挑战C和辅助数据HLP推导出真正的响应R,计算相应的哈希值H并与SN发送过来的哈希值进行对比,若一致则可证实SN的身份.SN通过检验随机数S即可验证车辆的身份,进而完成双向认证.

协议的车辆间认证与密钥协商阶段,借助SN完成车辆间的双向认证.车辆OBU2先通过SN发来的挑战C2和响应R2的哈希值HS2验证SN的身份,然后使用R2解出车辆OBU1的响应R1.接着,车辆OBU1通过车辆OBU2发送的挑战C1和响应R1的哈希值H21验证车辆OBU2的身份.最后,车辆OBU2通过车辆OBU1返回的随机数S的哈希值H12验证车辆OBU1的身份,完成车辆间的双向认证.

2) 密钥协商

协议的密钥协商部分主要通过在PUF双向认证过程ECDH算法来实现,可以成功抵抗中间人攻击.通信双方在双向认证的同时交换了Q1=a1P和Q2=a2P,可以成功推导出密钥Key=a1Q2=a2Q1.而攻击者通过Q1和Q2无法推导出Key.

3) 条件匿名性

协议中,车辆在5G AKA过程后完成了伪身份的初始分配,在有效期内使用伪身份进行密钥协商和加密通信,并通过SN实现了车辆的伪身份溯源,满足条件匿名性要求.在有效期结束后,可以执行伪身份更新协议,以免攻击者对伪身份进行追踪链接.

4) 伪身份溯源

在伪身份生成和更新过程中,SN会将车辆的真实身份和伪身份PID一起存入身份索引表.一旦车辆对于其他车辆的传输数据或行为存在质疑,可以向相关监管部门发送身份溯源请求.监管部门通过SN查表溯源锁定质疑车辆的真实身份,对车辆的数据和行为进行审核和处理.由于车辆的伪身份都是由SN进行分配和记录的,所以只有SN能够对车辆身份进行溯源.

5) 前向后向安全

车辆之间的密钥是通过Key=a1Q2=a2Q1导出的.由于每次密钥都会通过新的随机数重新生成,与车辆之间的私钥以及其他会话密钥没有直接关系,无法进行推导,所以可以实现前向后向安全.

6) 抵抗重放攻击

协议的伪身份更新阶段,车辆和SN分别生成随机数S2和S1,完成当前会话的双向挑战响应,抵抗重放攻击.协议的车辆间认证与密钥协商阶段,车辆之间通过随机生成的Q1和Q2,完成当前会话的双向挑战响应,抵抗重放攻击.

7) 抵抗假冒攻击

由于PUF的不可克隆性,攻击者无法通过拆卸车辆OBU对PUF进行复制.而PUF的挑战响应对只有SN和HN知道,所以攻击者无法完成协议中的双向认证,进而无法伪造合法的车辆.由于攻击者无法获取到车辆PUF的挑战响应对,所以也无法假冒合法基站.

8) 抵抗中间人攻击

在密钥协商的过程中,参数Q1和Q2只有在完成身份验证之后才会被接受并用于计算最后的会话密钥.而攻击者无法通过协议中传输的参数推出身份验证所需的挑战响应对,且挑战响应对使用后就会在SN中删除,所以攻击者无法通过身份认证,进而无法进行中间人攻击.

9) 抵抗拒绝服务攻击

在伪身份更新阶段和认证与密钥协商阶段,除了第一步发送的消息外,都需要接收方通过消息中的哈希值进行完整性验证和身份验证,例如伪身份更新阶段中车辆对H11的验证和认证与密钥协商阶段中车辆对HS2的验证等,使得车辆与核心网在协议执行初始就能发现错误[13],成功避免拒绝服务攻击.

6 性能分析

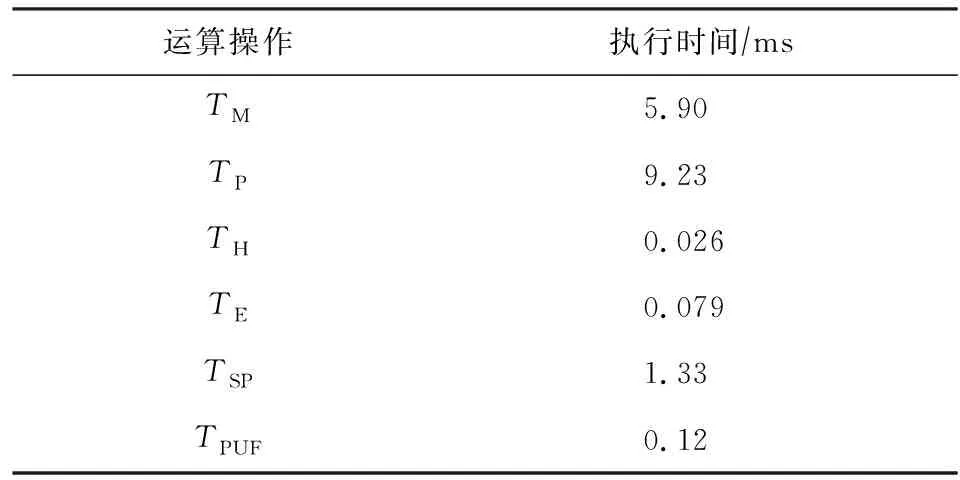

本节将协议中认证与密钥协商部分与已有的车联网协议[17-18]和PUF认证协议[13-14]的认证与密钥协商部分进行对比,在安全性、计算开销和通信开销3个方面进行详细分析,结果如表3所示.其中为了评估计算开销,我们定义TM是椭圆曲线上的倍点运算时间,TP是双线性对的运算时间,TH为哈希的运算时间,TE为加密的运算时间,Tsp为字符串映射到点的运算时间,TPUF为PUF的运行时间.为了量化协议的计算开销,本文参考Gope等人在MSP430微控制器上对仲裁器PUF的模拟结果以及在798 MHz主频的CPU和256 MB的RAM上对其他运算的模拟结果[35],在表3中给出各个运算的执行时间.

Table 3 The Execution Time of the Typical Operation表3 典型运算操作的执行时间

为了评估通信开销,我们定义哈希值(包括带密钥和不带密钥的哈希函数计算)和随机数的长度均为160 b,PUF使用的挑战的位数为64 b[31],响应的位数为128 b[31],辅助数据为8 b,时间戳的长度为32 b,参与者身份长度为128 b,伪身份的长度为160 b,椭圆曲线上点的长度为320 b.具体的比较结果如表4所示.

在通信开销方面,由表4可以看出PUF认证协议相比于传统的车联网协议要更占优势,而本文的方案通过将轻量级的PUF应用到车联网中,在保证安全的情况下将认证与密钥协商过程压缩至4次消息传输,成功实现了通信过程的极简化,使得本方案的通信开销相比于文献[13-14,17-18]分别节省了32%,50%,72%和47%,减少了车辆间认证与密钥协商的通信开销,大大降低了时延.在计算开销方面,文献[14,17]相比于本方案需要执行额外的双线性对运算和更多的倍点计算,增加了方案的计算量.而文献[13,18]虽然成功地避免了复杂运算所带来的计算开销,但是在Hash运算和倍点运算的使用次数上仍旧超过了本方案,且本方案的使用PUF计算的次数也小于文献[13].本方案的计算开销相比于文献[13-14,17-18]分别减少了42%,83%,78%和60%,计算开销减少明显.

Table 4 Performance Comparison表4 性能比较

在安全性方面,文献[13-14]没有提供任何匿名性保护,在认证过程中直接传输真实身份,而文献[17-18]和本方案借助伪身份实现了车辆之间的匿名安全通信,并保证只有SN能对伪身份进行溯源.另外,文献[14,17-18]相比于文献[13]和本方案,并没有实现认证与密钥协商协议中每一步消息的完整性验证和身份验证,只是对时间戳进行了简单校验,无法抵抗拒绝服务攻击[13].其次,文献[17-18]由于没有使用PUF进行绑定,所以很容易被攻击者窃取身份.而文献[13-14]和本方案基于PUF的不可克隆性和唯一性,实现了车辆OBU与5G SIM卡的绑定,成功避免了身份假冒攻击.最后,只有本方案能够满足5G-V2X对于V2V通信的隐私保护和安全传输的需求.从对比结果来看,本方案成功结合了表4中文献的安全特性,在匿名性、抗拒绝服务攻击、抗假冒攻击等方面表现突出,在安全性方面的综合属性较强,优于已有的协议.

7 总 结

5G车联网已有的V2V匿名通信协议多数使用了较为复杂的运算和加密方式,计算和通信开销过大.为了解决这个问题,本文提出了一个基于PUF的5G车联网V2V匿名认证与密钥协商协议,通过引入轻量级的PUF避免了V2V通信中的密钥存储、证书托管、数字签名等操作,减少了至少42%的计算开销.同时,将认证与密钥协商过程精简为1次两车与SN之间的单向通信和1次两车间的握手通信,减少了至少22%的通信开销,大大降低了时延,适用于当前车辆高速行驶中频繁切换SN的场景.另外,本协议通过PUF实现了车辆OBU与5G SIM卡的绑定,成功解决了因5G SIM卡拆卸导致的身份假冒问题,并通过在SN中构建身份索引表实现对可疑车辆的追查,满足条件匿名性.本协议通过了AVISPA的形式化分析,安全性可以满足车联网的认证需求.下一步我们将改进PUF伪身份分配和溯源过程,为更多的5G V2X高级应用场景设计轻量级安全协议.