5G核心网安全措施探讨

2021-09-23庄恒全

庄恒全

(中国电信股份有限公司 浙江分公司,浙江 杭州 310040)

0 引 言

5G核心网引入新的IT技术和架构,行业对象众多,业务系统复杂,安全边界模糊化,威胁传播更快、攻易防难。工业互联网、车联网、远程医疗等安全问题,更可能影响国计民生、社会秩序及人身安全,因此需要采取必要措施,防范对网络的攻击、侵入、干扰、破坏、非法使用等意外事故,使网络处于连续、可靠、正常地运行状态,并保障网络数据的完整性、保密性以及可用性[1]。参照等保制度2.0标准第三级防护要求,高标准实施区域边界、计算环境和通信网络安全防护,并利用虚拟化资源及网元的容灾冗余机制,打造高可靠和高可用的5G核心网[2]。

1 夯实云网基础,筑牢安全底座

5G核心网底座包括主机、虚拟机、网络设备、安全设备以及容器等实现业务功能所必需的云网基础设施。为满足上级监管和自身安全生产、安全管理的要求,5G核心网建设时需按照网络安全法、等级保护制度、国家安全标准以及行业安全标准等要求同步规划、建设、运营网络安全设施。5G网络安全概览如图1所示。

图1 5G网络安全概览

1.1 物理安全防护

基础设施应进行物理隔离,具备独立机房、门禁、机柜锁以及摄像监控等安全措施,并指定专人定期巡视。部署在用户机房的边缘UPF和MEC等设备应参照自有机房设备进行管理,在用户机房划定安全区域限制访问,建设围栏、安全门禁、机柜锁等隔离设施。

1.2 网络区域防护

5G核心网络依据数据重要性和对外暴露程度综合划分为控制、转发、管理以及存储等安全域。控制域可以进一步细分为可信数据区、可信业务控制区以及DMZ区。DCGW等数通设备配置应满足不同平面隔离的安全需求并通过VRF隔离不同类型的业务,由虚拟化技术实现虚拟机之间的逻辑隔离。

1.3 计算环境防护

全面收集网络资产的基础信息,动态呈现网络拓扑,设定包括OpenStack在内的5G核心网安全基线,落实基线配置规范与流程制度。虚拟化平台需进行安全加固,包括关闭不必要的端口和服务、删除不必要的账户、更新补丁、严格限制管理接入以及开启复杂密码策略等,在上线前进行安全风险评估并完成整改。常态化组织测评,定期使用基线配置核查工具对云平台、5G核心网网元、服务器、网络设备以及安全设备等系统和设备开展基线核查与漏洞扫描,对不能使用工具核查的资产通过人工比对的方式进行核查,及时发现和处置不合规项。

1.4 数据安全防护

重要数据需定期备份并保存在外部存储介质。设备不能存在暴露敏感数据的系统功能,包括系统指纹和敏感数据路径等。日志和告警信息不存在密码等敏感数据,存储的敏感数据应限制读取权限,并进行加扰、加密或Hash处理。

1.5 安全运营管理

通过统一的电子化流程进行全网运维账号和权限管理,定期审计人员变动情况,清理无效账号。规范设备接入,统一通过4A系统认证登入,采集操作日志和安全事件信息,实现统一审计。系统设定严格密码策略,定期审计用户行为,及时发现和处置内部运维操作方面的异常行为。加强设备监测与定期巡检,规范设备升级与软件管理,落实基础防护要求。定期组织全网进行安全隐患排查整治,主动进行风险识别、风险分类、风险定级、风险传递以及风险清理等系列活动,确保网络安全。

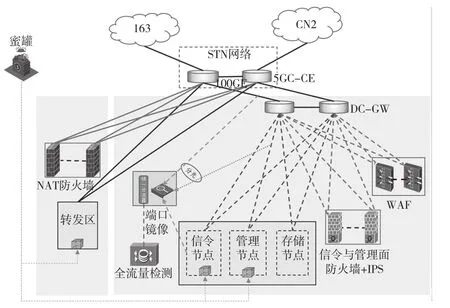

2 构建防护体系,强化风险防控

适应5G新技术特点,将被动防御向事先化、主动化以及自动化的目标演进,从合规标准体系、安全管理体系、安全技术、安全运营体系4个方面构建纵深防御、全网感知、多维检测、集中管控、技管并重的新型高质量5G安全防护体系[3]。安全防护体系如图2所示。

图2 安全防护体系

2.1 防火墙

需要分别针对5G核心网数据中心南北向、信令面东西向流量进行防护和隔离,采用物理防火墙与虚拟防火墙等技术手段实现。在DC出口分别针对用户面、信令与管理面部署专用防火墙,设置访问控制策略,仅允许白名单内的IP地址及对应的端口、协议访问。用户面防火墙旁挂部署在5G核心网的CE,负责用户面流量NAT地址转换。信令与管理面防火墙旁挂部署在DCGW,负责网管和计费等IT类流量的防护,并预留RAN、5GC/EPC信令面流量按需防护能力。

2.2 入侵防御系统

在DC出口处采用旁路或串接方式部署IPS对信令与管理面进行入侵检测和防护。系统应具备攻击快照功能,详细记录触发告警的数据特征,以便开展进一步的事件分析,实现攻击取证能力。系统应支持高可用部署方式,出现设备宕机和端口失效等故障时,完成主机与备机的即时切换,确保设备在关键时期的持续正常运转,此外应具备对外接口,支持与其他安全运营和分析平台进行对接。

2.3 病毒防护

应配备5G核心网虚拟化网元防病毒软件,查杀病毒、蠕虫、木马、后门、rootkit以及间谍软件等恶意程序,支持实时、手动、预设等扫描方式以及清除、删除、隔离、告警、不予处理等处理措施,并支持对误杀文件的恢复。此外,软件应与网元系统兼容,不能过高占用系统资源,影响业务正常运行。

2.4 漏洞扫描系统

漏扫系统为5G核心网提供漏洞扫描和基线核查的能力,应覆盖所有5G核心网网元、MEC网元、网管系统以及NFVO管理与资源编排系统。网络漏洞扫描设备负责对5G核心网网元的漏洞扫描,Web脆弱性扫描设备负责对路由可达的5G应用系统和Web应用的漏洞扫描。

通过分光和镜像等方式采集5G网络信令面与用户面信息,并按照要求识别、解析、关联合成、上报相应的XDR等文件,以支撑上层应用。基于统一DPI采集获取5G核心网网络流量,进行恶意程序的检测、识别、记录以及捕获还原,可进行阻断处置。基于大数据等技术对全流量进行解析、分析与存储,实现对信令面的全流量分析,及时发现网络安全事件线索,检测病毒木马和网络攻击等安全事件情况。通过全流量关联和取证功能,实现多维度多角度的关联分析。

在DC出口处采用旁路或串接方式部署,抵御OWASP Top 10等各类Web安全威胁和CC、TCP连接耗尽等应用层拒绝服务攻击,对信令面进行应用层安全检测与防护。在5G核心网网络上连ChinaNet骨干网的出口,通过采集与实时分析5G核心网网络出口的XFlow数据,及时发现网络流量的异常,实现对攻击来源和攻击目标的准确定位,做出告警并对异常流量的攻击溯源取证[4]。

此外,在5G核心网网元的不同安全域内部署伪装代理,代理与蜜罐主控连接,配置相应网段,通过诱使攻击方对其实施攻击,从而捕获和分析攻击行为[5]。了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让管理人员清晰地了解所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力[6]。

3 提升运营能力,打造高可用网络

5G核心网各网元共享云底座,云底座故障会导致多网元故障甚至整个DC的网元故障,从传统的单网元故障转变为多VNF多节点故障,易于引发信令风暴,故障风险和影响范围倍增[7]。云化架构部署的核心网设备,应实现DC级备份,以防云基础设施发生故障后影响单DC内的全部上层应用。应结合实际情况和部署厂商,建立DC容灾容量的动态评估机制,实时掌握DC业务量上限,制定场景化容灾方案,确保容灾可实施、可倒换,定期开展容灾演练。

3.1 资源冗余度保护

应具备异局址双DC组网,资源冗余度满足DC级容灾需求。计算资源采用服务器集群,主机组内负荷分担。网络资源采用双平面、多接口、多链路以及多路由等冗余,存储资源采用RAID技术和双磁阵[8]。

3.2 设备可用性保护

设备应具备过载保护机制,通过限制CPU、内存以及磁盘等资源占用,在设备过载时保护设备正常运行,保障设备不会宕机、重启和无法操控。具备意外输入的健壮性,能屏蔽或丢弃管理平台错误的输入、畸形报文、分片错误报文、重放报文、伪造源头报文以及伪造广播任播报文,按需实施网元、资源、管理系统的冗余要求,保障高可用性。

3.3 网络可用性保护

5G核心网主要网元中,通常AMF和SMF/GW-C采用Pool组网,UPF/GW-U采用Pool组网(N4接口Full Mesh),NRF采用1+1双活互备组网(HNRF叠加跨大区互备容灾),UDM和PCF等融合数据网元的BE节点通常采用1+1主备、FE节点采用N+1负荷分担或N主1备方式组网。容量冗余度应满足DC级容灾需求[9]。

3.4 应急处置能力

制定包括外部攻击防御、信令风暴防护、故障处置在内的产品级、网络级以及业务级应急预案。基于实战场景定期开展应急演练,确保主流业务倒换可实施,同时强化维护人员安全意识和风险防控常态化管理机制。

3.5 数字化运营能力

以M域、B域、O域数据为驱动,整合资源、采控、编排等核心能力,构建资产数字化、故障预警预测、风险操作管控、运营智能决策以及业务一键恢复等应用场景,提升5G运营的自动化和智能化水平,保障云网安全高效运行[10]。

4 结 论

基础设施云化、IT化已成为移动通信网络演进的一种趋势。5G核心网安全机制除了要满足基本通信安全要求之外,还需要为不同业务场景提供差异化安全服务,并支持提供开放的网络能力。围绕垂直行业应用带来的新风险,转换安全运维的理念、模式以及手段,加强理念创新、管理创新与技术创新,积极应对网络云化及5G新技术带来的风险。