高校计算机网络安全技术及其应用

2021-09-13王洪亮

王洪亮

摘 要:随着计算机互联网技术的飞速发展,校园网络建设已经成为高校教育信息化建设的关键。网络在教育事业中具有非常重要的作用,随着网络在教育中的应用不断加深,网络的安全问题也开始逐渐凸显。因为互联网具有开发性、共享性,所以安全威胁十分严重。基于此,如何保证高校校园安全,成了高校网络发展的重点。文章对高校的计算机网络安全所面临的威胁进行了分析,研究了网络安全技术的应用。

关键词:校园网;高校;网络安全;数据挖掘;入侵检测

0 引言

高校构建信息安全防护体系成为解决网络安全问题的关键,在高校中利用技术手段,构建完整的网络信息安全解决方案,建立入侵检测系统的网络安全防护体系等,可以有效地提高高校网络安全性[1]。

1 高校校园网络安全问题

1.1 高校校园网网络安全建设现状

校园网络基础设施建设非常重要,所以必须加大校园网络建设方面的投入,用于实现基础设施改造、主干带宽提升等。目前,校园网中的主干带宽通常可以实现100 M光纤桌面以及1 000 M光纤楼宇,校园网主要以千兆以太网为组网方式,网络拓扑层可以分为网络接入层、网络汇聚层以及网络核心层。另外,通过网络技术和光纤能够实现教学科研、师生校园生活数字化以及教学行政管理信息化[2]。

1.2 高校校园网络安全OSI模型安全技术分析

网络OSI模型安全技术包括实体安全、应用安全以及网络信息安全3个部分。其中,实体安全为内部机房的物理设备、线路安全等;应用安全主要包括应用软件、应用系统以及数据库安全;网络信息安全包括网络信息的准确性与安全性。

1.2.1 物理安全

物理安全包括设备和环境安全,是整个网络系统安全的关键,并且网络安全和网络系统的数据资源之间存在影响,需要做好防火、防水以及防盗等工作。另外,物理安全对环境有较高的要求,电源故障同样会导致服务器发生数据丢失、设备损害等严重后果。

1.2.2 链路层

在OSI体系结构的链路层涉及两个危险因素,分别为ARP协议欺骗与内部嗅探。其中,ARP协议欺骗是利用ARP欺骗协议伪造数据包,从而对局域网通信造成影响,甚至会导致局域网瘫痪。而内部嗅探则是攻击者通过内部嗅探,利用网卡窃取在局域网中传输的明文数据,经过数据还原、解析的方式获取数据信息。

1.2.3 应用层安全

面向客户,网络应用层体现在服务器提供信息服务这一方面,而校园网络服务器包括数据库服务器、WWW服务器以及FTP服务器等,攻击者利用服务器漏洞发动攻击,甚至还会篡改服务器数据,严重威胁网络数据信息的安全。

1.2.4 网络层

网络层的协议是TCP/IP协议,网络基本协议是TCP/IP 协议,但是由于TCP/IP 协议自身的缺陷、漏洞,网络层受到攻击的可能性非常大。所以,网络层的安全问题还包括地址欺骗、路由欺骗以及端口扫描威胁等。

2 高校校园网络安全技术及应用

2.1 入侵检测技术

入侵是指对目标系统资源进行破坏的一种活动。入侵检测系统是为了检测系统内部资源、系统外部是否存在非授权访问、受到破坏等现象。入侵检测是一种主动防御的防护措施,通过采集网络资源中的信息对可能出现的入侵攻击行为进行分析,从而及时采取防范措施。入侵检测技术的发展分为基于网络的入侵检测技术、基于主机的入侵检测技术、基于分布式入侵检测技术等各个阶段[3]。

P2DR模型可以对网络外部、内部发出的攻击起到一定的防范,是一种综合立体的防护体系模型。该模型的系统保护能够分为检测、响应、防护以及安全策略等,构成了一个完整体系。但随着信息平台的发展,需利用信息保障体系保障信息平台的安全、数据安全和服务安全。安全策略是P2DR模型的重要组成,通过制定行之有效的安全策略,可以提高网络安全运行的稳定性。除此之外,防护是采用相关技术制定安全保护方案,利用传统的安全技术开展安全防护。而传统安全技术主要包括访问控制技术、加密解密技术、防火墙技术、数字认证技术等。

检测技术是通过入侵检测技术和漏洞扫描技术检测系统,同时建立资源数据库,24 h的检测和监控网络能够及时发现系统中潜在的威胁,网络安全需要面对时时刻刻、无处不在的风险,而安全风险检测能够检测到外部威胁以及内部系统的脆弱性,可以在遇到突发情况时及时做出应对,避免突发事件对系统产生较大威胁。例如,在服务器受到攻击的情况下,需要立即关闭服务器,调整安全措施。入侵检测系统是P2DR模型中的一个关键组成。

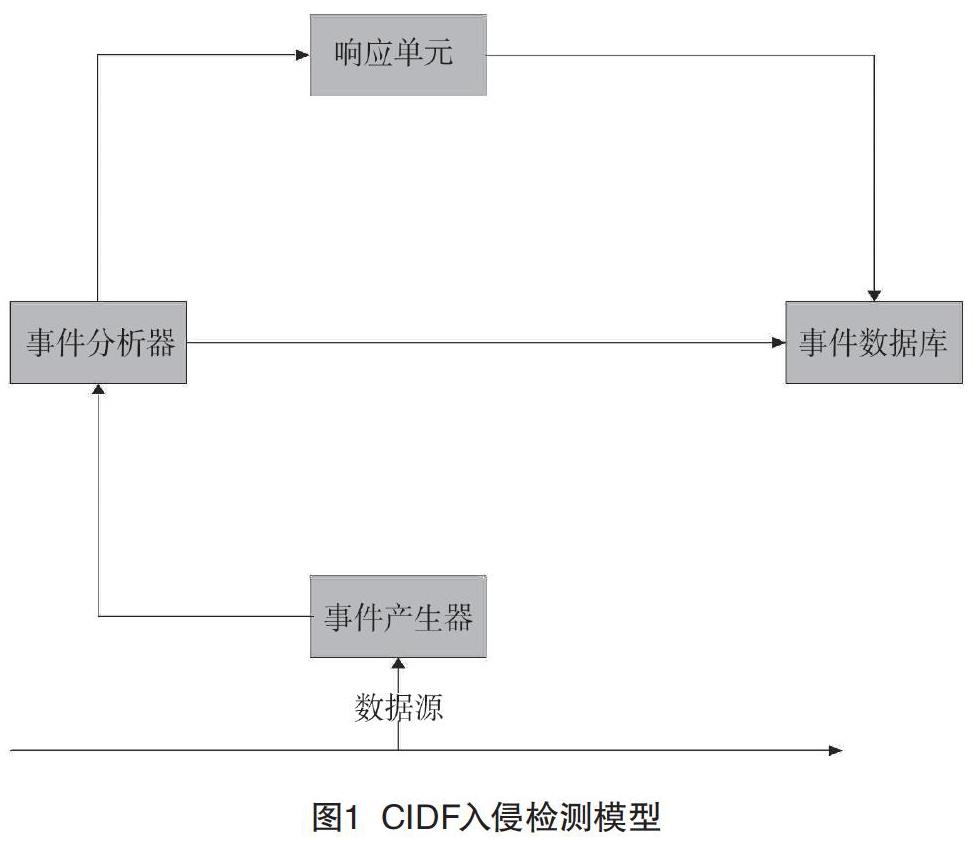

如图1所示为CIDF入侵检测模型。在这一模型中,事件是入侵检测系统分析的数据,而事件既可以是数据包,也可以是日志信息。CIDF为公共系统检测框架,是入侵检测系统通用的模型之一,将该系统分为事件产生器、事件分析器、响应单元以及事件数据库4个部分。其中,事件产生器则是在计算机网络中获取信息,或是在审计日志中得到响应信息。事件分析器是分析时间产生器获取的数据包或其他的日志信息,并进行总结。响应单元则是对事件分析器结果进行报警响应,以此来避免系统受到破坏。而事件数据库则能够储存经过事件产生器和事件分析器处理的数据或是未经处理的数据,并且还拥有检索功能,不仅可以是一个数据库,也能够成为文件形式。

2.2 防护墙技术

防火墙是放置在不同网络的通道,可以用来控制数据,不同网络主要包括可信任网络和不可信任网络。防火墙系统可以分为代理型防火墙、包过滤型防火墙等,其中代理型防火墙是利用TCP/IP协议,使用户可以享受到互联网服务,但代理服务器型防火墻在建立新应用方面还存在一定的不足。包过滤型防火墙重新定义了包过滤规则,具有价格经济实惠、设置方便简单的优势,但是建立包过滤规则的复杂程度较高。作为保护网络安全的一道屏障,防火墙应用协议需要慎重选择、设置,基于此提高并保障网络环境的安全。在网络安全检测中,高校一般情况下使用硬件防火墙,因为专业网络设备具有良好的性能与效率,并且安全独立性较高。防火墙在配置过程中,需详细设置服务器端口,Windows服务器系统开启端口数量较多,因此需及时关闭不使用的端口或存在威胁的端口。而DMZ可以为外界网络提供服务,外网在访问DMZ时,需要对内部服务器地址和DMZ 外部地址进行转换,并且在进行转换时,通过防火墙实现设置目的。防火墙基于入侵检测系统,能够有效地防范高校网络的外部风险,保护节点的网络入口。而入侵检测系统则是检测内部网络,监视上网行为。

3 结语

综上所述,我国现阶段各行各业都依赖于计算机网络管理数据,离不开计算机的智能和强大的记录、运算等功能,高校校园也不例外。也正是因为各行各业对计算机网络的需求和依赖过高,才让很多不法分子有机可图。由于许多因素都会对高校的网络环境产生安全威胁,阻碍高校教学活动,所以,高校教育信息化建设需要一套完整的网络安全体系作为保障,而入侵检测技术与防火墙技术能够避免出现计算机系统漏洞,确保使用者的操作规范,解决了高校网络安全问题。

[参考文献]

[1]郭可.高校校园网络安全技术及应用[J].电脑知识与技术,2016(14):19-21.

[2]杨瑜.计算机网络技术的计算机网络信息安全及其防护策略[J].数码世界,2020(9):193-194.

[3]纪汉杰,李啸林,张帆,等.基于计算机网络技术的计算机网络信息安全及其防护策略[J].计算机科学与应用,2019(9):1703-1707.

(编辑 王雪芬)