日志审计系统日志收集方法应用实例探讨

2021-09-12杜爱华

杜爱华

摘 要:国家网络安全法明确要求,系统日志的保存时间不小于6个月。为了达到这个合法合规的要求,分局管理信息网部署了SecFox-LAS日志审计系统。文章阐述了如何将管理信息网中来自不同厂商的服務器主机、网络设备、安全设备等系统的日志、事件、报警等信息汇集到LAS服务器的实现方法,从而最大程度地满足网络安全等级保护的要求。

关键词:日志审计系统;日志收集方法;应用实例;等级保护

中图分类号:TP309文献标识码:A文章编号:1674-1064(2021)08-0-02

DOI:10.12310/j.issn.1674-1064.2021.08.022

随着空管管理信息网网络规模的扩大、大量安全设备的引入以及满足公安局等级保护测评三级的安全要求,迫切需要一套完善的日志审计系统,对管理信息网内部的安全设备、网络设备、数据库系统、Web服务器等的访问情况进行详细、细致的审计,并且满足国家网络安全法中系统日志保存时间不少于6个月的安全要求。

经过多方比较,笔者选择了网神SecFox-LAS日志审计系统,对管理信息网内的访问日志进行审计,并通过SecFox-LAS系统的日志过滤功能、日志分析功能为用户提供实时的安全隐患分析、安全隐 患排查功能。目前,在管理信息网中已经顺利完成SecFox-LAS的实施,并将各服务器主机、网络设备和安全设备的日志统一收集到了SecFox-LAS日志服务器中,并通过SecFox-LAS进行了日志过滤、归一化处理,实时显示和趋势分析,协助安全管理人员迅速准确地识别安全事故,消除了管理员在多个控制台之间来回切换的烦恼,提高了工作效率[1]。

1 日志收集方法

日志审计系统在使用前,需要配置日志/事件源和开放相应的端口,SecFox-LAS支持Syslog、Netflow、SNMP Trap等采集方式。

Syslog常被称为系统日志,是一种用来在互联网协议(TCP/IP)的网上传递记录档消息的标准,通常被用于信息系统管理及信息安全审核。虽然其有不少缺陷,但仍获得了相当多的设备及各种平台的接收端支持。因此,Syslog能被用来将许多不同类型系统的日志记录集成到集中的存储库中。

Netflow是一种网络监测功能,可以收集进入及离开网络界面的IP封包的数量及资讯,常常应用在路由器及交换机等产品上。经由分析Netflow收集到的资讯,网络管理人员可以知道封包的来源及目的地,网络服务的种类,以及造成网络拥塞的原因。

SNMP Trap(SNMP陷阱)又是什么?在网管系统中,被管理设备中的代理可以在任何时候向网络管理工作站报告错误情况,而不需要等到管理工作站为获得这些错误情况而轮询它的时候才会报告。这些错误情况就是SNMP Trap。用一句话来说,SNMP Trap就是被管理设备主动发生消息给NMS的一种机制。

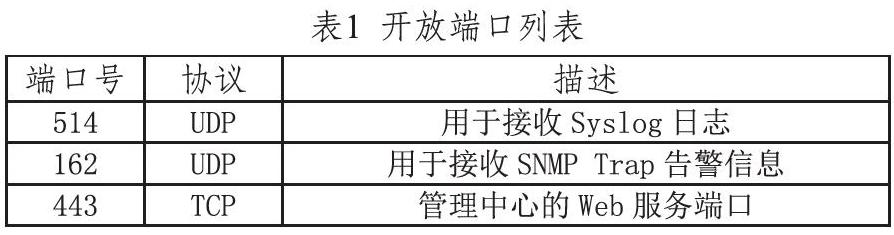

为了收集各种日志/事件,SecFox-LAS管理中心需要开放以下端口,如表1所示。

2 日志收集方法应用实例

以下详细介绍管理信息网中OA服务器、网络交换机及防火墙等各种不同设备的日志/事件收集方法[2]。

2.1 OA服务器日志收集

管理信息网内,OA系统服务器均使用Windows Server 2008操作系统。Windows日志的审核事件包括:添加帐号、删除账号、设置密码、登录失败、登录成功等。Windows主机本身没有对外发送安全信息的功能,需要安装nxlog插件实现对Windows主机日志的采集,并通过Syslog协议发送到SecFox-LAS系统管理中心。具体方法如下:

安装nxlog-3.1.1930.exe至默认路径;

将C:\Program Files (x86)\nxlog\conf目录下nxlog.conf文件替换为已有模板(根据相应操作系统版本和位数,用配置模版中的nxlog.conf文件替换掉conf文件夹的相应文件即可),参考路径如下,此处用例为server2008 32位系统。

64位:C:\Program Files \nxlog\conf\nxlog.conf

32位:C:\Program Files (x86)\nxlog\conf\nxlog.conf

配置探针地址为审计系统的IP地址,例如10.80.20.180。

Nxlog配置分为输入(Input)、输出(Output)、路径(Route)。

输入为需要采集的数据源;

输出为日志需要发往的目的地,比如文件、数据库、日志服务器,在笔者的环境中一般为探针地址。

用记事本打开nxlog.conf,找到以下部分内容,进行相应设置:

Module xm_syslog #收集事件日志,所有的事件日志默认都被收集

#如果包含多个输入,名称可以修改,如in1、in2等

Module im_msvistalog

Module om_udp #安装完默认为om_tcp,需要修改成om_udp

Host 10.80.20.180 # 探针地址

Port 514 # 使用该端口输出Syslog日志

Path in => out #源输入对应输出

本地组策略设置。在启动nxlog服务前,用户必须确认开启了Windows操作系统的日志审计策略。如果没有打开日志审计策略,需要在组策略中设置审核策略。有两种方法:

点击“开始”菜单—运行—打开CMD命令行窗口,输入gpedit.msc,打开组策略设置窗口—计算机配置—Windows设置—安全设置—本地策略—审核策略,然后修改审核即可(默认审核策略是无,审核操作可勾选成功和失败)。

“开始”—管理工具—本地安全策略—本地策略—审核策略,然后修改审核即可。

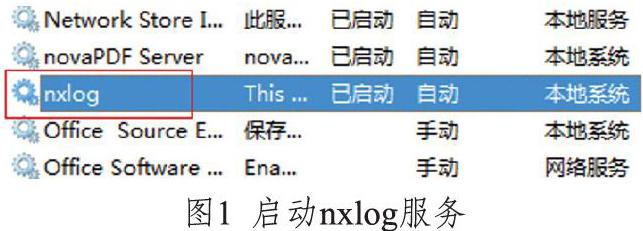

最后进入“开始”—管理工具—服务,启动nxlog服务,如图1所示。

2.2 网络交换机日志收集

对于网络设备,可以通过snmp协议和Syslog协议将日志发送给SecFox管理中心。一般地,通过Syslog协议,服务器能够采集到更多的日志信息,有助于进行深入的安全分析。以下以H3C和思科两个品牌的交换机配置为例加以说明[3]。

2.2.1 H3C交换机

在H3C交换机中配置如下:

[H3CS5560]info-center enable //启动Syslog

[H3CS5560]info-center loghost 10.80.20.180 facility local5 //配置Syslog发送目的地址

[H3CS5560]info-center loghost source vlan1

[H3CS5560]info-center source default logbuffer level debugging

2.2.2 cisco交換机

在cisco交换机中配置如下:

OA-HGC-1

OA-HGC-1

OA-HGC-1

OA-HGC-1

2.3 防火墙日志收集

用Web方式登录深信服防火墙,通过Syslog协议收集日志,如图2所示。

2.4 路由器日志收集

以cisco路由器为例。在全局模式下,以管理员身份登录路由器。配置netflow的操作如下:

Router(config)#ip flow-export source interface //配置输出netflow流量的源端口,收集哪个interface,就在路由器哪个端口上启用采样。一般为loopback0的地址。

Router(config)#ip flow-export version 5 //目前支持V5版本。

Router(config)#ip flow-export destination ip-addr port //配置netflow流量输出的目标地址,此时应为SecFox-LAS服务器的IP地址、端口号。注意,中间如果有防火墙,需要开放该端口。[缺省端口号是2055]。

3 结语

文章阐述了如何将管理信息网中来自不同厂商的服务器主机、网络设备和安全设备等系统的日志、事件、报警等信息汇集到LAS服务器的实现方法。从以上实例中可以看出,大部分的设备都使用了Syslog系统日志收集方式,Netflow、SNMP Trap等采集方式应用较少,但不管是哪种方式,只要能实现日志、事件、报警等信息的汇集,就可以满足网络安全等级保护的要求。

经过一年多的运行,我局SecFox-LAS日志审计系统使用效果良好。SecFox-LAS日志审计系统的实施,为用户解决了日志分散、安全威胁不能第一时间排查的问题。另外,通过SecFox-LAS的实施,用户可以很好地满足国家网络安全法对核心业务、安全日志要求保存周期不少于6个月的政策要求,从等级保护的角度为用户提供了一套完善的日志审计、采集系统。

参考文献

[1] 褚瓦金,施密特,菲利普斯,等.日志管理与分析权威指南[M].北京:机械工业出版社,2014.

[2] 吴教育,卢宁,陈一天.日志文件的集中管理和分析[J].电脑开发与应用,2004,17(5):26-27.

[3] 叶玲肖.基于SYSLOG的集中日志管理系统的研究与实现[D].杭州:浙江工商大学,2011.