人工智能技术在计算机网络中的应用研究

2021-08-18甘凯

甘凯

(西安科技大学计算机科学与技术学院,陕西西安,710054)

0 引言

计算机接入网络管理系统主要具有实时性、动态性与瞬变性等三大特点,随着各类网络应用规模的不断扩大.各类计算机接入网络所需要跨越的网络地域覆盖范围越来越大,结构也越来越复杂,这就必然要求我们不断的探索发展更多技术更新的网络技术,保证网络安全可靠、高效、稳定的正常运行。人工机器智能过程技术管理是一种可以模仿高级人工智能的逻辑推理和数据运算的新技术,在很多实际的过程控制和数据管理技术问题上都可以显示表现出它们具有很强大的优势,如果我们能把我国人工智能工程科学研究中的一些控制算法与管理思想综合应用推广到我国计算机信息网络中,将来也会大大提高我国计算机信息网络的管理性能。

1 计算机网络安全现状

1.1 安全现状

不同于工业革命是实体技术上的大发展,互联网技术是抽象层面的信息革命代言词,Inter 网的出现预示着第二次信息革命的完全开启,不仅是信息产业更是现有的众多行业都将因为Inter 网而产生翻天覆地的变化。这一观点从我国互联网信息中心所发布的相关数据就可以得到充分的印证。据统计,我国2020 年共拥有上网用户人数已超过8700 万,上网计算机数量达到了3630 万,这一庞大的客户群体说明互联网技术在我国人民生产生活中的普遍应用。

但是在互联网技术广泛应用的同时,也带来了许多全新的问题,如电脑系统的安全性由于Inter 网的出现受到了十分严重的威胁。在计算机系统中,无论是操作系统还是硬件设备,其均具有或多或少的安全漏洞存在,相较于未联网的机器,这些联网的设备有可能遭到黑客的非法入侵和攻击。据报道,蠕虫病毒就是现阶段被用来大规模攻击计算机系统的新型病毒。这些病毒较以往有了更加快速的攻击能力,它们会采取更加击中的攻击手段,针对被攻击的对象开展非常灵活的攻击,由于其速度快、攻击击中、攻击范围大,因此其造成的安全威胁更加严重。

1.2 安全特征

1.2.1 系统漏洞发现加快

大量常用操作系统安全漏洞的不断更新发现,使您的个人计算机通过专用无线网络会加大多次遭受病毒攻击的概率和频率。根据我国发布的数据可以发现,网络黑客更倾向于去攻击新产生的一些安全漏洞,相较于较早的安全漏洞来说,这些新发现的漏洞没有任何的安全补丁,更加容易被黑客进行入侵并攻击,因此数据显60%以上的黑客攻击都选择了最新的安全漏洞进行入侵。往往这些攻击速度都十分之快,当一个新的安全漏洞被发现后,人们大多来不及对这个安全漏洞进行补丁便已遭到了网络黑客的病毒攻击,造成计算机系统瘫痪。

1.2.2 攻击手段更加灵活

除了系统漏洞发现速度更快的特点,现阶段网络安全还具有攻击手段更加灵活的特征。可以说,网络攻击手段的方式是和科学技术发展的进程紧密相关的,当心的技术产生后必然带动了网络黑客攻击手段多元化的发展。比如,相较于过往的病毒,蠕虫病毒的产生完全改变了网络攻击的手段,使得攻击手段更加迅猛、灵活。蠕虫病毒不再像早期的病毒只通过一种单一的传播途径进行传播,其可以自动寻找计算机系统的弱点,利用缓冲区的数据溢出快速对计算机系统进行攻击,其发动的攻击是多途径、多通道的,这使得对于蠕虫病毒的查杀也更加困难。

2 基于人工智能的入侵检测研究概述

2.1 入侵检测的原理

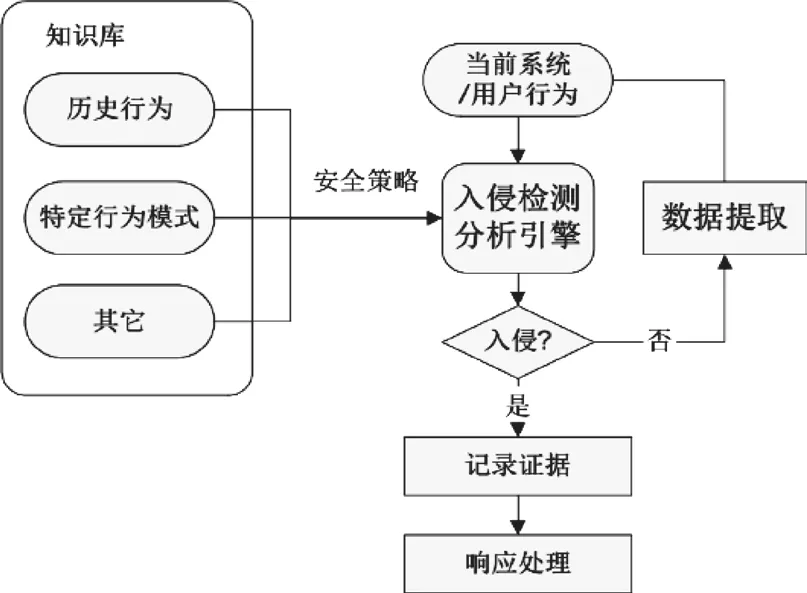

如图1 所示是基于人工智能的入侵检测的基本原理。

图1 基于人工智能的入侵检测原理框图

神经网络技术是模拟人脑神经元之间的工作模式,通过神经元之间互相的联系来对信息做出识别判断的。在早期,人们通过研究大脑训练向后来者传播未知神经网络信息来帮助识别是否已知的神经网络受到入侵,但是这样只能对于已知的攻击进行识别,而对于新发起的攻击无法做到准确的识别与判断,因此需要更进一步的发展。在这基础上,现今神经网络技术不仅可以对已知的网络攻击进行识别,同时也可以通过人工智能学习后对于类似的新型攻击进行识别。这一功能的实现主要是基于自定义组织神经特征网络以及映射神经网络,通过新构建的神经网络可以打破以往的体系限制,它可以具备更加准确和强势的识别处理手段。

2.2 技术细节

基于人工智能的入侵检测手段主要包含两个程序,分别是:

(1)在这一步骤中,神经网络需要实现的功能是构建一个特征入侵事件分析网络的数据检测器,这一检测器将对于数据进行分析和训练。具体的实现过程是通过对以往的入侵数据进行分析,利用神经网络对其进行训练,获得数据量较为庞大的训练集以供后续识别过程使用,这一步骤的目的是实现神经网络的基础构建;

(2)第二步就是利用步骤一种所获得的训练集对于待测数据进行分析比对,将新收集的数据带入进行模拟,神经网络模拟出两者之间的相似程度,当两者的相似程度十分接近时,神经网络将判别新收集的数据为入侵数据。对于新收集的数据,在神经网络中常用改变异常连接的访问权值或添加异常连接或者是删除异常连接对其进行标识,只要步骤一中的训练集具有足够数量的数据支撑,神经网络再多次学习模拟中会得到可靠性十分高的结果。

3 神经网络设计及其算法实现

3.1 系统框架及概要设计

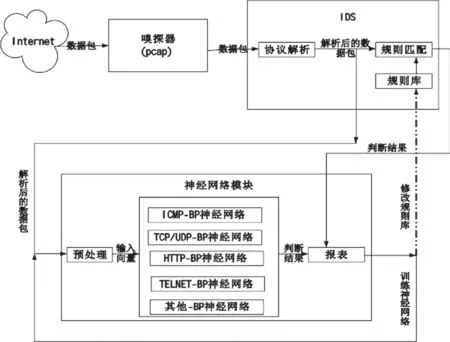

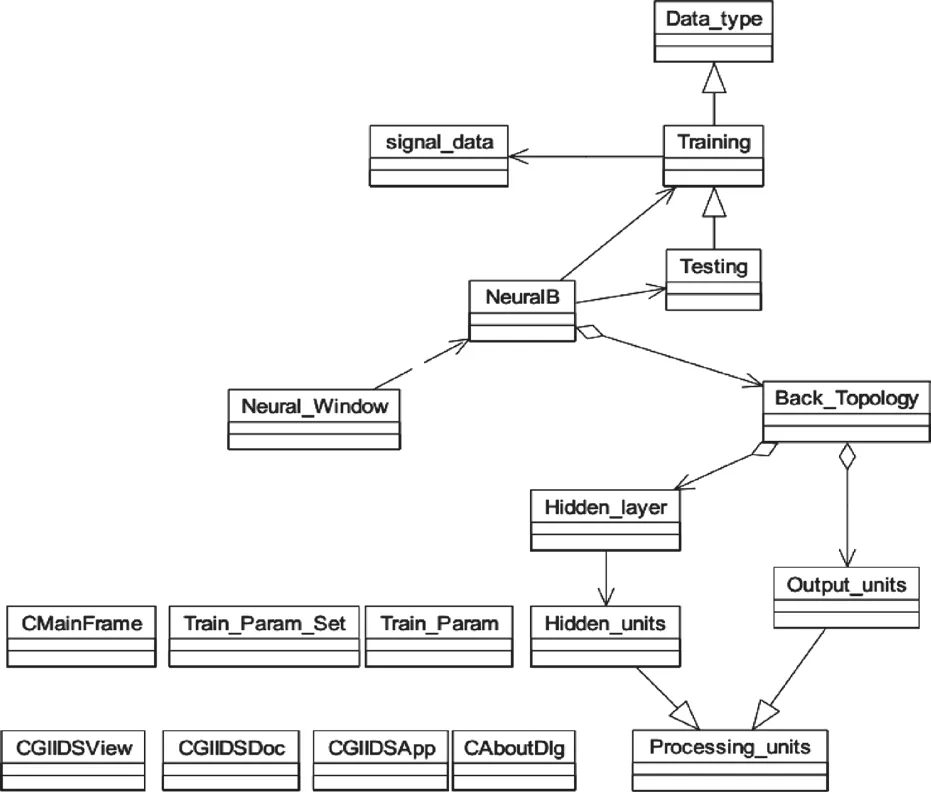

本文选择使用BP 神经网络对入侵检测技术进行构建,这是由于BP 神经网络具有良好的实时性,可以满足现阶段工作的要求。由图2 可以看出,本文所够贱的入侵检测模块包含3 个部分,分别是pcap 模块、IDS 模块以及神经网络模块。神经网络中将用到ICMP-BP、TCP-BP、HTTP-BP、TELNET-BP 网络,这些网络针对于不同的数据类型有着不同的优势,可以将数据最根本的特征挖掘出来。

图2 系统框架图

3.2 详细设计及代码实现

3.2.1 神经网络输入向量

我们采用如下输入节点:

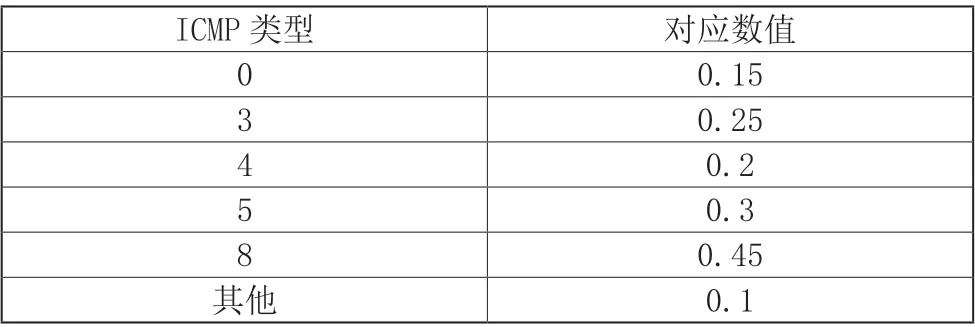

(1)ICMP 报文类型,不同的类型可以对应不同的攻击,赋不同的数值。

表1 ICMP 报文类型及对应数值

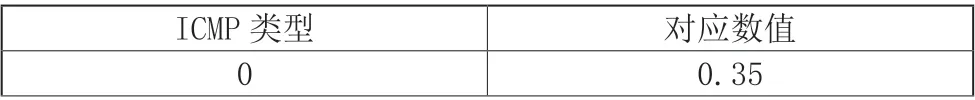

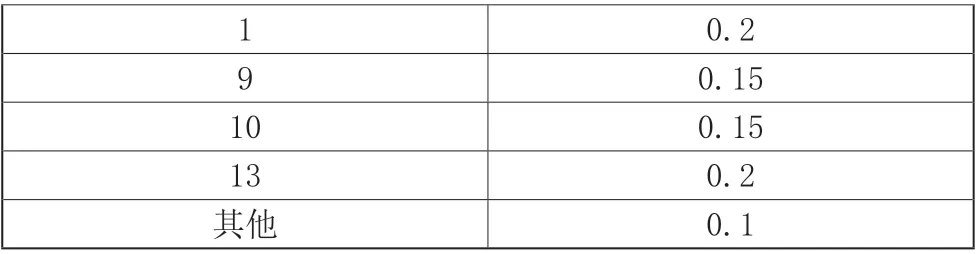

(2)ICMP 报文编码,不同的类型可以对应不同的攻击,赋不同的数值。

表2 ICMP 报文编码及对应数值

1 0.2 9 0.15 10 0.15 13 0.2其他 0.1

(3)对于HTTP 协议,我们采用如下输入节点:

目的地址是HTTP 服务器,赋值0.9,否则赋值0.01。

URL 中包括如下任意一个关键字赋值0.9,否则赋值0.01:

3.2.2 BP 神经网络类图及主要代码

BP 神经网络所用到的主要类图如图3 所示。

图3 BP 神经网络种类图

4 仿真测试结果

本文选取了8 万个ICMP 包对所构建的神经网络进行训练,对于所收集的数据进行迭代,当上一次迭代与本次的误差小于0.001 时认为符合训练要求,停止迭代,本文中最大迭代次数达到了1000 次。在本文所设计的神经网络中共包含8 个输入节点,其中1 个隐层、1 个输出节点,其余的均为隐层节点。

本文所设计的神经网络的学习效率达到0.2,动量因子为0.7,Sigmoid 参数为0.9。随后,本文选取其他约10 万个ICMP 包测试此神经网络,本文所获得的最低漏报率和误报率分别是0.1723%和1.5463%。

5 结论

根据本文所述,神经网络通过训练后可以迅速高效地识别出对应的网络攻击,因此将其应用于计算机入侵检测技术中将极大的提高发现、查杀病毒的效率。本文所设计的基于人工智能的入侵检测无论在学习效率还是漏、错报率上较传统入侵检测技术均有所提高,能够更加便捷地对网络攻击进行识别检测,有助于计算机网络安全,同时也证明了人工智能技术在计算机网络中具有十分广阔且重要的应用前景,需要广大学者不断地对其深入研究。