基于AMBTC压缩位图和候选字符串表的可逆信息隐藏方法

2021-07-21夏婷婷

夏婷婷,江 玲

基于AMBTC压缩位图和候选字符串表的可逆信息隐藏方法

夏婷婷,江 玲

(武夷学院 数学与计算机学院,福建 武夷山 354300)

标准灰度图像通过AMBTC压缩,获得每小块的高、低量化值和位图。统计位图出现的频率最高和第二高的两类位图称为两类峰值位图。两类峰值位图和高、低量化值相等时的位图块都被用于秘密信息的隐藏。前者将两类峰值位图和0~655 35数值都转换为字符串,利用汉明距离和门限值进行字符串筛选,可以得到2个候选字符串表。秘密消息转换为指定索引值,通过索引值找到候选列表中相应的字符串,用字符串来代替峰值位图,完成信息嵌入;后者采取秘密信息直接替换原位图方式。该方案具有较高的图像质量,同时信息隐藏能力可通过2个阈值进行调节。

可逆信息隐藏;AMBTC;两类峰值位图;汉明距离;标记图

随着现代信息社会的快速发展,信息安全问题越来越严重。典型的信息安全技术之一的数据隐藏技术(又称信息隐藏技术),近年来受到了广泛的关注。信息隐藏主要研究内容有水印和隐写2个方向,水印研究目的是进行所有权声明,例如版权保护、交易跟踪、隐藏身份、篡改报警等。隐写术主要研究目的是在不引起任何怀疑的情况下,进行秘密信息藏入和传输[1-4]。

数据隐藏技术主要应用于空间域、压缩域、频域3个领域。空间域通过修改原始图像的像素值来嵌入秘密信息,例如最低有效位LSB算法[5]。压缩域利用压缩算法特性将秘密信息进行藏入,典型方法有块截断编码BTC、绝对矩块截断编码AMBTC、向量量化VQ、联合图像专家组JPEG等[6-9]。频域将秘密信息隐藏在频域变换后的系数中,例如离散余弦变换(DTC)、离散小波变换(DWT)。

数据隐藏技术分为可逆数据隐藏方案(RDH)和不可逆数据隐藏方案(NRDH)2类[10]。其中,NRDH方案用户接受到信息后通过秘钥,提取出秘密信息,但是无法恢复原始图像[11]。在RDH方案中,用户接受信息后不仅可以提取秘密信息,而且可以完全恢复原始图像。RDH可用于一些特殊的应用领域,如证据取证、军事、医疗图像[12]。

本文提出的算法属于隐写领域,基于压缩域AMBTC的可逆信息隐藏算法,主要贡献如下。

(1)提供了一种创新的基于AMBTC压缩位图统计特性,采取两类峰值位图的信息隐藏策略。

(2)提供了一种在低带宽条件下,实现实时秘密通信的可逆信息隐藏方法。

(3)采用2个预定义的阈值,阈值可设置范围较宽,不仅可以调节原始图像与压缩图像之间的峰值信噪比(PSNR),还可以调节信息隐藏能力。

1 图像的预处理和秘密信息嵌入

1.1 总体方案设计

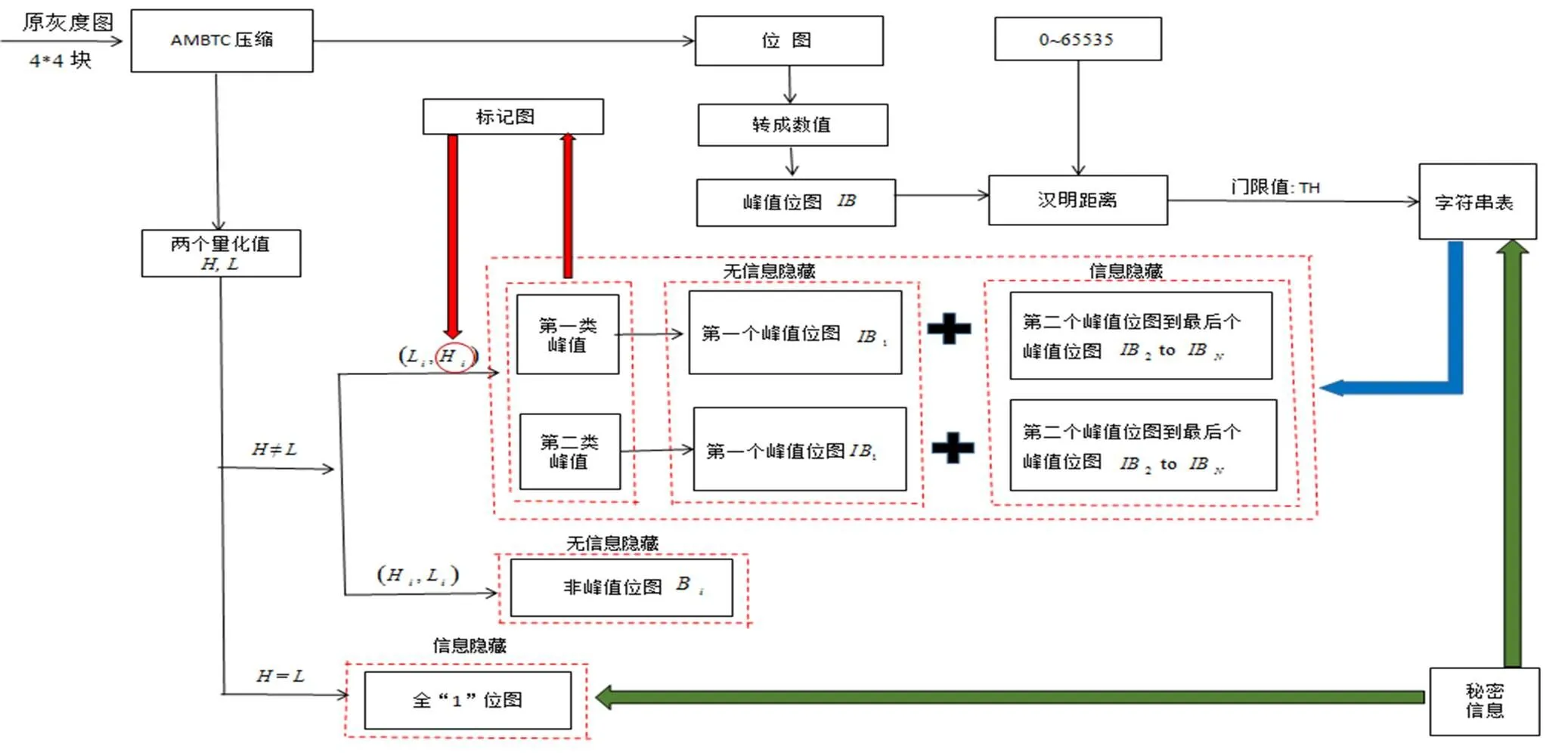

本文提出的可逆信息隐藏整体方案如图1所示,主要包括AMBTC压缩、两类峰值位图确定、候选字符串表形成、标记图建立、信息嵌入5部分,前4项为图像的预处理部分。

图1 整体方案的流程框图

1.2 AMBTC压缩

AMBTC是在BTC的基础上发展起来的一种著名的压缩方法,与BTC压缩算法比具有方法简单、压缩速度快,具有更好的均方误差性能等特点。每个图像块经过AMBTC压缩后,会得到一个三元组,高量化值、低量化值和位图B,具体计算公式如下:

每个灰度像素需要8比特来表示,对于一个4×4的像素块,则需要128比特。将该图像块经AMBTC压缩后会得到1个高量化值、1个低量化值都分别需要8比特来表示,同时还要有16特比来表示位图,总比特数是(16+8+8)=32位。因此,AMBTC的压缩率为32/128=0.25 bpp。图2为AMBTC压缩过程的示意图。

1.3 峰值位图的确定

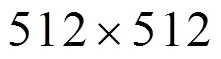

像素512*512的灰度图像,按像素大小为4*4分割可得到16 384个像素块,经过AMBTC压缩后,可以得到16 384个位图。每个位图由16比特“1”、“0”组成,从左到右、从上到下提取,可以得到16比特的二进制数值,将该数值转换为十进制数值。对所有十进制数出现的频率进行统计,其中出现频率最高的和第二高的十进制数所对应的位图,则称之为两类峰值位图。

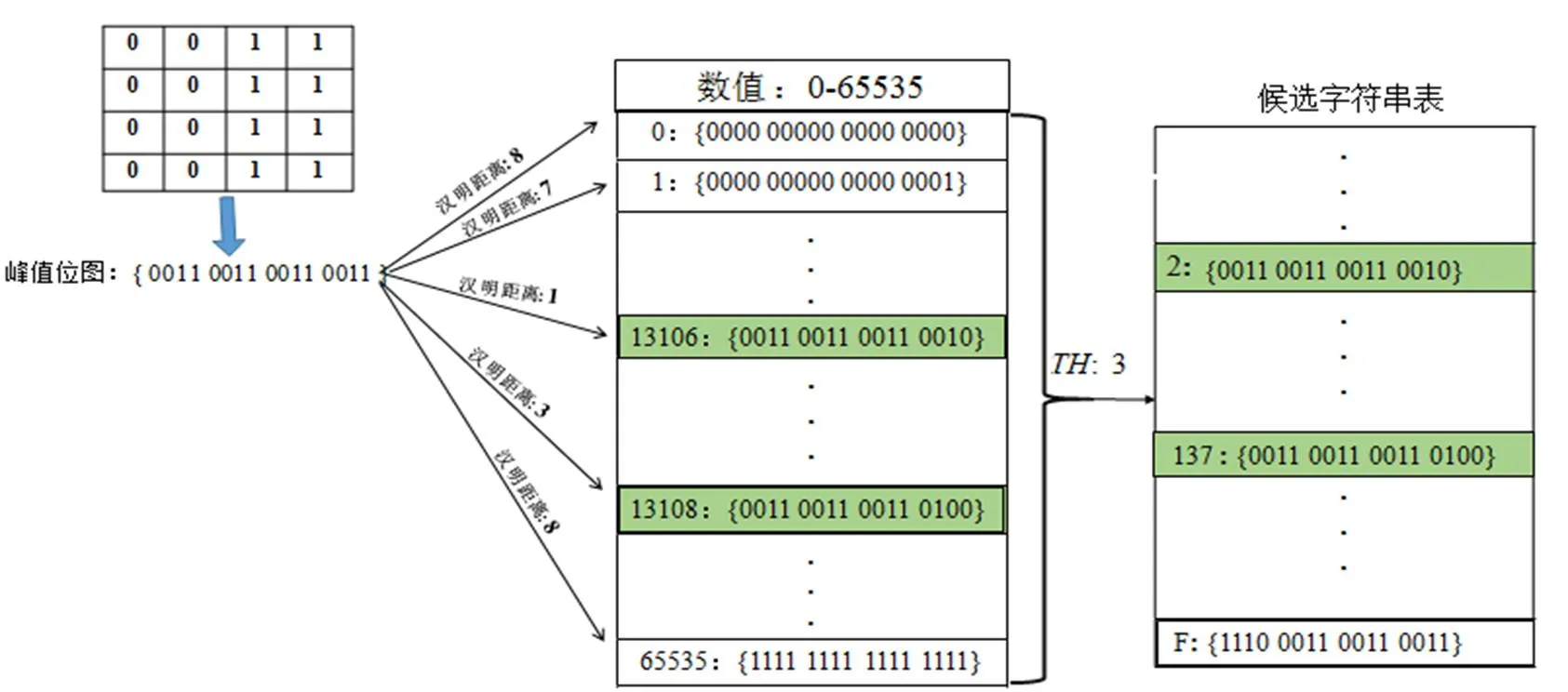

1.4 候选字符串表形成

图3 候选字符串形成过程的例子

由于方案采用了两类峰值位图,以及2个门槛值TH1、TH2,因此,最终会形成2个不同的字符串候选表ST1、ST2。统计出字符串表中字符串总个数1、2,并计算每次可藏入秘密信息的长度1、2。

1.5 标记图建立

步骤一:为了区分两类峰值位图和非峰值位图,采取的策略一,将两类峰值位图的高、低量化值前后位置进行对调。

步骤二:为了进一步区分两类峰值位图是哪一类,采取的策略二,用“1”、“0”分别替换第一类、第二类峰值位图的高量化值的最低位,被替换出的最低位比特被记录在标记图(location map)里。标记图里的信息流会被接在真正秘密信息流前端,一同进行后面信息嵌入过程。

1.6 信息嵌入过程

步骤一:高、低量化值相等的位图块,采用16比特密码信息直接替换位图信息方式进行信息隐藏。

步骤二:两类峰值位图中的信息隐藏采取方式,策略一,信息嵌入整体顺序先第一类峰值位图,然后第二类峰值位图;策略二,为了后续图像的恢复,两类峰值位图的第一个位图都不进行秘密信息得嵌入。具体嵌入过程,先从信息流中提取长为1、2的秘密信息串,转化为十进制数值。以十进制数值为检索值,在字符串表ST1、ST2中找到相应的字符串S1、S2,并将其分别嵌入到两类峰值位图中。

2 秘密信息的提取和原始图像恢复

信息提取和原始图像恢复的具体过程如下。

(1)从隐写的信息流中得到每一块AMBTC的高量化值、低量化值、位图。

(2)搜索到高、低量化值前后顺序颠倒过的位图块,这些位图则是两类峰值位图,然后根据高量化值的最低位为“1”或“0”,可以分区出第一类峰值位图M1个和第二类峰值位图M2个。

(3)检索到第一类峰值位图的第一个位图和第二类峰值位图的第一个位图,根据2个门槛值,建立2个字符串码表。具体方法见1.4节。

(4)统计出2个字符串码表里字符串个数1、2,计算出秘密信息的长度1、2。

(5)秘密信息提取过程:从高、低量化值相等的位图块中,直接提取出16比特秘密信息。峰值位图部分信息提取,主要是利用字符串码表ST1、ST2搜索到标号,并将标号转换为长为1、2的秘密信息。先提取第一类峰值位图里信息,然后提取第二类峰值位图里信息。

(6)收集所有提取的秘密信息,取前12个比特来恢复两类峰值位图的最高值的最低位。因此,真正藏入的秘密信息数为=-1-2。

(7)用4*4个“1”比特恢复高、低量化值相等的位图快。用第一类峰值的第一个位图恢复第一类峰值位图的剩余所有位图,同理,第二类峰值也采用同样方法进行位图复原。

(8)利用AMBTC高、低量化值和位图来恢复原始AMBTC压缩图像。

3 实验与结果分析

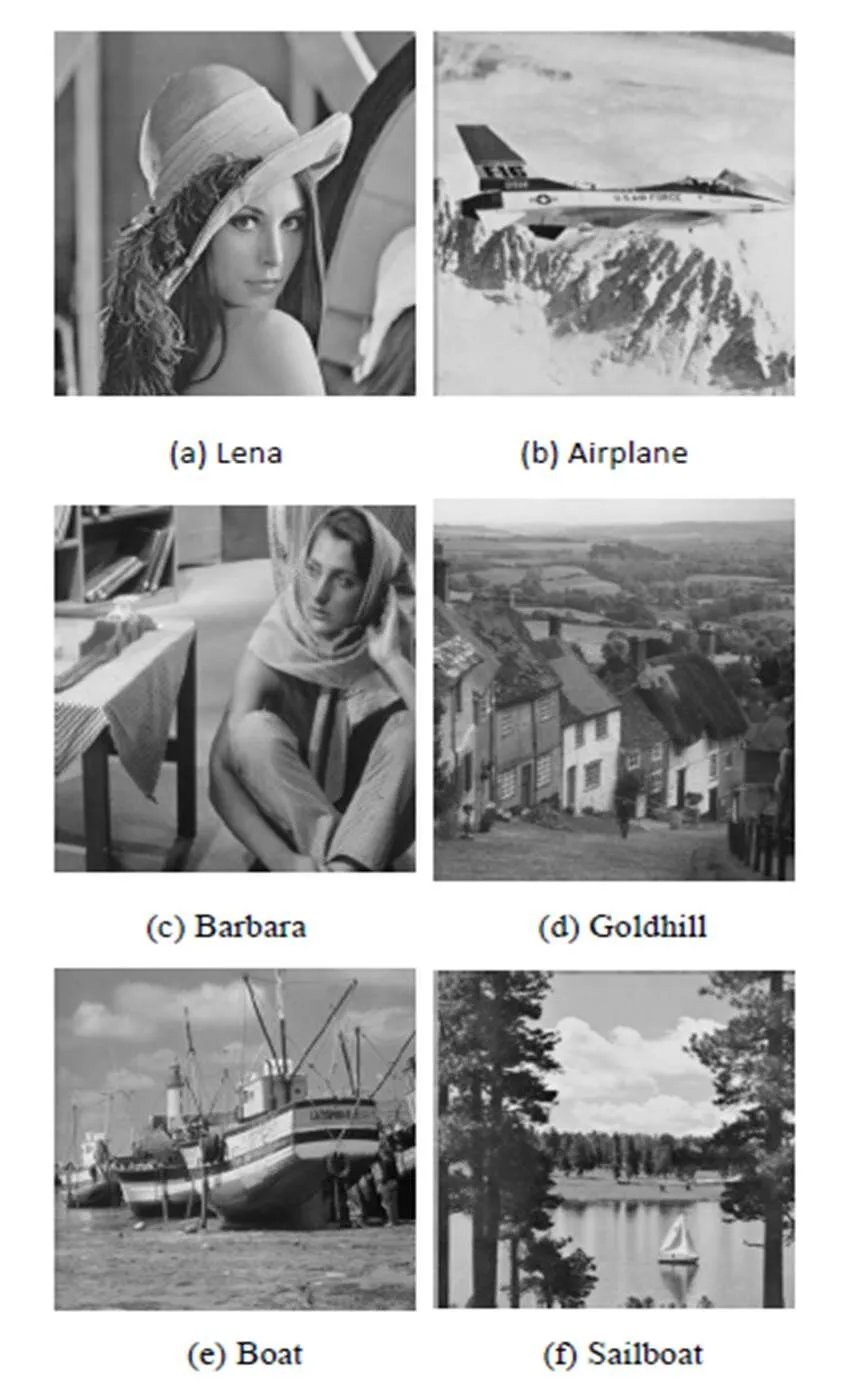

图4 6张灰度图

实验效果评估参数有:峰值信噪比PSNR、信息隐藏能力HC、信息嵌入率ER。PSNR用来评估图像的视觉效果,如公式(6)、(7),信息隐藏能力是指嵌入到封面图像中的秘密信息总数。信息嵌入率在本文中指被嵌入的秘密的总比特数与AMBTC压缩码的总比特数之间的比值,见公式(8)。

式中:‖‖是AMBTC压缩码的总比特数。

由表1可知,第一类峰值位图和第二类峰值位图平均个数较为接近,分别为268、218,提出的方案总体平均信息隐藏能力为7 752比特。从表中观察可知图像“Airplane”视觉品质下降较多,下降了4.40 dB,但其余图像依然保持在较高的视觉品质。总体上,图像经过AMBTC压缩后,图像的品质PSNR平均值为31.47 dB,藏入信息后的隐写图像PSNR平均为29.38 dB,总体视觉品质平均下降了2.09 dB,依然保持了较为理想的视觉品质。

表1 TH1=TH2=16,提出方案的实验效果

图像名称压缩图像视觉品质PSNR/dB隐写图像视觉品质PSNR/dB下降的视觉品质PSNR/dB第一类峰值位图个数第二类峰值位图个数高、低量化值相等时位图个数信息隐藏能力/bits Lena33.2330.752.48447364112 960 Airplane31.9727.574.4021020606 624 Barbara29.3927.871.5131221708 432 Goldhill32.8631.571.2930423438 624 Boat31.1629.521.6424320007 056 Sailboat30.2029.011.19948402 816 平均31.4729.382.0926821817 752

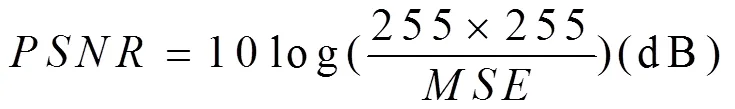

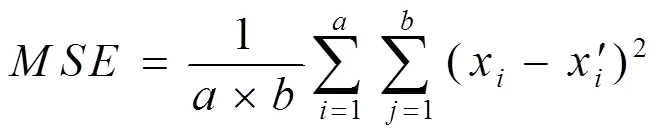

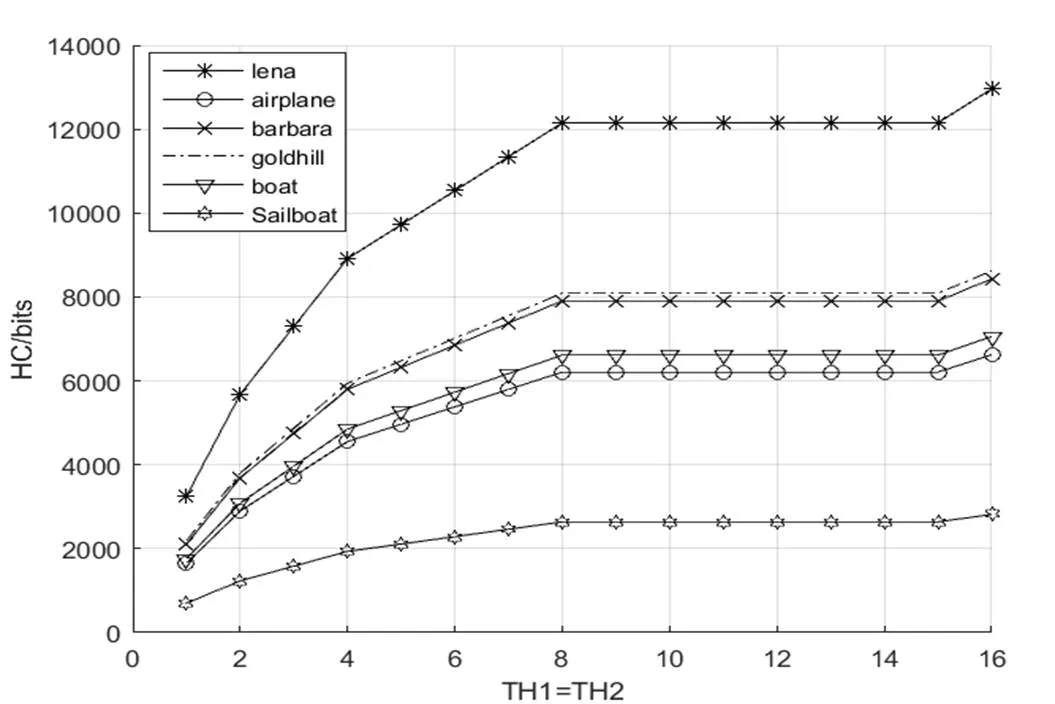

本方案中的阈值TH1、TH2取值范围都为1~16,可以灵活设置,2个阈值可以同时取相同值也可以取不同值。表2列出了不同阈值下PSNR和隐藏容量的结果。实验结果表明,阈值可以灵活地控制PSNR和HC的性能。通常信息隐藏能力与视觉品质间存在制衡关系,信息隐藏能力会逐渐升高时,图像品质却会逐渐下降。从图5可以看出,随着阈值增加,除了图像“Airplane”外,其余图像视觉品质PSNR值略有下降。特别是阈值在8~15,PSNR基本保持不变。从图6观察可知,随着阈值的增大,信息隐藏能力处于增加趋势。当阈值在8~15时,信息隐藏量也保持不变,因为公式(5)控制了的值。是要嵌入每个峰值位图的秘密信息的长度。当2个阈值都是16时,信息隐藏量达到最大值,但此时的图像品质依然很高。

表2 当TH1、TH2的值为1~16时,PSNR和HC的值

TH1=TH2图像LenaAirplaneBarbaraGoldhillBoatSailboat AMBTCPSNR33.2331.9729.3932.8631.1630.20 1PSNR32.8731.1729.1732.6730.9230.04 HC3 2521 6562 1082 1921 764704 2PSNR32.4930.5329.0032.5130.7229.90 HC5 6792 8983 6893 8003 0871 232 3PSNR32.2130.0328.8232.3830.5229.78 HC7 2973 7264 7434 8723 9691 584 4PSNR31.9629.5328.6532.2430.3629.64 HC8 9154 5545 7975 9444 8511 936 5PSNR31.6929.2028.5332.1230.2229.54 HC9 7244 9686 3246 4805 2922 112 6PSNR31.5528.8928.4232.0230.0629.49 HC10 5335 3826 8517 0165 7332 288 7PSNR31.3628.6128.3231.9229.9629.37 HC11 3425 7967 3787 5526 1742 464 8PSNR31.1328.2328.1231.7729.7729.21 HC12 1516 2107 9058 0886 6152 640 9PSNR31.0828.1728.1331.7629.7329.22 HC12 1516 2107 9058 0886 6152 640 10PSNR31.1528.2828.1531.7729.7829.28 HC12 1516 2107 9058 0886 6152 640 11PSNR31.0928.2028.1431.7529.7629.21 HC12 1516 2107 9058 0886 6152 640 12PSNR31.0928.2928.1431.7929.7629.22 HC12 1516 2107 9058 0886 6152 640

续表

TH1=TH2图像LenaAirplaneBarbaraGoldhillBoatSailboat AMBTCPSNR33.2331.9729.3932.8631.1630.20 13PSNR31.1828.2528.1431.7629.7529.24 HC12 1516 2107 9058 0886 6152 640 14PSNR31.0128.2528.1331.7429.7529.24 HC12 1516 2107 9058 0886 6152 640 15PSNR31.0128.2028.1531.8029.7629.27 HC12 1516 2107 9058 0886 6152 640 16PSNR30.7527.5727.8731.5729.5229.01 HC12 9606 6248 4328 6247 0562 816

图5 6幅图像的PSNR与2个门阈值的关系

图6 6幅图像的HC与2个门阈值的关系

为了进一步说明本方案的优越性,将秘密信息藏于一类峰值位图和两类峰值位图的实验数据进行对比。从表3可知,只采取一类峰值进行信息隐藏策略时,隐写图像PSNR值30.12,信息隐藏量为4 277比特,信息嵌入率为0.008 2,而采取两类峰值位图进行信息隐藏策略时,隐写图像PSNR值为29.38,信息隐藏量为7 752比特,信息嵌入率为0.014 8。因此,本方案在视觉品质上较前者只下降了0.74,但是信息隐藏能力却提升了81.25%。表4对本方案与Lo等人提出方案做比较,从实验结果可发现,在ER和HC方面,本文方案比Lo等人方法有更高的性能。

表3 采用不同峰值位图的信息隐藏方案的数据对比

方案参数LenaAirplaneBarbaraGoldhillBoatSailboatt平均值 一类峰值位图HC7 1363 3444 9764 8483 8721 4884 277 PSNR31.8128.4228.5732.2030.1029.6230.12 CF524 288524 288524 288524 288524 288524 288524 288 ER0.01360.00630.00950.00920.00740.00280.0082 两类峰值位图HC12 9606 6248 4328 6247 0562 8167 752 PSNR30.7527.5727.8731.5729.5229.0129.38 CF524 288524 288524 288524 288524 288524 288524 288 ER0.02470.01260.01610.01640.01350.00540.0148

表4 本文方案与Lo等人方案HC和ER的比较

方案参数LenaAirplaneBarbaraGoldhillBoatSailboat Lo等[12]HC2 3854 233—1 2573 0161 544 CF524 288524 288—524 288524 288524 288 ER0.00450.0080—0.00230.00580.0029 本文方案HC12 9606 6248 4328 6247 0562 816 CF524 288524 288524 288524 288524 288524 288 ER0.02470.01260.01610.01640.01350.0054

4 结论

本文提出的可逆信息隐藏方案主要基于AMBTC技术和候选码表的映射原理,通过设置2个阈值可以较大范围调节图像品质和信息隐藏能力。与将秘密信息隐藏于一类峰值位图方案比,本方案基于两类峰值位图的信息隐藏具有更高的信息隐藏量能力,同时保持了较高的图像品质。

[1] 张弢, 柳雨农, 邢亚林, 等. 基于直方图移位的AMBTC域无损信息隐藏[J]. 计算机应用研究, 2019, 36(6): 1771-1775.

[2] Malik A, Sikka G, Verma H K. An AMBTC compression based data hiding scheme using pixel value adjusting strategy[J]. Multidimensional Systems and Signal Processing, 2018, 29(4): 1801-1818.

[3] Lin C C, Liu X L, Tai W L, et al. A novel reversible data hiding scheme based on AMBTC compression technique[J]. Multimedia Tools and Applications, 2019, 74(11): 3823-3842.

[4] Hong W, Ma Y B, Wu H C, et al. An efficient reversible data hiding method for AMBTC compressed images[J]. Multimedia Tools & Applications, 2017, 76(4): 1-20.

[5] Mondal J, Swain D, Singh D P, et al. An improved LSB-based RDH technique with better reversibility[J]. International Journal of Electronic Security and Digital Forensics, 2017, 9(3): 254-268.

[6] Lin J, Lin C C, Chang C C. Reversible steganographic scheme for AMBTC compressed image based on (7, 4) Hamming Code[J]. Symmetry, 2019, 11(10): 1236.

[7] Xia T T, Lin J, Chang C C, et al. Reversible data hiding scheme based on the AMBTC compression technique and Huffman coding[J]. International Journal of Computational Science and Engineering, 2020, 22(4): 376-382.

[8] Wang X, Chang C C, Lin C C. Adaptive reversible data hiding scheme for AMBTC compressed images[J]. Multimedia Tools and Applications, 2020, 79(9): 6547-6568.

[9] Huang F, Qu X, Kim H J, et al. Reversible data hiding in JPEG images[J]. IEEE Transactions on Circuits and Systems for Video Technology, 2016, 26(9): 1610-1621.

[10] Lin C C, Chang C C, Wang Z M. Reversible Data Hiding Scheme Using Adaptive Block Truncation Coding Based on an Edge-Based Quantization Approach[J]. Symmetry, 2019, 11(6): 765.

[11] Yu Z, Lin C C, Chang C C, et al. HBF-DH:An Enhanced Payload Hybrid Data Hiding Method Based on a Hybrid Strategy and Block Features[J]. IEEE Access, 2019,7(4): 148439-148442.

[12]Lo C C, Hu Y C, Chen W L, et al. Reversible data hiding scheme for BTC-compressed images based on histogram shifting[J]. International Journal of Security and Its Applications, 2014, 8(2): 301-314.

Reversible Data Hiding Method Based on AMBTC Compression Bitmaps and Candidate String Table

XIA Ting-ting, JIANG Ling

(School of Mathematics and Computer, Wuyi University, Wuyishan 354300, China)

First, Standard gray-scale images are compressed by AMBTC to obtain high and low quantization values and bitmap for each small block. Secondly, the frequency of the occurrence of bitmaps is counted. The two types of bitmaps with the highest occurrence frequency and the second highest occurrence frequency are called the two types of peak bitmaps. Finally, two types of peak bitmaps and bitmaps with equal high and low quantization values are used to hide secret information. The former converts two types of peak bitmaps and values from 0 to 65535 into strings, and then uses hamming distance and threshold value to filter strings to obtain two candidate string tables. The secret message is converted to the specified index value, and the corresponding string in the candidate list is found through the index value, and the peak bitmap is replaced by the string to complete the information embedding. The latter directly replaces the bitmap with secret information. The scheme has high image quality and the information hiding ability can be adjusted by two thresholds.

reversible data hiding; AMBTC; two types of peak bitmaps; Hamming distance; marker map

TP309.2

A

1674-3261(2021)04-0250-07

10.15916/j.issn1674-3261.2021.04.009

2021-02-18

福建省中青年教师教育科研项目(科技类)(JAT200671);武夷学院科研项目(XL201308);福建省中青年教师教育科研项目(科技类)(JAT190794)

夏婷婷(1985-),女,黑龙江虎林人,讲师,硕士。

责任编校:孙 林