中继协同无人机辅助的认知无线电网络安全通信

2021-06-18曹胜男贾向东吕亚平胡海霞郭艺轩

曹胜男,贾向东,2,吕亚平,胡海霞,郭艺轩

(1.西北师范大学 计算机科学与工程学院,兰州 730070;2.南京邮电大学 江苏省无线通信重点实验室,南京 210003)

0 概述

随着移动互联网和人工智能技术的迅速发展,大量移动终端投入使用,无线通信设备数量爆发式增长,这使得无线电频谱成为一种稀缺资源。目前,认知无线电被普遍认为是一种能够有效利用无线频谱的方法[1]。在对主用户通信不造成干扰的情况下,允许次用户机会接入合法信道,能够实现认知无线电网络(Cognitive Radio Network,CRN)的频谱共享[2]。此外,安全性对于无线通信系统十分重要,而窃听和干扰是无线通信网络信息安全问题中最常见的两种威胁[3]。为实现物理层安全通信,研究者提出了多种方法。文献[4]研究基于中继信道的认知中继协作(Cognitive Relay Collaboration,CRC)无线通信系统,以解码转发(Decode and Forward,DF)中继协助认知源和目标之间的通信。文献[5]针对受窃听威胁的DF 中继网络研究高能效物理层安全传输技术。文献[6]研究CRN 物理层安全方案,提出一种合作干扰策略,即向干扰窃听者发送干扰噪声来提高主用户的保密率。文献[7]设计一种人工噪声辅助的二次传输策略,解决了主次链路联合保密率最大化问题。文献[8]研究对多个窃听者场景的扩展,进一步提升了二次系统的安全保密率。

由于无人机(Unmanned Aerial Vehicle,UAV)具有可悬停、灵活性、易于部署等优点,因此近年来UAV 辅助的无线通信技术被广泛研究,而且由于与地面用户视距(Line of Sight,LoS)连接的概率很高,因此UAV 通常具有较好的空对地信道[9-11]。与地面无线信道相比,LoS 链路信道使UAV 与窃听者之间的信道功率增益更易获得。文献[12]指出LoS 链路信道只取决于UAV 和窃听者之间的距离,而窃听者的位置是可以被探测到的,并且该信道受地面衰落和阴影的影响较小,从而使干扰更有效。目前已有大量的研究工作针对UAV 通信提出了一系列优化方案。文献[13-14]研究了移动中继技术在安全传输中的应用,通过联合优化UAV 飞行轨迹和源/中继发射功率,最大限度地提高了系统的安全性和吞吐量。文献[15]研究协同干扰UAV 的安全通信问题,将原问题分解为多个子问题,然后使用凸逼近技术求解每个子问题,但这种方法的收敛速度较慢。文献[16]指出在UAV 辅助移动中继系统中信道设计是提高系统保密性的关键,并提出一种联合UAV 轨迹设计和功率控制的方法。文献[17]介绍一种新型的认知UAV 与地面无线通信系统的频谱共享方案。文献[18]优化了UAV 的发射功率和飞行轨迹,提出一种基于块坐标下降法和连续凸优化的迭代算法,但并没有考虑中继协作UAV 通信的策略。

本文研究窃听威胁下DF中继协同UAV辅助的CRN物理层安全传输技术。通过联合优化传输功率与UAV飞行轨迹,构造保密率最大化问题。由于所构造问题是非凸的,因此采用一个低计算复杂度的内近似(Inner Approximation,IA)算法[19],该算法可优化一系列的凸逼近程序,也可优化非线性程序。此外,与放大转发(Amplify and Forward,AF)中继相比,DF 中继可去除源发送信号中的噪声,从而抑制噪声的扩散,有效提高UAV 通信系统的安全保密率。

1 系统模型

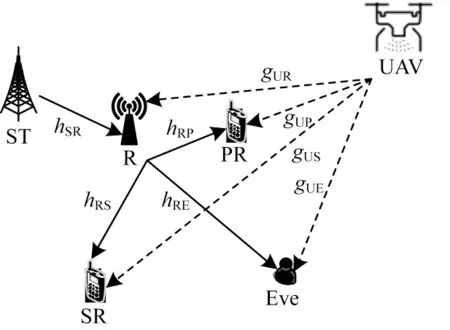

本文考虑DF 中继CRN 系统在窃听模型下的物理层安全问题。如图1 所示,该系统由1 个二次发射机(Secondary Transmitter,ST)、1 个二次 接收机(Secondary Receiver,SR)、1 个DF 中继器(R)和1 个监听器(Eve)组成,并且存在1 个主接收机(Primary Receive,PR)。系统在半双工模式下运行,除中继外所有地面节点均配备一个天线。本文假设所有地面节点的位置是固定已知的。在这个二次系统中,ST协同中继节点R 向目的接收机发送机密消息。同时在此传输过程中,一个外部的窃听者Eve 试图窃听和解码这些机密信息。为提高CRN 物理层的安全性,UAV 被用作移动干扰器发送干扰噪声,以降低Eve 的解码能力。

图1 UAV 辅助的安全通信系统Fig.1 UAV-assisted security communication system

将ST、SR、PR、R、Eve 在三维空间中的位置分别表示为(xST,yST,0)、(xSR,ySR,0)、(xPR,yPR,0)、(0,0,0)和(xEve,yEve,0)。假设UAV 从给定的初始位置q0飞行到最终位置qF,并在给定的飞行周期T内以恒定的高度H在地面上水平飞行。将UAV 的飞行时间T离散为N个等间隔的时隙,每个时隙为δt=。为保证UAV 在每个时隙内位置的近似不变性,选择足够小的时隙长度。q0和qF坐标分别为(x0,y0,H)和(xF,yF,H)。将时变坐标定义为q[n]≜(x[n],y[n],H),n∊N≜{1,2,˙˙˙,N},此处固定高度可以避免UAV 升降时不必要的能耗。UAV 满足以下移动性限制:

此简化系统模型采用DF 方案。R 将接收到的信号从ST 转发到每个接收端,假设由于严重的阴影和路径损耗,ST 和目标终端之间没有直连链路,所有的信息传输都需要R 的配合,即通信在2 个时隙内进行。

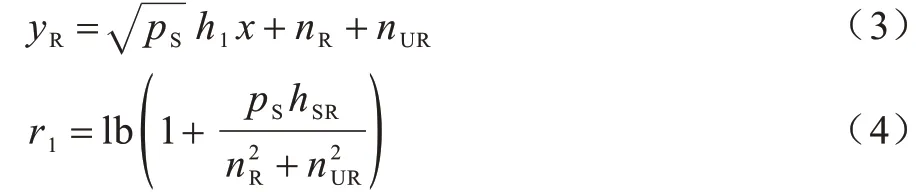

在第2 个时隙,PR、SR 和Eve 处接收的信号分别表示为:

R 和PR、SR、Eve 链路之间的瞬时传输速率分别表示为:

以h1~h4表示ST 到R 和R 到PR、SR、Eve 的信道增益矢量,nx,x∊{R,PR,SR,Eve} 分别表示接收机处的加性白噪声且nx~CN(0,σ2),nUj,j∊{R,P,S,E} 为UAV 发送的干扰噪声信号,则在式(10)中,hSR=。同时,以σ2表示所有接收机的加性高斯白噪声(Additive White Gaussian Noise,AWGN)功率。

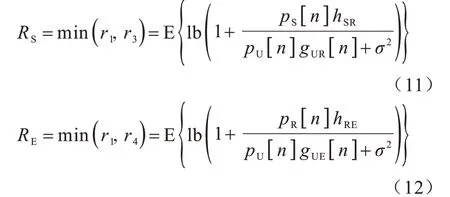

在DF 方案中,ST→R →SR 链路和ST→R →Eve链路的平均速率分别表示为:

同理,ST →R →PR 链路的平均速率表示为:

因此,二次系统在整个时隙上的平均保密率可以定义为:

其中,[x]+≜max{0,x} 。由于式(14)所示目标函数中的每个求和项在最优解时必须是非负的,因此省略了[˙]+运算。

2 问题描述

2.1 优化问题构造

本文的研究目标是最大程度地提高CRN 系统的平均保密率,同时需要满足PR 的平均干扰功率约束和发射功率约束。通过联合优化UAV 飞行轨迹q和发射功率,二次系统的平均保密率问题可表述为问题1:

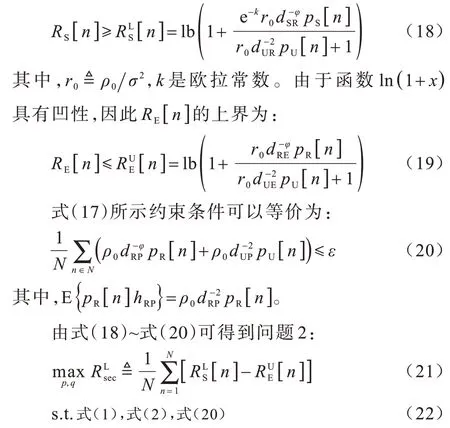

值得注意的是,由于上式是关于p和q非凸性的目标函数,因此问题1 仍难以解决。为简化问题,推导一个可达到的保密率的下界,其中,RS[n]和RE[n]分别被它们的上下界所代替。为使问题1 更易于解决,对式(15)和式(17)以地面信道进行分析。根据Jensen 不等式的凸性,并利用ln(1+ex)不等式,可得到RS[n]的下界:

尽管问题2 较问题1 更易于处理,但对于p和q而言,该问题仍然是非凸性的,很难得到最优解。因此,本文采用一种基于IA 方法的高效迭代算法得到其次优解。

2.2 基于凸逼近法的改进算法

本节应用低复杂度的IA 方法[20]求解问题2,该问题可以等价转化为如下所示的问题3,由此揭示其隐含的凸性。

1)引入新变量zR[n]和tS[n]来凸优化式(25),并将式(25)重写为:

式(25)所示的约束条件和式(27)~式(29)具有相同的最优解。使用lb(1+tS[n])的一阶近似值来近似式(25)在迭代算法第i次迭代时点处的值[21]:

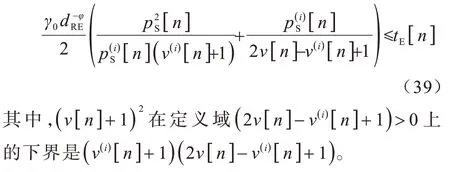

对于式(29)所示非凸性约束条件,将其迭代地替换为式(33),该式是式(29)在(x(i)[n],y(i)[n])点附近的一阶近似。可以看出,式(30)、式(32)和式(33)是凸二次型约束和线性约束条件。

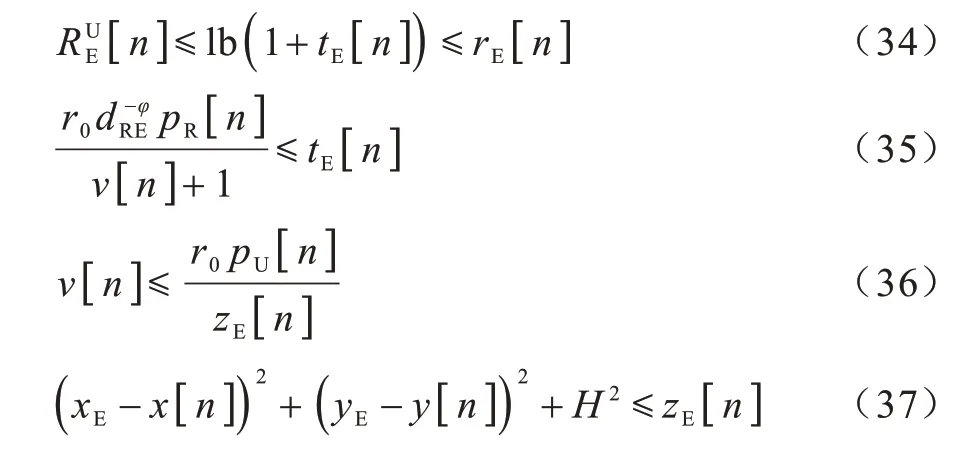

2)引入新变量zE[n]、tE[n]和v[n],将式(26)等价表示为:

在式(34)~式(37)中,除式(37)外的所有约束条件仍是非凸性的。由于lb(1+tE[n])是一个凹函数,因此式(34)所示非凸性约束条件可以近似表示为:

与式(32)相似,式(35)所示约束条件表示为:

该约束条件可进一步近似为:

同理,式(36)所示约束条件表示为:

3)引入新的变量zP[n],将式(20)重新表示为:

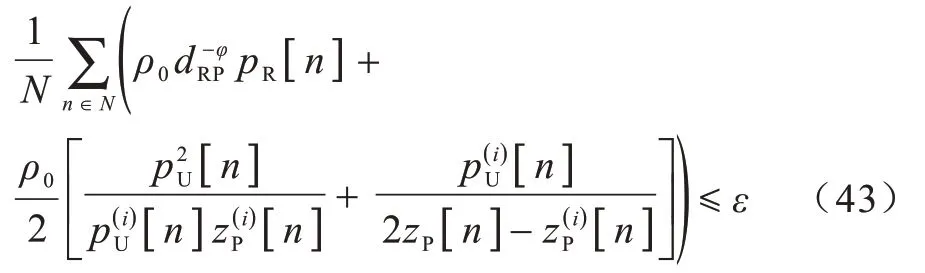

同理,式(41)所示约束条件可重写为:

最后,式(42)所示约束条件可以近似为:

综上所述,该算法通过应用基于IA 的算法以迭代的方式求解了3 个子问题,得到问题4:

此外,问题4 的目标函数也同时可保证算法的收敛性。

3 仿真与数值结果分析

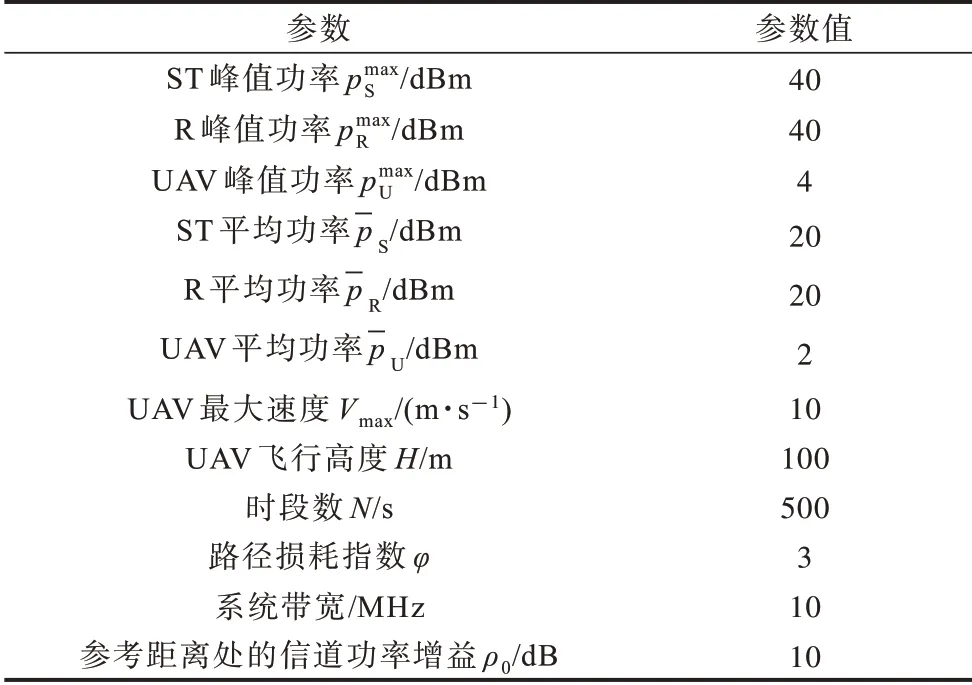

本节给出仿真及数值结果,通过使Eve 比SR 更接近R 来证明UAV 使用干扰噪声的有效性。将ST、SR、Eve、PR 和R 的三维坐标分别设为(-100,-200,0)、(300,0,0)、(150,250,0)、(0,250,0)和(0,0,0)。UAV 在100 m 的高度飞行,位置从(-100,200,100)飞行到(500,200,100)处。其他仿真参数设置如表1 所示。

表1 仿真参数设置Table 1 Simulation parameters setting

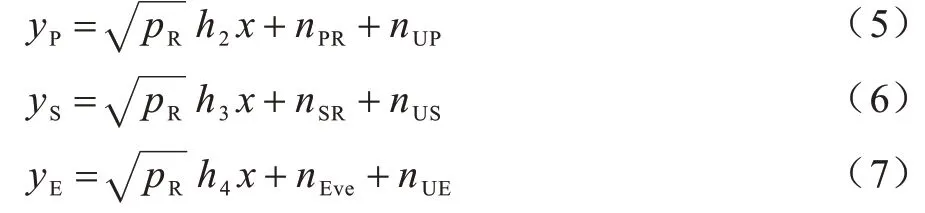

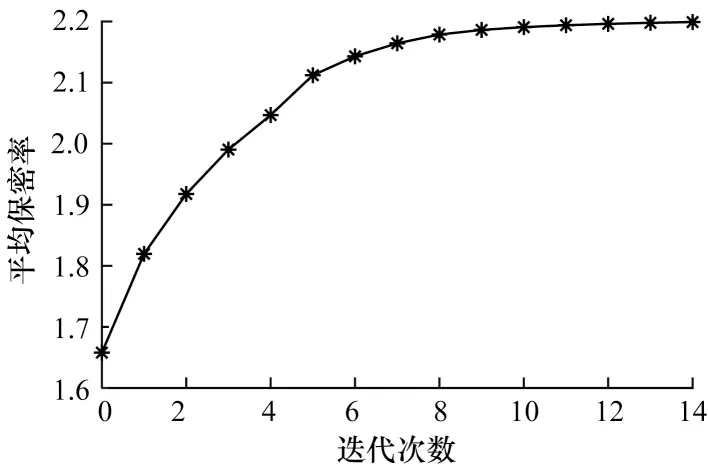

T=500 s 时本文方案的收敛性如图2 所示,可以看出,每次迭代的平均保密率均呈现单调递增趋势。此外,与其他优化方案相比,该方案只需约8 次迭代即可达到最优保密率,其收敛速度较快,计算复杂度较低。

图2 T=500 s 时本文方案的平均保密率Fig.2 Average secrecy rate of the proposed scheme when T=500 s

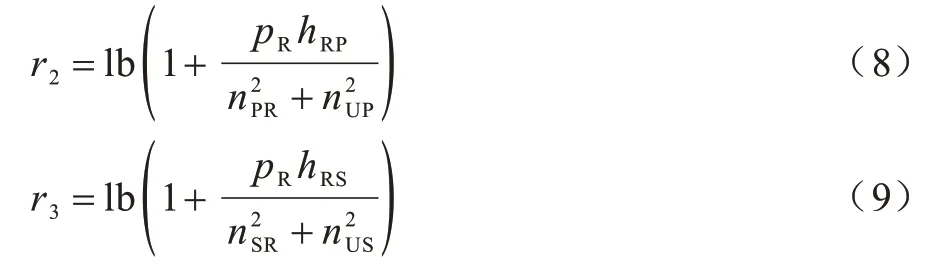

将本文方案分别与优化功率、优化轨迹、无干扰3 种方案进行比较。不同方案在飞行时间段T=[0,500 s]内的平均保密率如图3 所示。显然,除了无干扰方案外,所有方案的保密率都以预期的方式增长。在没有UAV 进行干扰时,平均保密率保持不变且接近于0。此外还可以注意到,本文方案始终具有最高的保密率,这进一步证实了使用UAV 发送干扰噪声的重要性,同时也证明了联合优化UAV 飞行轨迹和移动干扰功率的必要性。

图3 不同方案的平均保密率比较Fig.3 Average secrecy rate comparison of different schemes

本文用不同的时间段t∊{80 s,260 s,500 s} 来解释UAV 的飞行轨迹。由图4 可以看出,除了直线轨迹外,其他方案的轨迹几乎一致,在PR 满足给定的干扰功率阈值的条件下,UAV 将接近Eve、远离SR以避免强烈干扰,从而更好地实现UAV 的干扰效果,并悬停在Eve 上发射干扰噪声来降解其Eve 的解码能力。随着时间T的增加,UAV 将会以更好的飞行位置继续靠近并干扰Eve,以此获得更高的安全性。

图4 不同方案的UAV 轨迹Fig.4 UAV trajectory of different schemes

UAV 到Eve 的距离如图5 所示,可以看出,UAV与Eve 的最佳距离约为50 m,UAV 尽可能较长时间地悬停在最佳位置。随着T的增加,停留时间越长,平均保密率越高。

图5 UAV 到Eve 之间的距离Fig.5 Distance between the UAV and Eve

4 结束语

本文研究DF 中继协作下CRN 的信息安全问题,并基于物理层安全理论,提出一种新型的UAV干扰方案,通过联合优化UAV 飞行轨迹和发射功率,伺机发送干扰信号给窃听者,从而增强地面窃听信道的保密性。由于本文设计的优化问题是非凸的,因此采用一种基于凸逼近的低复杂度求解算法,使每个约束条件被近似凸约束条件来代替,进而得到问题的最优解。仿真结果表明,本文方案能够有效提高二次系统的平均保密率,增强单层网络系统的安全性。下一步将研究中继无人机辅助的安全网络、其他空对地信道模型和多窃听者的物理层安全优化问题。