基于区块链技术的电力系统光传输网络异常节点入侵检测

2021-06-18刘双峰张金华

解 鹏,刘双峰,张金华,卿 松

(国网新疆电力有限公司,新疆 乌鲁木齐 830018)

0 引言

随着信息技术与日常工作、学习、生活场景的不断深入融合发展,电力系统也逐步走向信息化、数字化,成为现阶段各个企业发展所不可缺少部分。但信息化技术的发展,使网络安全遭受到了极大的威胁。从全球网络安全来看,入侵数据攻击网络节点、窃取或更改网络信息时有发生。从国内网络发展现状来看,据统计,截至2018 年,我国的网民数量达到了8.29 亿,在网络入侵攻击方面,共截获网络入侵病毒7 786 万个,网络感染病毒次数达到了11.25 亿次。而电力系统作为国家维护正常工作、社会平稳运行的关键工具,其光传输网络也面临着海量病毒入侵的威胁。

基于上述背景,文献[1]提出基于实用拜占庭容错(practical byzantine fault tolerance,PBFT)的物联网入侵检测方法,运用支持向量机(support vector machines,SVM)进行预训练,得到入侵检测判定规则,并根据该规则结合PBFT 算法实现节点状态的判断。文献[2]建立了一种网络攻击节点可信度模型,评判网络中的异常节点,解决了虚假数据注入攻击节点对邻居节点状态估计影响的问题。上述传统方法只能检测部分网络层中的部分节点信息,易造成节点丢失率过高的问题。因此,本文基于区块链技术的特点,研究电力系统光传输网络中异常节点入侵检测方法。区块链技术具有统筹全局网络信息的能力,通过获取端到端所有随机网络层内的所有节点信息,找出异常节点的入侵位置[3-4],为光传输网络的安全使用提供可靠的技术支持。

1 电力系统光传输网络异常节点入侵检测方法

1.1 获取光传输网络的时序性节点信息

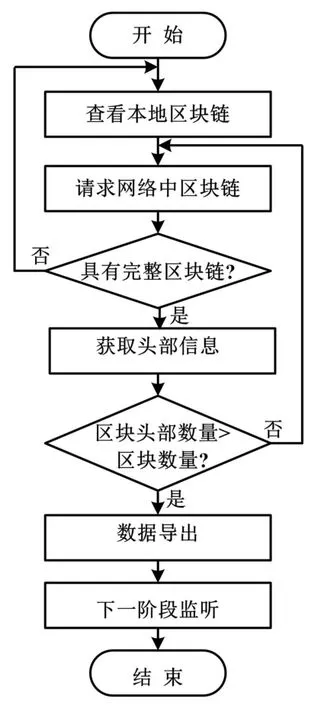

区块链技术通过一个完整的网络结构,实时监听光传输网络中具有动态活动特征的节点信息,保证节点信息具有时序性和连贯性,形成一个完整的数据监测闭环。区块链获取节点流程如图1 所示。

图1 区块链获取节点流程图Fig.1 Flowchart of obtaining nodes of blockchain

已知区块链节点网络为对等网络(peer to peer,P2P),其中所有节点共同维护区块的交易和交换。此次研究的检测方法,利用区块链的底层P2P 网络,同时设定网络中的节点为电力系统光传输网络的所有模块,令每一模块在网络中均作为一个平等的节点,并保证这些模块的权利相同、义务一致。当一个新的节点接入网络时,要立即了解网络中的其他节点,并执行区块链同步技术。一旦新节点试图加入某个区块链网络时,就会向网路中的节点请求区块的完整信息。当这种情况发生时,该网络就会向系统中的中心节点发送报告。当该节点多次试图进入区块链时,区块链就会将同一时间内具有工作关联的所有网络节点信息发送给监测中心,并判断此时网络中的区块链是否缺少区块头部信息或完整区块数据。如区块链不完整、头部数据量少于区块数量时,证明此时的网络异常,存在节点入侵的情况。对此,导出此时的节点信息,根据获取的光传输网络时序性节点信息,提取节点特征[5]。

1.2 计算节点异常分数并设置检测阈值

根据1.1 节获取的完整时序性节点信息,提取全部的节点特征;根据正常模型中的节点,计算节点异常分数,以此设置检测阈值。根据区块链获得的完整网络节点信息,对其中的所有节点进行特征提取。假设特征提取函数Φf提取节点i的统计特征为fi,则存在:

式中:fi为一个多维向量,其每一维表示节点i在光传输网络W中的统计特征。

对于所有节点,其统计特征集合用F=(f1,f2,…,fi,…,fn)表示[6]。

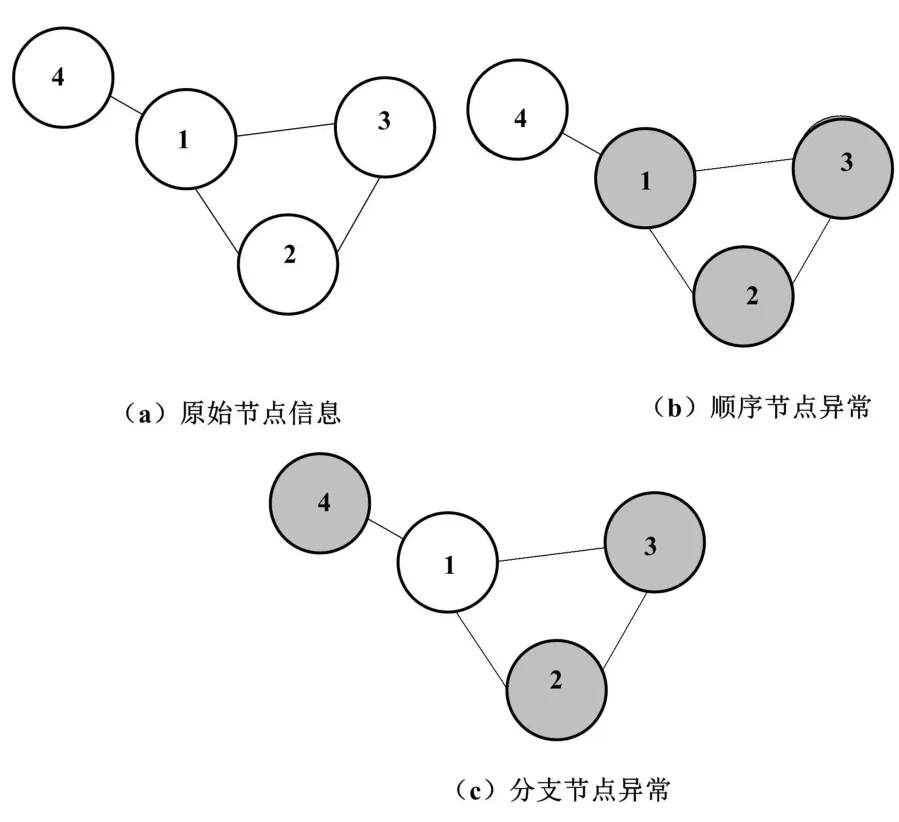

网络节点特征示意图如图2 所示。

图2 网络节点特征示意图Fig.2 Schematic diagram of network node characteristics

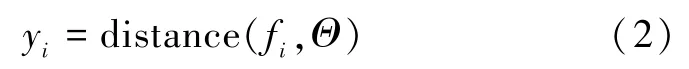

图2(a)表示光传输网络中的原始节点信息,其中包含了4 个原始节点。假设光传输网络中,大部分节点的统计特征存在一定规律或者空间分布特性,因此将具备该信息的节点视为正常节点,即i的特征fi存在一定规律或特定空间分布[7]。而图2(b)与图2(c)是可能出现的两种异常节点类型。前者是顺序节点的异常;后者是分支节点的异常。因此,使用异常分数yi表示两种情况下,节点i的特征与正常节点特征之间的偏离程度。异常节点i与正常节点之间的特征的差异计算公式为:

式中:distance(*)为偏离程度计算函数;Θ为线性拟合。

已知节点异常分数yi反映节点偏离正常节点的偏移量。根据异常检测原理,结合式(2),计算节点异常分数值为:

式中:Bi为网络边数;γ为幂律分布的拟合参数;Ni为节点数据;max(Bi,)为一定空间内异常节点数量的最大值;min(Bi,)为一定空间内异常节点数量的最小值;Δyi为异常节点与正常节点之间特征差异的变化范围;分数值Y反映了此时光传输网络中的异常节点的特征偏移程度。

根据计算结果设定一个阈值,设该阈值为σ。如果分数值Y超过该阈值,则证明该节点为异常节点:即Y>σ时,认为节点i是异常节点[8-9]。

1.3 全连接循环神经网络设计入侵检测模式

将设置的阈值上传到全连接循环神经网络中,设计一个可以对全体节点进行实时动态监控的循环式入侵节点检测模式。该检测模式共包含以下步骤。

①将输入的特征值数据转换成数值,并将所有特征值缩放到[0,1]区间内。②根据前向传播算法,对网络中的节点进行类别标签。③计算节点特征与阈值σ之间的差值,利用反向传播的微调算法,调节全连接循环神经网络中的共享检测参数,经过数据完全迭代获得详细的入侵检测模式。④将检测得到的每一条节点数据信息,输入全连接循环神经网络中,逐条分析异常节点类型;根据图2(b)和图2(c)的形式,区分异常节点的入侵类别,实现全连接循环神经网络控制下,对全网络节点序列信息的循环检测[10-11]。

前向传播算法执行类别标签任务的具体实现步骤如下。

①数据输入:设节点信息为xi(i=1,2,...,N),权值为A1、A2、A3,偏移量为p,激活函数J采用sigmoid 函数,分类函数L采用SoftMax 函数。

②检测输出:xi对应的输出值为si。

具体的公式为:

式中:di为d时刻i节点的信息输入量;A1为输入层到隐藏层的权值;A2为上一时序隐藏层到当前时序隐藏层的权值;Ci为隐藏层节点;p1为异常节点在隐藏层中的偏移量;yi为输出时的节点偏移系数[12-13];A3为隐藏层到输出层的权值;p为异常节点在输出层的偏移量,p1、p2根据yi和阈值σ计算得出;si为输出层节点。

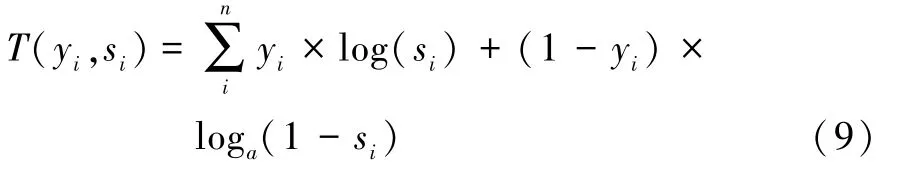

已知全连接循环神经网络目标函数为:

式中:T为调整函数;α为检测目标参数。

设调整率为μ、当前迭代次数为m,已知节点偏移系数yi,则权值微调算法的实现步骤如下。

①输入数据信息(xi,si),i=1,2,...,n。

②初始化检测目标α。

③得到微调后的检测目标α=[A1,A2,A3,p1,p2]。

④通过前向传播算法计算xi的输出值si。

⑤计算输出值与标签值之间的交叉熵,其计算公式如下:

⑥对于α中每个网络参数αi,计算偏导数ki:

⑦使误差沿网络反向传播,更新网络参数αi:

最终衡量各地区基本公共服务均等化程度,需要用表示不均等程度的统计指标来反映。常用指标有基尼系数、泰尔指数、变异系数等统计指标。本文采用使用最普遍的基尼系数,来衡量各省的公共服务均等化水平。本文使用的公式为:

⑧若d=m,保存参数结束算法;若d<m,则d=d+1,转向步骤①。

结合前向传播算法权值微调算法,实现全连接循环神经网络控制下,端到端之间对异常节点入侵的循环检测。

2 试验测试与结果分析

为验证基于区块链技术的电力系统光传输网络异常节点入侵检测方法的有效性,设置对比试验:将此次提出检测方法作为试验组,将基于实用拜占庭容错的物联网入侵检测方法(对照组1)和网络攻击节点可信度模型构建方法(对照组2)作为对照组。模拟电力系统,并设置光传输网络中存在3 条节点异常的数据序列,将其分别作为3 组试验测试条件。已知3 组试验测试条件,存在数量不等的异常节点,通过3 种检测方法定位异常节点的空间位置,比较3 种检测方法的结果差异。

2.1 试验准备

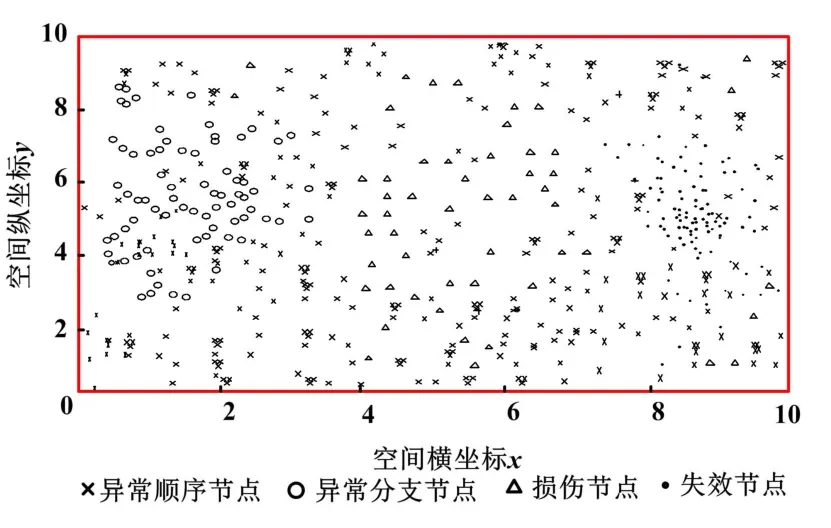

模拟数据序列中,异常节点分布在光传输网络的输入层、隐藏层以及输出层中。异常节点原始分布如图3 所示。

图3 异常节点原始分布图Fig.3 Original distribution of abnormal nodes

根据图3 可知,在该电力系统光传输网络中共存在四种类型的异常节点,节点呈现散乱分布的特点。将其作为试验测试条件,分别利用3 种检测方法,获取电力系统光传输网络中,异常节点在不同网络层中的空间位置。

2.2 试验结果分析

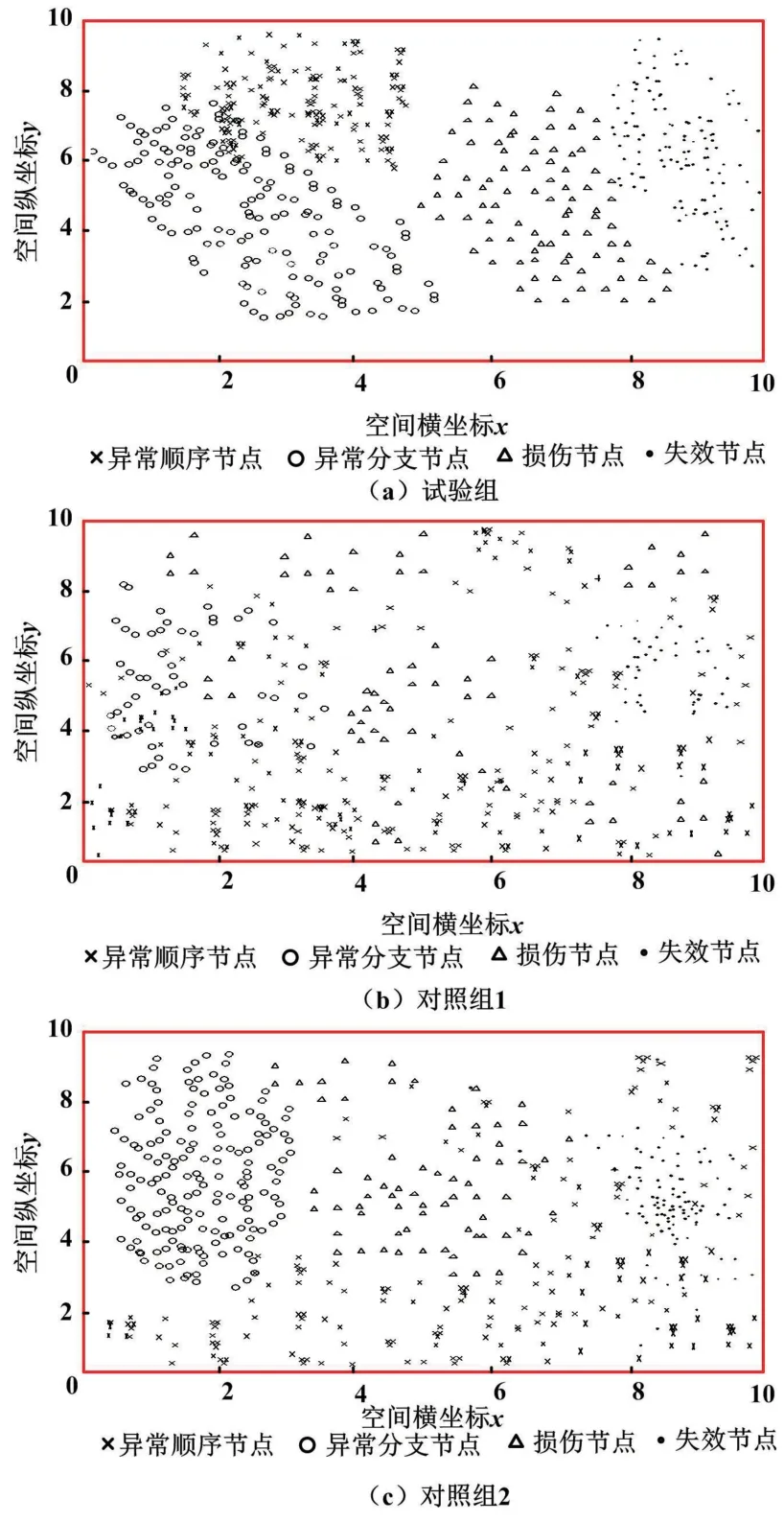

将图3 中的异常节点作为试验测试条件,对比3种检测方法检测得到的异常节点在光传输网络空间中的所在位置。异常节点检测结果对比如图4 所示。

图4 异常节点检测结果对比图Fig.4 Comparison of abnormal node detection results

根据上述试验结果可知,试验组不仅能够检测出不同类型的异常节点,而且能够对异常节点按照类型进行划分,划分结果较为清晰。而对照组1 的检测结果中部分异常节点丢失,并且不能对节点进行有效分类。对照组2 检测结果中虽然异常节点丢失的情况得到了缓解,但是不能对节点进行有效分类。

根据上述试验结果可知,面对异常节点较多的网络,试验组还是可以准确定位网络中的异常节点位置,并按照不同的类型进行节点划分;而对照组1 和对照组2 则丢失了大量的异常节点。

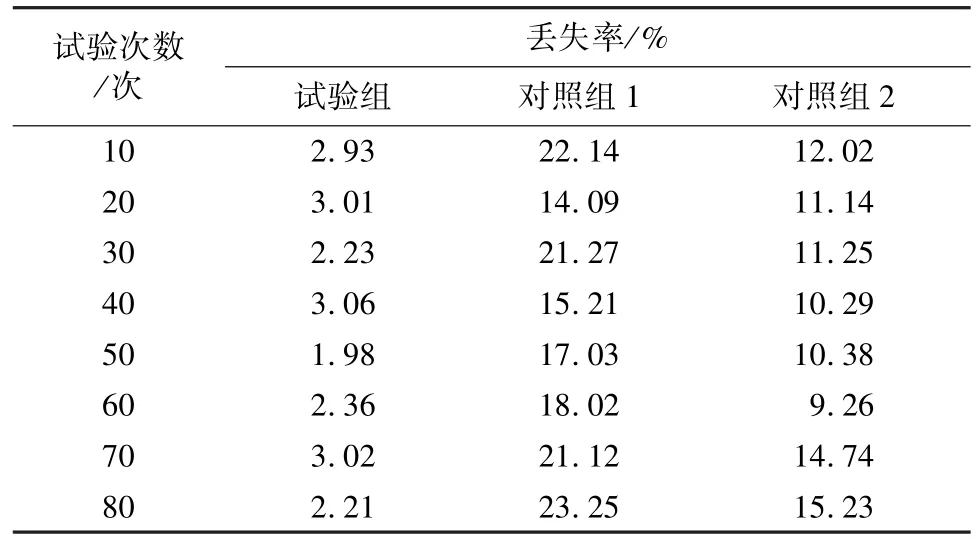

对比三种检测方法在进行异常节点定位时所丢失的异常节点数量,并计算三种方法的节点丢失率。节点丢失率统计结果如表1 所示。

表1 节点丢失率统计结果Tab.1 Statistical results of node loss rate

根据表1 的计算可知:试验组在多次测试中,节点丢失率最高值仅为3.06%;而对照组1 在多次测试中,其节点丢失率最高值为23.25%;对照组2 在多次测试中,节点丢失率均值达到了15.23%。由此可见,传统方法确实遗失了大量的异常节点,导致检测结果严重偏离实际。那些隐藏起来并没有被发现的异常节点,会严重威胁光传输网络的使用安全,严重时可能造成泄密事件。本文研究方法可以有效检测出网络空间中的异常节点,对其进行有效划分,并且节点丢失率较低。由此说明,本文方法可以确保电力系统及时修复异常节点,防止网络被病毒入侵,维护光传输网络的使用安全。

3 结论

电力系统光传输网络端到端的特殊网络模式下,传统的异常节点入侵检测方法不能有效检测所有网络层内的节点信息,导致节点丢失率过高,影响电力系统中光传输网络的使用安全。本文研究的网络异常节点入侵检测方法,根据区块链技术获得网络端到端之间一个完整的时序性节点信息,通过建立一套循环式的检测模式,获取全网络中的所有异常节点,实现对电力系统中光传输网络的全局性异常节点入侵检测。但是受学术水平和自身能力的限制,给出的试验测试变量较少。今后的研究与分析还需要加强自身的实际操作能力,通过设置更多组试验条件加强对检测方法可靠程度的说明,增强试验结果的说服力。