基于区块链的网络安全共享模型研究

2021-05-29陈霞

陈霞

摘 要:文章基于区块链技术的大数据安全机制和社会安全机制,开发一种在多部委联合监管下的区块链社会运行机制,在合理、合法、合规的前提下,使其可以在数据加密共享过程中获得充足的社会算力资源支持。通过社会调查可知,革新后受到全面市场秩序监管的国内区块链方案,可以在调动社会算力的工作中得到推动驱动力,所以区块链项目可以在国内有效监管下得到充分发展。该研究创新点在于响应工信部和国家应急处置中心要求,设计一种合法、合规的区块链网络共享模型,并对其网络安全特征进行分析研究。

关键词:网络安全;区块链;网络共享;数据加密;社会调查

中图分类号:TP311 文献标识码:A

Research on Network Security Sharing Model based on Blockchain

CHEN Xia

(Information Office, University of Shanghai for Science and Technology, Shanghai 200093, China)

chen_xia@usst.edu.cn

Abstract: This paper proposes to develop a social operation mechanism of blockchain under joint supervision of multiple ministries, based on big data security mechanism and social security mechanism of blockchain technology. Under the premise of being reasonable, legal, and compliant, it can obtain sufficient social computing resources support in the process of data encryption and sharing. Through social surveys, domestic blockchain solutions, which are subject to comprehensive market order supervision after innovation, can be driven by the work of mobilizing social computing power. Therefore, blockchain projects can be fully developed under effective domestic supervision. The innovation of this research lies in responding to the requirements of the Ministry of Industry and Information Technology and the National Emergency Response Center, designing a legal and compliant blockchain network sharing model, and analyzing its network security characteristics.

Keywords: network security; blockchain; network sharing; data encryption; social survey

1 引言(Introduction)

非對称加密本身已经具有较强的安全性,在较大算力支持下,需要消耗较长的破解时间才可以完成对区块链对称加密节点的加密过程,且每个节点上链后,均会对前一节点进行加密信息的补强[1-2]。当前技术条件下,构建统一的区块链规则体系后,对区块链加密内容的破解只能采用两种途径:其一是自后向前逐一破解区块链节点;其二是变更中间节点后,加大算力快速补充后续节点,使新链长度超过主链。如果获取区块链中的加密信息,则必须采用第一种方式。但区块链加密规则下,区块链网络内半数以上算力才可以完成主链,这两种破解方式均需要区块链网络内少数算力资源的算力超过多数算力资源,这在哲学逻辑上是不可能的问题。但在实际工程执行过程中,用于破解区块链体系的少数算力可以通过引入海量外部算力的途径使自身成为多数算力,这会严重消耗破解成本,使破解成本超过数据本身价值[3]。

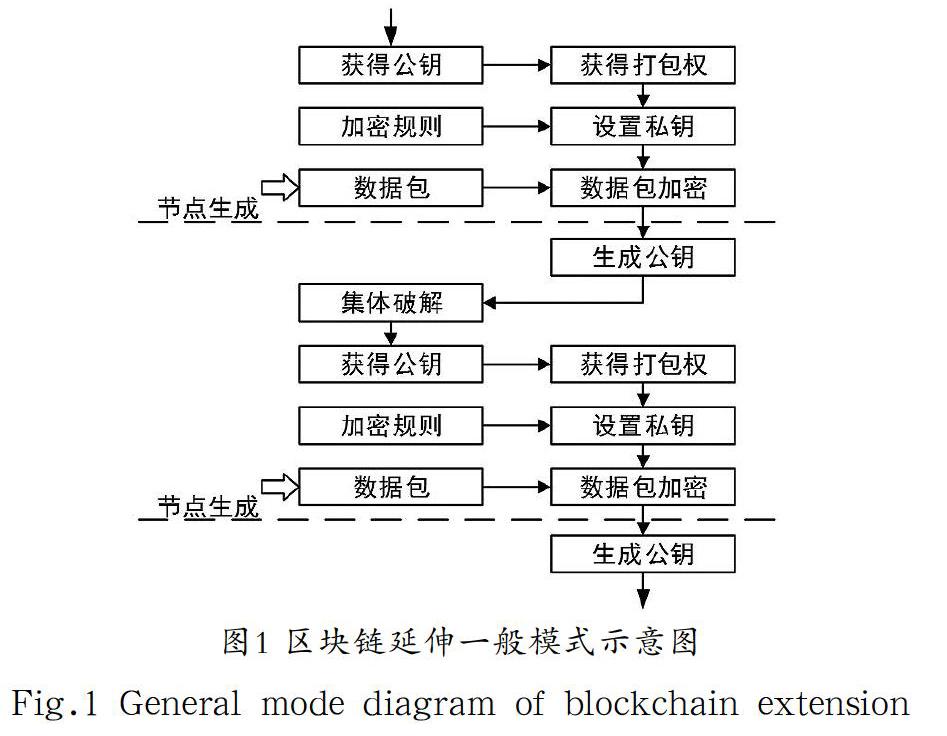

该研究创新点在于响应工信部和国家应急处置中心要求,设计一种合法、合规的区块链网络共享模型,并对其网络安全特征进行分析研究[4]。理论上,只要是对称加密法均可以作为区块链网络的数据加密方式,即区块链节点在非对称加密体系下使用私钥加密后,需要破解方完成对公钥的暴力破解过程方可获得打包权,以生成新的私钥,如图1所示。

图1中,每生成一个节点,都需要区块链中所有算力主机对上一个节点生成的公钥进行集体暴力破解,率先获得公钥的主机,可以对下一个输入数据包进行加密。这一过程确保主链上每个加密节点均消耗半数以上的全网算力。使用该区块链体系的通用加密规则进行加密后,再度生成新的公钥,供下一轮破解。

区块链使用的非对称加密拥有以下特点:

(1)在非对称加密的P/NP架构中,加密过程属于算力消耗较低的P过程,但解密过程属于算力消耗较高的NP过程。区块链加密过程的本质意义,是将加密过程转变为NP+P过程,即在每完成一次P过程对数据加密之前,必须完成一次NP过程。这就确保了每一次加密的算力消耗量得到有效放大。

(2)通过集体破解的竞争机制,使每一次解密NP过程的算力消耗量得到有效放大,但计算时间消耗量被有效压制,假定第i个主机的消耗时间为Ti,则实际需要的加密用破解过程为minN(Ti),其中,N为总共投入的解密主机。此时,N越大,代表全随机破解过程的实际消耗时间越短,但计算主机的投入量N增大的幅度,远大于该随机破解过程的时间消耗降低速度,这就保证了破解过程中主机投入成本的不经济性[5]。

(3)区块链体系中所有加密法则均为公开法则,即所有的加密方和破解方完全知晓机密法则的全部技术细节。此时破解过程可以采用两种方式:一是通过已知加密法则的直接强行反算方法,不论采用RSA、DSA、ECDSA等任何一种加密策略,这种方法同样属于NP过程,需要消耗大量算力;二是采用直接暴力破解方法,直接尝试所有的公钥密钥可能性,这种方法同样属于NP过程。不论采用哪种方式,如果对非对称加密的公钥进行反算,都需要消耗大量算力[6-7]。

(4)实际区块链加密法则的设计中,不可能单纯采用RSA、DSA、ECDSA等任何一种加密策略的单独加密方法,而是通过综合使用多种加密方法,配合字典加密、移位加密等加密策略,形成多节点的综合加密策略,进一步增大直接反算破解的NP特征。当前国际上惯用的区块链技术,其加密节点量达到64个以上。

2 区块链条件下的数据价值博弈(Data value game under blockchain)

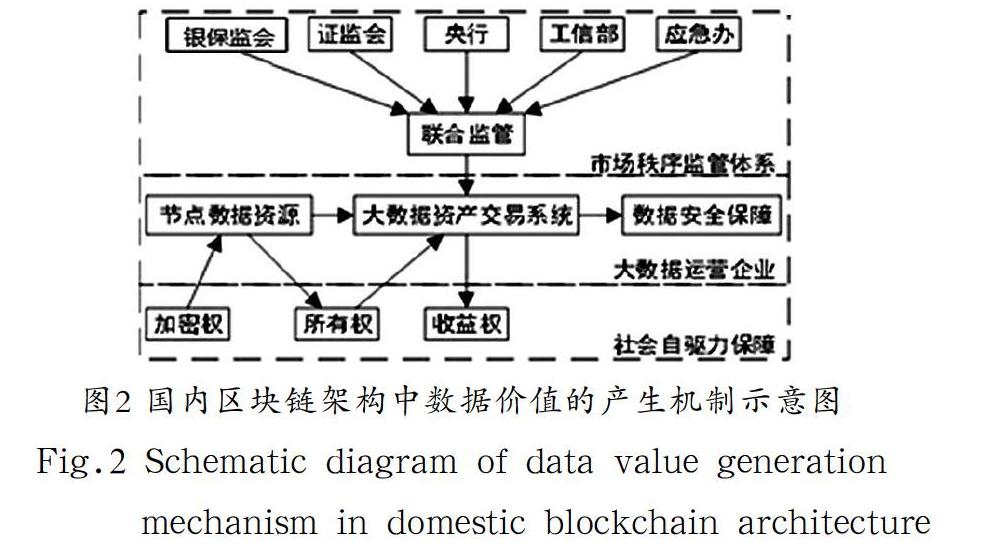

对于区块链数据的数据价值,在国外惯用体系中,会将每一次加密权直接进行价值赋值,可以有效驱动加密节点的主观驱动力。但这种方式会给社会稳定性和数据价值管理体系带来扰动。国内的区块链数据价值需要在大数据交易平台进行二次估值,即加密节点获得区块链数据价值所有权后,该数据的价值赋予过程并非来自区块链系统本身,而是来自该数据在央行监管下的大数据资产交易平台上的估值结果,如图2[8]所示。

图2中,在多部委联合监管的大数据资产交易系统(如北京大数据资产交易所、贵阳大数据资产交易所等)支持的大数据资产评估交易机制下,企业和区块链算力资源提供者均可以获得利益保障。大数据运营企业(又称上链企业)的大数据资源经过多部委联合评估上链资质后,其大数据资产经过评估封装进入大数据资产交易系统中形成交易型金融產品,从而使大数据运营企业获得大数据资产权收益的同时,也获得数据安全保障支持。而社会参与者通过自身算力获得加密权后,进一步获得该节点数据的资产所有权,该部分资产可以在大数据资产交易系统中获得现金收益,这就保障了该系统的社会自驱力。

此时形成一种三方博弈的状态,分别如下:

(1)大数据运营企业

大数据运营企业的区块链系统白皮书经过发布、备案、公示环节后,便没有进行进一步变更的权限。即在该博弈体系中,大数据运营企业属于静态策略节点,其博弈目标是确保积极参与者数量增加以提升大数据系统安全性,确保自身的大数据资产不被侵犯。所以,大数据运营企业需要在白皮书发布前对所有策略进行周密设计。

(2)节点算力的积极参与者

节点算力的积极参与者投入自身持有的算力资源,在区块链架构下完成算力服务过程,从而获得数据的加密权和所有权,进而获得大数据资源的相应收益。

(3)投机者,即威胁区块链系统安全的参与者

投机者同样投入自身持有的算力资源,寻找区块链架构的薄弱点,从而获得远超过节点算力的积极参与者收益的大数据资源相关收益。

前文分析中,即便采用最简单的区块链架构,投机者均需要最大程度加大自身持有的算力资源,从而获得区块链体系的控制权。此时,投机者可能面临两个重大挑战:

(1)获得超过区块链网内半数以上算力资源的算力,在理论上难以实现。

假定区块链网络内共有N台节点算力资源供应主机,每台主机的算力相等,那么投机者必须获得大于台主机的协同才可以完成此过程。而主链上已经进行主链维护的大于台主机需要保障自身已经获得的区块链大数据资产安全性,不可能协同该投机者工作,所以,对的现状,就必须引入更多外部主机提供算力支持才可以完成其任务。实际上,积极参与者提供的大于台主机数量,已经接近于N,所以如果要获得足够算力资源,投机者等同于需要构建一套新的区块链算力体系。这就出现了历史上的多次区块链病毒事件,从而获得大量“肉鸡”协同其对区块链体系进行破解[9]。

(2)区块链架构被破解的同时,因为失去交易型资产公信力而导致投机者所有收益归零。

历史上确实出现过一家公司,通过海量投资构建计算中心机房的形式,对国际市场上最早的区块链产品BTU进行暴力破解,而且在技术上实现了巨大成功。其采取的方式是构建一条子链,将市场上所有积极参与者持有的区块链资产转移到其个人账户,然后加大算力使子链长度超过主链,从而获得该部分资产的合法持有资格。但在成功前夕,该企业放弃了该计划。其原因是从博弈论角度看,大数据运营企业的最后博弈条件限定了其行为。该博弈条件为,当区块链系统安全性被攻破后,因为该产品失去公信力,导致其实际价值清零,该公司即便完成上述技术任务,仍然会一无所得[10]。

所以,从博弈论角度和逻辑学角度,区块链系统拥有先天安全性。

3 中国特色区块链网络安全机制的社会学调查(A sociological investigation of blockchain network security mechanism with Chinese characteristics)

将该国内方案形成白皮书,与国外进入国内运作的灰色区块链产品以及国内非法运作的区块链产品进行基于社会学调查的数据分析。社会调查各指标均要求受访者对相关产品做出主观评价,满分10 分,最低分0 分。被调查者分为参与过区块链项目的受访者3,000 人,未参与过区块链项目的受访者3,000 人。评价结果使用SPSS 24.0进行t校验分析,当t<10.000时认为存在统计学差异。同时对其P值进行共同分析,当P<0.05时认为分析结果处于置信空间;当P<0.01时认为分析结果存在显著的统计学意义。其项目认同度如表1和表2所示。

表1中,参与过区块链项目的受访者表示对之前区块链项目的理解程度较高,对该国内方案的理解程度较低,两者相差3.7倍,但信任程度、参与积极性、反感程度方面,两者虽有显著统计学差异,但差距远小于理解程度差异[11]。

表2中,数据表现出两种特性:

单纯分析表2数据,不论从理解程度、信任程度、参与积极性、反感程度等各方面,之前方案和国内方案两者均表现出巨大的数据差异率,且统计学结果t<10.000,P=0.000<0.01,

存在显著的统计学差异。

比较分析表2数据和表1数据,未参与者和参与者对之前方案的理解程度差距为9.9倍,信任程度差距为6.7倍,参与积极性差距为144.8倍,反感程度差距为3.8倍。表现为未参与过区块链项目的受访者相比较参与过区块链项目的受访者,其在理解程度、信任程度、参与积极性方面有大幅度降低,而反感程度大幅度提升。而两组受访者对国内方案的以上表现差距较小,均在1.5倍以内。

该表现有两个社会学表现:

(1)因为早期区块链项目多为不受监管的国外项目,或国内设立的高仿项目及虚假项目,所以导致参与过区块链项目的受访者积极性受挫,也存在一定的反感度。

(2)区块链项目的操作复杂性使参与者对项目的运作机理、收益方式、安全性、合法性等理解难度较大,但容易受到之前方案的蛊惑,导致其对项目理解程度的自我评价超过其实际理解能力。

而国内方案在两组受访者中表现出的数据一致性,证明该项目推广过程中具有一定的可操作性。

4 结论(Conclusion)

不论在算力分布、社会学逻辑还是价值驱动力方面,区块链数据加密过程本身具有一定的安全性,该技术可以在上链企业的数据资产加密方面发挥积极作用。但区块链体系的安全性受到参与数据加密的主机算力总规模制约,只有积极参与者持有的算力资源量足够大时,区块链的加密强度才可以得到保障。通过社会调查,革新后受到全面市场秩序监管的国内区块链方案,可以在调动社会算力的工作中得到推动驱动力,所以,区块链项目可以在国内有效监管下得到充分发展。

参考文献(References)

[1] 卜學民,马其家.论区块链证券结算的选择及制度展开[J].福建师范大学学报(哲学社会科学版),2020(06):94-105,171.

[2] 左向山.区块链技术创造共享经济模式新变革[J].中国商论,2020(22):117-118.

[3] 王少然,王海陶.基于“GS1+区块链”的水产品追溯技术研究[J].条码与信息系统,2020(06):8-13.

[4] 芦升.区块链技术在解决智慧城市体系架构中的应用[J].大连干部学刊,2020,36(11):53-57.

[5] 曾昊,刘志伟.基于“区块链”技术的智慧环保管理体系构建思路[J].智能建筑与智慧城市,2020(11):53-55,58.

[6] 王瑞林.区块链角度下智慧消防信息共享机制的分析[J].智能建筑与智慧城市,2020(11):97-98.

[7] 李俊磊.基于区块链技术的网络数据自动存储安全性研究[J].自动化与仪器仪表,2020(11):26-29.

[8] 李春辉.区块链技术在物联网中的应用探讨[J].电子世界,2020(21):143-144.

[9] 赵洋.利用区块链构建可信商业网络[J].中国建设信息化,2020(21):32-33.

[10] 王玉凤.商业银行区块链技术应用内部审计探析[J].中国内部审计,2020(11):10-13.

[11] ANONYMOUS. IDC rolls out worldwide system management software tracker[J]. Wireless News, 2010, 3(6):55-57.

作者简介:

陈 霞(1976-),女,本科,助理工程师.研究领域:计算机软件工程.