结合网络层数据链路攻击行为的TCP/IP 协议执行策略分析

2021-03-24杨迎

杨迎

(北京信息职业技术学院,北京 100018)

0 引言

TCP/IP协议作为时下最主流通讯协议的集合,能够实现高性能的网络数据传输。但由于网络层数据链路攻击行为的频繁发生,为TCP/IP协议执行提出了更高的挑战。在网络层数据链路攻击行为的干扰下,很容易导致TCP/IP协议指令中数据传输控制失效,进而威胁网络安全[1]。因此,针对TCP/IP协议执行策略的分析是势在必行的,也是保证TCP/IP协议安全运行的主要途径。在我国,针对TCP/IP协议执行策略分析中,尽管相关文献并不少见,但主要是针对正常情况下的TCP/IP协议执行策略分析,未结合网络层数据链路攻击行为展开详细分析,导致研究普遍存在局限性[2]。为弥补以往研究中,针对网络层数据链路攻击行为的研究空白,基于此,本文提出结合网络层数据链路攻击行为的TCP/IP协议执行策略分析, 致力于通过结合网络层数据链路攻击行为, 保证TCP/IP协议执行策略能够在网络层数据链路攻击行为的干扰下正常传输,从根本上提高TCP/IP协议执行策略的科学性。

1 TCP/IP协议执行及其缺陷分析

由于在网络环境当中TCP/IP协议在应用的过程中针对性不强,因此运行范围更加广泛,但同时其自身的安全问题成为最大缺陷, 大多数的网络攻击行为均来自于TCP/IP协议。因此为探究TCP/IP协议执行策略,首先要充分了解TCP/IP协议,并对其缺陷问题进行全面分析。

1.1 TCP/IP协议执行

通过T C P/I P 协议的执行,可将不同软硬件结构进行通讯和连接。TC P/I P协议执行主要涉及到网络结构当中的四个层次部分:(1)应用层,例如W W W、E M AL L、FTP等;(2)传输层,例如TCP、UDP等;(3)网络层,例如IP;(4)数据链路层,例如ARP、RARP、Haedware等[3]。其中数据链路层主要执行的过程中通常还会涉及到以太网、网卡等相关软硬件。同时,数据链路层也是影响网络运行环境最关键的结构,因此本文主要针对下述开展TCP/IP协议执行策略分析研究,主要针对网络层数据链路攻击行为。

1.2 缺陷分析

当前TCP/IP协议已经得到了广泛的应用,但在应用过程中仍然存在致命的安全漏洞问题,通过对当前网络运行环境进行分析,得出引发安全漏洞问题的最主要因素包括:主机过于依赖传统IP地址认证;缺少具有针对性的网络控制机制以及协议等。

由于TCP/IP协议自身存在安全隐患,因此即使通过正确的方式实现对其合理应用,也会由于TCP/IP网络原因导致数据链路层受到严重攻击[4]。而当攻击行为发生在数据链路层受时,则会相应的产生序号欺骗、路由攻击、源地址欺骗以及授权欺骗等一系列行为产生。针对当前TCP/IP协议在执行过程中存在的缺陷问题,分析其产生原因主要包括:首先在协议执行的过程中,过多依赖于IP地址的认证方式;序列号当中存在大量入侵网络层数据链路的行为;现行执行策略在实际应用过程中存在危险性,并且容易受到非法入侵者的监听。同时,非法入侵者更容易通过更改IP地址的方式,使攻击更难以被辨别并且更难以被解决。

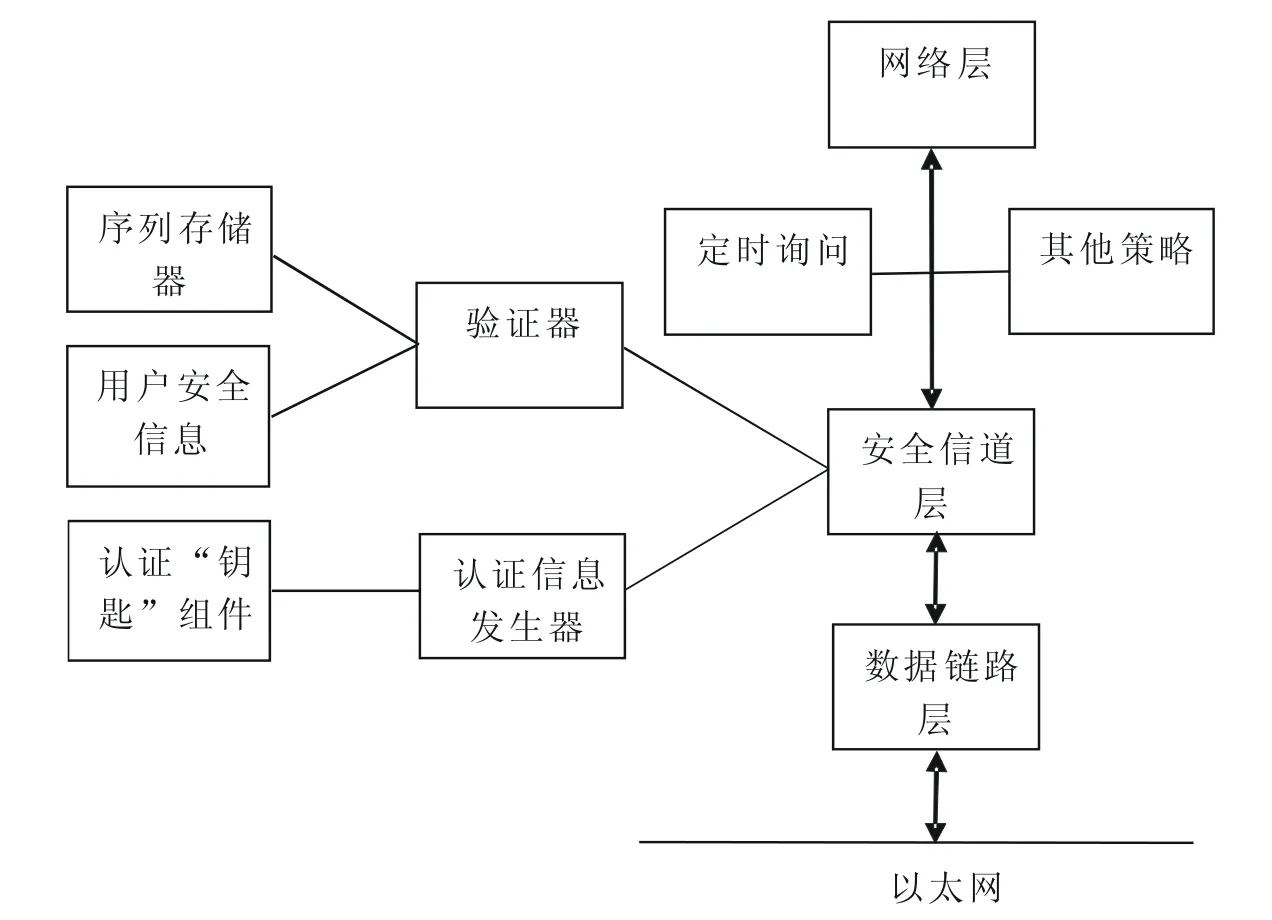

图1 认证信息发生器、回复器、验证器运行流程图Fig.1 Operation flow chart of authentication information generator, replier and verifier

2 基于网络层数据链路攻击行为的TCP/IP协议执行

2.1 协商TCP/IP协议随机序列建立网络通信信道

通常情况下,网络协议当中采用I P 地址作为识别的主要标志,在实际应用中容易被非法入侵者截获并修改。因此针对这一问题,对T C P/I P 协议随机序列进行协商处理,从而建立更加安全的网络通信信道[5]。在构建过程中,保证客户机与服务器的相互连接,并在执行对信息的传输或对其他请求的认证时,不直接完成传递。

首先,通过认证信息发生器、回复器以及验证器进行计算,对其进行认证,在确保对话双方均不被替代或欺骗的条件下,完成传递。图1为认证信息发生器、回复器以及验证器运行流程示意图。

其次,通过认证钥匙扣组件和认证锁组件协商对称加密算法,防止受到非法入侵者攻击行为影响,利用序列生成器,在网络环境当中构建新的通信信道传输环境[6]。当完成对安全信道的建立后,此时正式开始双方之间的消息传递。

2.2 基于网络层数据链路攻击行为的安全策略执行

完成对网络通信信道建立后,结合网络层数据链路攻击行为执行TCP/IP协议安全策略。对网络层数据链路攻击行为的威胁程度进行分析,按照如下公式计算攻击行为的威胁权值:

公式(1)中, m 表示为网络层数据链路攻击行为的威胁指标赋值; j 表示为具体攻击行为攻击面数量; aij表示为网络层数据链路攻击行为完整性威胁度量值; τ 表示为攻击行为矢量; b 表示为保密性威胁权值。

完成对攻击行为威胁权值获取后,结合不可预知的序列号安全策略,并利用序列生成器设置多个算法接口,并提供多个随机序列算法,在每次通信过程中,建立全新的安全信道,并选择对应的算法[7]。为方便扩展安全机制以及提高多样化网络控制机制的合理应用,在网络层数据链路层当中提供服务策略定制接口,并配置相应的安全信道,从而达到多样化的安全机制。

3 实验论证分析

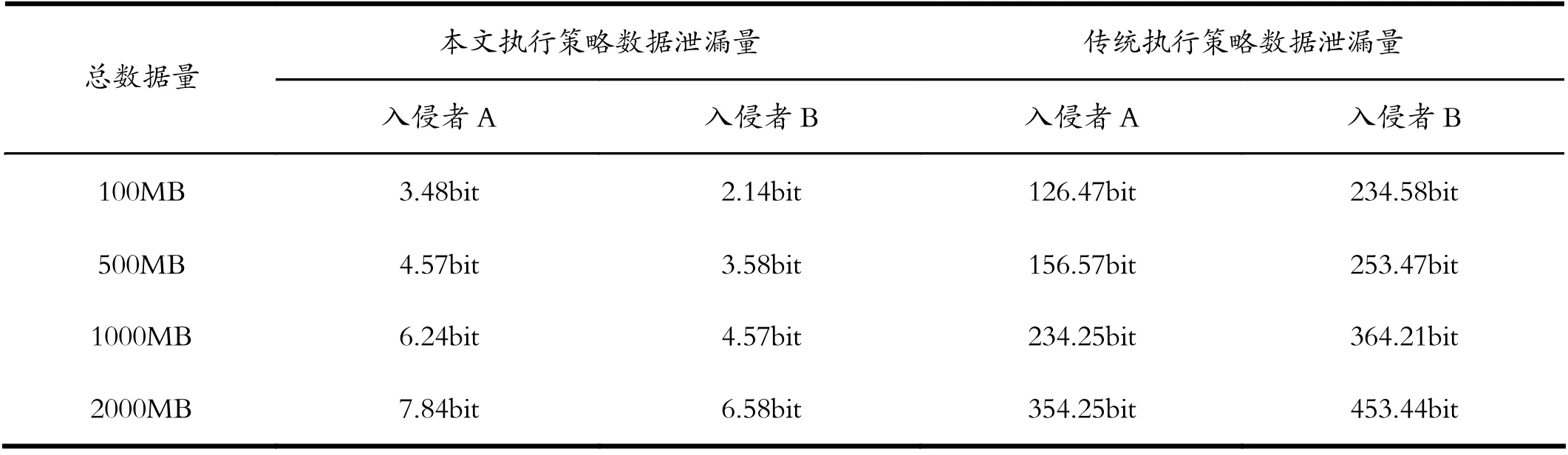

为进一步验证本文提出的基于网络层数据链路攻击行为的TCP/IP协议执行策略的实际应用效果,并证明其可行性,采用传统执行策略与其进行对比实验,将两种执行策略分别引入到网络通信传输环境当中,并引入网络层数据链路攻击行为,验证两种执行策略的应用效果。在实验过程中,网络层数据链路攻击行为产生的方式由正常的公网访问流量叠加内部非法入侵者A 和入侵者B。利用完成通信的两个系统状态变化,反应执行策略效果进行检测。完成实验后,将实验结果进行记录,并绘制成如表1 所示的实验结果对比表。

表1 两种执行策略实验结果对比表Tab.1 Comparison of experimental results of two execution strategies

根据表1中的数据可以看出,在针对两个不同的非法入侵者完成对其网络层数据链路攻击行为的防护后,本文执行策略数据泄露量明显少于传统执行策略。因此,通过对比实验证明,本文提出的基于网络层数据链路攻击行为的TCP/IP协议执行策略在实际应用中能够保证对通信信道中数据泄漏的防护,减少用户隐私信息泄密问题的发生,从而保证更高质量的信息传输环境。

4 结语

当前网络安全问题日益突出,通过本文对基于网络层数据链路攻击行为的TCP/IP协议执行策略研究,为信息传输提供全新的安全保护思路。在日后的研究中还将结合其他网络安全技术,例如防火墙、访问控制等,建立更加安全、稳定的网络运行环境,从而使计算机网络得到更加广泛的应用。