社交网络安全对策研究

2021-03-22李磊

李磊

摘要:近年来,有关社交网络的安全事件频现,社交网络面临的安全威胁及对策成为时下重要的研究课题之一。该文介绍了三种较为完善的社交网络安全解决方案,并进行了方案的比较。

关键词:社会性网络服务;社交网络安全;隐私保护;访问控制;身份认证

中图分类号:TP309.7 文献标识码:A

文章编号:1009-3044(2021)06-0049-03

Abstract:Now, the security problems of SNS and the corresponding countermeasures have been important topics of research subject.Tree kinds of security solutions of SNS are introduced in detail,and a comparision of these solutions is given.

Key words:SNS;social network security;privacy protection;access control;identity authentication

1 引言

据调查报告显示,总体网民中有近一半的网民遭遇过网络安全问题。在网络安全事件中,最为严重的就是两种事件就是病毒木马入侵和账号密码被盗。近一半的网民表示互联网不太安全或非常不安全。社交网络面临的安全威胁主要分为三种情况:第一种,与用户隐私相关的安全威胁;第二种,传统形式的安全威胁;第三种,与身份相关的安全威胁,对这三种网络安全的威胁给出相应的策略。

2 通过有效的撤销的隐私保护方案

文献[10]中提出了一个针对在线社交网络的数据共享的安全隐私保护方案。该方案的主要目标是保证存储在潜在的不可信的存储网页中的隐私数据的隐私保护和访问控制。除此之外,该方案旨在实现对共享数据的安全和高效率的搜索,并支持适应频繁变化的社交群组关系的动态撤销。在轻微修改下,该方案支持匿名的在线社交网络,并承担由于组成员访问共享数据带来的额外的隐私需求的更严格的安全需求。

数据持有者可以适当地控制他人对他/她的个人资料的访问权限,特别是暴露身份信息和个人生活的资料(如照片、视频、受版权保护的资料)。通常情况下,数据持有者扮演群组管理员的角色,能够根据联系人的角色(如家人、同事、大学同学、运动俱乐部成员)将联系人分类,并授予他们相应的会员资格。每种角色定义一个子群,子群中的成员仅能访问确定的数据类别。数据持有者定义数据类别,数据类别是一组数据文件。把它看作一个整体,它能够被一个或多个子群访问。数据分类的粒度是根据预期的访问控制的粒度调节的。例如,当类别粗略分为音乐、电影、照片、个人故事等,被允许访问一个数据类别的子群成员能够访问该类别的所有数据。这通常是不理想的,因为数据持有者可能只想将某些数据给相关的人,如家庭照片或者视频只给家人看。所以,数据持有者应该能够根据人数或子群的类别自由分类。

因为个人数据存储在潜在的不可信的存储网页中,没有信息(除了有效搜索得到的)能够泄露到网站上,以防数据隐私泄露。此外,组成员关系应该是高度动态的,这要求数据持有者能够不断添加和删除联系人。例如,当你重新联系上老朋友或者通过社交网络结识新朋友时,进行添加联系人的操作。在线认识新朋友的特征使得成员撤销很有必要,因为这样的“电子朋友”不是真正的生活中的朋友,因而可能胡作非为(例如,通过粗鲁的语言或恶意破坏来攻击数据持有者,与未经授权的用户非法共享个人数据)。所以,提出的方案需要给数据持有者提供:①一个便捷的方法。无须重建群组或者重新给组成员分配密钥就能解决成员变化的问题;②一个针对行为不端的成员的有效的撤销机制,考虑到组成员动态变化以及对数据隐私保护产生的最小影响。

文献[10]提出了基于角色的加密方案,即每个用户一次只能分配一个角色,同时通过广播加密、支持关键字搜索的公钥加密等方案提高群组建立、撤销以及数据搜索和获取的效率。

3 Persona

为了满足社交网络的隐私需求,文献[1]提出了persona方案。支持用戶自己决定其他用户对他们的信息的访问权限。Persona通过基于属性的加密(ABE)来隐藏自己的数据,允许用户对想要访问他们的数据的人应用细粒度访问控制策略。Persona为创建应用程序提供了有效的方法,并且定义了访问隐私数据的策略。Persona展示了新的加密策略,提高了ABE的普遍适用性,并且为现有的在线社交网络提供额外的隐私保护功能。

Persona使用分散式永久存储,这样使得用户数据在系统中保持可用,并且用户可以选择能够存储他们信息的人。Persona使用加密原语包含基于属性的加密(ABE)、传统的公钥加密(PKC)和支持两种密码系统相互转换的自动化密钥管理机制[1]。Persona通过加密隐私数据进行隐私保护,并且通过身份验证来防止用户的误操作[1]。Persona可以在中间媒介上永久性存储个人数据,但是不强制要求信任的中间媒介能够保密个人数据。Persona将社交网络实体分成两类:用户型和应用程序型。用户型中社交网络中的内容是用户生成的。应用程序型中社交网络的内容是用户提供的服务和操作。

Persona的加密原语允许用户灵活地指定和加密群组。用户可以根据任意标准指定群组,但是我们希望用户选择基于易懂的如“邻居”或者“同事”的关系或者如“球迷”和“针织伙伴”的属性。由一个用户创建的群组不影响其他用户创建的群组。然而,为了支持社交网络的通信模式,由一个用户创建的群组必须是能够使用的,不仅能够被朋友加密,也能够被解密。

ABE基于属性的加密[2]可用于实现对群组组的加密。在ABE中,每个用户生成一个公钥(APK)和一个主密钥(AMSK)。对于每个朋友,用户可以生成一个ABE密钥(ASK),ASK对应该用户的朋友所在的群组的相关属性。例如,A将B定义成“邻居”“同事”和“球迷”,A就会为B生成和分发一个基于这三种属性的ABE属性密钥。B成为由这些属性组合定义的群组成员。

在ABE中,每次加密必须指定一个访问结构:一个基于属性的逻辑表达式。例如,A可以选择利用访问结构(“邻居”或“球迷”)加密消息,这里“邻居”和“球迷”是属性,而不是群组,那么拥有这两个属性的任一属性密钥的她的任意朋友能够解密数据。A也能够加密成(“邻居”和“球迷”)。在这种情况下,ABE结构保证了只有拥有这两种属性的朋友能够解密数据。与传统的加密方法不同,一个简单的加密操作构造新的群组,并且提供(对称)密钥保护其余的消息。此外,任何知道A的ABE公钥的用户可以通过了解A定义的名字和属性加密成任意的访问结构(因此创建任意的群组)。

ABE为群组加密原语提供了自然映射。这种简单性造成性能损失:ABE操作比RSA慢1000倍。这些ABE操作在实际中可以通过精心的系统设计来避免。具体地说,ABE通过属性和允许共享效率、可以回收的共享密钥来避免昂贵的操作。这个方法意味着ABE的性能损失只有当它提供易用性或第三方群组定义时损耗,而不是每个操作。

4 Safebook

当今社交网络服务(SNS)发展迅速,引发一连串的安全问题,特别是用户的隐私权。其中,数据集中存储在SNS服务端是一个相当明显的弱点。针对这个问题,文献[1]提出了Safebook方案。

Safebook是在线社交网络的一个分散式隐私保护方案。它的设计理念是避免服务提供商对用户数据和行为的集中控制以及利用社交网络应用程序的信任关系创建安全通信和数据管理服务。

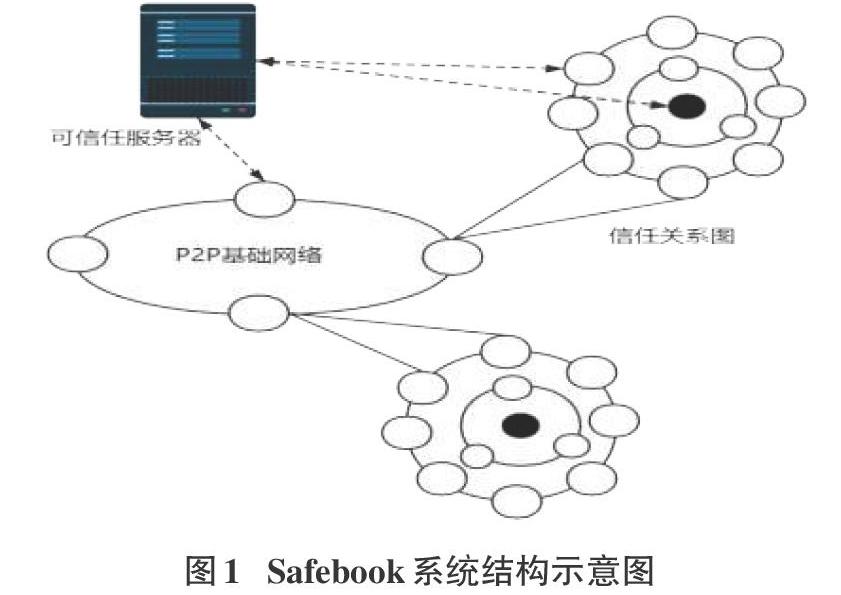

如图1所示,Safebook包含两个重叠的体系结构。因此每个Safebook节点都是互联网、点对点体系结构和社交网络体系结构的一部分。Safebook的组件是:①Matryoshkas(信任关系图);②P2P基础网络(如DHT);③可信身份服务器。 Matryoshkas是个特定的结构,提供了端对端的机密性和保障隐私的分布式数据存储,利用OSN成员在現实生活中的信任关系。点对点基础网络提供分散的全球数据访问。可信身份服务器保证了身份验证和向Safebook的每个成员提供独特的地址。它可以提供离线和可能以分布式的方式来实现。

用户的信任关系图是一个由围绕用户的在同心圆上的各个节点构成的体系结构。因此用户节点是信任关系图的核心,也可以成为其他用户的信任关系图的一部分。信任关系图的第一层同心圆包含用户信任的联系人的节点,第二层同心圆包含第一层同心圆的可信节点并以此类推。要注意的是,在同一个同心圆上的节点之间不需要互相分享信任关系,除了里层的同心圆需要与核心节点完全分享他们的关系。

里层的节点缓存核心节点的数据,并且在核心节点离线时满足请求。数据请求消息通过逐跳信任的路径,从一个外层同心圆上的节点到里层同心圆上的节点。回复按照原路径返回。在此基础上,信任关系图保证我们在OSN中执行的合作。我们指出信任关系节点不在传递方式中使用,除了直接邻居,路径上的任意节点不需要被用户信任。

P2P基础网络包含所有节点,并提供数据查询服务。目前,基于KAD的DHT是作为P2P基础网络使用的。节点是根据成员的节点标识符以及他们的属性(如全名或爱好)的哈希值对应的假名和查找键排列的。属于用户的信任关系图的外层同心圆的所有节点通过负责各自的查找键的节点加入这个信任关系图。一个节点的身份只有他信任的联系人才知道,因为他们是唯一能将他的IP地址和节点标识符连接起来的人。

可信身份服务器(TIS)通过为每个节点提供一个独特的假名和节点标识符以及相关证书抵抗Sybil攻击和冒充攻击。TIS的存在不是通过分权对比我们的隐私保护的目标,因为TIS没有参与任何数据管理活动,它只用于防止冒充以及假名和他们在DHT的位置的自由选择。而且TIS可以以分散的方式实现,并且不需要保持在线。

5 方案的比较

5.1 数据隐私

2的方案是基于角色加密的方案,在构建安全的隐私保护数据时,它首先生成子群密钥αs:对于每一个基于角色的子群的r,数据持有者随机选择[αr],[αr∈0,1ρ,ρ]是一个安全参数。密钥[αr]是依特定角色而定义,并将在接下来讨论的加密中使用。然后生成[SKEαr(Data-Category)]:利用子群密钥[αr]以及对称加密方案(SKE)对数据类别进行加密。再生成[BEU\R(αr)]:使用广播加密算法为一组非撤销成员U \ R生成一个基于密钥[αr]的广播加密。在这里,广播加密保护了子群密钥。否则,如果这个子群密钥没有受到保护,那么则能够被用来解密数据类别的对应内容。然而,由于这些数据项作为不同加密方案的结果在密文中存在,未经授权的用户无法得到正确的密钥对,因而无法对未被授权的数据类别的内容进行解密,从而保证了数据隐私。此外,2的方案产生的密文出现具有随机性,因此不可链接,从而保证数据隐私的第二个要求。安全索引使得存储网页上只存储了安全索引以及数据类别的密文,这保证了没有有用的信息能够通过存储网页而获得,从而分析出数据持有者或者可以访问这些数据的个人信息。

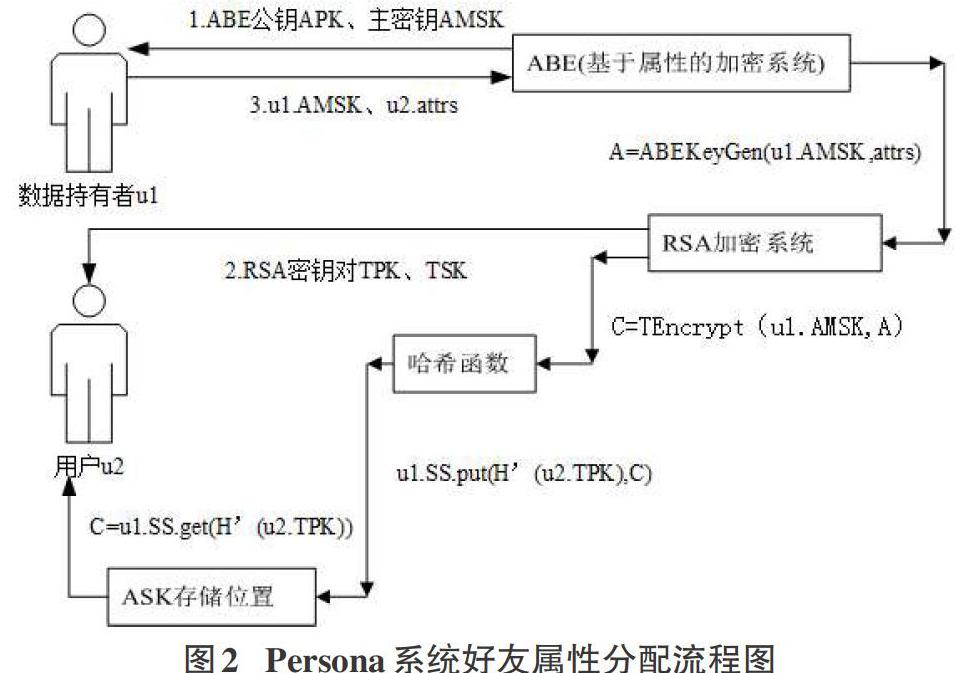

3的方案是基于属性加密的方案,在构建安全的隐私保护数据时,数据持有者根据每个用户的属性以及用户的ABE主密钥AMSK,使用基于属性的加密ABE为每个用户分配ABE密钥ASK,然后对ASK进行RSA加密后,并且利用用户的RSA公钥通过哈希函数存储在不可信网站中,用户只有正确的TSK,才能够从存储位置解密获取ASK,从而对数据进行解密,这保证了数据隐私。

4方案提出了Matryoshkas结构,提供了端对端的机密性和保障隐私的分布式数据存储,并且身份信息只有直接邻居才知道,保证了匿名特性。在两个层次上采用了公钥加密方案,保证了数据传输的保密性。

5.2 访问控制

方案2和方案3都提供了群组化的管理方案,但是二者的实现方式有较大的区别。

在3方案中,每个用户可以是同一个数据持有者的不同的社交群组的成员,如可以同时作为邻居和足球迷。使用属性的逻辑表达式如(“邻居”和“足球迷”)、(“邻居”或“同事”)进行ABE加密。所有属性的每个可能的组合定义了一组成员。这种方法的优点是一旦为在所有属性下的一组成员使用这些属性的合适的组合,每一组数据就会被加密,且只有符合属性的用户能够对数据进行访问。然而,基于属性的加密的计算成本每个成员定义具有的属性并分配相应的钥匙变得更加复杂,缺点在于基于属性加密的计算成本大(基于比RSA慢100-1000倍的方案的公钥)以及烦琐的成员撤销机制,涉及重新给所有相同群组中的未撤销的成员分配密钥。这些缺点可以在2方案中解决。

方案2是基于他/她的子群,利用广播加密耦合基于角色的搜索加密。未授权的用户不会被授予基于角色的密钥对,从而无法计算PEKS加密的数据,无法计算出子群密钥和门限值,进而不能检索索引和数据类别的加密密文,使得数据持有者行使所需的访问控制。对于社交网络,在2的方案中,每个成员只有一个角色是我们的基于角色的方法和3方案中基于属性的方法之间的主要区别。2的方案提出的广播加密简化了成员撤销机制,它确保撤销成员不能长期获得正确的密钥,从而进行解密。当想要取消用户的授权时,只需要将用户移入群组R,然后更新群组密钥。因为网站上的数据通常都是保持一段时间,然后更新数据。因此,撤销用户就不能够对新的内容进行访问,从而达到访问控制的目的。

4方案中,Safebook提出了信任关系图结构,两个层次之间传输数据时,对数据进行公钥加密,严格控制数据被访问时的权限。并且利用节点间的两两信任的关系,不信任节点的恶意行为将不会发生。并且,节点IP地址标识通过DHT协议的查询操作获得,能够防止错误路由、黑洞攻击。

5.3 身份认证

身份认证由证书权威和每个数据持有者管理的基于身份的基础设施(PKI)的加密域保证的。当一个用户想要申请成为数据持有者的好友时,数据持有者需要向证书权威验证这个用户是否为合法用户。数据持有者也需要验证这个用户是否确实是他/她声明的身份。

当用户进入系统时,权威机构会给用户分配一个基于属性的密钥对[ID/Ωr]反映了用户的身,当用户检索信息和PEKS加密數据相关的[(BEU\R(αr)PSKEαr((w1,TD1),…,(wk,TDk)))],用户需要用分配的密钥对进行计算加密数据的门限值。

3方案则使用ABE的加密解密进行身份认证。系统中的每个合法用户都有相应的ABE公钥APK、ABE主密钥AMSK,最后数据持有分配ABE私钥(ASK,ABE secret key)给合法用户。在分配属性的过程时,首先数据持有者基于想要给用户分配的属性生成ABE密钥,然后使用该用户申明的合法用户的公钥对这个ABE密钥进行RSA加密,只有这名用户是合法的用户才具有相对应的RSA私钥TSK,才能够进行RSA解密。这就是一个完整的身份认证过程,其流程图如图2所示。

4方案的safebook拥有可信身份服务器TIS。当每个新用户请求进入网络时,都必须获得可信身份服务器的许可,该服务器会为每个用户生成唯一假名、节点标识符和相关的证书,这些数据将用来抵抗Sybil攻击和冒充攻击。同时TIS也要在DHT中注册,使得新用户入网都要建立在与注册用户的信任基础之上。

6 结论

本文针对社交网络面临的安全威胁介绍了3个较为完善的解决方案。进一步的工作方向是:研究移动社交网络的隐私保护方案Social-K;研究社交云的信息共享模式、其中的安全问题以及相对应的解决方案[7];研究新的安全身份认证方案,并且与传统的登录认证方式进行比较。

参考文献:

[1] Baden R, Bender A, Spring N, et al. Persona: An Online Social Network with User-Defined Privacy[J]. Acm Sigcomm Computer Communication Review, 2009, 39(4):135-146.

[2] Waters B, International S. Ciphertext-Policy Attribute-Based Encryption[J]. IEEE Symposium on Security & Privacy, 2007, 2008(4):321-334.

[3] 宗乾进, 袁勤俭, 沈洪洲. 国外社交网络研究热点与前沿[J]. 图书情报知识, 2012, 6(6):68-75.

[4] 余玲. “网络钓鱼”的行政规制研究[D]. 重庆:西南政法大学,2015.

[5] Sun J, Zhu X, Fang Y. A Privacy-Preserving Scheme for Online Social Networks with Efficient Revocation[C]// INFOCOM, 2010 Proceedings IEEE. IEEE, 2010:1-9.

[6] Dan B, Franklin M. Identity-Based Encryption from the Weil Pairing[J]. Siam Journal on Computing, 2001, 32(3):213-229.

[7] Waters B, International S. Ciphertext-Policy Attribute-Based Encryption[J]. IEEE Symposium on Security & Privacy, 2007, 2008(4):321-334.

[8] Baden R, Bender A, Spring N, et al. Persona: An Online Social Network with User-Defined Privacy[J]. Acm Sigcomm Computer Communication Review, 2009, 39(4):135-146.

[9] 刘建伟, 李为宇, 孙钰. 社交网络安全问题及其解决方案[J].中国科学技术大学学报,2011,41(7):565-575.

[10] Sun J, Zhu X, Fang Y. A Privacy-Preserving Scheme for Online Social Networks with Efficient Revocation[C]// INFOCOM, 2010 Proceedings IEEE. IEEE, 2010:1-9.

【通联编辑:代影】