CTCS列控系统在线密钥管理技术研究

2021-03-09张啸林

张啸林

(1.北京全路通信信号研究设计院集团有限公司,北京 100070;2.北京市高速铁路运行控制系统工程技术研究中心,北京 100070)

1 概述

在国内CTCS-3 及CTCS-Q 等级别的列控系统中,车地信号设备通过GSM-R 通信网络实现双向信息交互。根据IEC 62280(EN50159)要求,基于开放网络的系统需要防护损坏及伪装威胁,保证车地交互关键信息的安全性。

CTCS 列控系统车地信号设备采用基于密码的加密技术,保证双方交互消息的真实性及完整性。在每次建立安全通信时,通信双方使用认证密钥(KMAC)进行身份认证,并基于认证密钥生成会话密钥(KSMAC)对车地交互消息进行数据保护。以上安全机制的完整有效性取决于认证密钥的保密性,而列控系统通过密钥管理确保系统内认证密钥的保密性。

密钥管理的主要功能负责密钥生成、存储、安全分配、解除、销毁和应用等,且应确保密钥传输过程中密钥的真实性及保密性。CTCS 列控系统使用三级密钥机制,如表1 所示,密钥管理主要涉及认证密钥和传输密钥(KTRANS)。

表 1 CTCS列控系统密钥等级划分表Tab.1 Key hierarchy of CTCS train control sytem

2 CTCS列控系统密钥管理现状

现阶段在CTCS 列控系统密钥管理中,密钥管理中心(KMC)负责生成和管理全路安全信号设备的密钥,并以离线方式向安全信号设备分配密钥。密钥管理包含密钥生成、密钥分发和密钥注入3 个部分。

密钥生成,由KMC 生成安全信号设备使用的传输密钥和认证密钥,两种密钥均为3DES 密钥。

密钥分发,分为两级,一级分发负责向信号厂商分发明文传输密钥及加密的认证密钥,分发采用离线移动介质保存的方式,然后在信号厂商各自的密钥文件生成工具进行认证密钥的解密;二级分发,各信号厂商使用各自的专用密钥文件生成工具,将认证密钥转换为相应的信号设备专用的密钥格式文件,这一级传输过程的技术手段是设备专用的。二级分发转换后的密钥格式文件大部分以明文或明文的简单变换方式分发,少数由3DES 算法进行保护。

密钥注入,为信号厂商使用专用工具将认证密钥注入到安全信号设备的过程。每种信号设备均采用设备专用的密钥注入工具,并由各信号厂商自行完成密钥注入工作。

分析CTCS 列控系统密钥管理有如下不足:

1)密钥生产使用软件生成的伪随机数,因此密钥质量不高;

2)所有加密解密的算法都是采用非国产3DES算法,可能存在快速破解的后门,增加了被窃取或篡改的风险;

3)密钥分发过程中,承载明文的传输密钥及密文的认证密钥的载体为光盘等非专业媒介,存在丢失泄露密钥风险;

4)密钥注入需要人员到设备所在现场更换密钥,密钥更换成本极大;且认证密钥有以明文出现的环节,增加了密钥暴露的风险;

5)安全信号设备没有向密钥管理中心反馈密钥安装结果,认证密钥涉及到的两个信号设备无一致性检查,系统缺乏对全路密钥执行情况的集中管理。

综上所述,有必要研究新的密钥管理系统,来解决目前CTCS 列控系统密钥管理存在的已知问题。

3 在线密钥管理技术方案

ETCS 列控系统于2016 年发布基线3 版本,在基线3 中,密钥管理部分引入基于公钥基础设施(PKI)及安全传输层协议(TLS) 的在线密钥管理,并定义了完善的密钥管理相关设备间的接口。与此同时,CTCS 列控系统不断进行技术革新,GSM-R网络逐步引入分组域(如CTCS-Q 级列控系统),具备IP 化车地双向通信功能,使CTCS 列控系统在线密钥管理有了实施基础。

基于以上技术方案、技术革新及CTCS 列控系统密钥管理现状分析,本文提出CTCS 列控系统在线密钥管理方案,可克服当前密钥管理存在的不足。

3.1 在线密钥管理系统体系架构

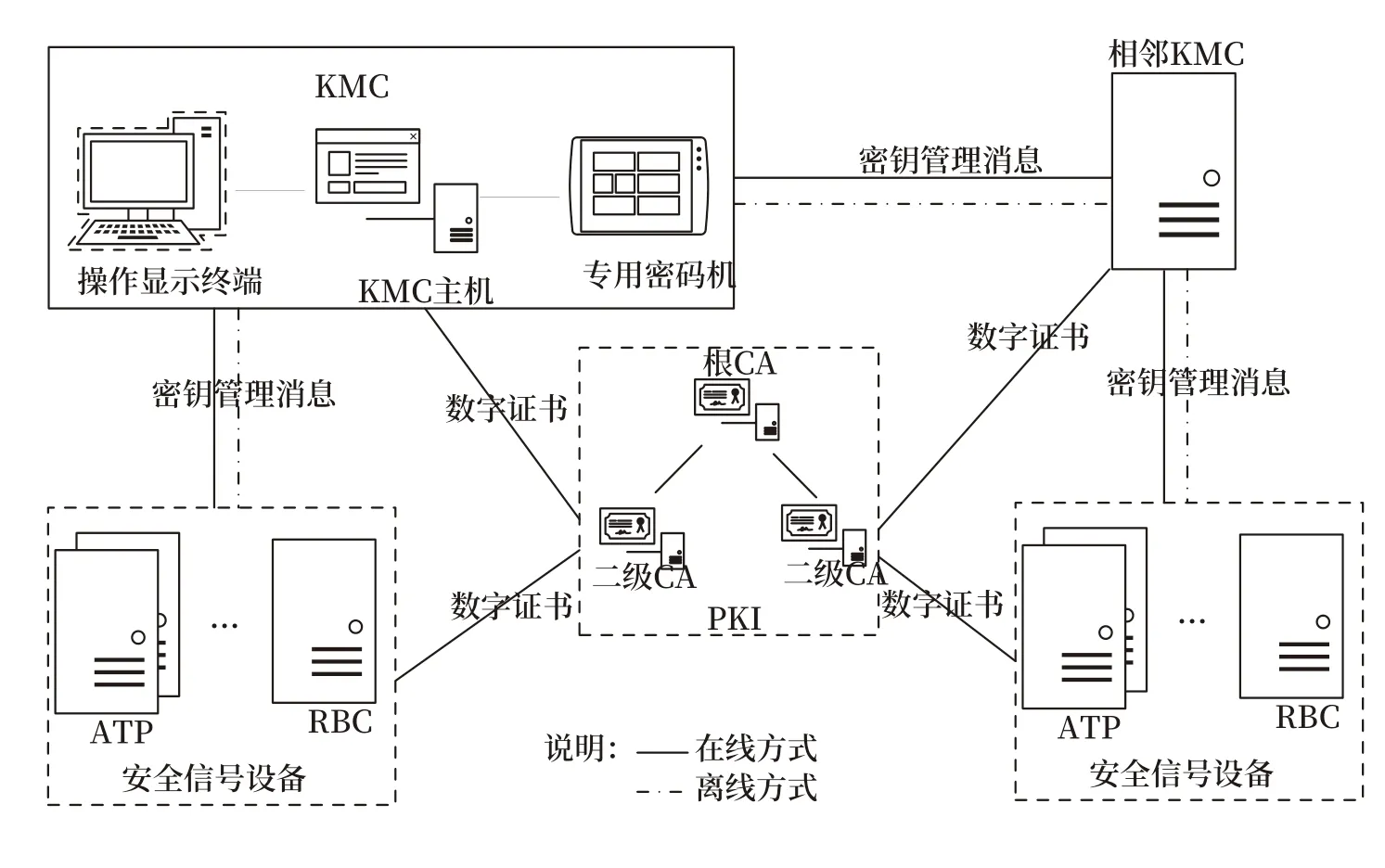

在线密钥管理系统主要由KMC、数字证书中心(CA)及安全信号设备组成,密钥管理系统组成如图1 所示。

KMC 作为密钥管理的核心设备,由KMC 主机、操作显示终端和专用密码机组成。KMC 主机负责实现密钥管理逻辑功能(生成、添加、删除、更新、查询及存储密钥等);操作显示终端负责与密钥管理员交互进行密钥管理操作与维护;专用密码机负责生成密钥,密码机采用国家密码管理局批准的硬件芯片生成高质量的真随机数,保证密钥的高强度,密码机可生成3DES 及国密密钥。

图1 CTCS密钥在线管理系统组成Fig.1 Composition of CTCS on-line key management system

安全信号设备如ATP、RBC 等作为CTCS列控系统中使用认证密钥的设备,由唯一的一个KMC 负责为其管理密钥。

CA 向KMC 及安全信号设备颁发及验证用于身份认证的数字证书。CA 架构将在下一小节进行详述。

KMC 可采用在线和离线两种方式向安全信号设备执行密钥管理相关操作,优先使用在线方式。在线方式下,为了防止传输过程中密钥数据被监听或篡改,参照ETCS 系统,在KMC 与安全信号设备、KMC 间连接引入基于PKI 技术的TLS 通信协议,用以保证交互内容加密、数据完整性;区别于ETCS 系统,TLS 协议采用符合国密标准密码算法套件。同时,保留离线方式为网络或数字认证中心等故障后的降级措施,并针对CTCS 列控系统密钥管理既有离线方式,进行如下技术改进:

1)密钥统一由KMC 使用专用密码机生成;

2)在密钥离线传输全过程中,认证密钥使用传输加密的密文传输,仅在密钥到达信号设备处才可解密处理,传输载体使用U-Key 等专用存储设备;

3)传输密钥加密算法需选取SM1 等适用的国密算法;

4)增加信号设备的密钥安装结果反馈。

3.2 PKI体系架构

PKI 是利用公钥理论和技术建立的提供信息安全服务的基础设施。数字证书是用来绑定身份和其相应公钥的数据文件,由CA 颁发,具有一定的生命周期。在生命周期结束或该证书不再有效时,要对证书进行撤销,故用户需验证数字证书的有效性。数字证书的验证主要包括证书是否撤销、是否在有效期内、证书签名是否正确等3 个方面。

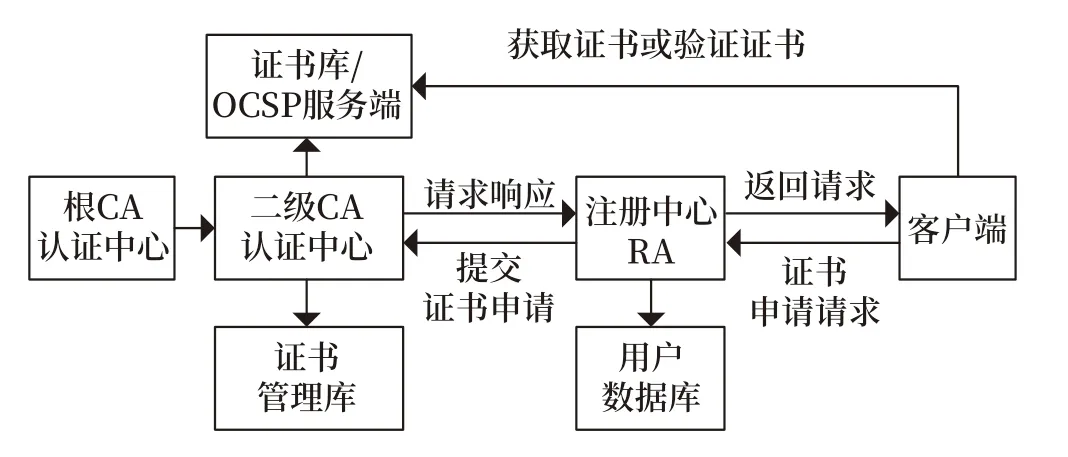

PKI 的体系结构由根CA、二级CA、注册机构RA、证书库、客户端、证书管理库和用户信息库组成,如图2 所示。

图2 PKI体系构成图Fig.2 PKI architecture diagram

PKI 体系结构各部分的功能描述如下:

1)根 CA 用于为二级 CA 颁发签名证书,不直接与最终用户交互。为安全起见,根 CA 与其他部分实现隔离;

2)二级CA 将直接给用户(KMC、安全信号设备)颁发证书;

3)证书注册审批系统(RA)作为证书注册机构,介于 CA 与最终用户之间,受理并审核用户的证书申请,并向 CA 提交证书的申请;

4)证书库存放二级 CA 签发的证书和证书销毁列表,属于一种公共信息库。用户可以从证书库里查询证书是否有效,也可以从中获得其他用户的证书及其公钥。

CTCS 在线密钥管理系统需设置唯一的根CA;灵活设置数量不固定的二级CA 认证中心及注册中心,用于向所属信号设备颁发数字证书进行身份认证管理。

3.3 既有设备实施可行性分析

3.3.1 密钥管理中心改造

改造既有密钥管理中心,应具备如下功能:

1)生成密钥,采用自主密码机中的物理噪声源产生高质量密钥。需生成3DES 密钥及国密密钥,可支持信号设备间安全协议使用国密算法对国外3DES 算法的替换升级;

2)向CA 申请及校核数字证书,支持采用分组域交换数据,可与信号设备建立TLS 连接;

3)自动拆分密钥任务,将密钥管理员设定的指令,拆分为针对密钥相关的两端安全信号设备的具体增删改的密钥操作;

4)信号设备密钥状态综合管理,汇总在线、离线更新结果;实时检查密钥有效期,具备有效期到期预警及有效期过期报警功能;

5)存储、销毁密钥等功能,使用数据库管理密钥及任务,通过数据库语句高效的对相关信息进行操作。

3.3.2 安全信号设备改造

改造既有安全信号设备,应具备如下功能:

1)向CA 申请证书及校验证书功能;

2)与密钥管理中心建立TLS 连接,支持采用分组域交换数据;

3)将存储的既有密钥纳入KMC 管理;

4)统一处理在线、离线两种方式下发的密钥管理消息,并向密钥管理中心回复执行结果。

3.4 在线密钥管理系统交互流程

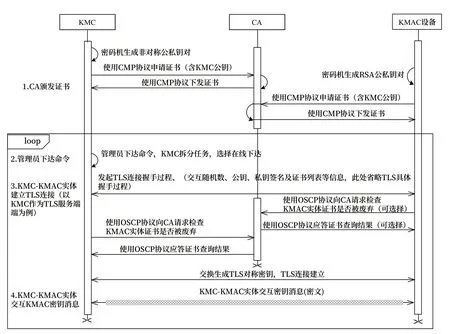

在线密钥管理时,系统设备及密钥管理员按流程交互,如图3 所示。

1)安全信号设备与KMC 需预先申请CA 数字证书;

2)密钥管理员设定密钥指令,KMC 自动拆分为具体设备的密钥管理命令,且自动生成指定类型的密钥;

3)密钥管理员在KMC 上执行密钥管理命令下发操作,KMC 优先将密钥命令通过网络在线下发,当在线方式不可用后提示管理员进行离线下发;

4)KMC 完成与安全信号设备交互,并综合密钥在两端安全信号设备的执行情况,向密钥管理员反馈执行情况。

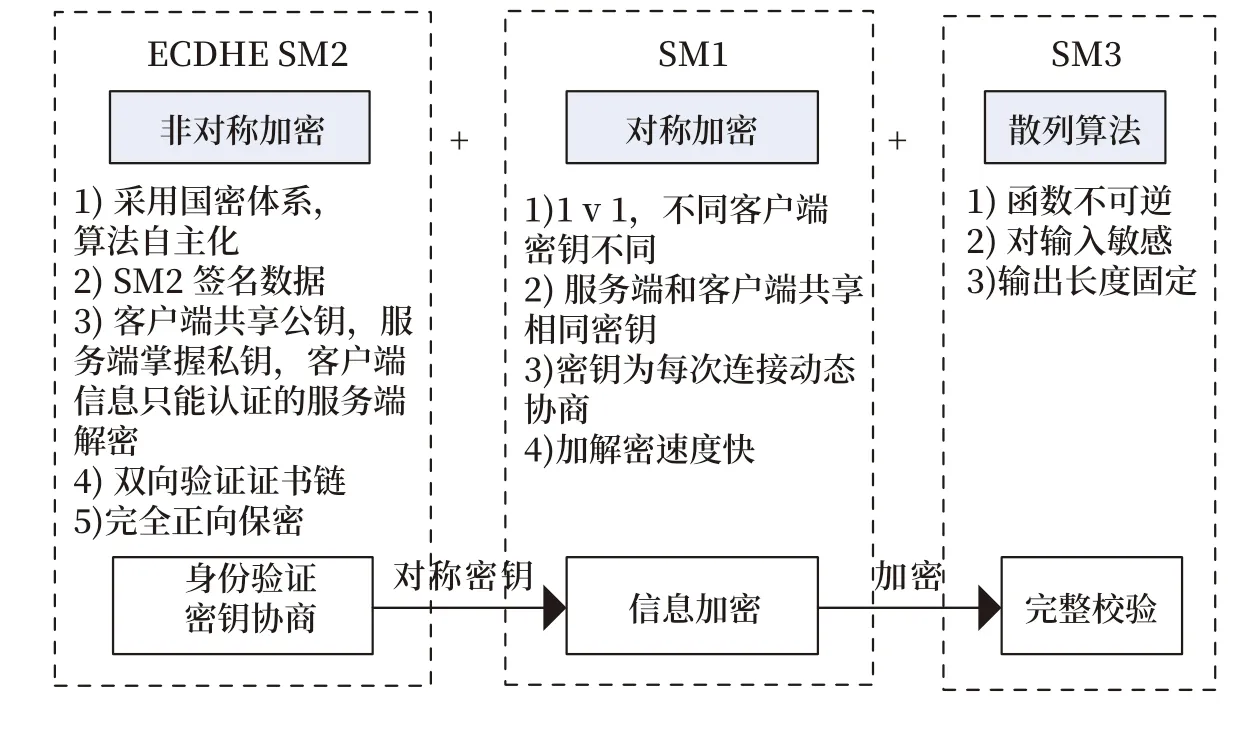

4 在线密钥管理的技术安全性分析

基于TLS-PKI 的在线密钥管理方式主要通过非对称加密、对称加密及散列算法3 种加密技术保证密钥传输的安全性。非对称加密采用基于国密体系SM2 非对称密钥的ECDHE 密钥交换算法实现身份认证和对称密钥协商,对称加密采用非对称加密协商的对称密钥并利用国密SM1 算法对交互数据加密,基于国密SM3 散列算法用于验证交互数据完整性,如图4 所示。

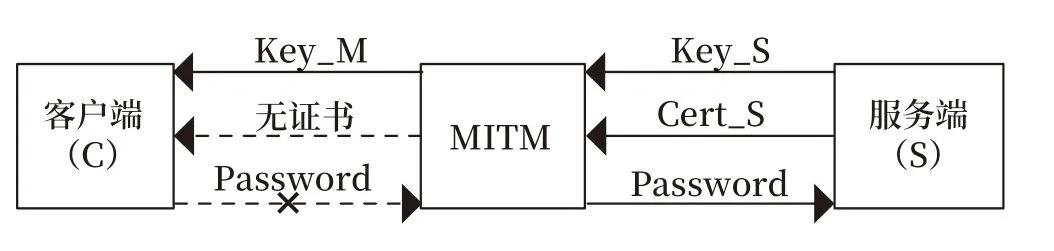

PKI 体系用于身份认证,没有身份验证的情况下,在非对称加密中实现身份验证和密钥协商时,无法确保服务器身份的合法性,因为公钥对外公开,并不包含服务器的信息。如图5 所示,中间人攻击(MITM)介入通信双方,C ↔M 通信时使用的是中间人自己的一对未经身份认证的公私钥Key_M解密客户端加密的信息;M ↔S 通信时使用的是服务器提供的公钥,加密从客户端得到的消息给服务器完成双方通信。

当采用PKI 体系进行身份验证,中间人与客户端通信时无法向用户提供可信任的证书,如图6 所示。

综上所述,经过上述TLS-PKI 的防御措施,在线方式传输过程密钥消息的安全性和机密性完全由技术手段保证,且采用自主算法符合现行铁路信号行业技术趋势。

图3 CTCS密钥在线管理系统内部交互流程Fig.3 Internal interaction flow of CTCS on-line key management system

图4 CTCS在线密钥管理防御措施Fig.4 Defensive measures for CTCS on-line key management

图5 中间人攻击示意图Fig.5 Schematic diagram of MITM attack

5 总结

本文介绍的在线密钥管理系统具备如下优势:

1)在信息安全方面,借鉴国外经验,引入国密规定的先进加密技术,密钥传输过程密钥均为密文,采用自主技术手段杜绝了密钥传输泄露风险;

2)通过GSM-R 网络引入分组域,使密钥可以通过网络在线更新,提高了更换密钥的便捷性;

图6 身份认证对中间人攻击防御示意图Fig.6 Schematic diagram of identity authentication defense against MITM attack

3)KMC 统一管理设备的密钥执行状态,减少密钥使用设备两端执行不一致或密钥过期等情况发生,提高列控系统可用性;

4)使用自主密码机中的物理噪声源产生高质量密钥;兼容3DES 及国密密钥,为设备间安全通信协议改用国产算法预留接口。