5G安全的全球统一认证体系和标准演进

2021-01-27周艳何承东

周艳,何承东

(华为技术有限公司,广东 深圳 518000)

0 引言

5G 关键基础设施[1]的安全必须遵从全球统一标准,机制透明,可管理,严格遵从隐私保护、所部署国家的本地法律。为此,2019 年3GPP 发布了5G 安全评估规范(SCAS,Security Assurance Specification),GSMA发布了网络设备安全评估规范(NESAS,Network Equipment Security Assurance Scheme),全球典型运营商(如沃达丰VDF)、中国CCSA 行标、中国三大运营商率先要求遵从。

同时,5G 系统引入灵活的软件机制(包括虚拟化云化)以及业界安全攻击和威胁递进,需要5G 安全网络级、设备级(各层从硬件到软件)、安全攻防、代码级的专业机制,以满足电信业的关键基础设施要求。

本文论述5G 网络安全的全球统一框架,以及论述5G 安全相对于公有云、Wi-Fi 的不同和专业性要求,希望得到广泛认知和重视。

1 5G安全全球可认证性:统一的技术评估标准和认证体系

由于5G 架构和业务的变化,5G 引入了不少新威胁,不同的国家的运营商/政府对于5G 安全提出了不同的担忧,因此需要基于一套5G 安全认证标准去评估5G 设备的安全性。但传统的公共准则(CC,Common Criteria)安全认证标准是为IT 制定的,不适合通信领域。因此,GSMA和3GPP 联合为5G 制定了一套全球统一、公开透明的5G安全认证标准:网络设备安全评估方法(NESAS,Network Equipment Security Assurance Scheme)和5G 安全评估规范(SCAS,Security Assurance Specification),希望以技术手段评估5G 设备的安全性,以化解业界对于5G 安全的担忧,并统一全球对于5G 安全的共识。

1.1 GSMA NESAS(全球统一的认证体系)

GSMA NESAS 用于评估产品开发与生命周期管理的安全性,主要包括3 个安全认证过程管理标准:

(1)产品开发与生命周期管理认证标准[2]:包含对设备商产品开发与生命周期管理进行认证的20个需求的标准。

(2)安全测试实验室资质认证标准[3]:包含对安全测试实验室的资质进行认证的需求的标准

(3)冲突解决流程标准[2-3]:包含当设备商和安全测试实验室因对某个用例的测试结果理解不一致而产生冲突时,如何进行冲突解决流程的标准。

1.2 3GPP SCAS(全球统一的安全认证技术标准)

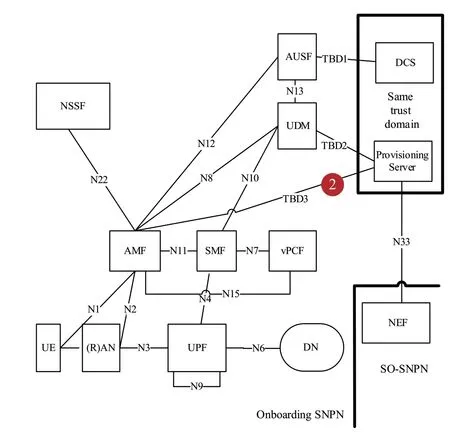

3GPP SCAS 用于评估5G 网元的安全性。3GPP 于2019年9 月发布了11 个5G 设备安全认证技术标准,其中包括:

(1)8 个5G 核心网网元,即接入和移动性管理功能(AMF,Access and Mobility Management Function)、用户面功能(UPF,User Plane Function)、用户数据管理(UDM,Unified Data Management)、会话管理功能(SMF,Session Management Function)、认证功能(AUSF,Authentication Server Function)、安全边界保护代理(SEPP,Security Edge Protection Proxy)、网络仓库功能(NRF,Network Repository Function)、网络开 放功能(NEF,Network Exposure Function)的安全评估标准[4-11]:每个安全评估标准中包括网元的安全需求,以及如何测试5G 产品是否满足这些安全需求的测试用例。

(2)1 个5G 基站安全评估标准[12]。

(3)1 个通用安全评估标准[13]:包括5G 基站和核心网元的通用测试用例的安全评估标准。

(4)1 个通用5G 安全威胁与关键资产标准[14]:包括各个网元和基站的关键资产和威胁

随着5G 的演进,这些安全认证标准还将不断丰富和完善,还会覆盖更多新增的网络功能的安全测试用例。

2 5G安全通过5G标准迭代增强:网络安全威胁和全球标准中的技术防护

2.1 5G基础网络安全威胁和技术防护

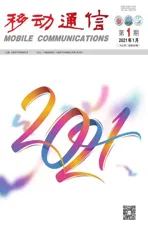

5G 安全威胁[15]如图1 所示。

其中主要安全威胁包括:

(1)空口用户面数据可能被篡改:空口用户面没有完整性保护,用户数据可能被攻击者篡改。

(2)用户身份隐私可能泄露:初始注册时用户标识在空口明文传输,攻击者可以截获用户标识,造成用户身份隐私泄露。

(3)不合法的UE 访问网络:不合法的UE 可能通过不同的接入方式(例如3GPP 接入和非3GPP 接入)访问网络,导致网络资源被恶意使用。

(4)不合法的UE 可能创建会话:不合法的UE 可以创建协议数据单元(PDU,Protocol Data Unit)会话,导致外部数据网络(DN,Data Network)资源被恶意使用。

(5)服务化接口威胁:未经认证的网元可能访问网络内其他网元,网元之间交互的信息可能被攻击者截获或者篡改,未经允许的网元可能访问其他网元的服务。

(6)不合法的UE 可能访问网络切片内的任意服务或资源:不合法的UE 可能访问网络切片,且不合法的UE 可能访问任意切片的任意服务或资源,造成切片资源被滥用,甚至造成拒绝服务攻击。

(7)漫游控制面信令可能被篡改:漫游接口上的信令消息明文传输,没有加密和完整性保护,导致攻击者可以截获或者篡改漫游信令消息中的信令参数。

图1 5G基础网络安全威胁

(8)漫游用户面数据可能被篡改:漫游接口上的用户面数据明文传输,没有加密和完整性保护,导致攻击者可以截获或者篡改漫游用户面消息中的用户数据。

针对以上识别出的5G 基础网络安全威胁,建议采用如下对应的安全防护技术进行降低:

(1)空口用户面完整性保护:启用空口用户面完整性保护,确保空口数据不被篡改。

(2)隐藏用户标识:引入签约隐藏标识(SUCI,Subscription Concealed Identifier)机制,在初始注册时对用户标识进行隐藏保护,SUCI 在统一数据管理(UDM,Unified Data Management)中解密获得签约永久标识(SUPI,Subscription Permanent Identifier),以保证SUPI 明文在空口上不会被窃取。

(3)统一认证框架:对于多种接入方式(3GPP 接入,非3GPP 接入),采用统一的认证框架,UE 和网络之间完成相互认证,且认证加入归属域控制,认证结果由归属网络确定。

(4)二次认证:建立PDU 会话时,先执行基于扩展的认证协议(EAP,Extensible Authentication Protocol)的二次认证,认证成功后才建立PDU 会话。

(5)服务化架构:不同核心网网元之间双向认证、不同网元之间的交互进行加密和完整性保护、不同网元之间的服务调用采用基于令牌(token)的授权机制。

(6)网络切片认证和授权:基于网络切片认证与授权功能(NSAAF,Network Slice Specific Authentication and Authorization Function)对UE 接入特定切片进行认证和授权,防止非法UE 接入切片访问服务或资源。

(7)漫游控制面安全保护:通过安全边界保护代理(SEPP,Security Edge Protection Proxy)对漫游接口上的控制面信令提供安全保护,增强漫游信令安全。

(8)漫游用户面保护:通过网络间用户面安全(IPUPS,Inter-PLMN User Plane Security)对漫游接口上的用户面数据提供安全保护,增强漫游数据安全。

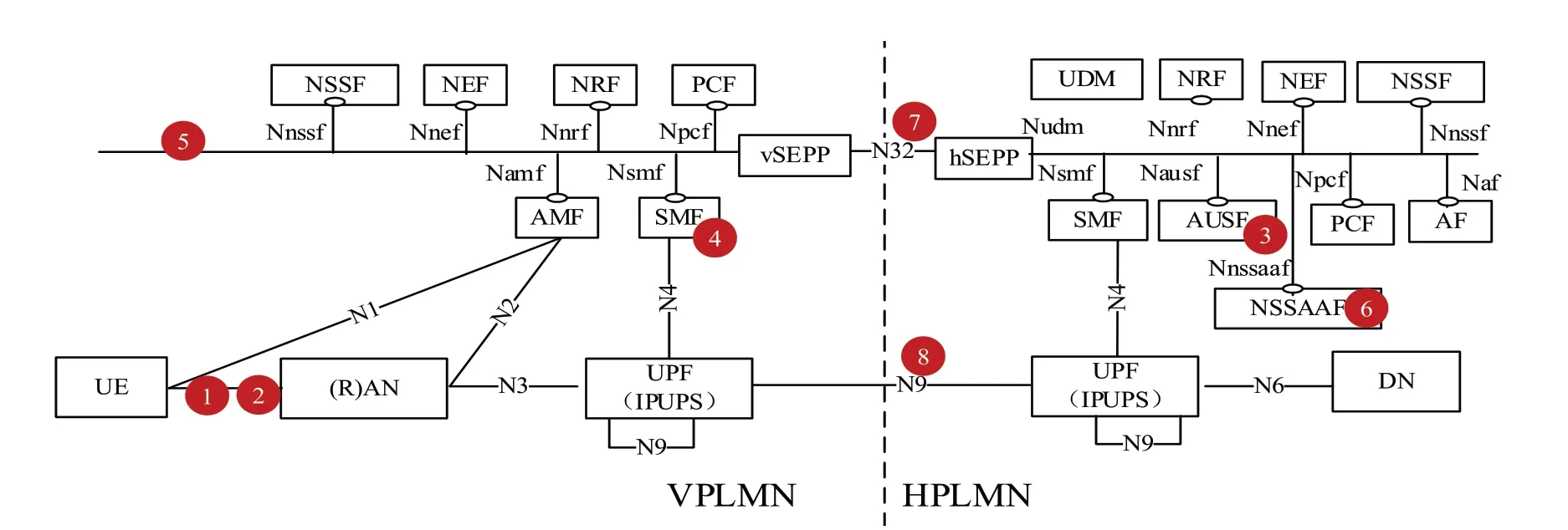

2.2 5GC云化安全威胁和技术防护

如图2 所示,5GC 云化(基础设施)相比传统电信业务,也引入了一些新的安全挑战,包括物理安全边界缺失、分层解耦以及跨层管理带来的信任链条变长、动态的业务及运行环境带来的管理复杂度、虚拟资源共享带来的安全问题扩散等[16]。其中主要威胁有如下:

(1)虚拟机逃逸威胁:攻击者通过控制虚拟机利用hypervisor 漏洞向主机发起攻击,从而获取主机信息,造成信息泄露或主机异常。

(2)虚拟机攻击其他虚拟机:攻击者通过控制虚拟机非法访问没有通信关系的虚拟机或虚拟机中的APP,造成其他虚拟机信息泄漏或运行异常。

(3)恶意软件攻击:虚拟机内恶意软件通过hypervisor 向guest os 发起攻击,导致虚拟机或应用异常。

(4)虚拟机资源抢占:攻击者通过控制虚拟机恶意占用主机资源,造成同一主机上其他虚拟机性能下降,或造成主机负载过高导致DOS 攻击。

(5)外部接口攻击:攻击者通过外部接口,如管理面接口、跨数据中心接口等执行恶意命令或窃取敏感信息。

图2 5GC云化安全威胁

针对以上识别出的云化环境下的主要威胁和攻击方式,建议采用如下对应的安全防护措施进行消减:

(1)虚拟机防逃逸:对虚拟机调用Hypervisor 的驱动接口进行参数最小化处理,防止通过构造特殊的参数导致溢出和越权,进而制造虚拟机逃逸。

(2)虚拟机访问控制:采用白名单过滤方式,只对有明确业务通信需求的网络节点间才建立路径可达关系。

(3)恶意软件防护[17]:虚拟机支持安全启动功能,防止启动过程中被加载恶意软件。同时建议部署进程白名单,定期对系统中运行的进程进行白名单校验,防止在运行期间启动了非法软件。

(4)资源安全管理:对安全等级要求不同的虚拟机或应用进行资源隔离,禁止从虚拟机访问主机资源管理接口。

(5)外部访问控制:对外接口进行身份认证以及访问控制,同时部署防火墙进行安全边界防护。

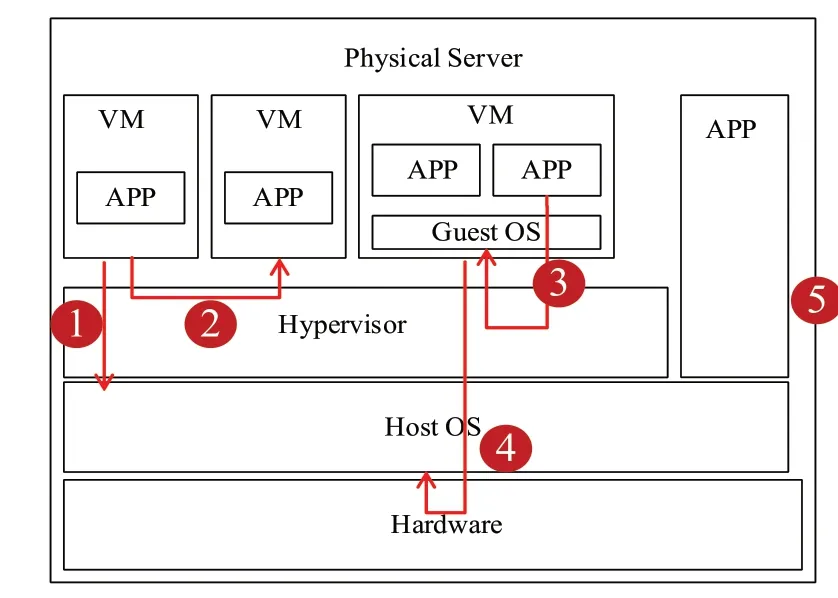

2.3 MEC安全威胁和技术防护

针对多接入边缘计算(MEC,Multi-access Edge Computing)部署场景,3GPP 定义了控制面/用户面(CP/UP,Control Plane/User Plane)分离的网络架构,用户面功能(UPF,User Plane Function)边缘计算的数据锚点;ETSI 定义了MEC 框架,包含软件架构、应用场景和应用编程接口(API,Application Programming Interface)[18]。其融合架构如图3 所示:

图3 MEC安全威胁

其中主要安全威胁包含7 类:

(1)控制面攻击:攻击者非法访问控制面与边缘UPF 的N4 接口,造成信令伪造、敏感信息泄露等威胁。

(2)管理面攻击:攻击者非法访问或仿冒管理网元身份,篡改管理信息导致资源滥用,业务异常终止等威胁。

(3)用户面攻击:攻击者通过攻击用户面接口,导致数据拦截、恶意数据伪造、畸形报文攻击等威胁。

(4)多接入边缘平台(MEP,Multi-access Edge Platform)非法访问:攻击者通过恶意APP,非法调用开放API 服务,导致拒绝服务和命令注入等威胁。

(5)UPF 非法访问:攻击者通过非法入侵MEP,进而非法访问UPF,窃取用户通信数据。

(6)边缘应用攻击:攻击者或者恶意操作人员利用运维通道、应用通信协议、软件实现漏洞等实现缓冲区溢出漏洞攻击、对软件包或配置进行篡改。

(7)虚拟化接口攻击:APP 所在虚拟机 容器利用系统漏洞逃逸到APP 所在HostOS,然后通过该Host OS横向攻击其他Host,造成其他主机业务异常。

针对以上识别出的MEC 场景下的7 类主要安全威胁,建议采用如下防护措施进行消减,以保障边缘计算服务的安全性:

(1)控制面保护:控制面接口遵循3GPP 标准使用IPSec 隧道保护完整性和机密性[19]。

(2)管理面保护:中心侧管理面与边缘MEC 使用安全加密传输TLS(Transport Layer Security,传输层安全),SNMPv3(Simple Network Management Protocol version 3,简单网络管理协议第3 版)等。

(3)用户面保护:用户面接口遵循3GPP 标准使用IPSec 隧道保护完整性和机密性,部分APP N6 出口也建议支持IPsec 加密,保护N6 口到APP 的流量。

(4)MEP 访问控制:MEP 对APP 实现服务注册、发现以及授权管理防止未授权访问,同时使用白名单等安全加固方式防止恶意攻击。

(5)UPF 访问控制:UPF 与APP 之间实现I 层资源隔离,同时根据需求部署虚拟防火墙防止非法访问并进行攻击检测。

(6)边缘应用防护:APP 对外运维管理接口实现双向认证和最小授权,同时按需实施漏洞扫描修复等安全加固方式,保障软件包和配置防篡改。

(7)虚拟化防护:实施主机/ 容器入侵检测,支持虚拟机/容器逃逸检测等虚拟化安全加固措施。

2.4 典型垂直业务安全威胁和技术防护

(1)时间敏感通信的安全威胁和防护技术

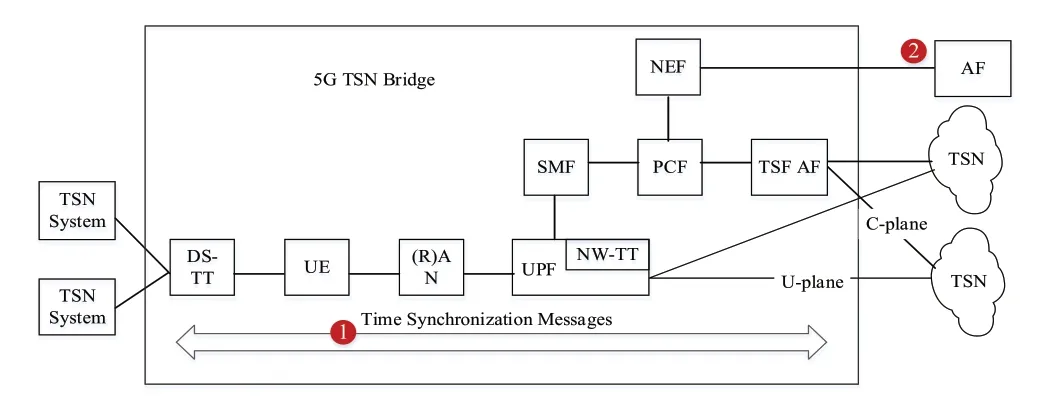

5G 系统(5GS,5G System)提供时间敏感传输(TSC,Time Sensitive Communication)服务,架构如图4 所示。5GS 作为一个时间敏感网络桥(TSN Bridge,Time Sensitive Network Bridge),集成到TSN 网络中[1]。5G TSN Bridge 包括了设备侧TSN 翻译器(DS-TT,Deviceside TSN Translator)和网络侧TSN 翻译器(NW-TT,Network-side TSN Translator)功能,用于5GS 和TSN系统在用户面交互。

图4 5G时间敏感通信威胁

5G TSC 服务的安全威胁包括:

1)时间同步消息(gPTP,Generalized Precision Time Procotol)[20]的安全威胁

在传输gPTP 消息之前,5G 网络为UE 建立用于专门用于TSC 的PDU 会 话。5G TSN Bridge 的入口TT(即NW-TT 或DS-TT)UPF 接收到来自外部TSN 节点的gPTP 消息,对消息进行修改后,通过TSC PDU 会话发送给出口TT(即DS-TT 或NW-TT)。在gPTP 消息传输过程中,攻击者可在空口篡改该消息(或消息中的网络时延信息),造成时钟同步失败、影响业务进行传输路径选择等后果;攻击者也可能重放历史消息,也可导致时钟同步失败、影响业务。

2)TSC 能力开放的威胁

5GS 支持TSC 能力开放,即5GS 通过网络能力开放功能(NEF,Network Exposure Function)向外部业务功能(AF,Application Function)提供TSC 服务。比如,外部AF 可通过NEF 向5GS 请求TSC 服务,AF 向5GS发送服务的传输时延需求和jitter 需求等;5GS 根据外部AF 的需求,确定服务质量(QoS,Quality of Service)参数。外部AF 也可以通过NEF 向5GS 提供通信流量的特征(比如周期性、burst 大小等),5GS 根据流量特征进行更有效率的传输。攻击者可获取AF 和NEF 之间的通信内容(如服务的通信需求或通信流量特性),并利用这些信息更有针对性的开展攻击。攻击者也可能篡改通信内容,比如外部AF 发送的传输时延需求,导致5GS 没有满足AF 通信需求。攻击者还可能重放历史消息、假冒其他合法AF,进行非法TSC 服务请求,造成资源浪费,甚至DoS。

对于上述两个威胁,可采用如下技术防护:

1)为保护gPTP 在空口传输的安全,可利用5G 系统提供的PDU 会话安全机制[15]。网络在为UE 在创建用于TSC 的PDU 会话时,可通知5G 基站激活空口上的保密性和/或完整性保护。

2)外部AF 和NEF 之间实现双向认证,利用TLS 提供的完整性保护、加密、以及防止重放来保护AF 和NEF之间的通信内容。NEF 在认证AF 之后,还需要检查外部AF 的授权。NEF 授权AF 可基于OAuth 授权机制[15]。

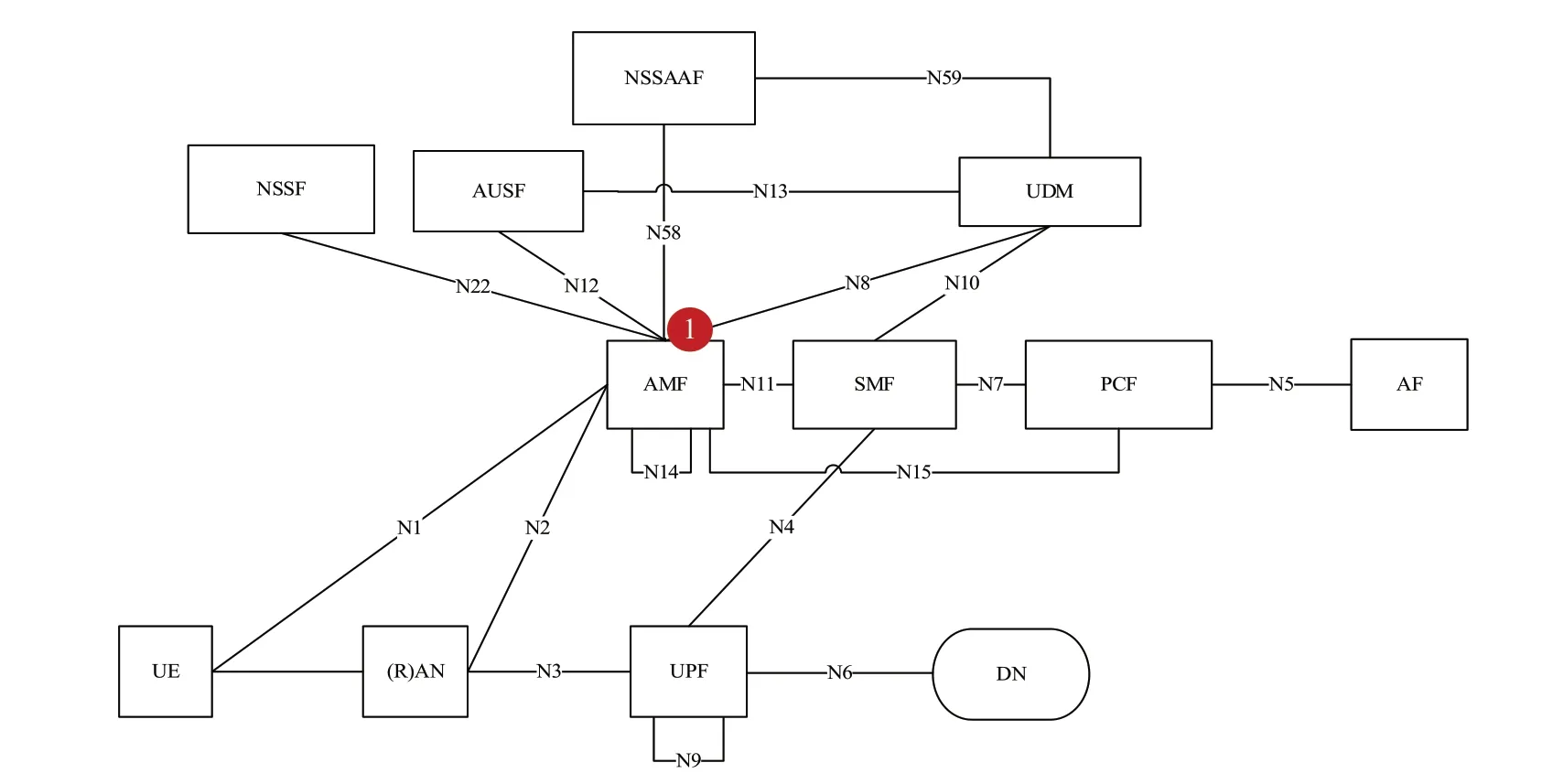

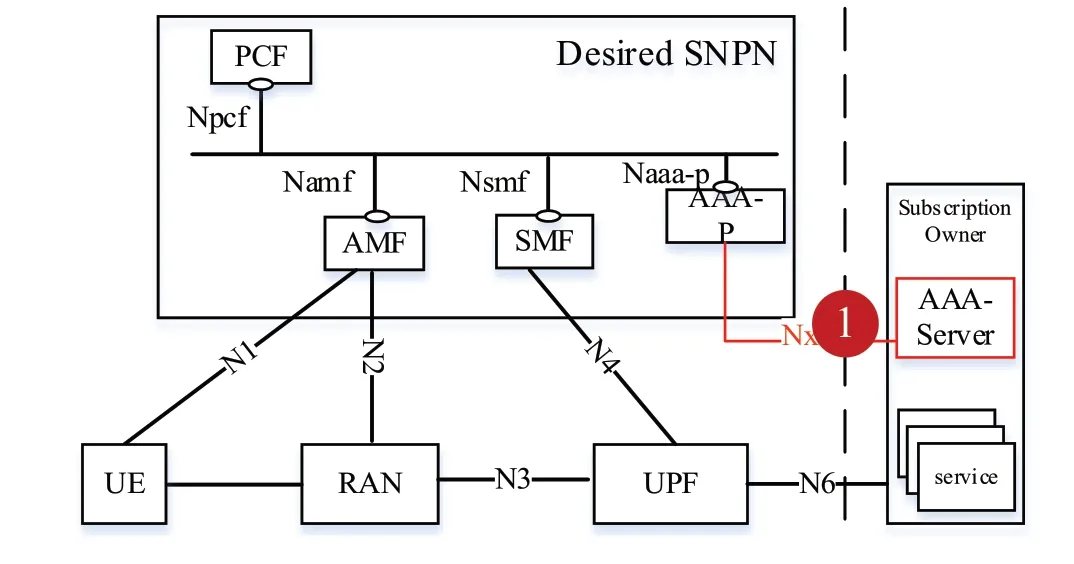

(2)NPN 安全威胁和技术防护

非公共网络(NPN,Non-Public Networks)[21]是一种为非公共网络,可以用于企业和行业内部通信。NPN网络包括两种组网方式,SNPN 和PNI-NPN。SNPN 是指独立与运营商之外的的组网方式,可以属于一个独立的完整的5G 网络,便于企业或者行业执行内部的通信,及其控制等。而PNI-NPN 则属于基于运营商网络架构构建的一种组网方式,NPN 网络架构如图5 所示:

下面从安全的角度,分为安全威胁和技术防护的方式进行阐述。最主要的安全威胁为:

未经授权UE 接入NPN(SNPN 或PNI-NPN)网络:如果攻击者未具有合法的身份,接入NPN 网络,将会对NPN 网络执行内部攻击,包括窃听NPN 网络内传递的信息,错误地传递控制命令等。

针对SNPN 和PNI-NPN 两种网络方式,上述安全威胁对应的技术防护如下:

1)SNPN 接入认证[22]:SNPN 场景下,UE 为专有设备,因此认证方式可以做进一步的定制和扩展,除了5G 网络支持的EAP-AKA 和5G AKA[zb1]认证之外,SNPN 还可以基于EAP 认证架构,支持其他更多种类的EAP 认证方式,例如EAP-TLS、EAP-IKEv2 等。基于EAP 认证的双向认证可将未经授权UE 排除在SNPN 网络之外,从而保障SNPN 网络的安全。

2)PNI-NPN 接入认 证[22]:PNI-NPN 网络内UE 属于运营商UE,因此可以复用已有5G 网络的首次认证机制。而为了防止非授权UE 访问PNI-NPN 的业务,也可以强制执行切片认证,或者二次认证的方式。两种认证方式的选择,可以根据PNI-NPN 部署方式来决定。例如,若PNI-NPN 为一个独立的切片网络,则可以选择切片认证的方式;而若PNI-NPN 为一个独立的会话,则也可以选择基于会话的二次认证方式。

当前,除了SNPN 和PNI-NPN 的组网方式,NPN 网络功能又做了进一步的演进研究,即增强的NPN(eNPN,Enhanced NPN)[23]。

eNPN 提出了两个重要概念:基于第三方密钥的SNPN 网络接入(如图6 所示),和设备上线(onboarding)(如图7 所示)。

图5 NPN网络架构

图6 基于第三方密钥的SNPN网络接入

图7 设备上线

基于第三方密钥的SNPN 网络接入是指,使用非SNPN 网络的密钥也可以安全地接入SNPN 网络。此业务可以通过安全的方式拓展SNPN 网络的用户。设备上线是指,SNPN UE 刚出厂时可能没有SNPN 密钥,因此不能自动接入SNPN 网络,但可以通过5G 网络完成密钥的自动配置,从而使得SNPN UE 可以自动上线,最大限度地减少了密钥配置的复杂度。当前3GPP SA3 组织正在对上述两个概念做安全的研究,主要安全威胁在于:

1)未经授权UE 接入SNPN 网络:基于第三方密钥的SNPN 网络接入场景下,如果攻击者未具有合法的第三方密钥,但接入了SNPN 网络,将会对SNPN 网络执行内部攻击,包括窃听NPN 网络内传递的信息。

2)未经授权UE 获取SNPN 的配置密钥:设备上线场景下,若SNPN 密钥被非法UE 获取到或者窃听,将使得攻击者可以接入SNPN 的网络内容,执行内部攻击。

上述安全威胁和对应的技术防护正在安全研究和标准化阶段。对于上述两个威胁,可采用如下技术防护:

1)基于第三方密钥的SNPN 网络接入场景下,强制约束执行双向认证安全机制。

2)设备上线场景下可以开启首次认证(Primary Authentication)机制,同时开启配置密钥下发时的机密性和完整性安全保护。

(3)5G 局域网(LAN,Local Area Network)安全威胁和技术防护。

5G 提供5G LAN 服务,用于解决工业自动化、企业移动办公等的局域网通信需求。在一些工业自动化场景中,大量的设备需要在一个小区域内部进行通信,且通信要保证低时延、确定性、可靠性。

5G LAN 服务(如图8 所示)允许第三方AF 通过NEF 动态更新一个5G LAN 组的配置信息(存储在UDM中),比如,AF 可添加或删除一个5G LAN 中的组成员UE。一个组成员UE 在访问5G LAN 服务之前,请求核心网创建立一个PDU 会话,用于访问5G LAN 服务。

图8 5G LAN服务的安全威胁

其安全威胁如下:

1)未经认证和授权的UE 访问5G LAN 服务:5G LAN 服务只允许属于该5G LAN 组的成员UE 访问该服务。非法的、未订阅5G LAN 服务的UE 可能请求5G网络建立PDU 会话,用于访问5G LAN 服务,导致5G LAN 服务被盗用。攻击者也可使用大量非法UE 访问同一个5G LAN 服务,造成DDoS。

2)PDU 会话安全策略不一致导致信息泄露:如果用于访问同一个5G LAN 服务的不同UE 的PDU 会话的安全策略不一致,比如UE 1 的PDU 会话采用了加密,UE 2 的PDU 会话无加密保护,则攻击者仍然可以通过监听UE 2 的PDU 会话获取服务数据。

3)AF 和NEF 通信的安全威胁:恶意AF 可能仿冒合法AF 请求5G 系统提供5G LAN 服务,造成服务盗用。攻击者还可发起大量服务请求,造成拒绝服务(DoS,Deny Of Service)。攻击者也可能篡改AF 和NEF 之间的通信,比如篡改AF 发送的5G LAN 组成员管理的消息,任意添加或删除组成员。攻击者还可能进行重放、消息窃听等攻击。

上述安全威胁对应的技术防护如下:

1)网络侧可对UE 进行认证和授权。具体地,当UE请求SMF 建立一个用于访问该5G LAN 服务的PDU 会话时,SMF 可发起二次认证流程[22],对UE 进行认证和授权。

2)对5G LAN 服务的每个成员应采用同一个安全策略。

3)NEF 和AF 之间通信安全则可采用TLS,实现双向认证、传输的保密性、完整性和防止重放。

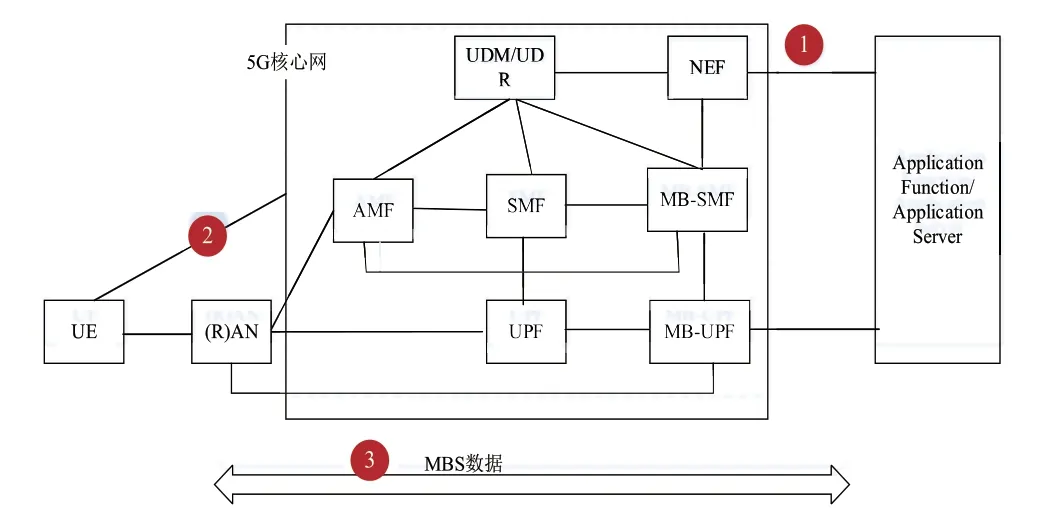

(4)5G 组播和广播服务安全威胁和技术防护

5G 提供广播和主播服务(MBS,Broadcast and Multicast Service),架构如图9 所示。5G 系统(5GS,5G System)通过NEF 向外部AF 开放广播和组播能力。AF 通过NEF 请求5GS 为组播或广播用户服务创建资源。希望访问一个组播服务的UE,需要请求SMF 创建用于访问组播服务的PDU 会话,来加入组播服务。

图9 5G MBS架构

5G 组播和广播服务安全威胁如下:

1)AF 和NEF 之间的威胁:外部AF 通过NEF 向5GS 请求资源,用于传输广播或组播用户服务的数据。恶意AF 都可仿冒合法AF 请求资源分配,导致5G MBS被盗用。另,攻击者还可生成大量服务请求,消耗5GS资源,造成DoS。AF 跟NEF 之间传输的数据如果没有加密、完整性保护或防重放机制,则可被攻击者滥用,比如攻击可篡改AF 向NEF 发送的QoS 需求。

2)UE 未经认证和授权访问组播服务:通常有组播订阅的用户才能接收组播内容。内容提供商可根据订阅向用户进行收费,没有订阅的恶意用户可能触发UE 向5G网络请求建立用于接收组播的PDU 会话,造成服务盗用。

3)MBS 数据传输安全威胁:MBS 数据在传输过程中,存在攻击者篡改MBS 数据、无授权获取MBS 数据以及MBS 数据重放的威胁。

上述安全威胁对应的技术防护如下:

1)NEF 和AF 之间的通信可基于TLS 进行保护,实现NEF 和AF 之间的认证,提供通信的完整性保护、加密、以及防止重放。

2)为防止未经认证和授权的UE 盗用组播服务,核心网在位UE 建立用于接收组播数据的PDU 会话时,可发起二次认证流程,对UE 进行认证和授权。

3)为保护MBS 数据传输,5GS 可生成密钥材料并分发给UE。5GS 和UE 基于密钥材料保护MBS 数据。同时5GS 还应支持密钥管理,包括密钥更新和撤销等。

3 5G作为关键基础设施,相对公有云,有电信/行业专业安全要求

相比公有云、Wi-Fi,5G 网络安全需要更加专业的安全机制,来保障代码级、攻防、设备级、网络级的安全:

(1)相对于公有云主要关注安全结果认证,5G 网络安全同时关注研发过程和运行结果的双重安全保障。例如,5G 电信云不仅全面关注研发流程中设计、开发、测试、发布、直至上线部署等全流程的安全风险与系统防护,也关注在网运行过程中的各类风险,从软件完整性保护、漏洞管理与修复、攻击检测与防护、访问控制与授权、过载控制、失效保护等多个维度对系统进行全面加固。

(2)相对于Wi-Fi 等自用网络,5G 网络需要结合攻防提升,满足国内的安全等级保护2.0。

(3)由于5G 无所不在的普遍服务,需要设备级的安全设计(例如安全加固等)来保证设备自身的正常运行,同时还需要网络级的安全设计(例如纵深防御、态势感知、自适应访问控制等)来保证通信业务的正常。

4 5G安全作为未来网络演进的重要因素,几点主要发展趋势

5G 还在继续演进中,未来可能面临新的安全挑战,因此需要提前研究对应的消减措施。另外,5G 网络中相关的利益方(运营商、行业客户)应该分别承担对应的安全责任,共同促进网络安全。下面给出一些未来可能的5G 安全研究方向和安全责任共建模型。

4.1 5G内生安全

未来5G 网络和设备必须具备内生的安全能力,比如设备级的安全加固,网络级的纵深防御、态势感知、自适应访问控制等能力,以确保网元可信、网络可靠、服务可用,并定期升级。

相应地,美国国防部2020 年10 月启动了开放可编程安全(OPS,Open Programmable Secure)5G 项目[24],希望通过软硬件解耦、去信任、安全切片、可编程防御等技术确保5G 安全,其核心思想是5G 引入外置的安全设备或方案。5G 引入外置的安全设备或方案会带来很多问题,比如运营商/ 设备商成本高、频繁外部接口调用导致低性能、安全责任归属定位难。

因此,5G 内生安全是更重要、必备的一种选择。

4.2 零信任的声音,兼听则明

美国国家标准和技术研究院(NIST,National Institute of Standards and Technology)、云安全联盟(CSA,Cloud Security Alliance)以及Gartner 等都定义了零信任框架,其基本理念是基于下面的假设:所有的用户、设备和应用,不管它在防火墙以内还是以外都已经被攻破从而不再安全。

5G 可以借鉴多种思想来构筑自身体系,仍然要有安全域边界防护,多一层考虑边界被攻破之后的深入防御:

(1)纵深防御:建立从网元级->网络级->系统级的纵深防御机制。

(2)考虑云化/虚拟化威胁,建立防护机制。

(3)持续性可信评估:建立对终端和5G 设备的安全状态进行持续性监测的态势感知平台。

(4)自适应访问控制:根据持续性可信评估的结果,自动生成新的安全策略,然后根据该策略进一步修正和完善纵深防御机制。

5G 零信任可以通过5G 内生安全实现,提升效率。

4.3 后量子安全

(1)常规的基于公钥的算法(例如RSA 算法)的安全性依赖于分解大整数的困难性。利用量子计算机,Shor 量子算法能够在多项式时间解决整数分解问题,因此,量子计算机将导致基于公钥的算法不再安全。5G 安全使用了基于公钥的算法(例如证书认证),因此未来需要考虑向后量子算法迁移。

(2)Grover 搜索算法对非结构化的搜索问题提供二次方的加速,如将其应用于对称密码算法,可通过O(2N/2)次量子运算恢复N位密钥。业内密码学家分析指出,随着量子计算机的发展,128 位AES 算法的安全性会有所降低,但将密钥长度延长一倍(即256 bit),就足够应对量子计算对对称密码算法的威胁。5G 安全使用了对称算法(如AES),因此未来需要考虑升级到256 bit 的对称算法和密钥。

4.4 MEC安全机制

MEC 安全对于垂直行业应用至关重要,MEC 场景将引入大量的第3 方APP。如果APP 被黑客控制,可能对5G 网络造成如下威胁:1)恶意的APP 可能利用能力开放接口对5G 网络发起攻击;2)恶意的APP 可能导致共享虚拟资源耗尽,从而影响其他的APP 或业务正常运行,导致DDOS 攻击。

未来针对MEC 场景,运营商和行业应联合制定MEC APP 认证管控规范。APP 应通过认证后才能接入MEC。中国在信通院的统一牵头下,三大运营商和主要设备商持续在推进MEC 第三方APP 认证,未来将逐步形成有效机制。

4.5 隐私保护

黑客和白客之间的攻与防的技术较量一直在持续进行和升级。未来不排除传统的信任域存在被攻破的可能,例如:

(1)为防止薄弱网元被攻破,不需要所有网元知道用户身份和秘钥,探讨有些场景进行假名化处理。

(2)很多重要的配置数据(如用户身份以及签约数据等)是在管理面完成的。如果恶意的操作人员(内鬼)和外部黑客勾结,同样存在泄漏用户数据隐私的风险。因此未来应设计一种操作人员对于用户的网络身份不可见的机制。

因此,未来5G 标准演进应考虑减少用户隐私(比如用户身份)的暴露面,降低被攻击后的泄露。

4.6 安全责任共建模型

公有云场景下,云提供商和租户之间有一个安全责任共建模型的机制。例如,云提供商负责保护云基础设施,例如物理服务器和存储设备,而租户则负责客户操作系统和应用的安全。

未来5G 也应建立类似的安全责任共建模型的机制:运营商负责保护网络基础设施,例如5G 基站和核心网设备。行业客户负责保护网络上的终端设备安全,例如设备硬件、软件、操作系统、以及终端上应用的认证。

5 结束语

本文阐述了5G 网络安全的全球统一安全认证机制以及安全标准演进,首先介绍了全球统一公开透明的5G 安全认证标准GSMA NESAS/3GPP SCAS,5G 安全应遵从这些标准,然后分别对5G 基础网络、云化技术、MEC 场景、垂直业务对应的安全威胁以及对应的防护技术进行了介绍,比如基础设施安全是5G 核心网的根基,因此非常关键。MEC 安全对于未来5G 普及垂直行业应用至关重要,应加快推进MEC APP 认证规范。最后对于5G 安全的未来发展趋势给出了研究展望,比如未来5G 标准演进应考虑减少用户隐私(比如用户身份)的暴露面,降低被攻击后的泄露;5G 零信任未来可以通过5G 内生安全实现,提升效率等。