智能充电桩窃电风险探究

2021-01-18林永明侯慧健吴健伟

林永明 侯慧健 段 斌 吴健伟

(威凯检测技术有限公司 广州 510663)

前言

随着电动自行车和新能源汽车保有量的持续增长,相应配套的智能充电桩的建设也不断加快,吸引了大批厂家投入到智能充电桩市场。智能充电桩主要是通过投放设备,赚取用户充电费的差价来赚钱的,尽管厂家已为智能充电桩设置了各种防窃电功能,但还是有不法分子利用充电桩漏洞成功窃电。2017年,北京一网约车司机董某在半年的时间内窃电382次,其利用企业充电软件的漏洞,使用了“卡秒法”和“捏枪法”来实现免费或低价充电;同样在北京,2018年蔡某通过改装充电桩线路,偷电100余次,涉案金额上万元。

不法分子的窃电手段层出不穷,给企业的经营带来损失。鉴于此,本文以电动自行车智能充电桩为例,从抗电磁干扰和感应卡两个方向,找出智能充电桩的窃电风险漏洞,并对其进行实验探究,同时提出对应的改进方案,给智能充电桩企业提供参考。

1 窃电风险点分析

1.1 电磁脉冲干扰

以电动自行车智能充电桩为例,目前市面上的电动自行车智能充电桩厂商都宣称具有防过充、防过载、防浪涌和超温保护等功能,功能的复杂化导致了产品电子电路的复杂程度增大,产品抗电磁干扰的能力也受到限制。“小黑盒”是一种高频电磁脉冲干扰器,它是通过特斯拉线圈原理制作,通过变压器升压产生高频率、高强度的电磁脉冲攻击电子产品的电子电路和芯片。

不法分子使用“小黑盒”攻击智能充电桩(如图1),受到高频电磁脉冲干扰后智能充电桩的时钟控制功能可能会失效,其输出电路会长时间输出电压,从而达到窃电目的。更严重者,智能充电桩内部电路元件在受到电磁脉冲的干扰时就会出现功能异常甚至是彻底失效,很容易发生短路火灾,造成人员和财产损失。

1.2 感应卡的复制

智能充电桩的感应卡一般是非接触式RF射频卡,通常是将一段唯一的身份识别码事先写入卡中,然后数据库再同步储存这段ID码,刷感应卡就是读取ID,再调用数据库的ID,与所读取的ID认证比对,验证身份后再进行下一步动作。如果感应卡没有在卡内进行加密处理,感应卡就可能通过特殊的读卡器将感应卡的信息读取复制到空卡之中,复制卡中存储有相同的剩余金额。每复制一张感应卡,剩余余额都会相应的增加,从而达到窃电目的。

2 窃电风险点实验验证

2.1 电磁脉冲干扰试验

为了研究智能充电桩对电磁脉冲干扰的防护能力,使用了“小黑盒”对几款不同型号的电动自行车智能充电桩进行攻击实验,验证智能充电桩防窃电风险能力。

选取市面上几种不同价位的电动自行车智能充电桩,价格分别为270元、1 088元和1 590元的三款产品,分别标记为样品A、样品B、样品C(如图2所示);用“小黑盒”对几款样品进行攻击,以强电磁脉冲干扰来验证不同的电动自行车智能充电桩产品对电磁干扰的防护能力。

图1 利用特斯拉线圈原理制作的“小黑盒”

图2 三种不同类型样品

使用“小黑盒”对三款样品进行干扰测试:

1)样品A的电磁脉冲干扰试验

测试中,发现线圈在对样品A开始攻击时,样品A的内部随即产生异响,计数电表开始闪烁,在持续一段时间的攻击后,计数电表黑屏,整台设备损坏,断开电源后尝试对样品进行重启,发现重启失败,对样品A内部的集成电路使用示波器和万用表进行检验电路,发现内部控制器芯片已经损坏,设备报废。

2)样品B的电磁脉冲干扰试验

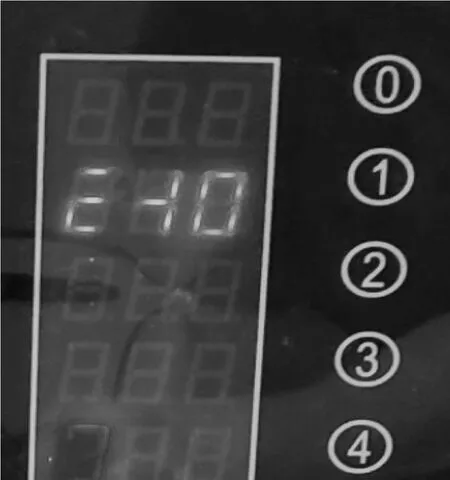

测试中,样品B在经受线圈干扰的过程中,刚开始干扰时,内部产生轻微异响,计数电表正常显示;在持续一段时间的攻击后,样品显示界面乱码(见图3),计数电表依然正常计数;停止攻击后,等待计数电表时钟倒计时;发现当计数电表时钟倒计为0时,样品的外接端口仍然在通电,并没有断开电源;将样品进行重启,发现外接端口仍然处于通电状态;对其内部电路进行检测,发现内部电路元件正常。

3)样品C的电磁脉冲干扰试验

测试中样品C经受干扰过程中,样品C内部没有异响,显示屏正常显示,持续攻击一段时间后,显示屏显示正常,计数电表正常;停止攻击后,等待计数电表时钟倒计时,发现当计数电表时钟倒计为0时,样品的外接端口仍然在通电,并没有断开电源控制;断开电源后尝试对样品进行重启,外接端口为断开状态,样品恢复正常,对其内部电路进行检测,发现内部电路元件正常。

通过上述的几个试验,发现“小黑盒”的磁场干扰会对电动自行车智能充电桩的结构和功能产生影响,结果对比如表1所示。

通过这几个实验现象,我们可以发现:

1)“小黑盒”产生的电磁脉冲干扰对智能充电桩电气结构、使用性能均存在一定程度的影响。

2)价格较高、做工较为优良的电动自行车智能充电桩对磁场干扰的防护能力较高,但是其电路防护等级仍然存在不足,需要改进。

3)三款样品受到“小黑盒”攻击,除了样品A损坏无法通电外,其余两款样品均在计数电表时钟倒计为0后,外接端口仍然可以通电,不法分子可以利用该漏洞进行窃电等违法行为。

2.2 感应卡的复制试验

选取了上述样品A的感应卡,该感应卡为M1卡,对其尝试使用特殊的读卡器进行空卡复制,观察空卡是否可以成功复制数据,并且在智能充电桩上刷卡,观察是否可以成功充电。

图3 受到攻击时样品显示界面乱码

表1 “小黑盒”对智能充电桩影响

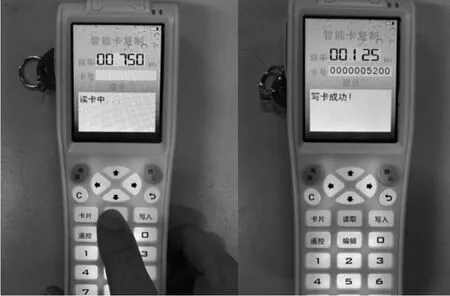

先对智能充电桩M1卡进行配置,确保M1卡写入正常的开门ID,再使用可以保存DUMP格式文件的ID卡读写器,对M1卡样品进行数据读写(见图4),并且将读取到的数据写入空卡之中,感应卡数据被成功读写入空卡。用复制数据后的M1卡在智能充电桩上刷卡,发现智能充电桩可以通电。

3 窃电风险改善方案

面对以上各种窃电风险,可以利用一些技术或者管理的方法改善和避免,从而增加产品防窃电风险。

3.1 电磁脉冲干扰改善方案

智能充电桩在进行完电磁脉冲干扰实验后出现电子电路损坏以及计时时钟失效。经过试验后分析,发现主要原因是智能充电桩的电路和结构设计存在缺陷、软件程序设置不合理以及选取了抗干扰能力较差的元器件等。

针对电磁脉冲干扰问题,企业可以在智能充电桩中设置滤波电路,滤波电路能有效的过滤智能充电桩电控系统以外的干扰信号。另外在设置滤波电路的同时,可以对滤波电路设置识别电子信号的多点判断。比如智能充电桩在接收到充电信息时,接收到有5个外来信号,只有全部外来信号都判断真,才能进行充电,如此一来,将有效地消除电磁脉冲干扰带来的影响。

另外针对“小黑盒”攻击,企业可以选择高频电磁屏蔽材料,将需要防护的电路包围在其中。高频电磁屏蔽以屏蔽电磁波为主要目的,屏蔽所依据的原理是楞次定律,利用屏蔽罩内的感生电磁场来抵消外来电磁干扰。企业可以选择用良导体制作屏蔽罩,如铝、铜或铁材质等。选取了一款铁材质外壳的智能充电桩,利用“小黑盒”攻击时,除样品有轻微异响外,其余显示屏无乱码、样品时钟电路无故障(见图5)。

3.2 感应卡复制改善方案

感应卡复制实验显示M1卡的交易安全性极差。M1卡没有验证装置合法性的能力,其利用口令保护钱包,口令变更时明文容易被截取,也不会校验口令出错的次数。同时,M1卡采取固定密钥,没有硬件加密的模块,一旦计算密钥和原来写入的固定密码相同,即可读写被保护的数据。故此无论是统一密码的系统还是一卡一密的系统,只要破解后就能够实现对M1卡的复制以及解密。针对M1卡容易被复制的情况,在这里提出两点改善的思路。

图4 复制感应卡数据

图5 铁材质外壳的智能充电桩

3.2.1 方案1

既然M1卡无法避免被复制,那么可以从禁用复制后的克隆卡入手,只要克隆卡不可用,那么也能认为可以规避了窃电风险。方法如下:

1)M1卡首次在读卡装置读卡时,读卡装置会在M1卡上分配一个计数区,并写入一个刷卡次数初始数,同时在读卡装置的储存器上记录该M1卡的ID和刷卡次数初始数;

2)M1卡每次刷卡后,M1卡上的寄存器和读卡装置上对应ID号的寄存器刷卡次数都会自动加1;

3)判断M1卡上的寄存器和读卡装置上的寄存器刷卡次数是否相等,当有两张以上相同ID号的M1卡在读卡装置上刷卡时,使读卡装置上寄存器读数大于M1卡的寄存器读数,从而判断存在克隆卡的情况。此时读卡装置禁用该ID号的卡,无论是原始的M1卡还是克隆卡。如此一来,可以避免不法分子利用克隆卡达到窃电目的。

3.2.2 方案2

企业可以改为使用非接触CPU卡。非接触CPU卡的系统比M1卡系统相对更加安全,交易流程和密钥管理有着更加复杂的流程,使其不容易被不法分子破解。读卡装置里的身份认证密钥(SAM卡)发送随机数与非接触CPU卡的随机数发生器以及加密算法相互认证。通过对非接触CPU卡发送给SAM卡的MAC1,SAM卡发送给CPU的MAC2和由CPU卡返回的TAC,可以实现数据传输验证的计算,而和TAC和MAC1、MAC2是同一张非接触CPU卡每次传输的过程中都是不同的[1]。因此无法使用空中接收的办法来破解非接触CPU卡的密钥。

由于非接触CUP卡密钥伴随着随机数发生,密钥不容易破解,比起M1卡固定密钥更加安全可靠。有见及此,非接触CPU卡的安全系数比M1卡要高,然而由于非接触CPU卡系统成本较高,目前大部分智能充电桩企业更倾向于使用M1卡。

4 结论

本文从电磁脉冲干扰和感应卡支付两方面出发,对智能充电桩进行窃电风险研究分析。在实际测试中,发现这两方面都存在一定的窃电风险隐患,不法分子很容易就能利用智能充电桩电磁脉冲干扰和感应卡支付的漏洞实现窃电行为。然而由于电动自行车智能充电桩一直没有行业标准或国家标准,电动汽车智能充电桩国家标准GB/T 18487.1-2015《电动汽车传导充电系统 第1部分:通用要求》也没有针对感应卡的测试条款,企业没有有效的法律法规来指导和规范其产品的生产。

有鉴于此,本文针对企业在窃电风险防控的漏洞,提出上述几点改善方案,希望可以为企业的产品设计提供参考。也希望智能充电桩行业以及相关检测认证机构能针对这些产品漏洞,提出更完善的检测标准,为企业提供测试方法上的理论指导。