基于区块链的网络隐私数据安全防护模型设计

2021-01-16管文蔚

【摘要】为防止网络隐私数据受到外部攻击,导致数据部分丢失,设计了基于区块链的网络隐私数据安全防护模型。利用加密算法和加密密钥编译加密密文,通过解密算法和解密密钥编译解密密文,将网络隐私数据以单位形式存储,通过密码学算法将区块连接成链条形式,确保数据传输安全。根据基于区块链加密服务的网络隐私数据传输保护机制,对用户上传文件和下载文件进行隐私保护,并通过数据共享实现不同节点间数据交换,搭建安全防护模型实现对网络数据的隐私保护。实验结果表明,该模型数据采集吞吐量最高为37.00Mbps,最短响应时间为0.0102s,具有较好的数据安全防护效果。

【关键词】区块链;网络隐私数据;安全防护;模型设计

〔中图分类号〕TP393.08 〔文献标识码〕A 〔文章编号〕1674-3229(2021)04- 0029一05

0 引言

一般情况下,网络信息系统采用的是中央集群运行模式,但是该系统容易遭受到外部攻击,导致数据安全性下降,因此网络隐私数据安全性问题成为当今热点研究问题,尤其网络隐私数据的安全威胁层出不穷,使网络隐私数据面臨着泄密风险[1]。本文设计了基于区块链的网络隐私数据安全防护模型,运用区块链技术对网络隐私数据进行安全保护和分布式处理,能够极大地提高网络隐私数据的安全性。

1 基于区块链的模型设计原理

区块链是一种分布式的账本技术,它主要根据其本身具备智能逻辑控制功能完成数据转换。区块链技术的核心是数据层,区域链表数据层定义了各个节点数据之间的联系和组织方式,采用了多种算法和机制来保证数据之间的强关联以及数据访问过程中的有效验证,使区域链表具有实用的数据防篡改功能[2]。此外,由于区块链网络各节点存储数据的行为会使隐私泄露风险增加,因此对网络隐私数据安全防护的需求也越来越迫切,而数据层则是通过不对称加密等密码学原理实现对承载应用程序信息的匿名保护,以此提升网络隐私数据的安全性[3]。

1.1 区块链模型

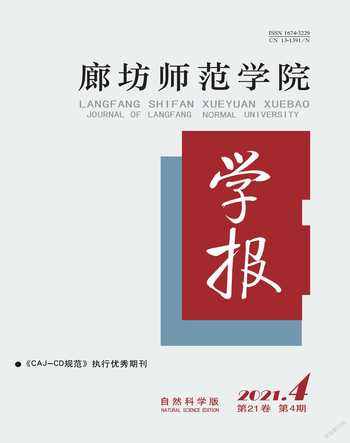

区块链是一个信息技术领域的术语。从本质上讲它是一个共享数据库,存储于其中的数据具有不可伪造、全程留痕、可以追溯、公开透明、集体维护等特征,因其具备的这种特点使得区块链网络有更优越的性能,能够为网络搭建出一个安全稳定的存储环境[4]。区块链技术通常由应用、共识、数据集合和运算等部分构成,区块链模型如图1所示。

该模型的共识、网络以及数据是区块链技术最为关键的组成部分,核心层的模型能够确保区块链技术在网络中可以正常运转,是网络隐私安全防护重要实现步骤之一,也为区块链网络隐私数据安全技术的拓展提供了更优质的解决方案[5]。

1.2 区块链加密技术

区块链加密技术能够保证整个区块链网络数据存储安全性。该加密技术能够遵循储存隐私数据保护的点对点原则,即唯一原则,这种点对点的加密技术可以在不泄露任何数据的情况下运用多种处理方式来实现加解密服务[6]。

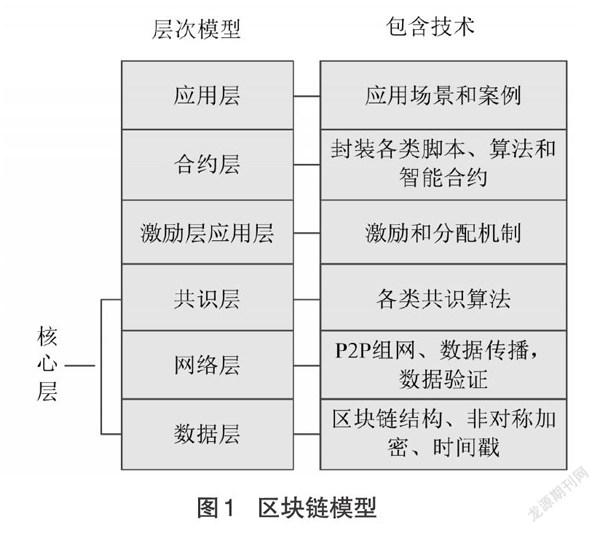

区块链加密技术共拥有四个基础性功能:①密钥间的循环处理;②对数据的哈希评判;③对哈希组织摘要的验证与二次审核;④使用特殊的加密方法对网络隐私数据进行加密处理[7]。在使用区块链加密服务时,需要由用户确定锁钥对隐私数据的处理方式以及解密等数据处理方法。加解密流程如图2所示。

由图2可知,加密操作主要是通过对消息的内容利用特殊加密算法进行编码,并根据加密码形成对应的数据,然后再进行网络传输,只有接收方收到加密数据后,利用与其对应的解密码才能获取到原始的网络隐私数据,这一过程极大地降低了网络数据泄露的可能性,增强了网络隐私数据的安全性。

2 网络隐私数据安全防护模型构建

2.1 网络隐私数据处理

一般在网络数据传输过程中,由于互联网的高度透明性、复杂性,很容易造成数据因泄漏或被攻击而丢失[8]。例如,攻击方可以通过攻击网络接口或数据传输点来获取正在进行传输的网络隐私数据,然后对其进行破坏或破解,这一过程容易造成数据的泄露、破坏,因此需要对其进行进一步处理。

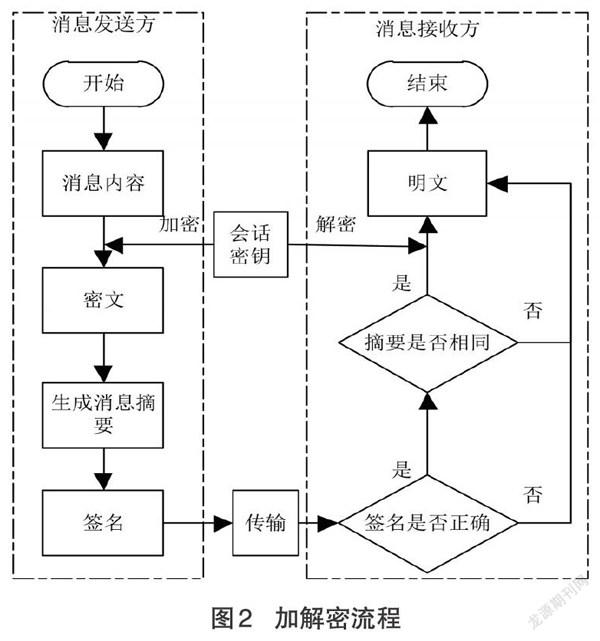

由于数据本质上是一种具有连续性并持续进行的不间断的数据流,而区块链技术是一种链式存储技术,可以将特定时间段内传输的数据进行打包以及分装,形成区块单位再进行存储,而后通过密码学算法把所有单位连接成可持续的链条,形成区块链,这与数据传输过程具有高度一致性。本文利用全局链式技术进行网络隐私数据的存储,对数据进行有序的打包分装,并将每个区块单位作为数据的监控点,可以有效保障网络隐私数据的安全。数据处理如图3所示。

数据详细处理步骤如下:

步骤一:将网络隐私数据发送给接收者之前,监测区块链网络层各点运行状态。

步骤二:在将网络隐私数据存储到区块链之后,通过区块链网络使加密传递过程与互联网网络中继节点建立连接。

步骤三:使用区块链加密技术对数据进行加密处理,并通过该网络将加密处理后的数据传递给接收者。

步骤四:发送者通过安全网络向接收者发送安全数据,并对其进行加密处理,通过构建安全传输线路将加密处理后的数据传输给接收者。

步骤五:接收者收到数据后,检验其在网络传输过程中是否被恶意篡改。检验方式为:

①通过半匿名地址的Scan过程,即先启动X-Scan,在菜单栏中确定扫描参数指令;

②打开示例对话框,查看示例格式,并设置IP范围、扫描模块、并发扫描目录树;

③在单独运行的主机上设置最大线程的各个插件,在网络中选择网络适配器,通过并发扫描目录树查看扫描后生成的报告。

步骤六:只有当确定网络隐私数据未被篡改后,接收者才能接收到数据,从而有效保证了网络隐私数据安全性。

2.2 基于区块链编码的网络隐私数据传输保护

2.2.1 上传隐私保护

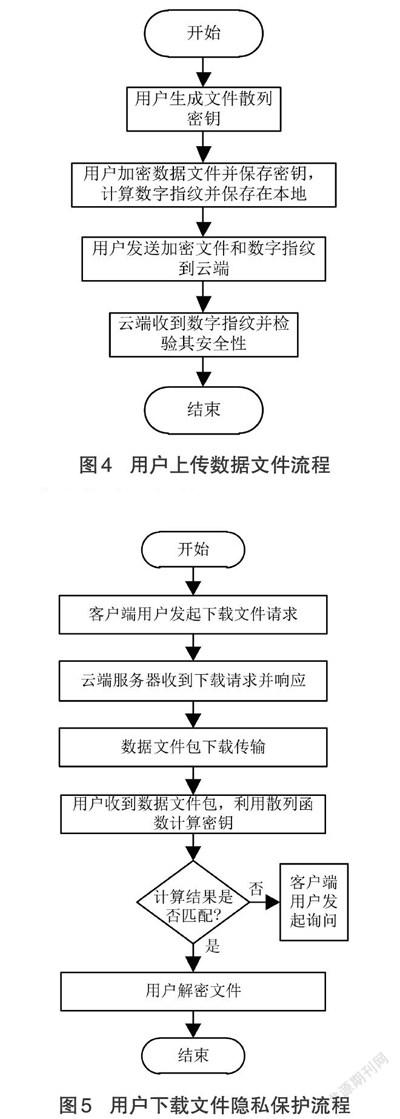

对网络隐私数据进行编码,同时在区块链层中将数据保存下来,以保障隐私数据的完整性。用户要访问网络隐私数据,首先要获取对应的点,其次进行密钥对接,然后获取编码算法,最终才能获得数据,这样极大提高了网络隐私数据安全防护效果。用户上传数据文件流程如图4所示。

2.2.2 下载文件隐私保护

由图5可知,用户下载文件过程中主要通过将下载的网络隐私数据存储在区块链层中,以确保数据内容可以受到保护。数据块由多个区块组成,通过区块链技术获得数据块的记录,并将其保存于区块链网络存储层中,确保网络隐私数据的绝对隐私性和完好性。在各个区块的存储过程中,各个区块能够为网络数据的传播提供便利,使数据保护的成本降低[9]。在区块层中存储数据备份,根据网络隐私数据保护协议,数据只能在用户与数据中心之间进行交换,而参与交换的数据都是经过编码后的信息。数据中心不能对编码数据解码,数据中心只能求和,无法对用户密钥进行推导,因此用户隐私数据的安全性得到提升。

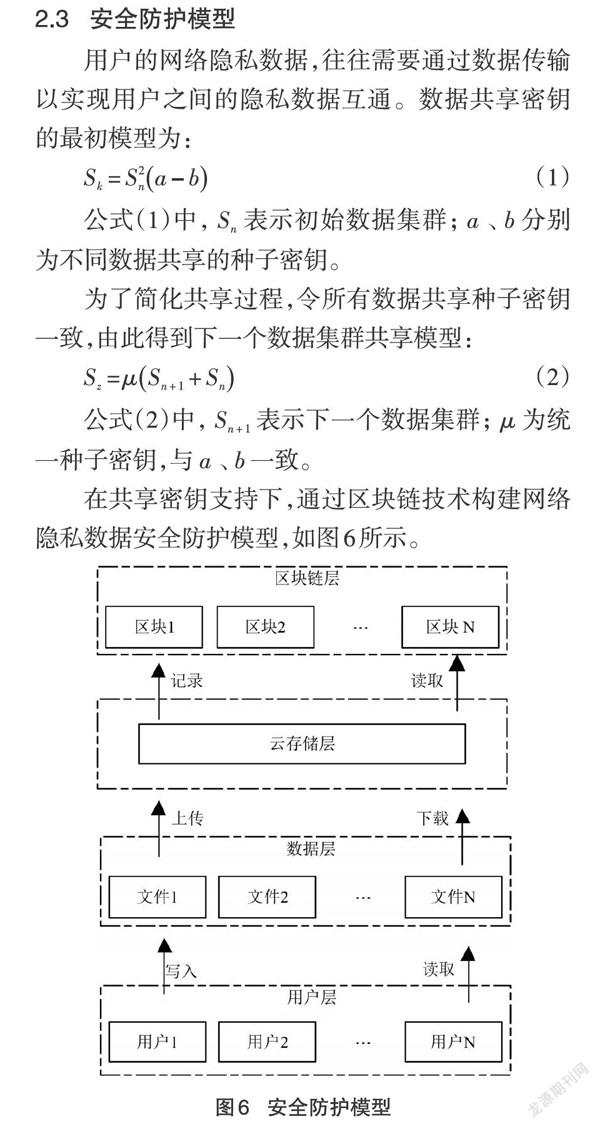

2.3 安全防护模型

用户的网络隐私数据,往往需要通过数据传输以实现用户之间的隐私数据互通。数据共享密钥的最初模型为:

Sk=Sn2(a-b)(1)

公式(1)中,Sn表示初始数据集群;a、b分别为不同数据共享的种子密钥。

为了简化共享过程,令所有数据共享种子密钥一致,由此得到下一个数据集群共享模型:

Sz=μ(Sn+1+Sn)(2)

公式(2)中,Sn+1表示下一个数据集群;μ为统一种子密钥,与a、b一致。

在共享密钥支持下,通过区块链技术构建网络隐私数据安全防护模型,如图6所示。

由图6可知,在基于区块链技术的网络隐私数据安全防护模型中,将数据存放于区块链之中,使用以及改变数据都会被记录保存,用户层的数据会随着写人与读取进入数据库。数据库中的文件会通过两种途径上传或下载到云存储层,并在区块链层中被记录或读取。等到需要使用此数据时,将其从区块链中提取,这种方式降低了个人隐私数据丢失的可能性,尤其是利用區块链技术进行网络隐私数安全防护,由用户决定其数据的去留,保证了数据存储与传输过程的安全性。

3 实验

3.1 测试平台

基于区块链的网络隐私数据安全防护模型将在如图7所示的互联网模拟平台上进行测试。区块链由于进行了消息协议的封装处理等,具有普遍适用性。

测试平台由PC、笔记本电脑、数据采集器、远程终端等构成。为了对区块链的网络隐私数据安全防护模型性能进行测试,使用测试平台的设备并利用区块链技术的相关设备设定了一个网络数据防护系统,将笔记本电脑作为客户端用于接收单元获取的传感数据,并将笔记本电脑、PC等视为区块链网络安全防护所设计的多个节点。

3.2 性能测试分析

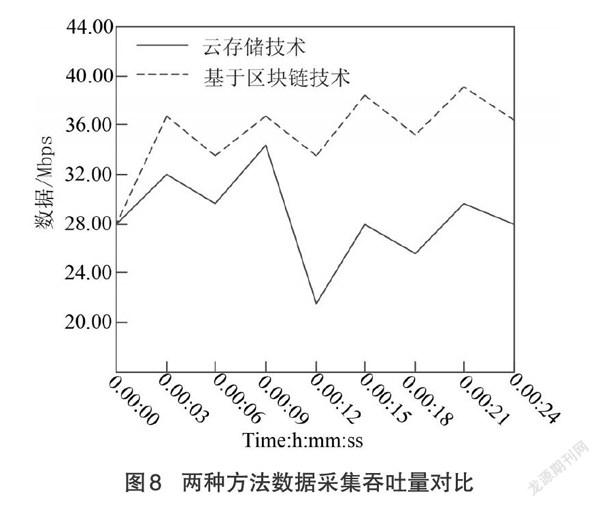

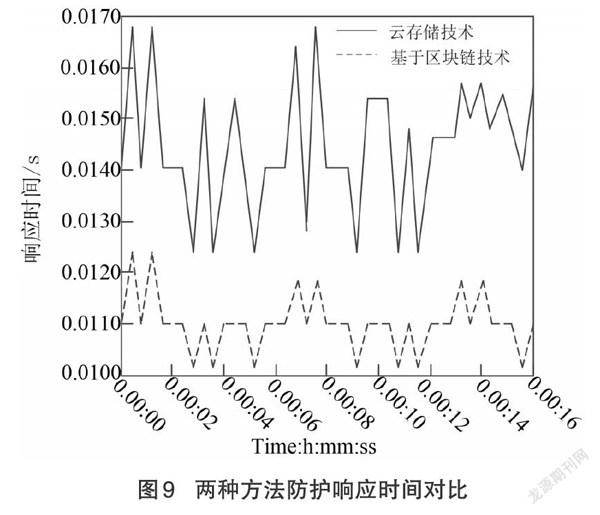

分别采用云存储技术和基于区块链技术对网络隐私数据安全防护性能吞吐量和响应时间进行测试,对比结果如下。

由图8可知,使用云存储技术进行数据采集的吞吐量最高为32.50Mbps,最低为22.00Mbps;使用基于区块链技术进行数据采集的吞吐量最高为37.00Mbps,最低为28.00Mbps。由此可知,使用基于区块链技术的网络隐私数据安全防护模型的数据采集吞吐量较高。

由图9可知,云存储技术的防护响应出现延时问题,导致响应时间较长,最长响应时间为0.0168s,最短响应时间为0.0124s;使用基于区块链技术的防护响应无延时问题,最长响应时间为0.0125s,最短响应时间为0.0102s。由此可知,使用基于区块链的网络隐私数据安全防护模型的防护响应时间较短、响应速度快。

4 结语

网络数据隐私保护的安全性已经成为网络安全领域的重要研究问题,将区块链技术与网络私密数据保护联合起来,可以有效防御恶意攻击,避免隐私数据泄露。本文构建的基于区块链的网络私密数据的安全防护模型,可以满足网络数据对数据安全防护的需求。

[参考文献]

[1]李明飞.基于私有区块链的多源网络数据隐私保护仿真[J].计算机仿真,2019,36(8):266-270.

[2]徐健,陈志德,龚平,等.基于区块链网络的医疗记录安全储存访问方案[J].计算机应用,2019,39(5):1500-1506.

[3]余维,陈建森,顾志豪,等.基于区块链的物联网节点位置隐私保护模型[J].应用科学学报,2020,38(1):139-151.

[4]王瑞锦,余苏喆,李悦,等.基于环签名的医疗区块链隐私数据共享模型[J].电子科技大学学报,2019,48(6):886-892.

[5]赵灵奇,宋宇波,张克落,等.基于区块链和分层加密的物流隐私保护机制[J].应用科学学报,2019,37 (2):224-234.

[6]曾子明,万品玉.基于主权区块链网络的公共安全大数据资源管理体系研究[J].情报理论与实践,2019,42(8):110-115+77.

[7]陈思吉,翟社平,汪一景一种基于环签名的区块链隐私保护算法[J].西安电子科技大学学报,2020,47(5):90-97.

[8]李沓,田有亮,向康,等.委托计算下基于区块链的公平支付方案[J].通信学报,2020,41(3):80-90.

[9]洪家军,陈俊杰.一种基于全同态加密的密文检索算法[J].廊坊师范学院学报(自然科学版),2018,18(4):15-18+30.

[收稿日期]2021-06-13

[基金项目]安徽省高校自然科学研究重点项目“基于区块链的智能印章管理平台的应用研究”(KJ2020A1138)

[作者简介]管文蔚(1981-),女,徽商职业学院电子信息系讲师,研究方向:信息管理、数据分析、WEB前端。