基于网络层的DDoS攻击模型与安全防御策略研究

2020-12-10杨林海

摘 要:由于多向量攻击的发展,网络层攻击变得越来越复杂,攻击者将高Gbps(Gigabits per second)和高Mpps(Million packet per second)攻击结合在一起,基于网络的容量攻击会耗尽服务器资源并消耗可用带宽,最终的结果是拒绝向合法用户提供服务。针对这种情况,论文对网络层攻击的模型深入分析,提出了网络层发生的DoS(Denial of Service)攻击防御模型,通过构建并弹性获得吸收攻击所需的帶宽容量和过滤攻击流量的网络架构和安全策略,仅将正确流量进入网络,减少数据中心受到DDoS(Distributed Denial of Service)攻击的可能性,提高数据中心对网络层DDoS攻击的防御能力,改善网络环境,显著提升网络系统的安全性能。

关键词:DDoS攻击;网络层;安全策略;攻击防御

中图分类号: TP393 文献标识码:A

1 引言

随着网络的日益普及,专门针对不同网络系统攻击的数量、类型、大小和成本也相应增加。波耐蒙研究所(Ponemon Institute)进行的一项全球调查的结果表明,分类中排第一的是拒绝服务(DoS)和分布式拒绝服务(DDoS)攻击,占每年所有网络犯罪的55%以上,是影响最大的网络犯罪。世界知名企业Akamai(阿卡迈)预测2020年平均DDoS攻击将产生1.5Tbps的网络流量。如果数据中心已成为DDoS攻击的目标,则有25%的机会在3个月内再次受到攻击,并且有36%的可能性在一年内会再次成为攻击目标。

2 DoS/DDoS攻击

在DoS攻击中,攻击者可以使用Internet连接来利用软件漏洞或向服务器发送多个虚假请求,最终导致该站点不可用并阻止其响应合法用户的请求,发起DDoS攻击的第一步是招募一系列机器人,一旦节点计算机变成机器人,它连接到攻击者的控制电路,并开始接受来自控制服务器的指令,来自指挥控制服务器的指令包括使用选定的攻击方法从机器人恶意软件向特定目标发起攻击的指令[1]。一群被控制的主机被称为僵尸网络,它通常由数千个被控制的主机组成。每当僵尸网络所有者想要发起攻击时,都会向僵尸网络的控制服务器发送消息。僵尸网络中任何受影响的机器都将服从命令,发起一场协调、适时的分布式攻击,即分布式拒绝服务攻击[2]。可以使用各种按需付费的DDoS服务来创建自己的僵尸网络,使用此类服务的任何人都可以发起强大的DDoS攻击。

2.1 最早记录

第一次公开记录的DDoS攻击发生在1996年9月,攻击对象是纽约市历史最悠久的互联网服务提供商Panix。SYN泛滥被用来耗尽可用的网络连接,并阻止合法用户连接到Panix服务器。一个全球互联网专家小组花了大约36个小时的工作,最终才夺回了Panix域名的控制权。2005年,“panix.com”域名在美国的一个长假周末再次被劫持。第二个重要的里程碑是电子干扰剧场(EDT)对DDoS的使用。这时黑客使用的是内部开发工具,让组织外部的任何人都可以加入。开发的工具包(FloodNet)可以将用户的流量引导到EDT预先确定的目标,希望加入“sit-in”的人只需从下拉菜单中选择他们的目标点击攻击,等待FloodNet自动轰炸攻击服务器。

2.2 国内影响最严重的DDoS攻击

2013年,中国部分互联网遭遇了有史以来最大的拒绝服务攻击。据中国互联网络信息中心(CNNIC)称[17],袭击始于周日凌晨2点,随后在凌晨4点发生了更严重的袭击。此次攻击的目标是注册中心,主要是域名为“.cn”的网站。

2.3 流量最大的一次DDoS攻击

最近一次是在2016年1月,“新世界黑客组织”(New World Hacking group)声称对英国广播公司(BBC)的全球网站和唐纳德·特朗普(Donald Trump)的网站被攻陷事件负责。该组织针对所有BBC网站,包括其iPlayer点播服务进行了DDoS攻击,并在新年前夕把所攻击的网站关闭至少3个小时。这次攻击被称为DoS攻击史上流量最大的一次,攻击速度超过600 Gbps。

DDoS攻击的业务影响是巨大的,通过消耗网络带宽在Internet上造成严重破坏,使可用的计算资源(如磁盘、内存、空间或处理器时间)不堪重负,破坏配置信息或重置设备信息,使企业名誉受损,还可能造成严重的法律后果。

3 网络层DDoS攻击模型

应用层和网络层是DDoS攻击的主要目标。对于网络层攻击是通过协议发送恶意数据包,以消耗目标的可用连接和可用带宽;对于应用层攻击是消耗Web服务器用来处理请求的计算资源(主要是CPU和内存)。网络层攻击是经常遇到的攻击,归因于许多主要站点上的中断服务,SYN泛洪、ACK泛洪或基于UDP的放大攻击都属于网络层攻击。网络层攻击通常以Gbps(千兆位每秒)为单位,以衡量每秒可消耗的带宽量,由于它们对数据中心进行“攻击”,它们也被称为容量攻击[3]。

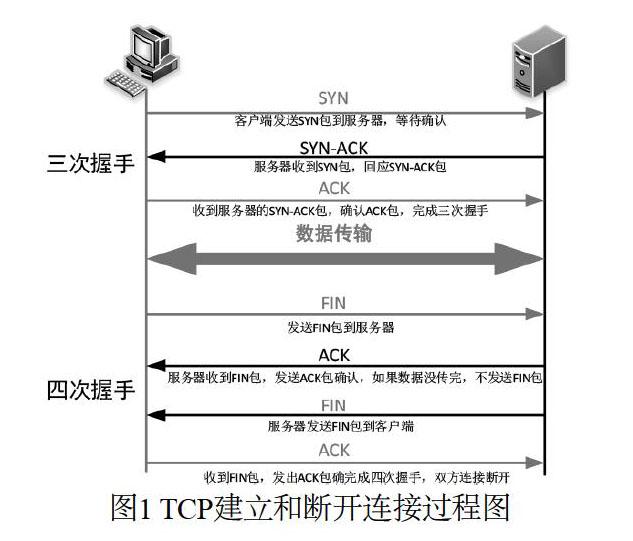

网络层基本攻击是简单泛洪或放大攻击。泛洪利用特定的协议(如TCP、ICMP或UDP)向目标发送大量请求并使网络过载。SYN Flood是一个最常见的网络层DDoS攻击。在其结构上,攻击系统向主机发送带有欺骗源IP地址的TCP SYN请求,虽然请求看起来合法,但伪造的地址是一个不存在的客户端[4],因此最终ACK消息永远不会发送到受害主机,如图1所示。

3.1 SYN Flood DDoS

攻击利用了TCP连接中的一个弱点(“三向握手协议”),SYN Flood攻击最显著特点就是发送大量变源或变源端口的报文到目标主机,耗尽被攻击主机的资源,如图2所示。

SYN Flood攻击是通过伪造一个源地址的SYN报文发送给被攻击的主机,服务器会将SYN-ACK消息发送到伪造的IP地址,而该IP地址不会将ACK发送回去,攻击的结果是受害站点上的连接处于半打开状态。绑定服务器的资源,这样服务器就不能建立新的合法连接,从而导致拒绝服务[5]。此时,服务器将无法连接到任何客户端(无论合法与否)。连接将是半开放的,并且会消耗服务器资源。这就是为什么SYN Flood攻击有时也被称为“半开”攻击的原因。

3.2 DNS Flood攻击

DNS是域名和IP地址之间对应关系构成的数据库,使用私有网络协议进行通信,并按层次结构进行组织。在DDoS攻击的DNS泛洪类型中,攻击者将一个或多个DNS服务器作为目标,并通过大量的流量来使服务器过载,阻止服务器提供合法的DNS解析。DNS服务器依靠UDP和TCP协议进行名称解析。

为了使用DNS泛滥攻击DNS服务器,攻击者运行一个脚本,通常来自多个服务器,这些脚本从伪造的IP地址发送畸形数据包,由于这些攻击不需要有效的响应,所以攻击者可以发送既不精确也不正确格式化的数据包[6]。攻击者可以伪装所有的数据包信息,包括源IP,并使攻击看起来来自多个源,如图3所示。

3.3 DNS放大攻击

DNS放大攻击(DNS Amplification Attack)是使用欺骗的目标IP发送一个小查询,使目标机成为更大DNS响应的接收者,目标是通过不断耗尽带宽容量来达到网络饱和。利用DNS服务器中的漏洞将最初很小的查询转换为更大的有效负载,这反过来又会导致受害者的服务器宕机[7]。攻击过程中的反射是通过从DNS解析器引发对欺骗的IP地址的响应来实现的。在攻击期间,攻击者向一个开放的DNS解析器发送一个伪造的IP地址的DNS查询,促使其用DNS响应回复该地址。由于大量伪造的查询被发送出去,DNS解析器同步响应,受害者的网络不堪重负,如图4所示。

如果反射被放大攻击就更危险了,使用EDNS0 DNS协议扩展发送DNS请求时,用DNSSEC的加密特性来增大消息大小,关于DNS区域的所有已知信息通过单个请求中返回。通过这种方式,可以将大约60字节的DNS请求消息推送到目标服务器,从而将超过4,000字节的响应消息引出,产生70:1的放大系数。DNS放大攻击通常会通过僵尸网络中继DNS请求,从而增大了目标服务器的通信量,使跟踪攻击者变得更加困难。

3.4 Ping Flood攻击

Ping Flood是使用ICMP Echo Request,通过使用其Flood特性可以尽快发送ICMP数据包无需等待答复。大多数Ping实现都要求用户具有特权才能指定Flood选项。如果攻击者的带宽比受害者大,则攻击最成功。攻击者希望受害者以ICMP Echo Reply数据包作为响应,从而消耗传出带宽和传入带宽。如果目标系统足够慢,则有可能消耗足够多的CPU周期以使用户注意到明显的减速[8]。通过ICMP请求降低目标的其他方法包括使用自定义工具或代码,例如Hping和Scapy,这会使网络的传入和传出通道都受到压力,消耗大量带宽并导致拒绝服务。

3.5 Ping of Death攻击

在Ping of Death攻击中,攻击者是使用Ping命令发送错误或超大的报文。Ping命令通常用于测试网络资源的可用性,通过将小数据包发送到网络资源来测试网络。Ping of Death可利用此优势,并发送超出TCP/IP允许的最大限制(即65,536字节)的数据包。像其他大格式数据包一样,在传输之前,死亡的Ping会分成8个八位字节的分组,重组数据包时发生缓冲区溢出,从而导致系统崩溃,有时可以注入恶意代码,当执行碎片化时,每个IP碎片需要携带分组所包含的原始IP包的相应部分信息[9]。此信息保留在IP报头的“片段偏移”字段中。该字段长13位,允许最大偏移量65,528〔(213-1)8〕。这意味着具有最大偏移量的IP片段的数据不应大于7个字节,否则它将超过最大数据包长度的限制。

恶意用户可以发送具有最大偏移量的IP片段,并且该数据片段的数据量多于8个字节(与物理层允许的大小一样大)。当接收端组装所有IP片段时,它将以大于65,535字节的IP数据包结束。这可能会使接收端为数据包分配的内存缓冲区溢出,并可能导致各种问题,包括拒绝服务。Ping of Death攻击特别有效,因为攻击者的身份很容易被欺骗[10]。此外,Ping of Death攻击者除了其IP地址外,不需要正在攻击的计算机的详细知识。

3.6 Smurf攻击

蓝精灵(Smurf)攻击是通过利用IP协议和ICMP协议的漏洞来实现目标。攻击者将发送大量IP数据包,数据包用的是伪造的源地址。该恶意软件会创建一个附加到虚假IP地址的网络数据包,数据包内部是ICMP Ping消息,请求接收包的网络节点发回一个应答。然后,这些答复或“回声”再次发送回网络IP地址,从而建立无限循环。蓝精灵攻击将一次Ping放大255次,并依赖配置不完善的网络设备,这些设备允许通过网络的广播地址(而不是单播地址)将数据包发送到特定网络上的所有计算机。与IP广播(将恶意数据包发送到网络中的每个IP地址)结合使用时,Smurf攻击会迅速导致完全拒绝服务。Smurf Trojan可能会从未经验证的网站或通过受感染的电子邮件链接意外下载,通常该程序将在计算机上保持休眠状态,直到被远程用户激活为止。如果Smurf DDoS攻击成功,它可能会使公司服务器瘫痪数小时或数天。

3.7 Nuke攻击

Nuke攻击通过修改后的Ping实用程序将损坏的和碎片化的ICMP数据包发送到目标,反复发送损坏的数据包以减慢受影响的计算机的速度,直到其完全停止。有了足夠的容量,攻击就可以成功。最终使目标机器离线,或者导致Windows崩溃或蓝屏死机。Nuke攻击最著名的例子是1997年的WinNuke,该漏洞利用了Windows 95中的漏洞。多年之后,出现了一个新版本的WinNuke,影响了Windows NT、2000和XP,但很快就被Microsoft修补。Nuke是一种老式的DDoS攻击,几乎没有任何现代操作系统容易受到这种攻击。

3.8 Teardrop攻击

泪滴(Teardrop)攻击是通过针对TCP/IP碎片重组代码进行的拒绝服务攻击。这种攻击导致碎片数据包在主机收据上相互重叠,然后主机尝试在此过程中重建它们,但永远不可能被重建。最终的结果是数据包重叠并迅速使受害者的服务器不堪重负,从而导致服务器失效[11]。这通常发生在较旧的操作系统上和某些版本的Linux。IP报头中的如果一个片段包的偏移量和大小与下一个片段包的偏移量和大小不同,则这些数据包会重叠。发生这种情况时,容易受到泪滴攻击的服务器将无法重组数据包,从而导致服务被拒绝。

3.9 Sophisticated low-bandwith攻击

复杂的低带宽(Sophisticated low-bandwidth)DDoS攻击针对受害者系统设计中的薄弱环节,即攻击者向系统发送由复杂请求组成的流量,从而减少了流量,提高了效率。低带宽DDoS攻击成本低、流量少,隐蔽性好,难检测。

此类攻击是通过请求很少请求的页面(强制服务器在磁盘中搜索)来攻击HTTP服务器。类似的攻击可以在搜索引擎或数据库服务器上执行,方法是发送困难的查询,迫使它们花费大量的CPU时间或磁盘访问时间。

4 发起DDoS攻击的工具

僵尸网络是被感染了恶意软件的设备或计算机的集合,这些设备或计算机相互通信,并由僵尸主机集中控制。僵尸主机使用一个命令和控制服务器来指挥这些机器,一个受感染机器接受指令的中心位置。有些僵尸网络由数十万甚至数百万台计算机组成,僵尸程序并不总是意味着软件质量很差,它们经常被用于协调DDoS攻击[12]。僵尸网络可以用于许多不同的目的,因为它们允许许多不同的计算机协同行动。

4.1 低轨道离子大炮

低轨道离子大炮(Low Orbit Ion Cannon)是在2004年4chan网站上的黑客们开发的一种简单而有效的攻击工具。2012年,“Anonymous”通过LOIC,在一次Megaupload行动中,在一个下午的时间里,攻击了美国UMG公司的网站,以及美国司法部、美国版权局、FBI、MPAA、华纳兄弟和HADOPI的网站。LOIC使DoS攻击变得快速和简单。该软件为潜在的攻击者提供了直观的图形用户界面。黑客可以使用此接口输入URL,选择攻击方法(TCP、UDP、HTTP),然后提交请求。下载该工具并使用它打开到目标服务器的多个连接并发送连续的消息序列需要大约60秒。高轨道离子大炮(High Orbit Ion Cannon)是对LOIC的升级。

4.2 Brobot

Brobot是俄语脚本工具箱的名称,该工具箱曾在2012-2013年的“阿巴比尔行动”中用于定位美国银行。Brobot工具的DDoS攻击规模可以很大,Akamai曾经在几周内观察到多达20家银行遭到攻击。Brobot是进行“阿巴比尔行动”攻击的首选僵尸网络,目前仍然存在,并继续对该行业构成重大风险[13]。该僵尸网络背后的小组开发了与高带宽网站和Web托管数据中心链接的计算机上易受攻击的软件扩展。然后,它通过将几乎不可见的嵌入式代码插入扩展的HTML中来危害和控制这些计算机。一旦成功,高带宽僵尸网络计算机可以使用高达190Gbps的DDoS攻击来轰炸目标。

5 DDoS攻击演变趋势

网络层攻击也随着多向量攻击的发展而变得越来越复杂,并且攻击者将高Gbps和高Mpps攻击矢量结合在一起。攻击者在探索不常见的攻击方法,并通过上传脚本的方式来发起多数以千兆POST泛洪攻击。在网络层攻击的情况下,这种趋势转化为对高Mpps攻击的使用增加。研究表明:

(1)最长的网络层攻击持续了48.5小时;

(2)最大网络层攻击峰值达到每秒200千兆字节以上;

(3)网络层攻击最高攻击率每秒120+百万个数据包。

近几年,攻击目标最大的国家是韩国,占攻击的29.5%;东欧国家,例如俄罗斯(占10.8%)和乌克兰(占10.1%)。攻击目标最多的国家是美国,占攻击的50.3%,英国(占9.2%)和日本(占6.7%)。紧随其后的是爱尔兰、加拿大、德国、法国、荷兰和澳大利亚。由Google Ideas与Arbor Networks合作建立的著名DDoS攻击统计的开放网站Digital Attack Map(https://www.digitalattackmap.com),对DDoS攻击在全球范围内的实时数据进行可视化,如图5所示。该网站显示匿名攻击流量数据,以使用户能够探究历史趋势并查找在任何一天发生的中断的报告。通过网站可以选择一个国家/地区来查看去往或来自该国家/地区的DDoS活动,也可以按类别,持续时间或源/目标端口查看攻击。

互联网信息图状态显示了DDoS攻击是如何频繁发生的,基于UDP碎片的矢量攻击占21%,DNS攻击占13%,SYN攻击占10%。目标行业依次为零售、游戏、软件和技术公司、金融服务、媒体和娱乐行业、互联网和电话公司。

6 网络层攻击防护

基于网络的容量攻击会耗尽服务器资源并消耗可用带宽,最终的结果是拒绝向合法用户提供服务。在网络层进行防御时,首先要考虑的是确保有足够的网络带宽来处理大量的流量。如果不能自已购买足够的容量,可考虑通过云服务弹性获得吸收攻击所需的额外带宽[14]。其他的防御措施包括过滤攻击流量,允许合法的流量,并放弃非法的流量,如过量的TCP SYN数据包,泛洪的ICMP包或UDP包没有应用程序有效负载,如图6所示。

6.1 通过智能CDN技术实现对攻击的缓解防御策略

为了防御网络层发生的DDoS攻击,需要一个能够吸收大量流量并过滤所有流量的网络体系结构,以便仅将Web流量进入网络。每个企业都是不同的,需要不同的方法[15]。网络层DDoS攻击通常称为3/4层攻击(也称为体积攻击)如图7所示,因为攻击会影响OSI模型的较低层(网络和传输)。攻击类型的一些示例包括SYN泛洪(欺骗性IP,非标准TCP标志)、UDP泛洪、IPSec泛洪(IKE / ISAMP关联尝试)、IP/ICMP分段、NTP/DNS/SSDP反射、SMURF、DNS这些攻击通常旨在使服务器不堪重负,最终导致拒绝合法流量的服务并破坏网络的运行。防御需要提供适當的缓解能力,可以通过与不同的服务提供商合作,提供强大的CDN,CDN可以利用位于全球不同位置的服务器提供缓解较大的DDoS攻击的能力[8]。通过将智能的DDoS缓解工具与监视和支持设备相结合,可以在客户意识到攻击存在之前消除这些威胁。基于网络的攻击(例如Slowloris,ICMP或TCP和UDP泛洪)以及应用程序层攻击(例如GET Flood)一般利用强大的智能CDN技术后都没有机会攻击综合安全基础架构,如图7所示。

6.2 本地硬件防御策略

数据中心可以选择依靠硬件或数据中心内部安装的防火墙来安装和实施本地设备。这不仅需要大量的前期费用,且具有一定的生命周期,还需要专业人员的正确实施才能起到相应的降低风险要求。当以串联方式使用时,保护功能始终处于启用状态,并在攻击开始时一直在使用。但是在内网,硬件仅在DDoS攻击进入数据中心后才尝试阻止它,攻击还会破坏数据中心基础设施,例如路由器、网络防火墙和负载平衡器。如果将现场设备与额外的云服务相结合,这就是所谓的混合缓解,理想情况下,混合解决方案意味着本地设备和云服务是完全集成和自动化的。

目前较成熟的DDoS防御系统主要通过阈值限制、验证识别、规则匹配、端口保护、旁路清洗等防御手段把无序攻击流量清洗到有序的网络流量,保障服务器与网络正常使用,一般采用透明模式和旁路模式接入,根据不同的需求,主要有单机串联部署、双机热备部署、串联集群部署和旁路部署。

(1)通用单机串联部署

DDoS防御系统接入机房核心交换机前端防护,核心交换机下所有主机进入防护区,连接方式:将ISP分配的光纤接入到系统设备的出口,将系统的设备出口接到下层核心交换机,被保护主机可置于核心交换机下,如图8所示。

(2)双机热备部署

为了保证网络的高可用性与高可靠性,DDoS防御系统采用双机热备功能,即在同一个网络节点使用两个配置相同的抗拒绝服务设备。双机热备模式采用了两种工作模式。

主-主模式:工作模式即让两台DDoS防御系统同时工作,当任意服务器发生故障,如接口及连线故障、意外宕机、关键进程失败、性能下降、CPU和内存负载过大等情况,另外一臺能够平滑的接替该系统的工作,并保持连接,实现负载均衡。

主-从模式:正常情况下主DDoS防御系统处于工作状态,另一个处于备份状态,称为从系统。当主系统发生意外宕机、网络链路发生故障、硬件故障等情况时,从系统自动进行切换工作状态,从系统代替主系统正常工作,从而保证了网络的正常使用。切换过程不需要人为操作或其他系统的参与,如图9所示。

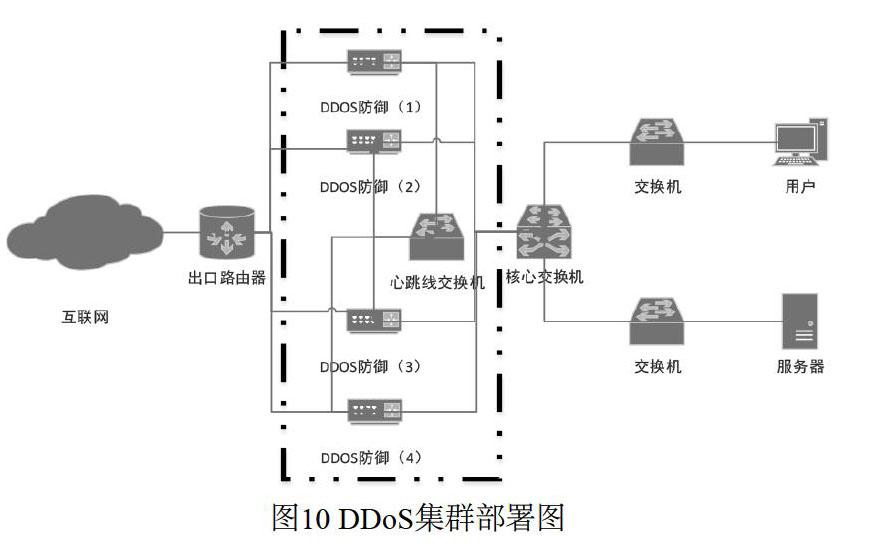

(3)集群部署

系统集群型是依靠多台DDoS防御系统实现防护带宽及防护能力的增加功能,支持多台DDoS系统形成集群,抵御大规模的攻击流量。首先在交换机的相应端口设置端口聚合,或者直接设置路由器完成端口聚合,分别接入DDoS防御系统,每个系统接入一路数据(入口和出口),如图10所示。

(4)旁路部署

旁路系统由DDoS防御系统和流量分析器组成。DDoS防御系统对攻击流量、一次、潜在攻击流量进行彻底检测,去除攻击流量,转发过滤后的纯净流量。而流量分析器则对网络流量进行分析,将与受保护IP有关的异常流量信息通知抗拒绝服务系统。旁路牵引模式就根据净化后回注流量的不同分为回流模式和注入模式。在进行旁路部署时,为了增加检测的高效性,提高对攻击流量的防御,抗拒绝服务系统除了单台部署外,也支持集群模式部署,同时也可以在回流与注入模式下的集群部署,如图11所示。

(5)旁路注入部署

旁路注入部署是DDoS防御系统处理流量之后,将纯净流量直接注入下层设备。采用此种模式,是根据下层设备的不同,有两种不同配置:若下层设备为交换机,则抗拒绝服务系统将自动解析目标主机的MAC地址,并将纯净流量直接发送至该主机。若下层设备为路由器,则需要在DDoS防御系统上设置下层路由器的地址(下一跳地址),若是集群则每台设备都要独立设置,如图12所示。

6.3 通用防御策略

(1)首包丢弃:有些攻击是不断变换源IP地址或者源端口号发送攻击报文,攻击报文都不相同,而且攻击量很大,如果使用源认证方式防御,将每个攻击报文反弹,那么反弹量会非常大,容易造成链路阻塞。首包丢弃就是为了防御大流量攻击,与源认证方式结合可有效防御变换源IP或源端口号的攻击。正常情况下,对于TCP、DNS、ICMP报文都具有重传功能,如果在交互过程中报文被丢弃,则都会重传。首包丢弃正式利用了报文的重传机制,将收到的第一个报文丢弃,以判定后续是否有重传报文。判定报文是否属于重传报文是基于三元组及时间间隔来判断的。三元组包含源IP地址、源端口和协议;时间间隔可以自定义配置。支持首包丢弃的报文包括SYN、TCP、UDP、DNS、ICMP、HTTP协议[16]。UDP协议虽然不具备重发机制,当有应用层协议来协助实现重发时,也可以配置首包丢弃功能。

(2)过滤器:通过配置过滤器,对匹配特征的报文执行相应的操作。过滤器就是在Anti-DDoS上自定义报文的源IP、目的IP、协议、TTL等特征,将这些特征组合在一起作为过滤条件。后续对到达Anti-DDoS的报文进行匹配,如果特征匹配,则表示命中过滤器,则对匹配的报文执行相应操作,从而实现精细化过滤的目的。

(3)黑名单和白名单:异常流量清洗方案支持将一些不可信任的源IP地址加入黑名单,对此源发出的报文禁止通过;将信任的源IP地址加入到白名单,对此源发出的报文允许通过。

(4)阻断和限流:通过服务学习或经验发现网络中根本没有某种服务或某种服务流量很小,则可以分别采用阻断和限流方法来防御攻击。阻断和限流防御对正常业务可能会有一定影响,一般在所有防御均失效或了解业务流量确认阻断和限流对正常业务无影响的情况下使用。

7 结束语

现在DDoS也出现了很大的创新,新的工具使任何人只要有互联网连接就可以发起DDoS攻击,具体取决于对互联网的依赖程度及其的安全级别标准。DDoS攻击很难确定时间和位置,僵尸网络成了发起攻击的平台,而这些僵尸网络的命令和控制基础结构旨在保护其所有者,使拒绝服务攻击的工具正变得越来越容易。DDoS攻击无法完全避免,也无法用一种方法对付它们,如果没有相应的防护策略,攻击几乎都能成功。DDoS攻击是当今要防御的最复杂的攻击之一,整个过程中以多种方式展开且攻击变得越来越复杂。

参考文献

[1] 景泓斐,张琨,蔡冰,余龙华.基于BP神经网络的应用层DDoS检测方法[J].计算机工程与应用,2019,55(20):73-79.

[2] 赵陇,王志勃,章万静.基于DDoS安全区的伪造IP检测技术研究[J].计算机技术与发展,2019,29(09):106-109.

[3] Muhammad Aamir, Syed Mustafa Ali Zaidi. DDoS attack detection with feature engineering and machine learning: the framework and performance evaluation[J]. International Journal of Information Security, 2019, 18 (6):761-785

[4] Hafiz Husnain Raza Sherazi,Razi Iqbal,Farooq Ahmad,Zuhaib Ashfaq Khan,Muhammad Hasanain Chaudary. DDoS attack detection A key enabler for sustainable communication in internet of vehicles[J]. Sustainable Computing Informatics and Systems,2019,23(1):13-20.

[5] Rup Kumar Deka,Dhruba Kumar Bhattacharyya,Jugal Kumar Kalita. Active learning to detect DDoS attack using ranked features[J]. Computer Communications,2019,145(1):203-222.

[6] 王晓瑞,庄雷,胡颖,王国卿,马丁,景晨凯. SDN环境下基于BP神经网络的DDoS攻击检测方法[J].计算机应用研究, 2018,35(3):911-915.

[7] 李昆仑,董宁,关立伟,郭昌隆.一种改进Kohonen网络的DoS攻击检测算法[J].小型微型计算机系统, 2017,38(03):450-454.

[8] 杨林海.基于CDN的网站访问加速技术研究[J].江西科学, 2020,02:245-251+286

[9] 吕志远,陈靓,冯梅,全成斌,赵有健.拟态防御理论在企业内网安全防护中的应用[J].小型微型计算机系统, 2019,40(01):69-76.

[10] Kentaro Aburada,Yuki Arikawa,Shotaro Usuzaki, Hisaaki Yamaba,Tetsuro Katayama,Mirang Park,Naonobu Okazaki.Use of access characteristics to distinguish legitimate user traffic from DDoS attack traffic[J].Artificial Life and Robotics,2019,24(3):318-323.

[11] Mauro Conti,Chhagan Lal,Reza Mohammadi, Umashankar Rawat. Lightweight solutions to counter DDoS attacks in software defined networking[J]. Wireless Networks, 2019, 25 (5):2751-2768

[12] 喻志彬,馬程,李思其,王淼.基于Web应用层的DDoS攻击模型研究[J].信息网络安全,2019,05(05):84-90.

[13] 王媛媛,吴春江,刘启和,谭浩,周世杰.恶意域名检测研究与应用综述[J].计算机应用与软件,2019,36(09):310-316.

[14] Jhum Swain,Binod Kumar Pattanayak,Bibudhendu Pati. A new approach for DDoS attacks to discriminate the attack level and provide security for DDoS nodes in MANET[J]. International Journal of Communication Networks and Information Security,2017,9(3): 450-456.

[15] 陈兴蜀,滑强,王毅桐,葛龙,朱毅.云环境下SDN网络低速率DDoS攻击的研究[J].通信学报,2019,40(06):210-222.

[16] 徐雅斌,贾珊珊.软件定义网络的安全态势感知研究[J].小型微型计算机系统,2019,40(08):1682-1688.

[17] http://www.cnnic.cn/gywm/xwzx/xwzxtzgg/201308/t20130825_41322.htm.

作者简介:

杨林海(1982-),男,白族,云南鹤庆人,北京理工大学,硕士,云南国土资源职业学院,副教授/高级工程师;主要研究方向和关注领域:网络安全技术。