小波支持向量机的计算机网络安全态势分析

2020-12-07尚永强

摘 要: 分析计算机网络安全态势问题时,由于计算机网络存在混沌性、非线性等特征,致使计算机网络安全态势分析误差较大,未能保障计算机网络安全。由此,构建一种基于小波支持向量机的计算机网络安全态势分析模型,获取计算机网络流量的原始变动轨迹,保障支持向量机的和为0;对预处理后的计算机网络流量,采用基于小波分解和支持向量机的网络流量预测模型,实现计算机网络安全态势分析。以某学校计算机网络为例,将该模型的最优时延值与最小嵌入维数依次设成4与7,基于该设定,使用该模型对其安全态势分析后可知,该模型的分析结果和实际情况十分吻合,分析精度较高,且应用该模型后,计算机网络安全性大大提升。

关键词: 安全态势分析; 计算机网络; 网络流量预处理; 模型构建; 支持向量机; 时延设定

中图分类号: TN915.08?34; TP391 文献标识码: A 文章编号: 1004?373X(2020)21?0068?04

Computer network security situation analysis based on wavelet

support vector machine

SHANG Yongqiang

(Xinyang Agriculture and Forestry University, Xinyang 464000, China)

Abstract: When the security situation of computer network is analyzed, there is a large error existing in security situation analysis of computer network because of the chaos and non?linearity of computer network, which may reduce the security of computer network. Therefore, a computer network security situation analysis model based on wavelet support vector machine is constructed. The original change trajectory of the computer network traffic is obtained to guarantee the sum of support vector machine to be 0. For the pretreated computer network traffic, the network traffic prediction model based on wavelet decomposition and support vector machine is adopted to realize the computer network security situation analysis. Taking a school′s computer network as an example, the optimal delay value and the minimum embedding dimension of the model are set as 4 and 7 respectively. According to the setting values, after security situation of the model is analyzed with the model, it can be seen that the analysis results of the model are very consistent with the actual situation, and its analysis accuracy is high. Moreover, the computer network security is greatly improved after the application of the model.

Keywords: security situation analysis; computer network; network traffic pretreatment; model construction; support vector machine; time delay setup

0 引 言

伴随信息技术的逐渐发展,互联网技术与计算机技术也得以优化。此时,用户需求量出现爆发性增长,在此环境中,计算机网络安全态势的准确分析愈发重要。当下计算机网络安全事件出现数目逐渐增多,这对网络多元化发展存在较大影响[1]。所以,想要高效处理网络安全问题,确保计算机网络系统可以安全正常工作,必须实现高精度、高效率的计算机网络安全态势分析[2]。

计算机网络系统不属于线性系统,存在较高的混沌性与非线性,不能直接使用指定函数模式描述计算机网络安全态势,为了高精度分析计算机网络安全态势,国内外专家使用神经网络、时间序列模型对其实施分析。而此类模型的预测精度不能满足逐渐发展的计算机网絡系统的安全需求[3]。这是因为计算机网络流量易遭到网络用户行为、经济等因素干扰,存在周期性、非线性变动等属性,以往的预测模型不能全方位掌握网络流量变动属性,未能全方位分析网络安全态势,所以预测精度较低。为了实现高精度的计算机网络安全态势分析,本文构建一种基于小波支持向量机的计算机网络安全态势分析模型,对复杂的计算机网络实现准确分析[4]。

1 基于小波支持向量机的计算机网络安全态势分析模型

1.1 计算机网络流量的预处理

计算机网络流量存在混沌性,所以必须对其实施相空间重构,将计算机网络流量的原始变动轨迹描述出来,使用虚假最近临点法获取计算机网络流量的最优嵌入维[n],使用互信息法获取时延[r],以此实现计算机网络流量重构:

[Y0Y(1)?Y(M-1)=y1-ry1-2r…y1-nry2-ry2-2r…y2-nr????yM-ryM-2r…yM-nr] (1)

式中:重构后的计算机网络流量集为[Y0Y(1)?Y(M-1)];[M]描述数量。为保障支持向量机的和是0,将计算机网络流量数据实施下述预处理:

[Yn,r=yn,r-mean yjstd yjXn=xn-mean xstd x] (2)

式中:[mean yj],[std yj]依次描述输入向量[Y]的第[j]列的算术均值与标准方差;[mean x],[std x]依次描述输入向量[X]的算术均值与标准方差。

1.2 基于小波分解和支持向量机的网络流量预测模型

1.2.1 计算机网络流量的小波分析

1) 小波设定

假定一平方可积函数是[φh],则[φh∈K2S],则此函数的傅里叶变换[φ?]符合:

[Aφ=φ?2?d?<∞] (3)

式中:小波母函数是[φ?];[Aφ]描述变换条件;[?]描述权指数。

将[φh]实施伸缩与平移能够得到:

[φβ,δh=1βφh-δββ] (4)

式中:平移因子与伸缩因子依次设成[δ],[β],[δ∈S],[β>0];[δ],[β]的小波基函数为[φβ,δh];[h]描述时刻。

2) 小波转换的[α] Trous算法

计算机网络流量属于一个离散时间序列数据,所以本文使用小波转换的[α] Trous算法将它实施分解与重构[5?6]。假定得到的计算机网络时间序列是[Y(h)],使用离散低通滤波器[t]能够获取计算机网络流量分解尺度系数[ai+1h]:

[ai+1h=k=-∞+∞taih+2ik] (5)

按照[α] Trous算法离散小波转换的属性,计算机网络流量每个尺度中的细节系数能够描述为:

[bi+1k=aik-ai+1k] (6)

则网络流量时间序列的分辨率[k]的小波转换如下:

[B=b1,b2,…,bk,ak] (7)

式中:网络流量每个尺度中的细节信号设成[b1,b2,…,bk];计算机网络流量近似信号设成[ak]。

网络流量时间序列[Yh]能够通过细节信号与近似信号实施重构,则:

[Yh=a0h=akh+i=1kbih] (8)

3) 计算机网络流量的小波分解流程

假定计算机网络流量输入信号是[Yh],[t(s)]描述小波转换低通滤波器,将小波转换高通滤波器设成[f(s)],[K]描述小波分解级数。则计算机网络流量的小波分解流程如下:

第一步:计算机网络流量初始化

[a0=Yh, t1s=ts, f1s=fs, s=1] (9)

第二步:计算机网络流量小波分解

[ais=ai-1s*ti-s] (10)

[bis=bi-1s*fi-s] (11)

式中“*”描述卷积计算。

第三步:将滤波实施插零操作

[ti+1s=tis2, m是偶数0, m是奇数] (12)

[fi+1s=fis2, m是偶数0, m是奇数] (13)

其中[m]代表不同的变量。

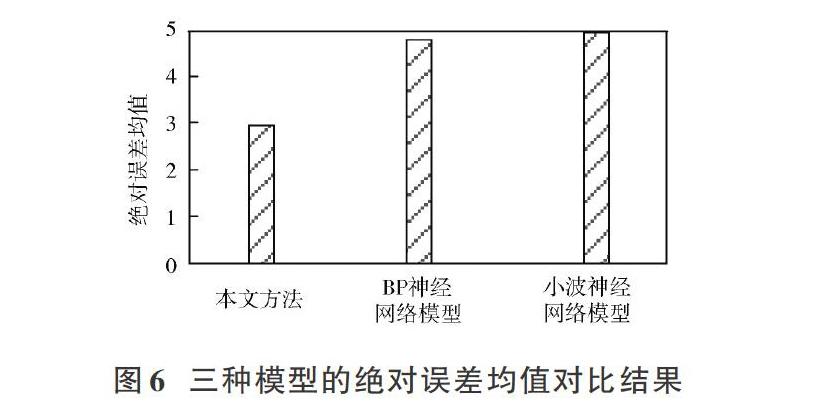

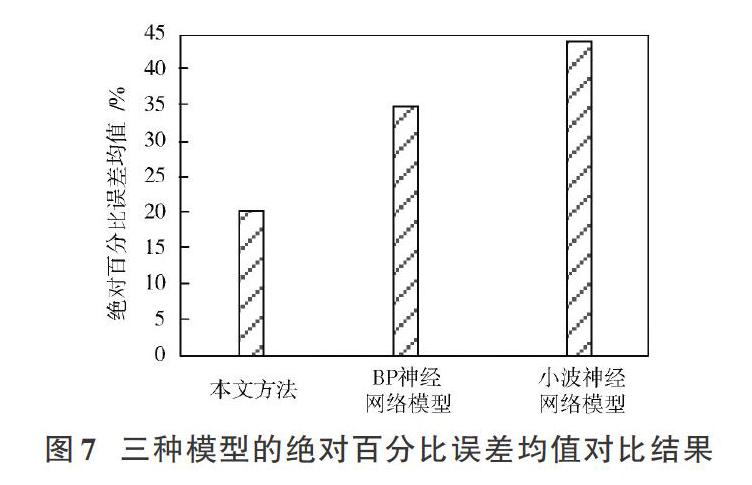

第四步:[i=i+1],若[i 基于上述設定可知,计算机网络流量的小波分解步骤如图1所示。 1.2.2 计算机网络流量的支持向量机建模 支持向量机属于一个基于结构安全最大化原则的新型机器学习方法,能够克服以往机器学习方法具有的弊端,非线性学习性能较好,泛化性能优,十分适用于存在时变性、非线性变动的复杂网络安全态势分析中[7]。计算机网络流量通过小波分解,已有网络流量序列里的低频信息被分解,便得到网络流量的周期性与长时间的趋势规律,完美地去除已有网络流量里的突变部分[8?9];高频分量较好地表达了计算机网络流量存在的随机性,支持向量机选取十分合理的核函数,之后将每个分量实施预测,最终将每个分量预测结果实施重构,获取网络流量的安全态势分析结果[10]。假定得到的计算机网络流量分量是[{yh}],[n]描述计算机网络流量的嵌入维数,则基于支持向量机的网络流量一步预测模型是: [ak-1=akt+bif, i=0,1,2,…,K] (14) 式中,[t],[f]描述[t],[f]的对偶算子。 1.2.3 计算机网络流量建模预测步骤 1) 采集计算机网络流量数据,获取原始计算机网络流量时间序列[Y(h)]。 2) 将计算机网络流量实施小波分解,设定小波分解尺度,把已有的计算机网络流量分解为差异成分的网络流量分量[11]。 3) 将计算机网络流量分量实施归一化,因为计算机网络流量的每个分量变动区间不小,为了提升支持向量机学习效率与分析准确度,将它实施归一化,则: [y′j=yj-yminymax-ymin] (15) 式中:[yj]描述原始网络流量;归一化后的计算机网络流量是[y′j];计算机网络流量的最大值与最小值依次是[ymax],[ymin]。 4) 模型初始化。把数据分为训练样本集与测试样本集,设定各个分量嵌入维数,之后按照嵌入维数设置支持向量机的输入向量与输出向量[12]。 5) 支持向量机核函数和参数设置。针对计算机网络流量的高频部分不出现突变,支持向量机核函数选取线性核函数;针对计算机网络流量的低频部分而言,它存在明显不平稳性与非线性,支持向量机核函数选取高斯核函数,其参数都使用粒子群算法优化获取[13]。 6) 支持向量机训练与预测。使用以上方法获取的参数对训练集实施学习,构建预测模型,之后对测试集实施测试[14]。 7) 将每个分量预测结果实施反归一化,反归一化方法是: [yj=y′j?ymax-ymin+ymin] (16) 8) 将反归一化后的计算机网络分量使用小波转换技术实施重构,获取计算机网络流量最终预测结果,完成计算机网络安全态势分析[15]。 2 实验结果与分析 使用计算机网络流量监测软件获取某校园网流量,共获取了2 000个校园计算机网络流量数据,把前1 800个数据设成本文模型的训练样本,剩下200个数据设成测试样本,将训练完毕的数据实施测试,详细见图2。 实验使用Matlab 7.1完成校园计算机网络安全态势分析。为了测试本文模型对校园计算机网络安全态势的分析结果,设定两个对比模型:一是BP神经网络模型;二是小波神经网络模型。通过绝对误差均值、绝对百分比误差均值以及模型训练时间等几个评估指标测试三种模型的分析性能。在使用本文模型时,通过互信息法运算最优时延,实验结果如图3所示。 通过虚假最近邻点法获取最小嵌入维数,结果如图4所示。由图3,图4可知,此校园计算机网络流量数据的最优时延值是4,最小嵌入维数是7。在此设定下实施校园网络数据重构。 对重构后的训练样本实施学习。三种模型对该校园计算机网络安全态势分析结果依次如图5~图7所示。分析图5~图7可知,本文模型对该学校计算机网络安全态势分析后,其分析结果的绝对误差均值最低,绝对百分比误差均值最低,分析结果可信度最高,说明本文模型分析精度显著优于对比模型。 为了更直观地分析本文模型对该学校计算机网络安全态势的分析精度,以图2为例,本文模型对其分析结果如图8所示。图8中,斜线部分是本文模型分析结果,黑色部分属于该学校计算机网络安全态势实际波动。由此可知,本文模型分析结果和实际情况十分吻合,证明本文模型分析精度较高。 为分析本文模型实际应用效果,测试该学校使用本文模型后,学校计算机网络故障率。设定该学校计算机网络易出现的入侵模式依次是拒绝服务攻击(DoS)、远程用户没有授权访问攻击(U2R)、没有授权应用本地超级权限访问攻击(U2L)、扫描攻击(Probe),分析该学校使用本文模型后,四种入侵模式的出现情况,结果如表1所示。分析表1可知,该学校计算机网络使用本文模型前,四种入侵模式中DoS模式的出现率高达32.23%,使用本文模型后,该入侵模式的降低率高达31.00%,由此说明,本文模型能够大大提升该学校计算机网络的安全性。 3 结 语 计算机网络安全自身存在多元化、壁垒化致使其存在大量的安全干扰因素,不但遭到计算机入侵病毒、网络系统设计以及网络结构等因素所影响,网络机制的缺失以及黑客的侵袭均对其存在一定影响。目前,中国核心的网络安全管理技术包含网络数据加密方法、防火墙、数据备份恢復方法和入侵检测方法。即使此类方法可以在一定程度中保护计算机不出现危险,而它在实际使用时具有的弊端也不可能忽视。 本文构建一种基于小波支持向量机的计算机网络安全态势分析模型,经验证,该模型不但分析精度高,而且应用性能好,该学校计算机网络使用本文模型前,四种入侵模式中DoS模式的出现率高达32.23%,使用本文模型后,该入侵模式的降低率高达31.00%。由此可知,本文模型属于一种高精度、可提升计算机网络安全性的分析模型。 参考文献 [1] 张金刚,陈永强,雷霞,等.基于小波分析的并行膜混合核支持向量机月度负荷预测[J].水电能源科学,2018,36(6):210?213. [2] 刘强,蔡志平,殷建平,等.网络安全检测框架与方法研究[J].计算机工程与科学,2017,39(12):2224?2229. [3] 王佳欣,冯毅,由睿.基于依赖关系图和通用漏洞评分系统的网络安全度量[J].计算机应用,2019,39(6):1719?1727. [4] 张杰,傅文博.网络安全数据可视化融合的分析方法[J].微电子学与计算机,2019,36(6):101?104. [5] 潘锋.海上舰船通信网络防攻击中的支持向量机模型分析[J].舰船科学技术,2017,39(18):183?185. [6] 和敬涵,罗易萍,罗国敏,等.基于小波多分辨分析和支持向量机的柔性直流系统单端保护方案[J].电网技术,2018,42(12):4022?4030. [7] 黄林生,刘文静,黄文江,等.小波分析与支持向量机结合的冬小麦白粉病遥感监测[J].农业工程学报,2017,33(14):188?195. [8] 杜臻,马立鹏,孙国梓.一种基于小波分析的网络流量异常检测方法[J].计算机科学,2019,46(8):178?182. [9] 洪翠,付宇泽,郭谋发,等.改进多分类支持向量机的配电网故障识别方法[J].电子测量与仪器学报,2019,33(1):7?15. [10] 刘玉敏,赵哲耘.基于特征选择与SVM的质量异常模式识别[J].统计与决策,2018,34(10):47?51. [11] 华志颖,吴蒙,杨立君.基于四分之一超球SVM的WSN异常检测[J].南京邮电大学学报(自然科学版),2019,39(4):47?54. [12] 程家根,祁正华,陈天赋.基于RBF神经网络的网络安全态势感知[J].南京邮电大学学报(自然科学版),2019,39(4):88?95. [13] 唐赞玉,刘宏.多阶段大规模网络攻击下的网络安全态势评估方法研究[J].计算机科学,2018,45(1):245?248. [14] 钱斌,蔡梓文,肖勇,等.基于模糊推理的计量自动化系统网络安全态势感知[J].南方电网技术,2019,13(2):51?58. [15] 朱江,明月,王森.基于深度自编码网络的安全态势要素获取机制[J].计算机应用,2017,37(3):771?776. 作者简介:尚永强(1982—),男,河南信阳人,硕士,讲师,主要研究方向为信息技术、网络信息安全。