双因素认证以及文件过滤的系统安全增强策略

2020-12-01韩金池丁汨

韩金池 丁汨

摘要:目前,绝大多数计算机操作系统是微软的Windows 10操作系统,而Windows 10操作系统不开源的特性,再结合该操作系统的个人数据与业务数据的混合存储以及其支持的应用程序的多样性,为广大用户工作生活带来方便的同时,也给计算机信息安全埋下了严重隐患。针对当前的主流操作系统Windows 10存在的安全隐患,通过对安全风险模型分析,从三个方面对系统进行安全增强:第一,双因素认证,保证了用户的合法性;第二,应用程序控制,降低了应用程序带来的风险;第三,数据传播途径控制,控制了敏感数据的外泄。试验表明,从三个方面人手进行系统安全增强,极大地提高了Win-dows 10操作系统的安全性,具有很强的实用性。

关键词:双因素认证;安全增强;文件过滤;国产密码模块

中图分类号:TP309.2 文献标识码:A

文章编号:1009-3044(2020)29-0052-03

1 引言

随着我国信息化的高速发展,计算机已经是各个行业不可或缺的工具。而计算机操作系统的行为,则直接关系到人们日常生活,娱乐以及业务办公的安全。目前,绝大多数计算机操作系统是微软的Windows 10操作系统,虽然在国家政策的指导下,操作系统国产化趋势正在稳步推进,但是在可预见的未来几年内,在还未建立起一个完备的国产化系统生态环境的背景下,Windows 10操作系统将依然占据主流地位。而Windows 10操作系统不开源的特性,再结合该操作系统的个人数据与业务数据的混合存储以及其支持的应用程序的多样性,为广大用户工作生活带来方便的同时,也给计算机信息安全埋下了严重隐患[5]。因此,在Windows 10操作系统终端上解决安全性问题具有绝对重要的意义。

2 终端安全风险模型分析

操作系统终端安全,归根结底是数据的安全,所以,我们需要对建立操作系统的安全风险模型。

由图1可知,Windows 10操作系统终端安全风险主要包括以下几个方面。

(1)非法用户通过对操作系统的直接操作,读取终端用戶的私密数据,删除或者篡改用户关键文件等。

(2)非法应用程序,通过底层系统调用,窃取终端上用户的关键信息和数据。

(3)数据通过网络、USB通道、蓝牙、Wi-Fi等途径外流。

3 系统终端安全增强方案策略

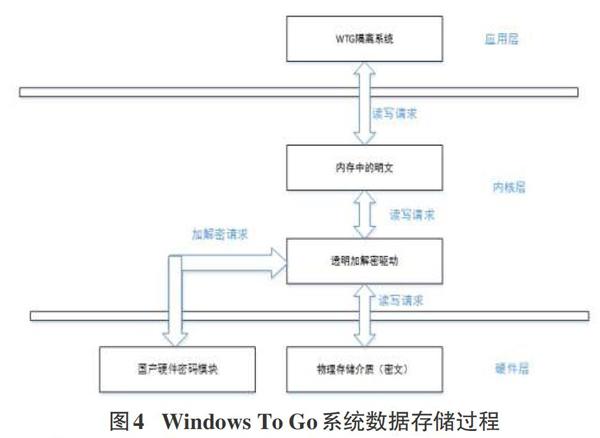

针对上述分析,Windows 10操作系统终端的安全风险非常明确,为了规避安全风险的发生,就要从风险源头(用户、应用)、保护对象(数据)、传播途径(数据通道)三个方面一起抓,形成一个全方位防护体系[1],下图是移动智能终端的安全防护模型。

如图2所示,从风险源头、保护对象、传播途径三个方面,分别制定了相应的风险规避措施,通过不同措施的组合形成一个完善的防护体系。

图中的①,主要针对风险源头(用户)的防护措施,专指用户身份认证。

图中的②,主要针对风险源头(应用)的防护措施,包括应用启动控制、应用开机启动控制、应用权限管理、应用安装控制等。

图中的③,针对传播途径的防护措施,包括WIFI传输控制、蓝牙传输控制、4G网络传输控制、USB连接控制等。

图中的④,针对数据资源本身的控制,包括操作系统安全隔离、数据加密传输、加密存储。

4 终端安全增强方案策略实现

我们根据Windows 10操作系统建立的安全防护模型,从三个方面设计了对Windows 10操作系统的安全增强能力。

4.1 双因素身份认证

双因素身份认证为当前较为通用的身份认证体系。通过“我”所知道的再加上“我”所拥有的这两个要素组合到一起,以达到身份认证的目的。本系统的双因素身份认证方案需要利用硬件密码模块+安全口令PIN码的强身份验证方式,以确保用户身份的唯一性与合法性。其中硬件密码模块用于进行安全口令PIN码的校验[2]。

具体步骤如下。

第一步:登录界面库定制

Vista之前,Windows的开机密码认证模块一般是由GinaDLL完成的。而Windows Vista之后的版本(包括Windows 10)则使用了新的“凭据提供程序”体系结构来代替GINA。在Win-dows 10系统中,Winlogon会启动一个单独的进程Logonui.exe,该进程将加载注册表中配置的“凭据提供程序”。而这个“凭据提供程序”以dll库的形式实现了对用户输入的安全口令与硬件密码模块进行认证的过程,该库需要用户在插入与操作系统具有绑定关系的密码模块的基础上再输入安全口令进行强身份认证,如果认证成功,才能进入操作系统。

第二步:将“凭据提供程序”添加到注册表

\HKEY_LOCAL MACHINE\SOFTWARE\Microsoft\Win

—dows\CurrentVersion\Authentication\Credential Ptoviders下增加“凭据提供程序”,来替换系统原有登录界面。

4.2 应用程序管控

应用程序管控是指能够对应用的整个生命周期进行管理,包括应用的安装、运行、卸载等。目前,非法应用程序的运行是对系统造成致命威胁的重要因素之一,虽然安装杀毒软件能够做到被动防御,但是如果能够从应用程序的整个生命周期进行控制,将会在更大程度上降低非法应用所带来的风险。

应用程序的生命周期,包括安装、启动、卸载等过程。这个过程的控制,我们采用文件过滤驱动配合安全策略的方式实现。

应用程序控制的实现分为三步。

第一步:文件安装/启动拦截功能实现

应用程序在安装或启动时,都会向文件系统驱动程序发送Create的IRP请求,此时只需要通过附加在文件系统驱动上层的文件过滤驱动拦截到这个请求,并判断这个需要打开的文件类型是否为可执行文件,如果是,则与安全策略中的白名单进行比对,这个白名单可以是文件名,也可以是硬件安全模块提供的国密SM3算法获得的文件摘要。如果是策略允许的合法应用程序,则将该IRP请求继续下发给文件系统驱动,如果不是合法应用程序,则直接拦截,防止该程序启动。

第二步:文件过滤驱动安装

通过驱动程序inf文件或者以服务形式安装到文件系统驱动栈中,即可实现对可执行程序的安装启动拦截。

第三步:对于卸载操作,则需要在注册表中查找软件的卸载程序,然后通过运行在终端上的安全管理引擎来进行强制卸载。

4.3 传播途径控制

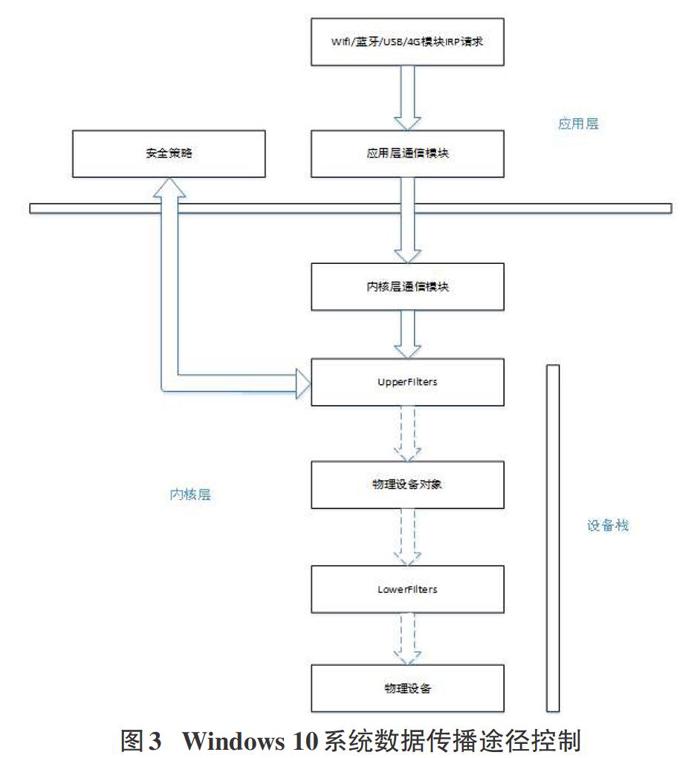

对数据传播途径的控制,可以有效防止敏感数据外流,做到“拿不走”。传播途径目前主要包括WIFI传输、蓝牙传输、4G网络传输、USB连接等。对于这类传播途径的控制,可以通过“类过滤”驱动框架来实现。这类设备的控制原理如图3所示。

如图3所示,对于数据传播途径的拦截分为两步:

第一步:WIFI、蓝牙、4G模块、USB设备IPR请求拦截实现

只要控制住了这几个物理设备使用,就拦截住了所有数据传播的根源。与文件过滤驱动类似,我们需要在这类设备驱动上层增加过滤驱动,用于拦截对这类设备的使用请求,位于设备栈上层的过滤驱动会先于物理设备获取到使用这类设备的IPR请求,上层过滤器通过对IRP_MJ_PNP子功能IPR_MN_START_DEVICE进行控制,如果安全策略不允许使用这类设备,上层过滤器则拦截掉IRP请求,设备将无法正常工作。

第二步:设备过滤驱动安装

设备位于注册表\HKEY_LOCAL MACHINE\SYSTEM\Cur-rentControISet\ControI\Class下,子健为GUID,GUID下子健为具体的设备序号。在对应的子健下的UpperFilters项中添加对应的过滤驱动,重启系统即可生效。

4.4 针对数据资源本身的控制

数据资源本身的控制,包含了操作系统本身的隔离与用户数据安全存储。

(1)操作系统隔离

目前存在着大量的计算机生活娱乐与政务办公混用的情况,而这样的计算机是无法提供一个安全可靠的办公环境的,所以有必要将办公环境与生活娱乐环境隔离开来,常规的方式是增加一台计算机,一个用于安全办公,一个用于生活娱乐。但是这种方式的弊端是投入巨大,因为增加了一台计算机的投入。更合理的方案是一机两用,即计算机本身的系统作为生活娱乐环境,然后利用Windowsl0的WTG( Windows to go)特性,在高速U盘上安装一个WTG系统,并利用磁盘驱动隔离技术,将WTG系统与本地计算机硬盘隔离开来,使得WTG系统在一个完全独立的环境下运行,做到办公数据与日常生活数据的完全隔离。而WTG办公环境与本地硬盘隔离的核心原理是磁盘隔离驱动。磁盘隔离驱动类似于数据传播控制中的设备控制驱动,在注册表\HKEY_LOCAL MACHINE\SYSTEM\CurrentCon-troISet\ControI\Class\{4d36e967-e325-llce-bfcl-08002be103181下的UpperFilters中,增加磁盘隔离驱动文件,该驱动程序将在WTG系统启动过程中对计算机本地硬盘进行反注册行为,使得WTG系统无法识别本地硬盘。由于磁盘隔离驱动是在一个纯净的WTG系统中优先加载的,所以保证了磁盘隔离驱动程序具有最高优先级,无法被其他恶意驱动程序旁路。

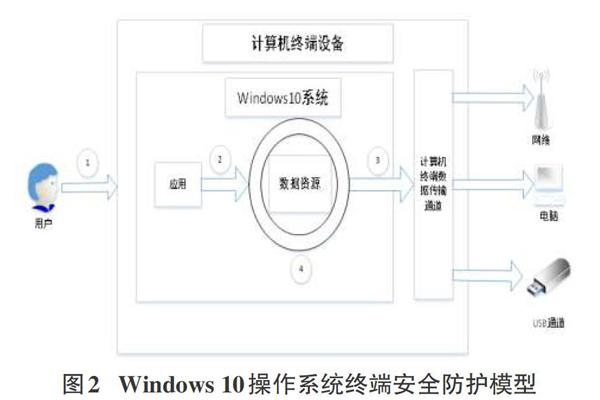

(2)用户数据安全存储

由于办公环境下的用户数据与本地磁盘的生活娱乐数据完全隔离,在一定程度上保证了数据的安全性,但是用户数据存储在隔离系统中,一旦离开隔离环境,例如将该WTG系统盘当成一个普通USB存储设备连接到一般的计算机上,那么办公数据依然存在泄漏风险。为了解决这种数据外泄问题,可以考虑用户数据单独存储的方式,即将WTG系统盘分成两个区域,其中一个为WTG系统区,另外一个区用于敏感数据存放,而这个敏感数据存放区,通过文件透明加解密技术对进入该区域的文件进行加解密,而文件透明加解密驱动运行在WTG系统中,密钥由安全模块提供。这样,只有进入WTG系统时,文件才能正常读写,否则将无法得到解密后的文件数据。透明加解密原理如图4。

如图4可知,数据安全存储分为以下两步。

第一步:透明加解密功能实现

文件透明加解密离不开文件过滤驱动,具体实现原理是在WTG系统[4]中,存人磁盘物理介质的数据,都进行加密操作,读取的所有数据都进行解密操作。如果脱离了WTG系统环境,在没有透明加解密驱动的支持下,无论哪种系统环境下,读出的数据都将是密文。通过软硬件结合的方式,极大程度上保证了用户敏感数据的安全性。

第二步:透明加解密驱动的安装

与应用程序控制驱动椅子,通过驱动程序inf文件或者以服务形式安装到文件系统驱动栈中,即可实现数据存储的透明加解密功能。

5 实验

为了验证本文设计的安全增强方案,构建了对应的测试验证环境。安装系统的高速USB存储设备采用的是由郑州信大捷安信息技术股份有限公司(以下简称信大捷安)自主研发生产的终端安全防护系统盘,该系统盘集成了信大捷安自主研发的安全芯片SSX1207作为测试的安全模块,能够灌装WTG系统的同时,还具有智能密码钥匙功能,支持SMI-SM4国密算法。系统盘中灌装WTG系统的同时,提前植入了磁盘隔离驱动,使得该测试系统与宿主计算机上的存储硬盘完全隔离。在对该系统整合了以上各个安全模块后,对整个系统的安全性进行了验证。

5.1 用户登录

在用户登录过程中,要求用户输入安全口令,WTG系统在没有安全模块或没有正确输入安全口令的情况下,用户无法进入系统。如果在安全模块输错安全口令10次,则安全模块锁死,如果不返厂重新初始化,将永远无法使用。而且安全口令根据安全策略,定义了口令复杂度,过于简单的口令无法使用。

5.2 应用程序控制

运行安全策略不允许的应用程序时,应用程序无法正常启动运行,也无法执行安装程序。并且在管理员下发卸载指令后,相应的应用程序被卸载,达到了对应用程序控制的效果。

5.3 传播途径控制

在安全策略不允许的情况下,WIFI传输、蓝牙传输、4G网络传输、USB连接等功能均无法使用,系统也处在了一种完全隔离的状态下。

5.4 数据资源控制

系统运行在独立的USB介质上,并且在独立系统中,无法访问计算机本地硬盘数据。将装有系统的USB介质连接到正常计算机系统下,无法访问加密区内的数据,根据二进制度数,显示为乱码。

6 结论

本文研究了对Windows 10操作系统进行安全增强的几个方案,从几个关键途径对系统的安全性进行了加固和增强,通过实验可知,该方案有效且可靠,极大地解决了当前一机多用为用户带来的安全隐患,为用户提供了一套有效的安全办公方案。

参考文献:

[1]卿斯汉,程伟,杜超.Windows操作系统的安全风险可控性分析[J].信息网络安全,2015(4):5-12.

[2]戈洋洋,毛宇光.一种基于Minifilter的文件安全保护系统[J].计算机与数字工程,2013,41(4):631-634.

[3]向磊.操作系统安全隐患分析与防护[J].信息与电脑(理论版),2016(12):213-214.

[4]李志勇,叶柏龙.基于文件过滤驱动的文档透明加解密系统原理[J].东莞理工学院学报,2010,17(3):48-50.

[5]赛迪智库信息化形势分析课题组.2020年中国信息化发展形势展望[N].中国计算机报,2020-01-20(12).

【通联编辑:代影】

作者簡介:韩金池(1982-),男,主要研究领域为信息安全、操作系统加固;丁汨(1980-),女,主要研究方向为信息安全、计算机网络。