论企业内部网络安全管理系统的搭建

2020-10-14姚望

◆姚望

论企业内部网络安全管理系统的搭建

◆姚望

(厦门华厦学院 福建 361000)

随着市场经济的可持续发展,企业信息量在持续性的增多,企业就需要将计算机的主机和服务器作为其存储信息的基本工具,信息流通越来越重要,这也使得企业的内部网络安全性成为焦点。本文对企业内部网络安全管理系统的合理搭建进行分析,希望可以满足企业内部网络安全管理的要求,保证信息的安全性。

企业;内部网络;安全;系统

网络正在不断普及,人们的生活与办公需要网络的支持,企业内部也是如此。但是随着网络安全问题的出现,导致企业内部网络的正常运行受到影响,采取合理有效的网络安全管理措施显得至关重要。

1 企业内部网络安全管理系统特征分析

针对企业内部网络安全管理系统而言,终端管理功能是其最为明显的特征,这样就可以合理的规避违法违规操作行为。其主要包含:

第一,不能针对终端网络属性随意做出更改。针对内部的网络安全管理,则需要选择通过软硬件介入禁止的一种方式,这样就可以杜绝网络设施出现更改的问题。第二,能够直接运行终端计算机的终止特殊程序,通过在实际的运行程序控制中,也可以选择直接使用外部的USB来处理。针对企业内部的网络安全管理平台,可以利用既定规则的设置,从而针对运行违规程序加以阻止。同时,如果使用了违规硬件设备,也会出现屏蔽或者警报信号。第三,完善屏幕快照的监视功能。基于其安全管理系统进行分析研究,利用预先设定的特殊程序或者事件,通过用户终端屏幕的实时抓拍,最终直接在服务器之中做好拍摄内容的存储处理,这样就可以审核其对应操作的合理性与合法性。第四,对于变更软硬件的日志进行记录分析。无论是选择使用哪一种方式,都会存在痕迹于日志之中。一旦发现日志出现了变化,就需要将操作的时间与程序明确,并且将其作为数据信息统计的主要依据[1]。

2 企业内部网络安全管理系统设计原则及安全防范措施

2.1 设计原则

企业内部网络安全系统的设计需要注重以下基本原则:

第一,信息保密。企业内部网络安全系统会拒绝非企业合作用户、非授权用户的访问申请。并且,实现资金投入力度方面的进一步加强,做好内部员工的合理培训,以此来提升员工的责任意识和安全防范意识,从而杜绝机密信息外泄的情况出现。第二,数据本身的可控性和可用性。针对授权账户,直接登录其对应的账户,更新数据,但是在实际的传输与调用环节,还应该确保数据信息的准确性和完整性。第三,信息完整性。企业基于相关标准和要求,实现存储数据信息的录入,并且还可以让空间与时间保持一致性的要求,防范出现数据丢失的现象。

2.2 安全防范措施

随着科学技术的不断发展,网络安全问题不断出现,为了有效防范网络安全风险,入侵检测IDS系统、防火墙系统、网页安全检测系统等出现在我们的视野之内。

(1)入侵检测IDS系统

作为网络实时监测系统,无论是在任何终端计算机设备上,任何一个时间段出现网络信息安全问题都会第一时间警报,并且提示维护技术人员和安全管理人员,要求其采取合理有效的措施,避免出现黑客侵入或者病毒攻击的问题。通过这一系统,能够合理弥补静态防护墙之中存在的缺陷,让网络安全屏障变得更加的完整和灵敏,同时对数据信息进行实时记录,从而提供参考依据,服务于安全管理。入侵检测IDS系统的主要构成见图1所示。

(2)防火墙系统

在内部网络安全系统中,使用防火墙系统,就可以将违法用户和非授权用户带来的威胁直接消除。安装在内外部网络之间的防火墙,可以满足其内部网络流量计算的同时做好对不良信息的筛选工作。

图1 入侵检测IDS系统

(3)网页安全检测系统

网页安全检测将互联网黑客入侵风险消除,确保其网络的安全性。网页安全系统核心在于合理的运用服务器嵌入技术,这样就可以避免恶意篡改静态网页脚本的情况出现,防范网络攻击[2]。

3 企业内部网络安全管理系统的搭建

基于上述的分析,基于防火墙作为其搭建内部网络安全管理系统的案例,希望可以满足企业内部网络安全管理的要求。

3.1 安全系统设计

对企业网络而言,其威胁主要来源于木马、病毒等的恶意入侵,也包含了网络黑客的攻击,关键部门信息外泄,数据备份、存储媒体出现丢失或者损坏的情况。针对这部分安全隐患,就需要考虑到安全策略的合理使用。如,在外部网络与内部网络之间设置一道安全屏障,再配合上网络监控、IPS、IDS的利用,设置网络安全隔离系统,就可以满足对外部网络和内部网络的有效隔离;同时,做好用户对应的权限设置,针对敏感性的数据设置加密保护。企业还要分析其实际的需求,提出合理的解决方案,做好对应的安全系统规划处理工作。

3.2 防火墙配置

防火墙通过软硬件的基本组合,就可以形成一道保护屏障,致力于内外部网络之间,在Internet与Internet之间实现安全网关的构建,这样就可以满足对于内部网络的保护,同时也能够实现对非法用户入侵的有效隔绝。

(1)开启路由协议

在底层利用OSPF路由协议,实现网络之间的相互连接。通过OSPF设置,其进程号为65535.由于设备的原因,所以需要在单区域之中加以模拟,其区域号为0。通过BGP路由协议来实现对于上层协议的处理,并且这样可以达成对于MPLLS VPN操作承载的实现。首先,通过BGP路由协议的启动,就可以直接将对应的邻居关设置好,然后实现BGP的合理配置[3]。

(2)划分与配置虚拟局域网(VLAN)

针对VlAN的划分,主要是针对广播域的分割,其不仅可以节约带宽,同时能保持安全性。

(3)绑定Mac地址

针对Mac地址绑定,直接进入到指定的接口模式interface interface-type,之后,就可以直接在指定端口上将对应的MAC地址以及IP地址直接的绑定,具体而言: am user-bind mac-addr mac-address ip-addr ip-address。

(4)设置攻击防范

所谓攻击防范就是通过各种方式防止黑客的入侵,杜绝信息泄露,防范系统瘫痪等情况的出现。当然,需要对每一个攻击防范点进行细心合理的配置。

3.3 系统测试

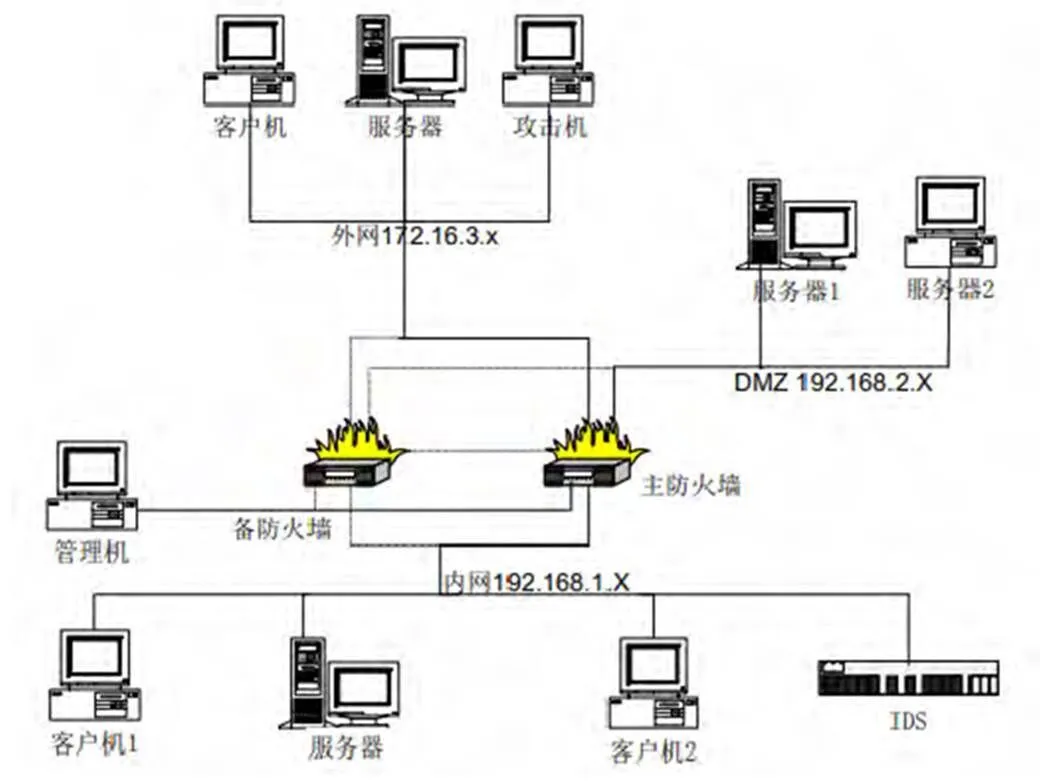

对于系统的安全性测试,其对应的测试图见图2所示。其中,在路由模式之下外部网络地址和内部网络地址分别为172.16.3.x和192.168.1.x,针对DMZ网络地址,主要表示为192.168.2.x。如果其本身在透明的模式之下,那么就是92.168.1.x。

图2 防火墙测试环境

针对防火墙的配置而言,主要是将防火墙的SMTP过滤以及包过滤打开、将bridge和bridge 1的防火墙统计以及对应的防火墙统计系统打开,并且要明确,究竟在交换机底基层设置其用户与密码。然后,针对aspf策略1主要是在tcp上直接作用、aspf策略2则是在udp与http之上直接作用、aspf策略3在rtsp与sntp上以及目标地址的lan级别上直接的作用。利用这样的方式之后,就可以自动化配置端口,同时也可以实现对于地址与端口桥接的配置处理,再配合不信任区间合理的处理方式,通过防火墙的配置来阻止攻击,并且做好用户权限的基本设置工作。

(1)端口扫描

利用端口扫描,就是将目标机上的共享资源列出来,并且进行模拟化的攻击:选取正确的攻击目标、扫描端口、列出共享资源、复制攻击工具、映射网络硬盘、保留对应的访问权限等。在共享资源列出来之后找到对应的目标计算机,然后针对共享资源列表进行查询[4]。

(2)ping of death 攻击

在防火墙将ping of death开启之后,则不能让ping通丢包。

4 结语

考虑到企业内部网络直接关联到企业的各个部门,所以利用内部网络可以满足沟通的要求,在工作效率提升的同时,也可以保持良好的经济效益,这才是网络时代发展对于企业提出的全新发展机遇。当然,这一系列功能的实现都离不开网络安全可靠运行的支持,否则会带来较大的损失,对于企业的正常运营产生影响,造成难以弥补的后果。所以企业需要加强内部网络安全管理系统的搭建和完善,进而在日常的经营管理之中融入网络技术,切实做好企业内部网络的安全管理工作,以此服务于企业当下的运作和未来的发展。

[1]方欣欣.企业网络运维管理优化研究[J].信息系统工程,2020(05):155-156.

[2]郭文哥.企业内部信息网络安全存在的问题及解决途径[J].计算机产品与流通,2018(04):139.

[3]曹琦.企业内部计算机网络安全策略[J].电脑迷,2018(03):67-68.

[4]文勃.虚拟网络技术与企业内部网络应用[J].电子技术与软件工程,2018(03):10.