Windows安全应急响应方法

2020-07-18吴宇佳黄克敏

◆吴宇佳 黄克敏 徐 伟

(贵州航天计量测试技术研究所 贵州 550009)

1 安全事件相关知识

网络安全事件是指由于人为原因、软硬件缺陷或故障、自然灾害等,对网络和信息系统或者其中的数据造成危害,对社会造成负面影响的事件。数据泄露、高危漏洞、网络攻击以及相关的网络犯罪呈现新的变化,个人安全意识缺乏、企业安全投入不足,也加重了网络安全事件所带来的损失和影响。自2017年4月国内爆发大规模的勒索病毒以来,截至目前勒索病毒并未彻底完全被清除,而是逐渐演化为多个“变种”版本,继续威胁着信息系统的安全。不止勒索病毒,近两年数据泄露等网络安全事件也接连不断发生:2018年,Facebook爆出,因安全系统漏洞而遭受黑客攻击,导致3000万用户信息泄露。其中,有1400万人用户的敏感信息被黑客获取。这些敏感信息包括:姓名、联系方式、搜索记录、登录位置等。2019年,有人在推特上爆料称,一个包含2.02亿中国求职者简历信息的数据库泄露,被称为中国有史以来最大的数据曝光之一;2019年,据说抖音APP,遭人拿千万级外部账号密码恶意撞库攻击,其中上百万账号密码与外部已泄露密码吻合。在网络安全事件发生后,网络安全事件应急响应能力的强弱不仅关系着互联网企业的生存与否,还关系着众多网民个人信息泄露和网络财产损失。在网络安全事件发生后的应急响应过程中对安全事件的识别定性是安全事件处理过程中不可缺少重要环节。网络安全事件根据其所采用的攻击技术和造成的结果可将网络安全事件分为如下表1所示的类别:

表1 网络安全事件类别表

2 Windows安全应急响应

一些中小企业发生网络安全事件后,发现不能通过基本的技术手段恢复系统的正常运行,从公司运行的成本考虑,直接对应用服务器或是计算机进行重做系统,重新部署应用系统。这样的做法完全忽略了应急响应的作用,导致后面新部署的应用系统仍然可能遭遇同样的安全事件。网络安全应急响应的目的是查明造成安全事件的原因,清除病毒、后门,协助业务应用系统重新恢复上线运行,下面从技术的角度阐述 W indows系统应急响应的需要检查的事项。

2.1 系统账号检查分析

(1)检查系统是否存在新增或可疑账号

查看方法:右击“计算机”—“管理”—“本地用户和组”或是打开“cmd”—输入“lusrmgr.msc”命令,对用户和组的每个账号逐一排查,特别是Administrators组中的账号,如若发现立即禁用或删除。

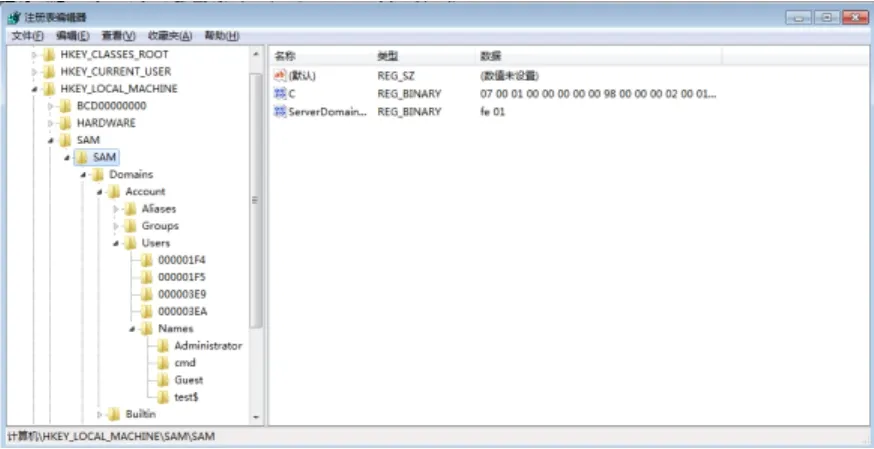

(2)检查是否存在隐藏或克隆账号

查看方法:“开始”菜单—“运行”—输入“regedit.exe”打开注册表—赋权后查看账户信息或是直接使用专为IIS设计的一个主动防御的保护软件D盾工具(不限于D盾工具),如若发现隐藏或克隆账号,立即禁用或删除。注册表检查系统账号如图1,D盾检查系统账号如图2。

图1 注册表检查系统账号

图2 D盾检查系统账号

(3)查看当前已登录的账号

查看方法:开始”菜单—“运行”—输入“cmd”—输入“query user”,查看当前是否有异常的登录账号,如若发现,停用后删除。

2.2 系统启动项检查分析

查看系统中是否存在可疑的启动项,特别是开机自启动的启动项。查看方法:(1)“开始”菜单—“运行”—输入“msconfig”命令—系统配置“启动”菜单,查看启动项目。如若发现异常的启动项,应当禁用,并到命令显示的路径将文件删除。启动项检查如图3所示。

图3 启动项检查

(2)检查注册表:“开始”菜单—“运行”—输入“regedit.exe”打开注册表,查看开机启动项是否正常,特别应注意注册表的以下三项:

“HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurr entVersionRun”“HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun”“HKEY_LOCAL_MACHINESoftwareMicros oftWindowsCurrentVersionRunonce”

检查是否有异常的启动项,如若发现,直接删除异常启动项。

(3)检查组策略:“开始”菜单—“运行”—输入“gpedit.msc”,查看系统的本地组策略,组策略检查如图4所示。

2.3 系统计划任务检查分析

查看方法:(1)“控制面板”—“管理工具”—“任务计划程序”或直接“运行”—输入“taskschd.msc”—“任务计划程序”,逐个检查正在运行的程序,发现异常,先禁用在删除。(2)“开始”菜单—“运行”—输入“cmd”—输入“ at”检查计算机与网络上其他计算机之间的会话或者计划任务并确认连接是否为正常。计划任务检查如图5所示。

图4 组策略检查图

图5 系统计划任务检查图

2.4 系统端口、服务和进程检查分析

(1)系统端口检查分析

查看端口的连接情况,是否存在可疑连接或远程连接(如3389端口或转换后的远程连接端口),是否存在对外映射的端口等,重点查看135、137、138、139、445等端口。具体查看方法:在cmd环境下,输入“netstat-ano”查看当前活动所有连接,然后针对可疑连接通过netstat -ano | findstr “port”查看端口对应的PID,最后通过tasklist | findstr “PID” 查看PID进程所对应的应用程序,如若可疑,则打开“任务管理器”—“进程”下找到对应的应用程序—右键“打开文件位置”,找到对应程序停用后删除。

(2)系统服务检查分析

查看方法:“开始”菜单—“运行”—输入“services.msc”或右击“计算机”—“管理”—“服务和应用程序”—“服务”,查看服务运行情况及启动类型,是否存在可疑的服务。如若发现可疑服务,将服务停用后禁用。

(3)系统进程检查分析

查看方法:“开始”菜单—“运行”—输入“msinfo32”—“软件环境”—“正在运行任务”,逐个查看进程的路径、ID、开始时间、文件日期等详细信息或通过D盾工具查看系统的进程运行情况,特别是着重查看“ CPU或内存资源长时间占用过高的进程”、“没有签名的进程”、“异常连接的进程”等,如若发现可疑,则打开“任务管理器”—“进程”下找到对应的应用程序—右键“打开文件位置”,找到对应程序停用后删除。

2.5 系统信息、病毒、漏洞检查分析

(1)系统信息及漏洞检查分析

查看当前操作系统版本、系统补丁、系统漏洞及系统上所部署应用系统漏洞等相关信息,分析可能对系统构成风险的因素。

查看方法:“开始”菜单—“运行”—输入“systeminfo”,查看系统及补丁信息,对系统漏洞检查应使用漏洞扫描工具对系统进行扫描,并对其中的漏洞及时打补丁进行修复。

(2)系统病毒检查分析

查看方法:病毒查杀应使用两种不同的工具,这样可补充过滤查杀规则不完全情况,增加查杀的准确性和全面性。使用已更新到最新病毒库的两种不同厂家的杀毒软件,全盘进行查杀,对发现的病毒及时处理。对于利用系统漏洞上传的webshell,使用两款不同的webshell查杀工具进行查杀,发现后及时处理。

2.6 系统日志检查分析

系统日志查看,可直接打开事件查看器进行检查或直接借助日志分析工具,查看时应注意是否存在系统时间被修改、存在日志删除等情况。

查看方法:(1)“开始”菜单—“运行”—输入“eventvwr.msc”—“事件查看器”,为了方便查看可对所需日志筛选后将其导出,借助记事本等工具进行查看。(2)将日志导出后借助微软Log Parser工具对日志进行检查分析。

另外应注意查看最近打开使用的文件:查看方法:“开始”菜单—“运行”—输入“%UserProfile%Recent”,查看最近使用的文件。

2.7 综合分析给出建议

综合分析上述检查的结果,给出造成安全事件发生的原因,并在清除病毒、后门后,协助业务应用系统重新恢复上线运行。

3 结语

本文介绍网络安全事件的种类,并针对市场占有率较大、使用广泛的 Windows系统在发生网络安全事件后应急响应的检查项及检查方法,为 Windows系统在安全事故发生后的网络安全应急响应提供实用性的技术支持。