基于服务重要度的信息系统安全评估方法

2020-07-18何韶军焦大伟

◆孔 睿 何韶军 焦大伟 李 远 徐 筱

( 1.中国人民解 放军军事科学院战争研究院 北京 100091; 2.中国人民解放军31003部队北京 100191; 3.亚东广联科技有限公司 北京 102200)

信息系统安全评估[1]是基于一定的技术手段与评估模型,对系统安全进行综合评价,通过评价结果来了解系统中潜在的威胁和脆弱性,确定系统的安全情况,评定系统的安全等级,为安全管理提供重要依据。而评估方法的选择直接影响到评估过程中的每个环节,甚至会影响到最终的评估结果。

经典的OCTAVE[2]从资产脆弱性[3]的角度出发提供了安全风险评估理论框架。故障树分析[4]画出故障原因的各种可能组合方式和/或其发生概率。事件树分析[5]能够分析风险事件可能导致的各种事件的一系列结果。层次分析法(AHP)[6]将目标分解为多个指标,再分解为多指标的若干层次,通过定性指标模糊量化方法算出层次单排序和总排序。需要一致性检验,算法较为复杂。属性层次模型(AHM)[7]是由程乾生教授在研究AHP模型的基础上提出的一种新的无结构决策方法,可不做一致性检验,简化了计算,使决策容易实现。模糊综合评判[8]根据确定的目的来测定对象系统的属性,并将这种属性变成客观定量的数值或主观效用的行为。该法的优点是数学模型简单,容易掌握,对多元素多层次的复杂问题评判效果比较好。吴文刚等人提出层次分析法AHP和模糊综合评判Fuzzy相结合的评估方法[8],但层次分析法算法复杂,需要一致性检验,给计算带来不便。

除此之外还有BP神经网络[9]、攻击图理论[10]、D-S证据理论[11]、灰色理论[12]等评估方法,但这些评估方法没有考虑信息系统中不同服务的重要性,无法评估各种威胁可能对信息系统不同服务造成的危害。

1 系统构建

构建基于服务重要度的信息系统安全评估系统包括六个模块,评估流程如图1所示。

图1 信息系统安全评估流程图

1.1 建立评估模型

根据信息系统的服务组成,建立信息系统属性分层结构,将信息系统视为一个整体,为使用者提供多种不同的服务,每种服务分解为多层资源,每种资源用基本属性来描述,将服务重要度作为第一分层节点,从上至下依次将信息系统分为系统层、服务层、资源层、属性层,获得信息系统安全评估模型,如图2所示。

图2 信息系统的分层结构示意图

(1)资源层

具体细分为一级资源、二级资源,每一资源最终都分解为基本资源。一级资源包括计算机网络硬件、计算机网络软件和数据资源。二级资源包括主机设备、外围设备、网络设备等。基本资源包括CPU、内存、硬盘、光驱、电源、BIOS、网卡以及其他输入输出控制器和接口等。如图3所示。

图3 资源层分层结构示意图

(2)属性层

包括若干基本属性,用来综合评价信息系统的基本资源,通过信息系统在网络破坏前后对基本属性的变化获得网络威胁对信息系统安全性和信息系统服务质量的影响,反映受到网络威胁的程度。

基本属性包括以下6种。可用性[13]指信息系统的服务在某一时刻提供有效使用的程度,采用可用度A来表示。占用率是指某项服务或程序占用某资源,表示资源在某时间点的运行程序的情况,监测信息系统的服务和数据被其他资源占用的情况。响应速率/时间是指从给定计算机输入到出现对应的输出之间的时间间隔。正确度表示测量结果与信息系统本身所提供的服务或存储的数据之间误差大小的程度。保密性能保证信息系统提供的服务和数据资源不被非法窃取和解析。完整性指在存储、传输数据资源的过程中,能够存储、传输全部正确的数据,信息没有任何遗漏。

1.2 设置评估模型属性权重值

请N个专家对评估模型的各层元素打分,去掉每一个专家得分的最大值和最小值,余下的取算术平均值并取整,计算求得各元素的属性权重值,获得各元素的比重。

1.3 设置安全评估等级

设置安全评估等级分数表,根据网络破坏程度将信息系统安全划分为m个等级,各个等级赋予相应的分数,表达信息系统适应性。通过将权重得分按照以上等级划分,可以定性分析安全检测效果。

1.4 网络安全测试

在网络威胁环境下对信息系统进行网络安全测试,判断网络是否出现异常情况。当发生网络恶意行为时,网络恶意行为动作通过作用于基本属性实现对网络的破坏和信息的截获,网络安全测试模块运用安全检测工具对信息系统的基本属性进行监控检测获得基本属性的变化,从而判断网络是否出现异常情况以及发生异常的服务层。安全检测工具包括:信息收集类,如嗅探工具、PING扫描工具和端口扫描工具;系统安全分析类,如主机操作系统配置检查工具、主机系统审计工具、数据完整性检测工具等;应用安全检测类,如源代码扫描工具、IDS工具、防火墙测试工具等;攻击测试类,如密码破解工具、会话劫持/欺骗工具、系统权限提升工具等。

1.5 计算模糊综合评判集

在网络威胁环境下对信息系统进行网络安全测试,判断网络是否出现异常情况。当发生网络恶意行为时,网络恶意行为动作通过作用于基本属性实现对网络的破坏和信息的截获,网络安全测试模块运用安全检测工具对信息系统的基本属性进行监控检测获得基本属性的变化,从而判断网络是否出现异常情况以及发生异常的服务层。安全检测工具包括:信息收集类,如嗅探工具、PING扫描工具和端口扫描工具;系统安全分析类,如主机操作系统配置检查工具、主机系统审计工具、数据完整性检测工具等;应用安全检测类,如源代码扫描工具、IDS工具、防火墙测试工具等;攻击测试类,如密码破解工具、会话劫持/欺骗工具、系统权限提升工具等。

(1)基本属性的模糊综合评价矩阵

确定安全评估组 p位成员,根据划分的m个等级分别对信息系统安全的各个基本属性进行评价,其评价结果统计如表1所示。

表1 基本属性评价结果统计

确定安全评估组p位成员,根据划分的m个等级分别对信息系统安全各个基本属性进行评价,其评价结果统计如表1所示。

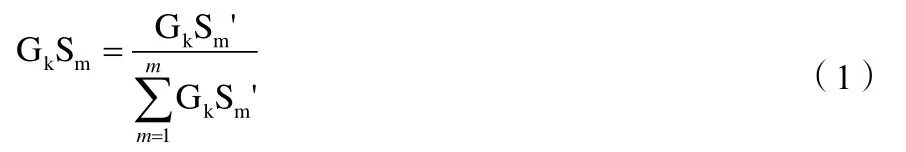

其中,S1-Sm是等级域里的等级,GkSm'是每位专家对各个基本属性在各个等级的打分,1≤k≤g,且对于固定的基本属性Gk,有

将得分做归一化处理,求得每个基本属性在每个等级的隶属度,计算公式为:

(2)各层的模糊综合评判集

确定安全评估组 p位成员,根据划分的m个等级分别对信息系统安全的各个基本属性进行评价,其评价结果统计如表1所示。

从最低层资源层开始进行评价。评价算法依据综合评价模型B=AR来进行,其中,A是本级各元素的相对权重,R是模糊综合评价矩阵,采用矩阵乘法计算求得模糊综合评判集。每一层级中,计算所得的模糊综合评判集是上一层级的模糊综合评价

矩阵。

对资源层F中每一资源Fk:

其中,1≤k≤g。B(G1)-B(Gg)是属于资源Fk的模糊综合评价矩阵,A(Fk)是Fk下属的基本属性的相对权重,B(Fk)即资源Fk的模糊综合评判集。

同理,求得B(Ek)、B(Dk)、B(Ck)、B(Bk)。

(3)信息系统的模糊综合评判集

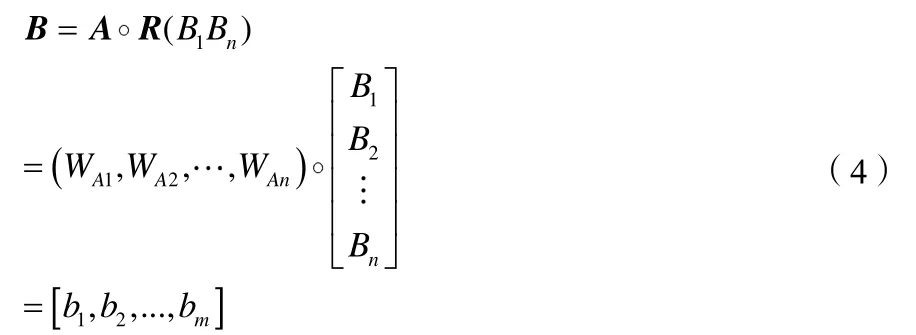

计算公式为:

其中,B1-Bn是信息系统的n项服务,WA1-WAn是各项服务的相对权重。B= [b1,b2,...,bm]即为信息系统安全的模糊综合评判集。

1.6 判定安全等级

通过计算信息系统安全得分来判定安全等级,将信息系统安全的模糊综合评判集用归一化公式处理,获得得分S,计算公式为:

其中,j= 1,2,3....m。求得得分S即为信息系统安全性最终得分,从而判定安全等级。至此,完成了基于服务重要度的信息系统安全评估。

2 实例分析

构建基于服务重要度的信息系统安全评估系统包括六个模块,评估流程如图1所示。

2.1 建立评估模型

根据信息系统的服务组成建立信息系统的属性分层结构如图4所示。首先,按信息系统分层结构的框架,将信息系统安全评估模型从上至下的顺序划分不同的层级。

图4 实施例的分层结构示意图

2.2 设置评估模型属性权重值

按照实际情况设置评估模型属性权重值,由20位专家分别对各层次元素进行两两比较打分,采用9级分制对各个判断矩阵中的元素进行赋值。各层的判断矩阵如表2所示。

表2 各层判断矩阵

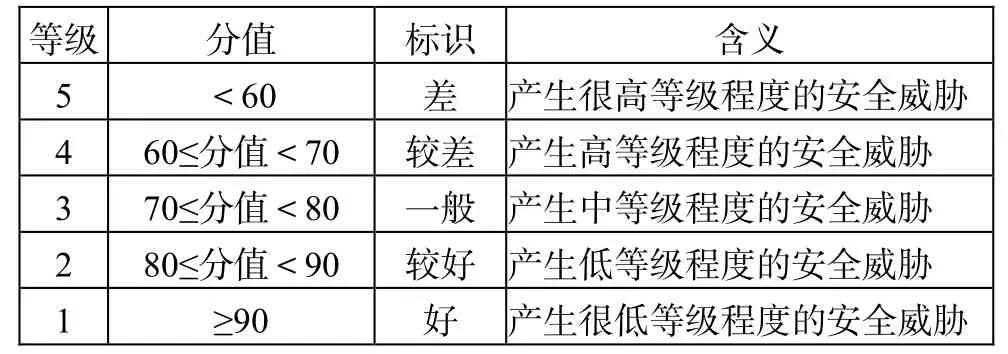

2.3 设置安全评估等级

根据网络破坏程度将信息系统安全划分为以下五个等级,表达信息系统安全程度。总分值100分,按得分高低划分安全等级,如表3所示。

表3 安全等级划分

2.4 网络安全测试

首先构设网络威胁环境,对该信息系统进行网络嗅探、拒绝服务攻击、数据驱动攻击、IP欺骗、ARP攻击,其中数据驱动攻击包括木马和病毒,以便对网络威胁后信息系统基本属性进行评估。其次,使用嗅探工具、日志分析工具、防火墙测试工具、路由器测试工具、交换机测试工具、蠕虫检测工具、病毒检测工具对基本属性进行安全检测,生成检测报告,为专家打分提供依据。

2.5 计算模糊综合评判集

(1)基本属性的模糊综合评价矩阵

首先,由安全评估组20位成员,根据划分的五个等级分别对信息系统安全的33个基本属性进行评价,评价结果统计如表4所示。

表4 安全等级划分

将得分做归一化处理,用公式(1)计算每个基本属性在每个等级的隶属度,得到模糊综合评价矩阵如表5所示。

表5 基本属性的模糊综合评价矩阵

(2)各层的模糊综合评判集

求得:B(D1) = [0 . 1 51,0.28,0.268,0.165,0.136],…,B(D2) = [0.278,0.253,0.227,0.157,0.087]。

根据公式(4)求得:B=AR(B1B2) = [0.186,0.273,0.248,0.156,0.122]。

2.6 判定安全等级

根据公式(5)求得信息系统的安全评估得分为:S=79。

该信息系统的安全评估得分79分,从而判定信息系统安全等级为3,信息系统受到中等级程度的安全威胁,信息系统安全性一般。

从相对权重来看,由于服务1操作系统数据B1的权重远大于服务2计算机网络硬件B2,因此,服务1操作系统数据B1的安全性更重要,进一步通过改善加密算法提高操作系统数据的安全性。对服务B1来说,一级资源操作系统管理数据C1占据最大的权重,因而重要性最高。在所有资源中,基本资源文件管理D1在服务B1中最重要,在服务B2中基本资源外存储器D9所占比例最高,CPUD4其次。在所有的基本属性中,外存储器D9比重最高,对信息系统安全影响最大。因此,要着重控制和使用外存储器,定期查杀病毒。文件管理D1的响应速率G2、交换机D7的响应速率G21、键盘D10的正确度G32的比重均相对较小,因此并不重要。

3 结束语

本文从服务重要度的角度出发建立信息系统分层结构模型,并将属性层次模型与模糊综合评判法相结合应用于信息系统安全的评估,既能够实现建模的简洁实用,减少计算复杂度,又能有效地处理评价过程中的主观性以及客观所遇到的模糊现象,全面综合评估信息系统安全。