面向APT攻击的网络安全威胁隐蔽目标识别方法*

2020-06-04王小英刘庆杰庞国莉

王小英, 刘庆杰, 郭 娜, 庞国莉

(防灾科技学院 信息工程学院, 河北 三河 065201)

计算机网络技术不断发展,各类网络信息系统已经延伸到了众多领域,并在社会生活中发挥了巨大作用.网络信息系统的不断扩大推动了社会的发展和进步,同时也出现了较多的网络安全威胁.在网络信息社会中,信息系统的安全十分重要,近些年来,各种网络恶意行为以及网络漏洞不停出现,网络入侵也层出不穷,一些复杂的信息系统很容易成为APT攻击目标,网络安全状态变得更加严峻[1-2].

APT攻击是指对特定网络的多方位且复杂的攻击.防御APT攻击需要针对特定的关联组织和目标,通过长期监控及信息收集,有针对性地对防护穿透和对抗进行研究,并且检测不同层次的立体攻击[3-4],最终达到目标检测和情报保护等目的.网络安全问题关系到社会众多领域的稳定发展以及巨大利益,因此,对面向APT攻击的网络安全威胁隐蔽目标识别的研究成为领域内重点课题,近年来也得到一些有意义的研究成果.文献[5]提出基于One-Class SVM的APT攻击下安全威胁事件隐蔽关联识别方法,该方法利用支持向量机算法,对网络安全威胁做分类处理,对个体结构定义,利用变异和交叉的方式,优化网络安全威胁隐蔽目标规则,实现了对网络安全威胁隐蔽目标识别.文献[6]提出基于通信特征的APT攻击下安全威胁事件隐蔽关联识别方法.该方法采用APT通信特征,识别网络安全威胁隐蔽目标.为了提高识别效果,根据bloom filter对报文做筛选和匹配处理,最终完成了对网络安全威胁隐蔽目标识别.该方法的规则适应度较高,但该方法存在攻击识别耗时长、效率低的问题.

针对上述研究方法中存在的缺陷,提出一种面向APT攻击的网络安全威胁隐蔽目标识别方法.利用关联规则构建隐蔽目标识别模型,在此基础上设计APT攻击隐蔽目标识别的总体框架及流程,通过APT攻击的可信度实现网络安全威胁隐蔽目标识别.

1 网络安全威胁隐蔽目标识别

1.1 基于关联规则的隐蔽APT目标识别模型

关联规则是数据挖掘领域中的重要技术,能够分析出数据库各个领域间的关联,将其应用于APT攻击数据关联分析中,根据数据项集的支持度及置信度求出关联规则的可靠程度,根据可靠程度强关联规则生成隐蔽目标识别模型[7].

关联规则的表现形式可描述为:设I={i1,i2,i3,…,im}为m个项集,并且集合中的ik代表数据项,I中的任意子集X代表数据项集合.设X的长度为k,则X称为k项集.事务T代表全部项集I的子集[8],则有ti={i1,i2,…,ih,ii},并且X⊆I,利用t′i来表示各个事务.

不同事务组合表示事务数据库D,D={t1,t2,…,ti,tk},假设X表示数据项集,并且X⊂I,设B为D中包含的X的事务数,A为D中事务的总数量,则X的支持度为

(1)

支持度表示X的重要程度.数据项集X置信度的表达式为

(2)

置信度表示X的可靠程度.通常情况下,假设R为关联规则,表现形式为X⟹Y的蕴含式,且

(3)

X⟹Y代表数据项集X在某个事务中出现时,Y也将出现在其中.Y为结果.

利用式(1)表示R的重要程度,即

sup(R)=sup(X∪Y)

(4)

利用式(2)表示R的可靠程度,即

(5)

最小支持度是数据项被关联规则所要求最小值的支持度,用min_sup来表示.最小置信度则是关联规则与可信度相符合的最小值[9],用min_conf来表示.当同时符合两者时,称其为强关联规则.

利用关联规则构建隐蔽目标识别模型的步骤为:1)发现大于等于min_sup的所有数据项集为频繁项集;2)根据min_conf,采用频繁项集来获得强关联规则,具体步骤为:在所有频繁项集中,选取频繁项a,在a中随机选取非空子集b,若符合

(6)

则可以生成隐蔽目标识别模型,即

(7)

1.2 APT攻击隐蔽目标识别方法设计

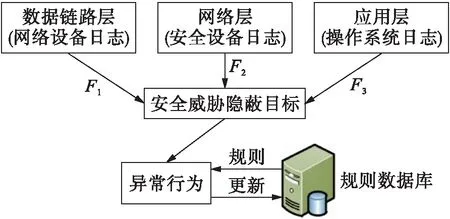

在利用关联规则构建隐蔽目标识别模型的基础上,进一步识别APT攻击下的网络安全威胁隐蔽目标.构建APT攻击隐蔽目标识别的总体框架,设计识别流程,根据关联规则提取APT目标档案数据,将不同的网络安全记录关联起来.在此基础上求出APT攻击可信度,根据绝对相容度更新APT攻击可信度,实现网络安全威胁隐蔽目标识别.APT攻击隐蔽目标识别的总体框架如图1所示.

图1 隐蔽目标识别总体框架Fig.1 Overall framework for hidden target recognition

图1中,F1、F2、F3分别表示操作系统、网络设备和网络设备日志.识别流程为:1)采用APT目标档案根据属性相关性将采集到的日志归成上文;2)利用检测算法整理,并对隐蔽目标相关的攻击行为识别.

(8)

根据关联规则对APT目标档案数据提取,可以将不同的网络安全记录关联起来,形式化为A′={Si′,R,W,C,G},其中,Si′为网络安全的记录集合;R为上文的关联规则;W为有效时间;C为攻击的可信度;G为攻击目标.

面向APT攻击的网络安全威胁隐蔽目标识别的步骤为:1)确定APT攻击目标,其中有敏感、重要的数据等,构建APT攻击目标源,G={G1,G2,G3,…}代表攻击目标;2)根据目标节点构建APT攻击的阶段模型.

对不同来源的记录做关联分析,将形成上文的关联.利用上文来匹配规则数据库,可以发现APT的攻击,不同的记录所对应不同的可信度.将所得到的不同网络设备对APT攻击的可信度做融合计算,可以获得新的可信度,融合过程为

(9)

式中,m′i′(uk)、m′j(uk)分别为网络设备i′和j对APT攻击的可信度.利用式(9)计算证据间的相容系数,可以得到网络设备i′、j对APT攻击uk的相容度di′(uk),即

di′(uk)=Ri′j′(uk) (i,j=1,2,…,n)

(10)

式中:Ri′j′(uk)为APT攻击的绝对相容度;n为设备总数.对APT攻击的可信度进行更新,即

m′i′(ui′)_new=di′(uk)ωi′(ui′)

(11)

式中,ωi′(uk)为uk的权重.通过隐蔽目标识别模型的构建以及对APT攻击的可信度计算,实现了对网络安全威胁隐蔽目标识别,其表达式为

p=ωi′(uk)+di′(uk)+Ri′j′sup(X)+conf(X)

(12)

2 实验结果与数据分析

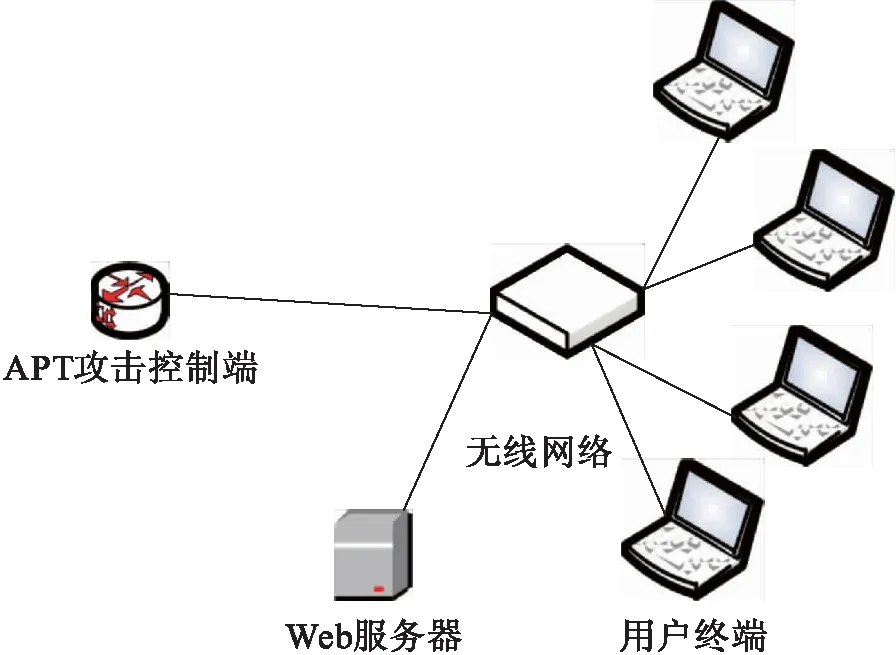

为了验证面向APT攻击的网络安全威胁隐蔽目标识别方法的有效性,设计了仿真实验.以MATLAB软件为仿真平台,在软件中搭建APT攻击下的网络实验环境,实验设置用户终端主机为4台,通过互联网访问Web服务器,此时APT攻击端能够针对特定目标持续性攻击主机,威胁网络安全.实验环境如图2所示.

图2 实验环境Fig.2 Experimental environment

在上述实验环境中,根据用户习惯攻击目标主机,并设置每台主机的隐蔽目标源为20个,分布在100 m×100 m空间内.

2.1 目标识别准确率测试

测试4台主机对隐蔽目标识别的准确率,识别结果将准确识别的目标与隐蔽目标重合,显示出来的是未准确识别的目标.准确率越高,越能扩展复杂隐蔽目标识别能力.采用文献[5]方法为对照组,得到对比测试结果.其中,二维空间的横纵轴分别为x、y,实验结果如图3所示.

分析图3可知,4组APT攻击下的网络安全隐蔽目标识别实验中,所提方法的隐蔽目标识别准确率远高于文献[5]方法的识别准确率,说明所提方法可以准确地完成对攻击的识别,还能够扩展复杂隐蔽目标识别能力.

图3 不同方法的隐蔽目标识别准确率对比结果Fig.3 Comparison of accuracy for hidden target recognition with different methods

2.2 目标识别耗时情况测试

在对隐蔽目标识别准确率测试的基础上,进一步测试隐蔽目标识别耗时情况,并与文献[6]进行对比,对比结果如图4所示.

在测试网络安全威胁隐蔽目标识别耗时时,识别耗时越长,APT隐蔽目标识别的效率越低.分析图4可知,所提方法的隐蔽目标识别耗时较短,说明所提方法可以高效地完成对面向APT攻击的网络安全威胁隐蔽目标识别.

图4 不同方法的隐蔽目标识别耗时对比结果Fig.4 Comparison of time-consumption for hidden target recognition with different methods

3 结 论

为了识别APT攻击中的网络隐蔽目标,提出面向APT攻击的网络安全威胁隐蔽目标识别方法.基于关联规则构建了隐蔽APT目标识别模型,设计隐蔽目标识别总体框架,确定APT攻击目标,求出APT攻击可信度,利用绝对相容度更新APT的攻击可信度,实现网络安全威胁隐蔽目标识别.分别对隐蔽目标识别准确率和隐蔽目标识别耗时展开测试,测试结果表明,在隐蔽目标识别攻击时,所提方法具有较高的隐蔽目标识别准确率,隐蔽目标识别耗时较短,可以准确高效地完成对面向APT攻击的网络安全威胁隐蔽目标识别.

在未来研究中,将对APT攻击的入侵方式做出更深入的分析,进一步完善所提出的面向APT攻击的网络安全威胁隐蔽目标识别方法研究.