基于安全测试的云计算安全预测系统*

2020-05-29李明东房爱东张万礼

李明东 房爱东 卢 彪 张万礼

(宿州学院信息工程学院 安徽宿州 234000)

为了提高云计算网络安全性,以及想要更精准的评估以及预测网络安全状态。文章提出了基于安全测试的云计算安全预测系统,首先分析虚拟机网络安全状态并进行监控,基于安全检测和非合作博弈均衡的预测策略对网络状态进行评估和预测,最后设计实验验证系统对网络环境的预测和评估。

1 云计算安全情景预测模型设计

1.1 情境意识模型设计

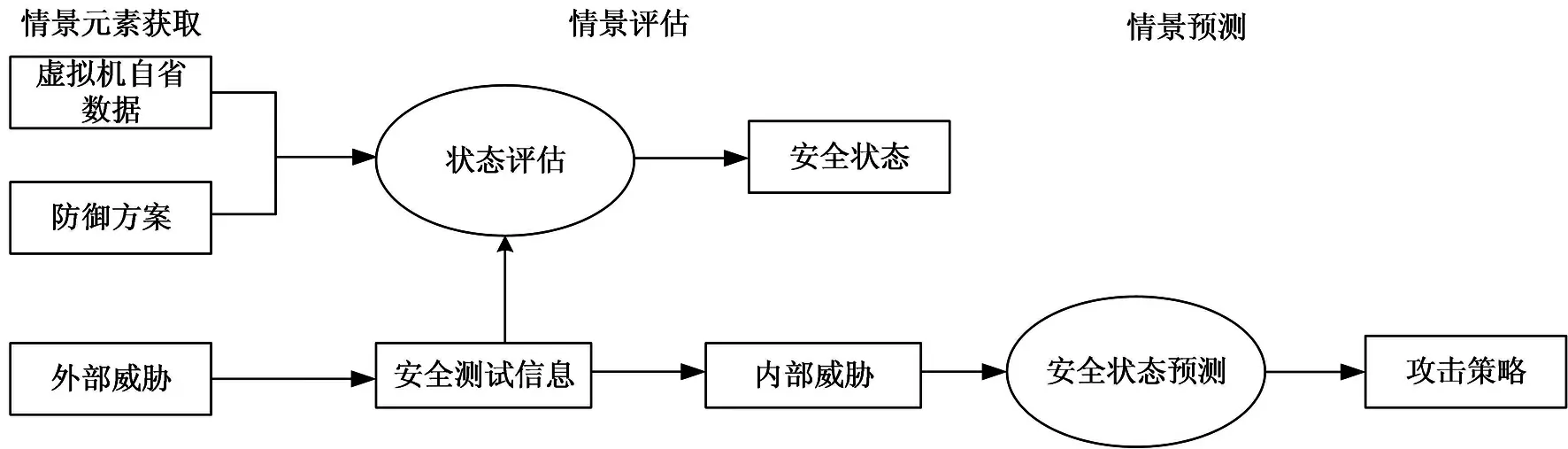

基于安全测试的云计算安全预测模型[1]可分为三个部分:情境元素获取,情境评估和情境预测,框架结构如图1所示。

图1 安全预测模型机构图

情境要素获取阶段负责收集情况评估和情况预测阶段所需的数据。在基于安全测试的云计算安全预测模型中,虚拟机内省数据是指虚拟机获取的目标虚拟机CPU使用率,内存使用率,网络延迟。防御措施指互联网防御方面对网络进攻所使用的措施。入侵检测系统[2]和安全信息事件管理用于获取网络环境中发生的安全事件数据。外部安全测试信息是从第三方获取的安全测试信息,用于分析情境预测链接中的潜在攻击行为。

情况评估目的是评估当前网络环境的安全状况。在情况评估中,分析云计算网络虚拟机网络安全状态,并使用云计算网络虚拟机内省数据来测量安全事件对云计算网络虚拟机的影响。通过分析实验中攻击和防御方的利益和成本来实现动态评估网络安全姿势。

1.2 网络虚拟机检测

使用虚拟机内省技术检测云计算网络虚拟机。

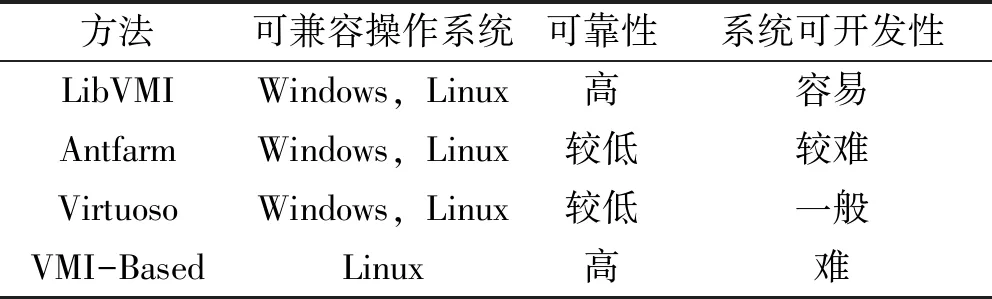

表1 VMI工具性能比较表

由表1可知不同的VMI工具各有其优缺点。例如,基于VMI的入侵检测系统具有高可靠性,但很难开发监控工具。可靠性和能否开发监控工具被视为优先考虑的因素。因此,选择具有高可靠性并且易于开发监测工具[3]的LibVMI。

在云计算平台中,基于LibVMI建立入侵检测系统。入侵检测系统用于监视和干预客户操作系统运行状态。相关数据用于评估安全事件对云计算网络虚拟机可用性和性能的影响,虚拟机可用性包括CPU使用率和内存使用量。网络性能包括网络传输速率和网络延迟。

1.3 网络安全量化

(1)攻击方效益E:表示攻击者的进攻所得利益和所花费成本之间的差异。

E=AR-AC+DC

(1)

(2)防御方效益Q:

Q=AC-AR-DC

(2)

(4)攻击方案效益S:攻击的成功率,攻击程度的破坏以及攻击对目标虚拟机的影响决定了攻击方案的效益[4]如公式(3)所示:

AR=β×AS(sa)×ES(sa)×EP(sa)

(3)

根据CIA安全需求模型Asset,可以获得当前网络状态下云计算网络虚拟机的权重W如公式(4)所示:

W=Asset×D

(4)

表示云平台上虚拟机的权重,并获取云计算网络虚拟机的相对权重W′如公式(5)所示:

(5)

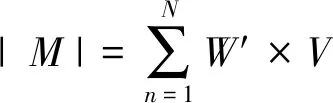

云计算的安全状态由虚拟机的安全状态决定。 在获得虚拟机的相对权重W′和虚拟机的安全状态V之后,可以通过使用公式(6)获得云计算的安全状况。

(6)

|M|表示网络当前的安全状态,当M<0,表示当前网络处于危险中,若M>0,表示网络处于安全状态中。

2 基于安全检测和非合作博弈均衡的预测策略

2.1 预测流程

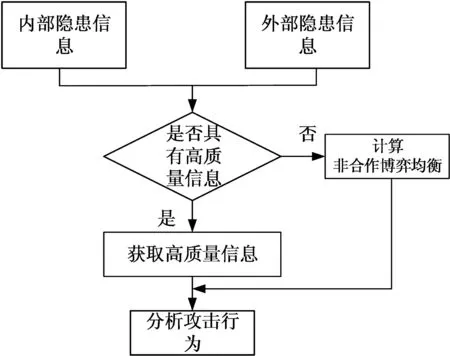

为了提高数据准确性,引入了高质量的安全检测概念[5],并使用系统级模糊优化方法来获取高质量的安全测试信息。存在高质量安全检测情报时,使用高质量安全检测情报中数据来预测将要采取的攻击行为。若没有高质量的安全检测情报时,通过计算非合作博弈均衡来分析隐藏的攻击行为。结合安全检测情报和非合作博弈均衡的攻击预测策略流程如图2所示。

(1)内部安全测试情报,分析系统中安全事件信息,通过整合安全信息事件管理工具和入侵安全检测等设备的相关数据可得。

(2)外部安全测试情报,开源情报或情报提供者提供的安全检测情报。

图2 C安全检测情报和非合作博弈均衡的攻击预测策略流程图

2.2 基于系统级模糊优化匹配策略

分析选取的决策案例的比较结果以及安全检测情报中对象与属性的关系,采用系统级模糊优化方法[6],利用目标相对优势来判断内外安全检测情报的匹配程度。

根据安全检测情报的层次结构,设计了一种通过系统级模糊优化模型获取优化安全测试情报的方法,系统结构如图3所示。

图3 系统级模糊优化模型

如图3所示,系统可分为三部分,第一层基本单元由安全检测情报对象所具有的属性组成,第二层包括安全检测情报对象,第三层输出安全检测情报对象的相对优势。在计算安全检测对象的相对优势时,首先计算属性层对象的相对优势,并将其用作第三层系统的输入,然后计算目标层的相对优势,最后得到安全检测情报对象的相对优势。

2.3 目标相对优势计算

(1)外部安全情报的分类,首先对外部安全信息进行分类。系统中的安全事件与外来威胁发生信息匹配的概率很低,同时攻击者的手段是不断变化。安全事件相同类型的安全情报适合对潜在的攻击分析,因此使用类似于安全事件的外部威胁情报来分析后续安全事件。

(2)统计威胁情报频率,计算内部安全情报中外部安全情报对象的发生频率,并将发生频率用作特征值矩阵中的一个元素。

(3)建立对象相对优势矩阵,安全情报匹配过程中,目标频次越大则为最优,在相对优势矩阵[7]中可利用公式(7)得到。

(7)

(4)计算从属系统偏好向量,设对应于第m个子系统的n个评估因子的权重向量为如公式(8)所示:

Mk=(M1,M2,M3,…Mk)

(8)

由此可以得到高级系统的多个目标相对优势向量如公式(9)所示:

U=(u1,u2,…un)

(9)

根据最大优势原则,方程(4-11)的结果可用于分析上级目标。 通过分析模糊优化模型的物理意义,可以看出,当λ= 0.1时,方案的状态最模糊。因此,当u>0.5时,方案n具有参与偏好的资格。

3 实验验证

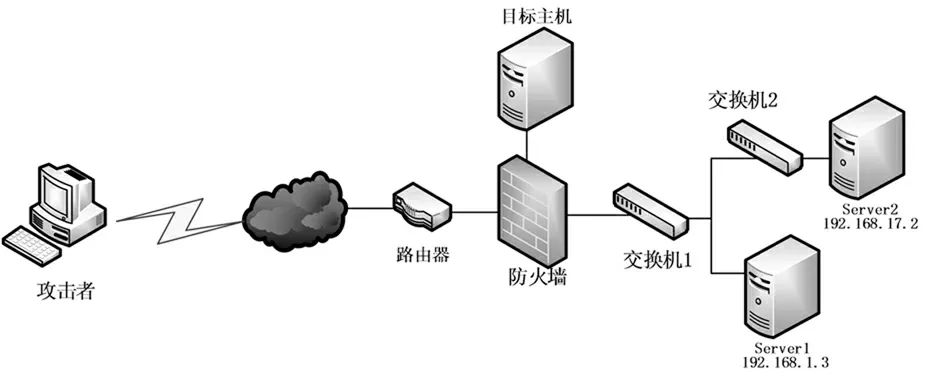

根据隔离区中服务器的漏洞信息演算出攻击者的攻击行为,并建立相应的防御措施集[8]。根据攻防策略博弈关系验证了基于非合作博弈均衡的攻击预测方法。实验网络拓扑如图4所示。

图4 网络攻击演算实验拓扑图

在数据集中的安全事件中,进攻方成功入侵了两台主机:server1(192.168.1.3),Server2(192.168.17.2)。然后,进攻方使用这两台主机在目标主机上发起分布式拒绝服务攻击。

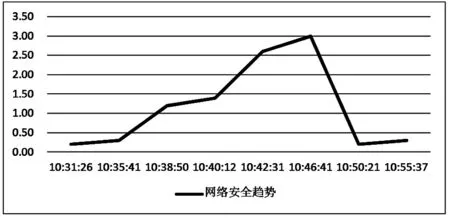

在网络安全状况分析中,分配给服务器和目标主机的权重为:Asset1=(5,3,2),Asset2(5,1,5),Asset3 (3,1,5)。由于每个主机在同一攻击阶段都会收到同类型的攻击方式,因此攻击影响级别分为几个阶段,在第一到第三阶段,攻击影响等级为:D1(3,1,2),D2(2,2,1),D3(1,3,2)。 重新分配权后计算当前网络安全状态,结果如图5所示。

图5 网络环境安全趋势

图5反映了攻击对网络环境的影响,探测性攻击对网络环境的影响较小。随后的缓冲区溢出攻击进一步增加了网络安全状态值。攻击者成功获取两台主机的根权限,对网络环境构成更大威胁,在这两台主机上安装DDOS工具并且目标计算机受到攻击后,使目标计算机的可用性受到影响。因为未解决其他主机的网络安全威胁,整个网络环境的安全状况得到进一步改善,从实验结果可以看出云计算安全预测系统可以反映攻击对网络安全状况的影响。

4 总结

文章设计了基于威胁情报的云计算安全预测系统,基于当下云计算网络安全热点,首先设计云计算网络安全预测模型,通过设计对比实验选取便于监控开发并且可靠性高的监测工具,然后提出基于安全检测和非合作博弈均衡的预测策略,使用系统级模糊优化匹配目标及其属性并计算其相对优势。最后设计模拟实验,通过分析攻击方对网络环境的影响以及网络安全状态变化趋势验证系统对网络安全环境的预测性。