一种基于可信时间戳信标的DTMB 安全防插播方法*

2020-04-25郭先会周世杰

李 斌,郭先会,周世杰,沈 宜

(1.成都三零凯天通信实业有限公司,四川 成都 610041;2.电子科技大学,四川 成都 610054)

0 引 言

地面数字电视广播(Digital Television Terrestrial Multimedia Broadcasting,DTMB)标准是由我国自主制定的国家标准,视频编码采用AVS+,音频编码采用DRA,已被国际电联列为全球四大标准之一。据《中国视频消费用户体验白皮书》数据显示,截至2018 年6 月,我国家庭电视收视用户达4.47 亿户,其中有线电视用户2.39 亿户,还有相当大规模的用户尤其是郊区、山区、农村以及边远少数民族聚居区,DTMB 仍是居民收看广播电视的主要手段,是实现基本公共服务均等化的重要载体。

安全播出工作一直以来都是广播电视的重中之重,是保证广播电视安全可靠运营的基础。根据《广播电视安全播出管理规定》的要求,广播电视节目内容在制作、传输、播出过程中应充分保证节目完整、信号安全和技术安全[1]。有线数字电视通过CA 系统、广告系统和应急备播机制有效阻止了非法插播,而DTMB 使用清流免费播出,广播节目干扰破坏以及利用广播设施进行非法插播的事件仍时有发生,因此广电DTMB 系统防插播技术的研究势在必行。

1 现有系统安全威胁

1.1 系统插播风险分析

地面数字电视网具有覆盖广、影响大以及最后一公里单向无线传输等特点。DTMB 无线覆盖由于传输协议和标准公开透明,在安全防护方面存在薄弱环节,使其容易受插播攻击。常见的威胁主要表现为视频内容覆盖、敏感信息篡改、广告页面替换等。分析整个业务流程,系统在传输、覆盖、接收环节主要面临四种攻击方法。

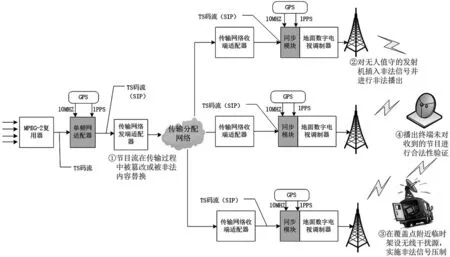

(1)传输环节。节目集成平台到发射站之间的传输链路采用明文、标准化的编码方式传输节目流,节目流在传输过程中被篡改或被非法内容替换(攻击方法①)。

(2)覆盖环节。发射机主要采用小功率多布点,常为无人值守,在未经授权情况下,改变发射频率、功率等工作参数,插入非法信号并进行非法播出(攻击方法②)。在覆盖点附近架设临时的高强度无线信号干扰源,并与节目信号源的参数匹配,以非法信号压制正常信号,使播出终端接收到非法节目(攻击方法③)。

(3)接收环节。播出终端未对接收信号做安全验证,当插播信号与节目信号源参数相符时,节目内容就能正常解码,非法节目将直接播放(攻击方法④)。

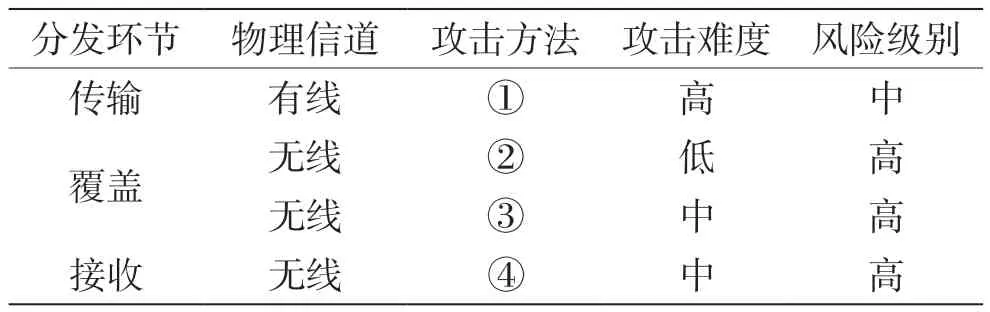

系统插播风险分析见表1。

表1 DTMB 系统插播风险分析

系统插播攻击风险示意如图1 所示。

图1 DTMB 系统插播攻击风险

1.2 系统防插播安全需求

通过对上述四种攻击方法的风险分析,结合中华人民共和国网络安全法、密码法对关键信息基础设施保护和广播电视安全播出的要求[2],DTMB 系统防插播攻击应满足三方面的安全需求。

(1)节目传输、覆盖、接收各环节对节目源以及节目流的合法性进行验证。

(2)一旦发现有非法信号插播攻击,节目传输、覆盖、接收各环节能够及时预警,快速定位插播具体位置并实施有效阻断。

(3)采用自主可控的国产密码技术,实现DTMB 防插播安全防护体系。

2 可信时间戳信标设计方案

2.1 系统架构

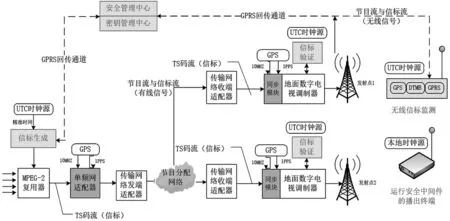

结合地面数字电视的业务特点,采用基于时间戳的加密可信标识信息(简称信标)的设计思路满足DTMB 防插播安全需求。即通过采集世界标准时间(Coordinated Universal Time,UTC),在节目流(Program Stream,PS)中生成加密的信标,并将信标复用到传送流(Transport Stream,TS)中,在传输、覆盖、接收各环节对信标进行解密验证,其中在有线传输环节称为信标验证,在无线覆盖环节称为无线信标监测,在接收环节表现为嵌入播出终端的安全中间件。通过验证信标的正确性和合法性,就可以判断出是否存在插播攻击,一旦发现就触发相应的播出防护流程,有效抵御节目插播和干扰源威胁,并快速定位攻击来源。

信标生成部署在现有的复用器处,通过TS Over IP 的方式向复用器发送信标流。在紧急状况下,可接收安全管理中心下发的信息,生成控制指令封装到信标流中,解除播出终端的锁定状态。信标验证部署在发射站,与发射机并列接收有线通道的节目流,验证信标流合法性,与安全管理中心维持心跳。无线信标监测部署在需要重点防控的无线覆盖区域,负责接收无线信道传输的节目流,验证信标流合法性,并通过GPRS 回传通道,将告警信息、取证画面、运维数据、地理位置等信息回传给安全管理中心。安全中间件运行在播出终端上,定期对信标流合法性进行轻量级验证,如验证失败后,停止节目播放并进入锁定状态。

安全管理中心部署在中心机房,当出现插播攻击或设备异常时产生告警通知。值班人员可根据地理位置信息,定位被攻击区域或异常设备,通过技术手段避免安播事件的发生[3]。密钥管理中心与安全管理中心就近部署或合并部署,实现所需密钥的产生、撤销、更新、销毁和分发等功能。

可信时间戳信标设计方案与DTMB 实际应用紧密融合,整体易于实现,硬件开销较少,对处理能力要求不高,并支持软件远程在线升级。安全防插播设计如图2 所示。

图2 可信时间戳信标安全防插播设计方案

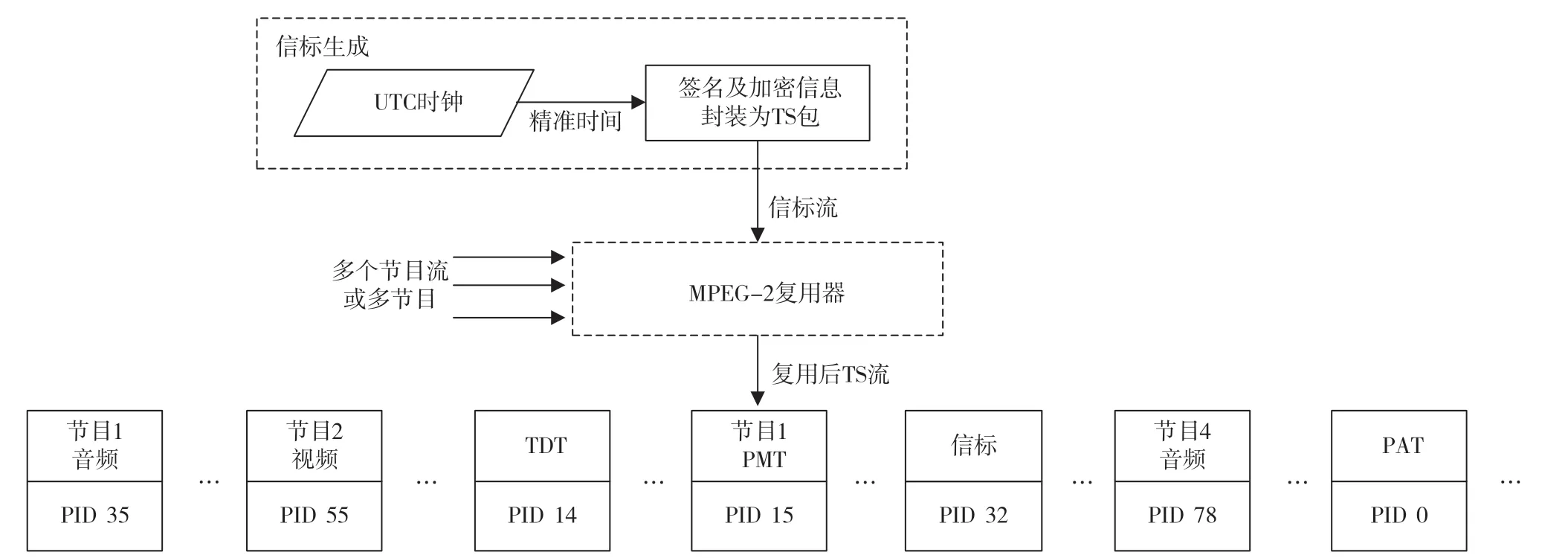

2.2 信标生成

信标生成通过GPS 或北斗模块内置的时钟源以较快频率采集卫星UTC 精准时间,将时间戳及TS传输流的复用结构、紧急控制指令、传输流参数等信息,利用国产商用密码算法进行数字签名[4]和加密,生成可信时间戳信标,最终封装为含信标的TS 码流,再通过MPEG-2 复用器复用到节目流中,通过有线网络IP 或异步串行接口ASI 传输给复用器,复用器将信标流复用到多节目传输流(Multiprogram Transport Stream,MPTS)中。

播出终端的系统时间同步是通过TS 流中时间和日期表(Time and Date Table,TDT)提取的。TDT 表由复用器采用网络时间协议(Network Time Protocol,NTP)服务器同步生成。

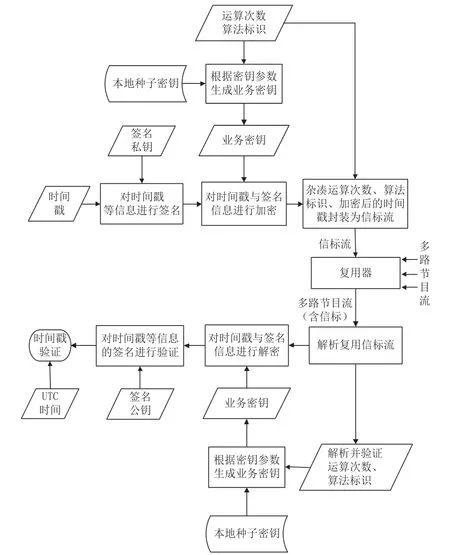

由于广播电视节目由几个频点进行传送,因此每个频点(节目包)均将注入一路信标流。信标生成的处理流程如图3 所示。

图3 信标生成处理流程

2.3 信标验证

在有线传输环节,发射站接收有线传输信号,信标验证解析信标流,信标不存在则直接告警,信标存在则进行解密和签名验签,并与UTC 时钟源采集的精准时间进行验证。如信标时延超过有效范围,则产生告警,并通过GPRS 回传通道反馈给安全管理中心,以此验证有线网络信号的合法性。

在无线覆盖环节,无线信标监测接收无线传输信号并解析信标流,处理方式与信标验证一致,以此监测无线覆盖区域信号的合法性。

在无线接收环节,播出终端的接收无线传输信号,安全中间件解析信标流,判断是否存在信标,并与本地时钟源采集的系统时间进行轻量级验证,以此验证播出节目流的合法性。

信标验证的处理流程如图4 所示。

2.4 密码密钥体系设计

由于地面数字电视无线覆盖网络为单向网络,如采用对称加密算法对时间戳加解密,所有节点采用同一密钥,一旦逆向分析成功,整个系统的安全性都将被破坏。基于安全性考虑,信标生成和信标验证采用非对称密码算法对信息进行签名和验签,采用对称密码算法对时间戳等信息进行加解密。具体使用的密码算法包括国家密码管理局发布的非对称密码算法SM2[5]、杂凑密码算法SM3[6]、分组密码算法SM4[7]。其中,SM2 是基于椭圆曲线ECC 的公钥算法,相对于广为使用的RSA 公钥算法,具有签名速度和密钥对生成速度快的特点。

图4 信标验证处理流程

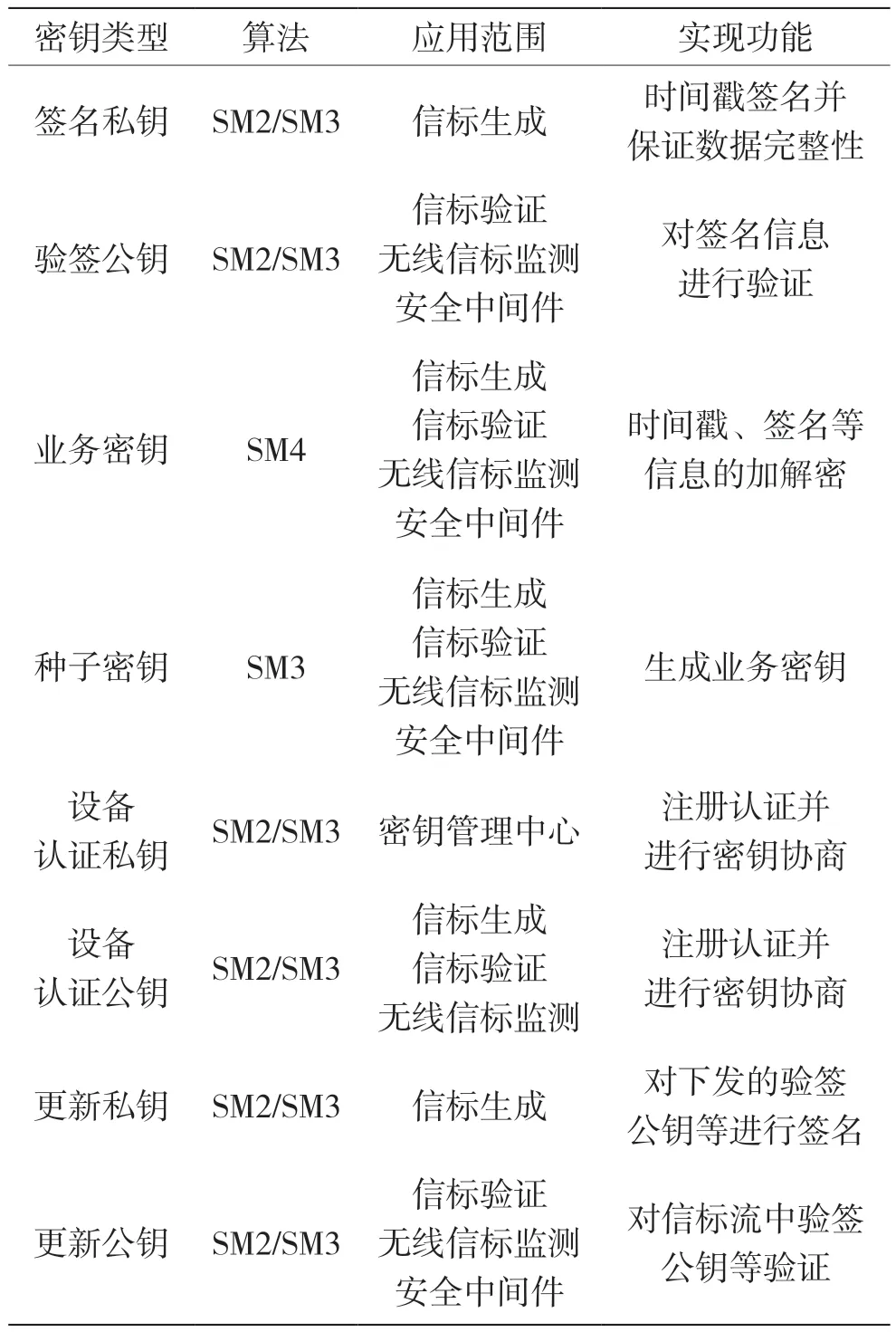

密钥根据功能需求不同,系统共设计8 种密钥。其中,业务密钥、签名私钥、验签公钥由密钥管理中心发起指令,通过信标流下发,定期进行更新;种子密钥、更新公钥、更新私钥、设备认证公钥、设备认证私钥出厂时固化,不进行更新。密码密钥设计及功能见表2。

表2 密码密钥设计及功能

2.5 密钥管理体系设计

2.5.1 业务密钥生成

业务密钥与分组密码算法SM4 配合使用,用于时间戳、签名等信息的加解密。信标生成和信标验证内置种子密钥及杂凑密码算法。针对信标生成,密钥管理中心下发新的杂凑算法标识、杂凑运算次数,信标生成收到后,结合预设的密钥生成程序和本地种子密钥生成新的业务密钥K0,并将杂凑算法标识、杂凑运算次数以及加密后的时间戳封装为信标流,下发给信标验证、无线信标监测和安全中间件,收到后采用同样的方法生成新的业务密钥K1。由于密码算法参数和种子密钥的一致性,确保K0=K1,并完成后续解密和验签任务。业务密钥生成和加解密的流程如图5 所示。

图5 业务密钥生成和加解密流程

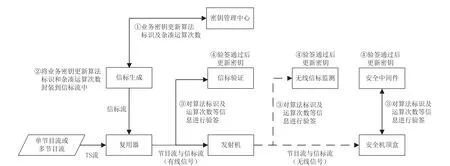

2.5.2 业务密钥更新

信标生成与密钥管理中心之间经双向认证后建立安全通道,按照如下步骤更新业务密钥。

(1)密钥管理中心将密钥更新算法标识和杂凑运算次数发给信标生成。

(2)信标生成利用更新私钥将算法标识、杂凑运算次数、签名公钥版本、签名公钥、签名公钥使能等信息进行签名,并根据算法标识和杂凑运算次数生成新的业务密钥,利用新生成的业务密钥对时间戳及签名信息进行对称加密保护。

(3)信标验证、无线信标监测和安全中间件在收到信标流后,通过信标流中的算法标识和杂凑运算次数判断业务密钥是否需要更新。如果需要更新,则利用更新公钥验证签名信息。验证通过后,再根据预设的密钥生成程序、算法标识、杂凑运算次数以及本地种子密钥生成新的业务密钥。

(4)将信标流中的加密信息解密,并验签解密信息,所有验证通过后,则启用新业务密钥。

业务密钥更新的具体流程如图6 所示。

图6 业务密钥更新流程

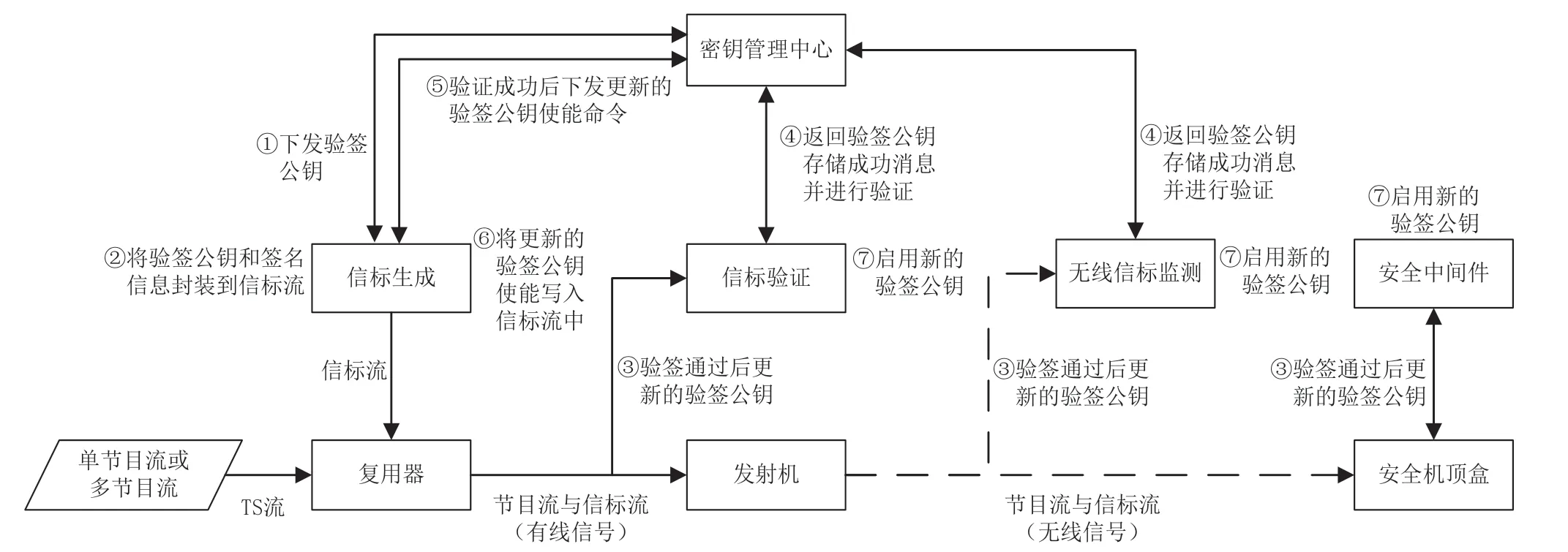

2.5.3 验签公钥更新

信标生成与密钥管理中心之间经双向认证后建立安全通道,按照如下步骤更新验签公钥。

(1)密钥管理中心向信标生成下发验签公钥和验签公钥更新命令。

(2)信标生成收到命令,用更新私钥对验签公钥进行签名,并将验签公钥和签名信息封装到信标流。

(3)信标验证、无线信标监测和安全中间件收到信标流后,对比验签公钥版本。如果不一致,用内置的更新公钥对验签公钥进行验签,验证通过后,存储信标流中新版本的验签公钥。

(4)信标验证、无线信标监测在成功存储新版本的验签公钥后,通过回传通道向密钥管理中心发送的验签公钥更新消息及公钥摘要,然后密钥管理中心对密钥的合法性进行验证。

(5)如验证成功,密钥管理中心向信标生成下发更新验签公钥使能命令。

(6)信标生成在信标流中添加新版本验签公钥使能标识。

(7)信标验证、无线信标监测和安全中间件收到更新验签公钥使能标识后,直接使用新版本的验签公钥验证信标流中时间戳等签名信息。

验签公钥更新的具体流程如图7 所示。

图7 验签公钥更新流程

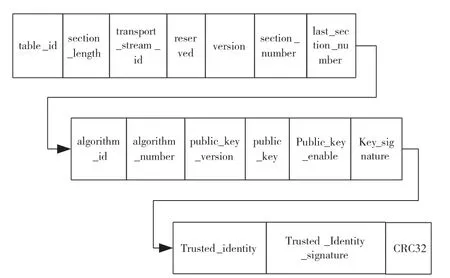

2.6 信标流载荷结构设计

信标载荷采用TS 流传输,共设计16 个字段,主要涵盖可信标识、算法标识、杂凑运算次数、验签公钥、公钥版本、公钥使能标识以及CRC等。其中,Key_signature 表示密钥的签名信息,签名对象包括算法标识、运算次数、验签公钥版本、验签公钥以及验签公钥使能等;Trusted_identity 表示可信时间戳信标,包括时间戳、紧急指令等信息,由业务密钥加密;Trusted_identity_signature 表示可信时间戳的签名信息。信标流载荷结构如图8 所示。

图8 信标流载荷结构设计

2.7 防重放机制

音频、视频等节目信号经过编码器数据压缩形成基本码流后,再封装成打包基本码流(Packetized Elementary Streams,PES)。非法攻击者在某一时间T0录制包含信标的节目流,用录制的视频PES替换正常的节目流PES,从而实现“重放攻击”的目的。播出终端安全中间件将对时间戳连续性进行跳变检测,如果系统时间跳变幅度较大,则认为存在插播攻击,并停止节目播放。

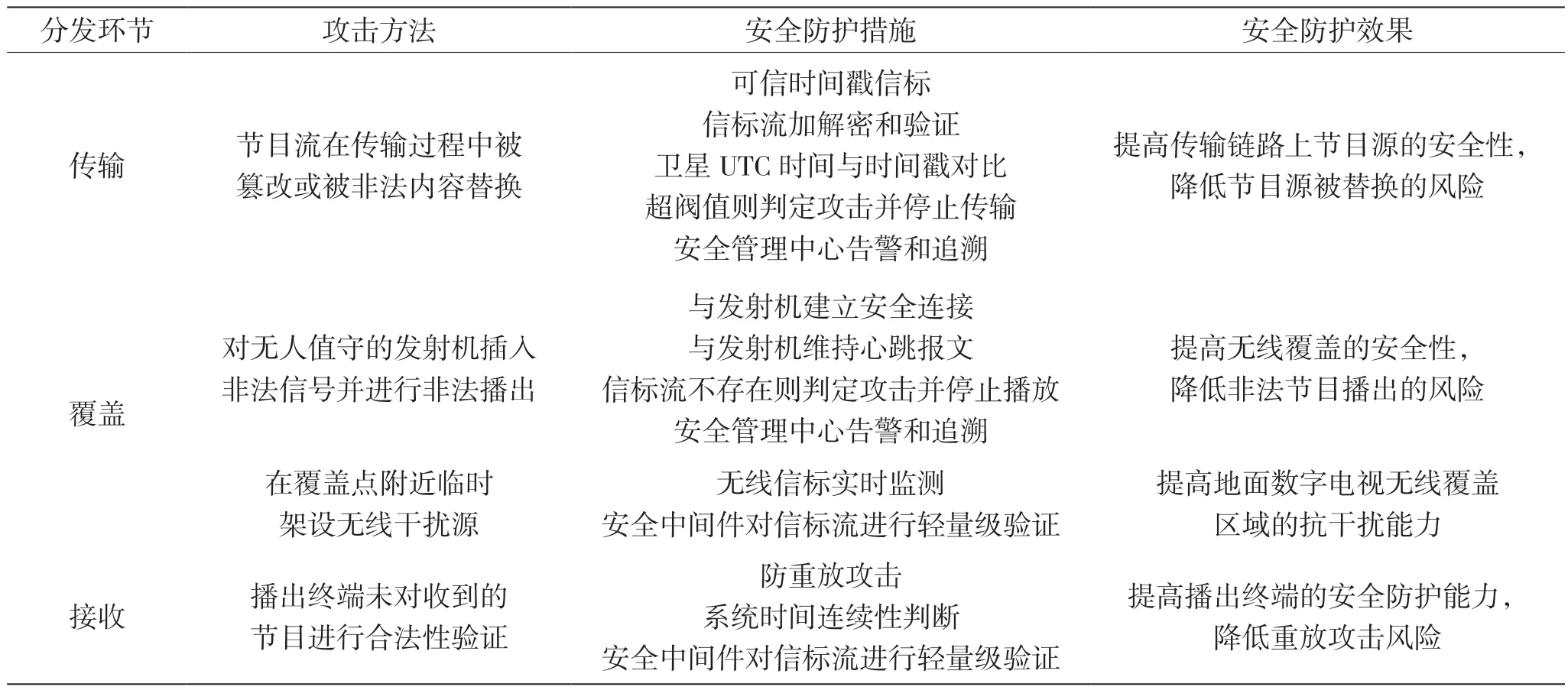

由于播出终端不具备掉电时间保持功能,针对设备重启可能出现的重放攻击,安全中间件在正常工作时周期性监测系统时间。如果时间出现大幅度跳变,则认为受到重放攻击,并在Flash 中写入重放攻击标志和攻击时的系统时间T。播出终端关机重启后,首先判断是否存在重放攻击标志。如果存在,则将当前获取的系统时间T1与Flash 中记录的时间T 进行对比。如果当前获取时间较早于记录的时间T1 本方案的防护核心是利用时间戳与商用密码算法保护节目正常并防范插播。通过加入可信时间戳信标,并在传输链路及最后一公里对安全信标进行验证,可以对插播、同频/异频压制等恶意行为进行定位、上报、停播等处理。同时,安全信标具有抗复制性,有效避免了违法分子复制和伪造安全信标。方案充分考虑了实施可行性,并已在四川甘孜色达地区等进行了实地运行,效果良好,尤其对已建系统的安全防插播改造优势明显。 针对存在的四种攻击方法和插播风险,DTMB防插播安全防护效果见表3。 表3 DTMB 防插播安全防护效果 可信时间戳信标防插播方法技术可行性好,安全防插播能力强,与基于视频内容识别的验证技术相比,没有与视频流进行深度耦合,后续在我国新一代地面数字电视标准体系下[8],可探索两种防护方法的融合。另外,由于覆盖点发出的无线信号存在恶劣气候、电磁干扰等非恶意干扰因素影响而发生瞬间不稳定的可能,因此必须建立具有一定容错能力的检测机制,对这类干扰产生告警信息,在确定为严重恶意干扰的情况下,启动播出阻断和备播机制,有效保证电视节目的不间断和安全播出。 鉴于地面数字电视所面临的插播安全问题以及政府相关管理部门的指导意见,基于国产密码技术的防插播系统方法完善了DTMB 安全运行保障体系,具有很强的可实施性,可靠性、智能化程度高,可有效抵御各种恶意干扰和非法插播,大大降低了人工监控的压力和成本,切实提高安全播出保障能力和信息安全自主可控能力。3 防插播安全防护效果

4 结 语