基于指纹相似度的数据资产追踪溯源技术研究

2020-02-02王晨飞李慧芹韩维吕静贤王蕾

王晨飞 李慧芹 韩维 吕静贤 王蕾

(1.国家电网有限公司客户服务中心 天津市 300309 2.中电伟恒(北京)科技发展有限公司天津分公司 天津市 300309)

科学技术使得人们的生活越来越便捷,使得人工的工作方式更加简化。在社会各行业中灵活性的运用大数据技术,能够实现工作效率提升的目的。在追踪溯源数据资产时,利用指纹相似度,通过获取、感知与处理数据,便可以在最短时间内获得数据结果,提升速度。指纹相似度综合人、机、物,在网络世界中通过相互交互,以获得数据信息,其重要性集中体现在维护网络安全,提升现代核心产业信息化技术等层面,对思维方式转变和科学研究提供借鉴。

1 指纹相似度分析

简而言之,通过指纹能够对独特的设备或者是信息进行标识。众所周知,人的指纹各不相同,也正是因为这唯一的特征,使得指纹这一生物识别技术被深入研发且深度运用。指纹标识包含有唯一性,难修改性和固有性的特点。例如最为常见的是在生产手机的过程中,将会为手机赋予一个位移的MEI(International Mobile Equipment Identity)编号,通过这个编号对设备进行唯一标识。再如电脑中的网卡,在生产的环节中,将会为网卡赋予唯一的MAC地址。这些标识都将会被认定为设备的位移标识符,既设备指纹。

除此之外,通过使用相关特征集合作为指纹,这些特征可以为颜色、型号、名称以及功能等等,通过对这些因素进行整合,便能够得到设备标识。这种可以类似的理解为人的记忆,通过人的面部特征等进行判断。伴随着移动互联网崛起,强化网络安全防护已是当务之急,指纹相似度分析也成为当前移动端企业风险控制的重要措施,将其作为大数据风险控制的关键技术。

指纹相似度应用的技术原理是获得中心点,并且将其作为一个均值线,之后对设备与均值之间的差距作出对比。在具体实施的过程中,首先要将标准点完成划分,得到两类,一类是IE 类型,一类是其他类型。

以相似度算法作为依据,完成不同维度之上的相似度计算,之后将比重添加完成即可。

2 现有数据资产追踪溯源技术存在的不足与特点分析

2.1 现有的数据追踪溯源技术不足

我国在互联网技术的推动之下,各行业实现技术升级,越来越多的企业控制系统在网络环境中暴露无遗。这种现象的出现,使得很多企业的信息存在的比较严重的安全隐患。如今市面上所采取的危险防范工具工作原理是不断对系统进行探测扫描,这些工具的使用普遍需要经过企业内部的机房或者是通过国内云服务器。在应用的圣后,存在的不足集中体现在五个方面。

(1)使用的追踪溯源工具基本上需要在企业内部的机房中部署,在运行的过程中若是突然发现侵入目标,便会在最短的时间内发起源IP 扫描指令,此时就需要以源IP 的活动行为作为依据展开反攻击或者是反渗透,将会造成企业内部的其他服务器设备在运行的过程中受到影响。

(2)使用的追踪溯源工具若是需要在国内云服务器上进行部署,那么在运行的过程中若是发现侵入目标,也会在最短的时间内做出反映,快速追源到源IP。在追踪溯源的时候,需要安全按照用户在购买云服务时的备案信息作为依据,对造成的不安全事件相关负责人追究责任。

(3)当前在国内市场所应用的追踪溯源工具主要有nmap 工具、态势感知系统以及plcscan 等工具,这些工具可以在使用的过程中实现深测扫描和联网的功能,在进行问题追踪溯源的时候,需要通过UDP 或者是TCP 方式实现,没有对扫描探测指纹采取加密保护处理,这样以来将会十分容易被第三方截获重要信息,通过关键技术探索出重要内容,造成损失。

(4)当前最为主流的代理服务器,例如shadowsocks,在提供代理服务的时候只能够对http 或者是https 进行。在应用的过程中不能够对Telnet、ICMP、udpsocket 以及原生tcp 完成代理传输,更不用说实现很好的隐藏扫描效果。

(5)在国内使用的VPN 或者是免费提供使用的VPN,在使用的过程中存在着不稳定性的缺陷,另外还经常性的掉线,在使用当中会比较容易被中国的防火墙封锁。

2.2 数据资源追踪溯源技术的特点

针对于专业性较强的攻击者、专业间谍,例如APT 组织或者是海莲花等,需要在追踪溯源的时候对其攻击者的特性予以了解。首先其攻击的手段是多种多样的,其中包含有恶意样本、鱼叉钓鱼、暴力破解、社会工程学攻击等等。其次是隐蔽性强,在进行隐蔽的时候能够避开监控,拥有开发恶意软件程序的能力,能够将痕迹清除等。最后是拥有很强的反侦察能力,例如不间断的对IP 连接后门进行更换,通过运用多种方式进行反侦察。在利用追踪溯源的时候,要针对性的提出解决措施。首先要加快完成包括有whois、IP、域名等基础设施信息的信息收集工作。其次要通过组织专业的技术人员展开分析研究,对攻击者的攻击手段和攻击特征展开分析,比如鱼叉钓鱼所针对的是企业内部较为敏感的工作人员,在进行排查的时候,可以针对于企业的竞争对手。若是攻击的对象没有比较明显的目的,此时便可以针对于攻击情况考虑是否是高级白帽子行为。若是其所攻击的是企业的生产链条,那么便可以考虑是否是APT 组织。ATP 组织能够通过使用威胁情报完成攻击者信息定位,但是却不能百分百肯定。这主要是因为样本泛滥,有很多样本是被修改之后再投放的,或者是被攻击的。

3 基于指纹相似度的数据资产追踪溯源方法

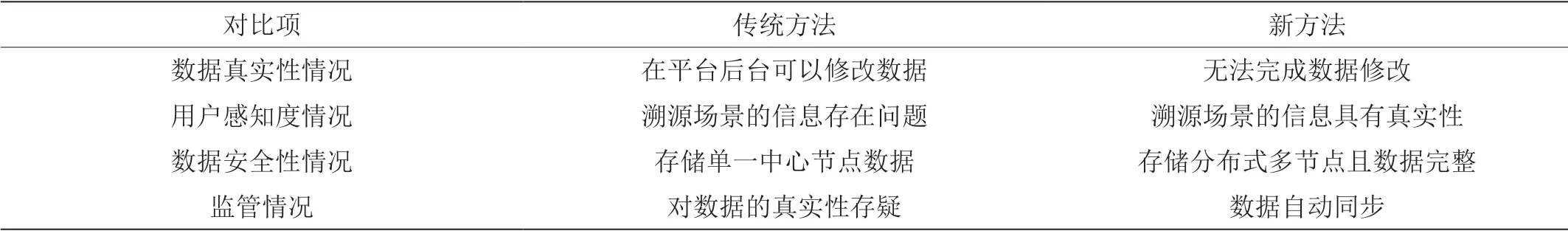

对当前指纹相似度技术进行分析,了解了指纹相似度在技术应用领域中的优势。目前在传统的数据资产追踪溯源领域中使用的方法存在着不足,无论是技术层面还是工具层面,不成熟已经成为其发展的最大弊端。于是,本文将创新利用指纹相似度技术,提升数据资产追踪溯源水平。通过利用基于指纹相似度的数据资产追踪溯源技术能够使得被侵犯者在最短的时间内对侵犯者作出定位,维系玩过安全性。网络领域中的攻击模型,可以概括表示为攻击者→跳板机→僵尸机→反射器→被攻击者。在整个攻击环节中,通过利用数据资产追踪溯源,能够寻找到攻击者。比较传统的数据资产追踪溯源法与基于指纹相似度的数据资产追踪溯源方法,得到的结果如表1所示。

通过表1 可以得知,传统方法改进迫在眉睫,新的方法所产生的积极影响已经使得基于指纹相似度的数据资产追踪溯源成为研究的重点。

表1:传统追踪溯源与基于指纹相似度的数据资产追踪溯源法比较表

3.1 基于指纹相似度的数据资产追踪溯源介绍

这种方法在在使用的过程中,凭借其适应性强、灵活性高、简洁性显著、可靠性高以及安全性稳的特点,得到广泛青睐。这种方法主要是通过完成其设计语言编写以实现功能。在运用过程中,信息溯源的实现主要是通过NDLog,同时该路径是十分短的。

3.2 系统之间的协作

基于指纹相似度理念和数据资产追踪溯源的基本情况作出分析,继而形成一套良好的协作方案,从而可以对当前大数据时代背景下所出现的巨大攻击强度以及复杂攻击形式进行应对。为了使得基于指纹相似度的数据资产追踪溯源系统在使用的过程中更加便于控制与管理,在协作框架之中所应用的溯源设备将会以网络位置的差异为基础,合理划分不同区域。在协作框架的辅助之下,将会针对于各种类型的攻击完成协作化操作,保证溯源设备形成有机整体,实现相互融合。协作框架所表现出来的特点是树形结构,其基础溯源层形成了树的叶子,溯源管理层形成了树干,溯源交互层形成了根部[8]。

通过系统之间的合作可以及时发现当受害者遭受攻击,在最短时间内将其发送给框架完成溯源请求,通过指纹相似度完成攻击者的匹配。在这个过程中,协作框架将会通过指纹相似度的方式完成信息的标记,对收集到的信息进行整理与拼接,以标识作为依据完成对被攻击着的判断,最后对攻击路径作出刻画。其程序内容如下所示:

[Algorithm of Collaboration of System Level ]1:Marking process at router R.2:if(Load of R for CPU).3:send collaboration request to its AA.4:AA makes sure the authenticity of the request.5:if (!authenticity) then.6:drop the request.7:else.:8AA check the load status in the performance table.9:if(! heavy )then.10:drop the request.11:send collaborated traceback message to TS.12:else.13:normal packet marking process.14,15,16:end if。

4 结束语

在网络时代背景下,大数据技术发展既面临着机遇,又面临着挑战。在大数据网络下,网络攻击手段使得网络安全受到严重威胁,网络攻击的复杂性与多样性使得难以在整治的过程中难度提升,也为网络追踪溯源技术带来严峻挑战。指纹相似度是通过对攻击对象的基本特征实施匹配,寻找处其存在的漏洞以快速寻找到其出处,获得追踪溯源技术的效率提升。本文基于当前大数据时代背景下的网络安全问题展开探究,通过对指纹相似度的背景与概念作出分析,认识到指纹相似度的含义与应用原理,形成相对深入的认知。其次分析在当前数据追踪溯源当中所存在的不足,清楚本次研究的重点。在认识指纹相似度技术理念和目前数据追踪溯源中存在的缺陷以后,探究在追踪溯源技术,结合指纹相似度以后的应用措施,为基于指纹相似度的数据资产追踪溯源技术提升提供理论支撑和实践支持。