局域网信息安全技术与风险防范

2020-02-02薛莹

薛莹

(陕西警官职业学院 陕西省西安市 710000)

1 引言

地址解析协议攻击现在仍在数据中心之间蔓延传播,而我国的计算机机房和互联网网络运营商对此能采取的办法是捉襟见肘。通过这种攻击能够使得用户的服务器以及网站,难以进行正常的访问、被用户访问或者将链接跳转到其他网站,让访问者访问错误网站,或者接收错误信息,这直接伤害了用户的根本利益。由于这种攻击对用户信息的安全性以及互联网的正常使用都带来严重的问题,因此,就要求我们时刻防范这类病毒的进攻,并清晰明了地解决地址解析协议病毒问题。

2 地址解析协议功能和原理的概述

2.1 基本功能

根据以太网协议,存在于相同局域网的两台计算机,进行直接的数据通信,那么,就要求其中一台发出主动通讯命令的计算机,能够确定它所要通信的另一台计算机的MAC 地址才能够实现,需要通信的计算机并不需要知道被访问计算机的IP 地址;而在TCP/IP 协议里,进行网络数据传输的时候,只需要知道对方计算机的IP 地址,就可以在网络层和传输层进行数据传输,这就使得,通过以太网进行数据通讯的时候,如果采用IP 协议,那么链路层就需要对上层的IP 协议数据链路进行连接,并且需要知道真正的IP 地址,根据目标计算机的IP 地址或者它的真实的MAC 地址,这就是地址解析协议应该发挥的功能,所以说,所谓的地址解析就是,将目标计算机的静态IP 地址转变成目标计算机的MAC 地址,从而实现数据通信。

此外,如果发送信息的计算机跟目标计算机,在同一个局域网内,那么即使知道目标计算机的MAC 地址,那么两台计算机也不能够进行直接的数据通信,而只能通过路由器转换以后才可以实现,因此,对于发送数据信息的计算机,所获取的地址就不是目标计算机的真实MAC 地址,而是经过局域网之外的路由器,所连接的某一个端口的计算机的真实MAC 地址。于是,在此之后,主动发送信息的主机在将数据信息发往目标主机时,就必须先经过该路由器,通过路由器将这些信息向网外传递。这就是地址解析协议的功能。

2.1 基本工作原理

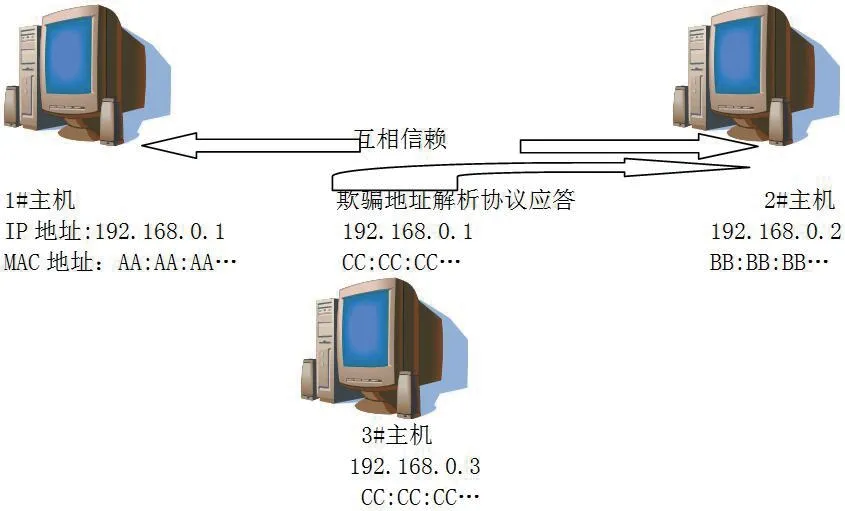

图1:同网段之间的地址解析协议欺骗的全过程

地址解析协议所提供的映像映射,是从IP 地址到物理地址的,对于已经知道的IP 地址,相对于OSI 的第三个层级来获取,数据链路层计算机的MAC 地址,也就是让主动发送信息的计算机向目标计算机发送数据信息,然后根据对本地解析协议缓存表的查询,通过目标计算机的IP 地址,找到对应的计算机的MAC 地址,从而实现数据的传输。如果没有搜寻到,那么让发送信息的计算机来播放一个地址解析协议的请求服务信息的报文,说明这条报文必须拥有发送信息的计算机的IP 地址,到发送信息的计算机的物理地址的动态映射,以及目标计算机的静态IP 地址,并且需要目标计算机进行反映的物理地址,然后局域网上任何可能与主动发送信息的计算机通讯的计算机,当然也包括目标计算机,都收到了该地址解析协议的服务请求,但只需要给主动发送信息的计算机一个答复,目标计算机就能够识别自己的静态IP 地址,向主动发送信息的计算机反馈一个经过地质解析协议的数据信息,在这个信息里面就包含了目标计算机的MAC 地址,当主动发送信息的计算机,接收到目标计算机的反馈信息以后,就会对本地的地址解析协议的缓存信息进行实时的更新,并根据这个反馈的信息,来使用目标计算机的MAC 地址进行数据传输,所以本地的存储在地址解析协议里面的缓存信息,只是进行信息传递的一个基础,而且这个缓存是实时更新,动态变化的。

3 常见欺骗攻击方式解析

我们知道通过地址解析协议来进行攻击的手段,主要是通过发送假的IP 地址和MAC 地址来实现的,并且可以在局域网和互联网络里,通过发送数量庞大的信息,使网络造成堵塞,只要发送攻击的一方,不断的发送虚假的地址解析协议响应包,就可以对目标计算机的静态地址解析协议中,的动态IP 地址到MAC 地址的映象进行更改,如果处在联网状态的计算机遭到病毒感染,甚至被黑客攻击,那么就有可能出现攻击行为,并且这个攻击是通过地址协议解析协议传递过来的,通常来说,被病毒感染或者被远程黑客攻击的计算机,都要发布有虚假信息到局域网内的其它无人值守的计算机或者网关,从而产生混乱,使得无人值守的计算机,难以进行数据通信,并且可能导致这些计算机的通信数据被监听或盗取等风险问题的发生。

3.1 欺骗性攻击

欺骗性攻击在局域网里面发生的概率很高,通过虚假的地址解析协议包,去攻击路由或者已经确定的目标计算机,让目标计算机将这种非法的攻击当成正常的计算机访问,从而实现网络欺骗,通常这种攻击行为,都是在同一个网段里面发生的,这是因为路由是不可能将数据包进行转发的,然而,要实现网络攻击方法是多种多样的,除此之外,还可以通过ICMP 协议来,让路由器进行重新的选择。

对相同网段通过地址解析协议所进行的攻击。这种攻击,就是通过发送一个虚假的地址解析协议“-REPLY”d1 响应包,给目标计算机,从而人为的更改这个数据包的源地址IP、目标计算机的IP、源MAC 的地址、目标计算机的地址,通过这个虚假的响应包,去对需要欺骗的计算机,的地址解析协议进行修改,从而实现对某一IP 计算机的攻击行为,下面通过例子来说明,处于相同网段的计算机,被攻击的全过程。

通过图1 的例子,总结出如下的3#主机要非法入侵2#主机侵入的具体的步骤:

(1)入侵的3#主机首先要研究和被入侵的2#主机保持正常通信的1#主机信息情况,并发现1#主机的所有漏洞。

(2)然后根据1#主机的未解决的漏洞,让其在一段时间内停止正常工作。

(3)3# 主机把它的IP 地址改为1# 主机的IP,就是

192.168.0.1 。

下面以图2 为例解析不同的网段内地址解析协议的欺骗全过程。在当前情况下,位于192.168.1 网段的3 号计算机怎么样来冒充2 号计算机对1 号计算机进行欺骗呢?显而易见的,通过上面的攻击手段就能够实现欺骗的目的,然而由3 号计算机和1 号计算机,这两台计算机没有办法建立telne 会话,这是因为路由器会将1 号计算机发给2 号计算机的数据包,转发给外面的任何计算机,路由器会发现地址在在192.168.0.这个网段之内。

现在来说另外一种攻击方式——ICMP 重定向。将地址解析协议攻击和TCMP 重定向两者联合起来,就能够实现跨网段的网络攻击行为。

ICMP 重定向报文,是多种报文中的一种,在一定条件下,路由器检测到某一台计算机,通过非优化路由的时候,它就会像这台计算机,传递一个ICMP 重定向报文,要求计算机改变路由,而路由器也会将最先发送的数据信息转发给,它的目标地址,从而实现,通过ICMP 重定向进行攻击的目标。

这种攻击方式跟上面一个是相同的,通过向全网发送虚假的协议数据包,对HTTP 报文进行修改。用户在进行网站访问的时候,网站中就会包含一些攻击性的代码,也就是通常所说的“网页木马”,这种攻击方式被称为“挂马”,主要可以通过下面三种方法来进行攻击代码的插入:

(1)局域网被地址解析协议所发出的数据包欺骗。当网内的某一台计算机,想访问网外的服务器的时候,这台计算机就会将请求发送给网关,由网关向服务器请求页面,这个时候,采取攻击的计算机就会伪装成网关,向发出请求的计算机发送含有恶意代码的网页,而对于处于同一局域网内的其它计算机,都可以通过这种攻击方式进行攻击。

(2)服务器被地址解析协议发送的数据包所攻击。服务器所在的局域网内,如果有计算机被病毒攻击,那么服务器在发送给目标计算机的网页中,就可能被插入恶意攻击代码,服务器被病毒攻击或者侵入或者,存储于网盘上的网页文件被恶意代码修改。

(3)服务器被攻击,服务器被病毒攻击或者侵入,存储于网盘上的网页文件被恶意代码修改。

3.2 基于地址解析协议的DOS攻击

DoS 攻击是为了让被攻击的计算机,拒绝其它用户的正常访问,导致被攻击计算机的系统难以正常运行,最终导致用户的网络系统和网络连接失败。它的基本原理是,发动攻击的人,通过地址解析协议欺骗工具,向被攻击的目标计算机,传递大量连接请求,由于被攻击的计算机难以找到发动攻击的计算机,并且被攻击的计算机处理能力有限,从而导致它超过负载,不能够为其它用户提供正常的服务,所以,就会拒绝对其它用户的服务。在这个时候,发动攻击的计算机就可以通过地址解析协议攻击的方式来掩饰自己,这样被攻击的计算机日志上,就不会记录发动攻击的计算机的真实IP地址,被攻击的计算机也就不可能通过,日志上面记载的IP 地址找到发动攻击的计算机。

4 网络安全防范措施

针对数据中心机房经常被病毒攻击的情况,可以采用下面的方法进行防范。根据常见的利用地址解析协议进行攻击的方法,以及对联网数据中心的特点,可以通过对网关及网内计算机的IP 地址及MAC,地址进行双向的静态绑定,从而实现阻挡攻击的目标,这种防范措施是一种相对持久的办法。

另外,还可以通过IP/MAC 双向静态绑定这种办法,能够有效阻挡其它信息的攻击,随后就可以按照这种双向绑定的地址进行安全的数据信息传递,避免被其他虚假错误指令所干扰,从而顺利完成工作,这样就可以在很大程度上,避免服务器或者计算机受到外来攻击,从而导致无法正常访问或者掉线的情况出现。这种解决方案效果是非常显著的,可以有效的阻挡来自于地址解析协议的外部攻击。但是,不理想的地方在于,这样的双向保定会给联网数据中心带来相对较大的工作量。

5 结束语

地址解析协议的漏洞所产生的被攻击行为,一直给联网数据中心造成网络风险,然而并不是没有办法进行防范。通过相对完善的防范机制,就能够最大限度的阻止通过这些协议进行攻击的行为。随着计算机以及各种网络产品和技术的更新换代,联网数据中心的安全防范工作也会变得越来越重要,需要进行不断的更新和完善,但是对于通过地址解析协议这个渠道进行攻击的方法,我们已经能够很好的应对,能够在很大程度上确保联网数据中心的数据通信安全,对恶意攻击实现有效阻挡。