本钢私有云信息安全设计规划

2020-01-16供稿孙闻初王晓禹刘佳韵SUNWenchuWANGXiaoyuLIUJiayun

供稿|孙闻初,王晓禹,刘佳韵 / SUN Wen-chu, WANG Xiao-yu, LIU Jia-yun

内容导读

伴随着企业信息化深入普及以及两化融合进程的加速推进,本钢集团信息化平台系统从原有小型机服务器模式逐步升级成为虚拟化云平台的应用支持。文章针对本钢集团云平台搭建过程中所做的信息安全方面的设计规划进行分析和阐述,为本钢建设稳定、高效和敏捷型的私有云平台提供设计方向。

本钢集团作为辽宁省属大型国有冶金企业,信息化系统的应用、运行已经深入企业日常经营管理中[1]。本钢系统、网络平台作为集团所有信息化系统的支撑平台,承载了包括ERP系统、MES系统、OA系统、电子采购系统、视频会议系统等诸多内、外网的系统应用。随着信息技术的发展,虚拟化平台的搭建正在紧锣密鼓的进行,伴随着系统平台“云”化改造的进程,有关云平台的信息安全设计规划也成为其中的一项不可或缺的重点工作[2]。

本文结合本钢私有云平台建设及集团整体信息安全规划,重点阐述和分析在私有云平台建设中的信息安全方面的设计理念及设计规划。

概况分析

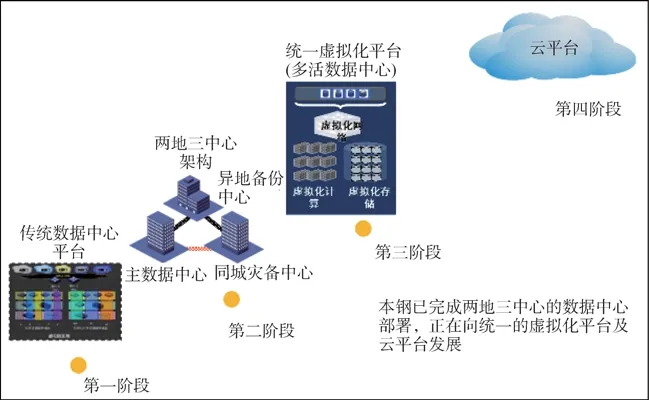

本钢系统平台不同的建设阶段见图1所示。本钢集团自2007年初开始建设部署信息化系统及网络平台,至今已经建立了以工源厂区及北营厂区为地理核心的“两地三中心”数据中心架构,并以自有光缆为基础构建接入层及数据中心网络,形成了集办公网、生产网、互联网等“多网合一”的网络平台。在“两地三中心”数据中心平台上运行着企业内外部数十个应用系统及互联网站。

伴随着信息系统的深度应用、发展,信息安全建设管理已经正式成为信息化建设的一部分。信息安全要在可用性、保密性和完整性三方面达到目标。本钢在信息安全整体规划中本着系统规划、分步实施和对标完善的设计实施原则,从系统及网络平台设计实施、制度建设、人员管理等方面,在支持生产和业务系统稳定运行的同时兼顾信息安全防护与信息安全投资最高性价比,以达到“业务需求型”信息安全建设目标。

图1 本钢系统平台建设阶段

可用性

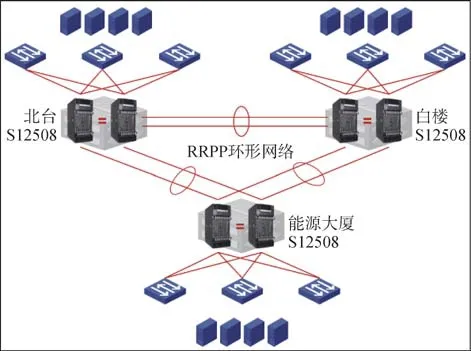

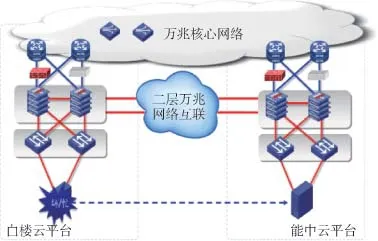

按照信息安全可用性设计原则,本钢集团在数据中心层面按照两地三中心进行实施设计。先后在本溪及北台两地建立白楼、能中、北营三大数据中心,网络层面采用数据中心三核心RRPP双环路互联,保证数据中心系统层面通讯安全。数据中心采用3路市电接入,双路UPS供电保障,24 h人工值守等方式保障物理安全。如图2所示,接入网络层面均采用三核心环路网络,两地使用不同路由双光缆互联,汇聚核心层采用单汇聚核心双链路上行模式,并在全网开启MPLS-VPN进行区域隔离,保障接入层网络稳定运行。接入终端统一部署杀毒软件,计算机终端实名制入网,从管理手段保障终端层面安全可用。

图2 两地三中心互联示意图

保密性

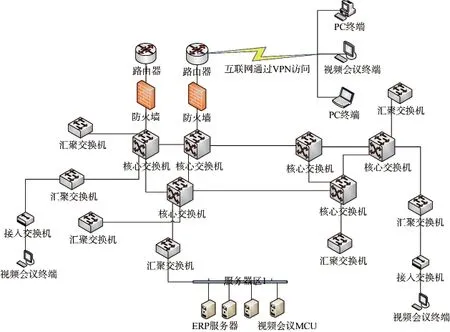

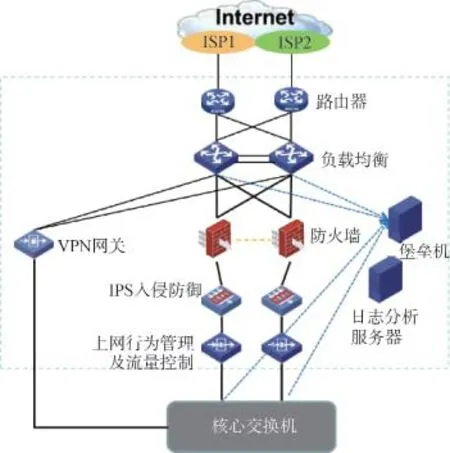

按照信息安全保密性设计原则,本钢集团在集团内网与互联网边界处设置4台传统防火墙,两两冗余配置,互联网访问通过防火墙设置严格访问控制策略进行隔离(图3)。在出口处旁路部署上网行为管理系统,用作进出口流量审计。内网终端使用内网准入系统及桌面安全管理系统,从终端接入、合规检测和补丁下发等方面管理终端安全。对于互联网用户访问内网情况,采用IPSEC及L2TP VPN混合使用的模式,兼顾异地集中访问与分散访问的安全问题。对于重要通讯单位,如人民银行、本钢各分子公司等通过专线直连的方式接入本钢内网,保障内网安全。

完整性

按照信息安全完整性设计原则,为确保数据层面安全,在数据库层面采用两地三中心互备机制,通过光纤直连打通三个数据中心的SAN网络,以达到数据库快速存取和互备等功能。同时使用虚拟带库进行数据备份,第三备份使用传统磁带备份,以最大程度保护信息完整性。

安全设计与规划

图3 本钢集团接入网络示意图

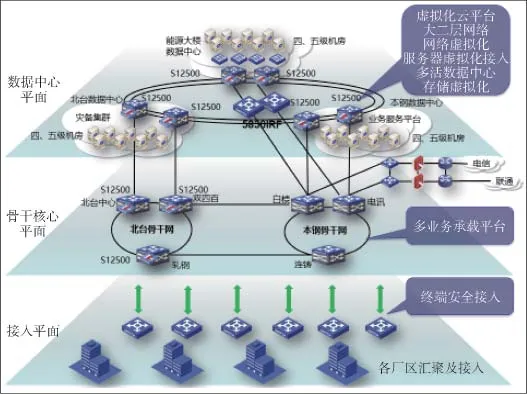

本钢私有云平台分为两大云平台。一个为ERP资源池系统,一个为互联网资源池云平台。ERP系统资源池主要部署于内网核心区域,平台负责提供对集团内部信息化系统的支持管理,如ERP系统、MES系统和OA系统等。互联网资源池云平台计划主要承载具有互联网访问需求的业务系统,例如招标系统、电子采购系统和移动OA系统等,该平台主要部署在DMZ区域,通过现有出口防火墙进行网络隔离。图4为虚拟化云平台网络架构。由于两个云平台所支撑业务性质不同,因此对于两个云平台的安全设计及防护等级也有所区分。

图4 虚拟化云平台网络架构

ERP系统资源池区域安全设计

ERP系统资源池属于纯“内网云”,支撑本钢集团现有各生产系统,因此“可用性”成为其信息安全设计的核心考虑内容。ERP系统资源池硬件设备分别部署在集团白楼数据中心及能中数据中心,设计为“双数据中心双活云”,以达到最高程度的可用性支撑。在网络层面采用大二层直连技术(图5),通过自有光缆打通两个数据中心云平台的网络链路,以保证网络可用性。云网络区域采用全万兆部署方式,核心交换机使用双万兆链路聚合,保证终端访问系统畅通的同时增强对可能突发的大量东西方向流量的支撑。存储采用NAS部署方式,利用现有硬件资源的同时保证生产数据的安全存储。

图5 跨数据中心虚拟资源池大二层互联

互联网资源池云平台安全设计

互联网资源池云平台设计承载本钢所有需要进行互联网通讯的系统,因此安全防护需要更加全面和完善,以最大程度的减轻其信息安全风险。

传统互联网系统平台信息安全设计中(图6),通常采用“穿糖葫芦”的方法,即在网络边界使用传统防火墙开始,分别串接七层防火墙、WAF(Web Application Firewall)、IPS(Intrusion Prevention System)、流量清洗等等安全设备,并且在核心网络出口处采用旁路IDS(Intrusion Detection Systems)、外联审计、漏洞扫描等审计及安全类设备或系统。“穿糖葫芦”的安全部署方式在应用过程中确实能大大降低来自互联网的安全风险,但是对于其设计本身存在敏捷性差、潜在故障点多和障碍定位困难等诸多问题。下一代防火墙或UTM(Unified Threat Management)等综合性网络安全设备出现后,虽然将之前各安全设备整合到一台,但对其性能、日志、审计等方面的安全问题也无法完全避免。

图6 传统系统平台安全架构

由于云架构有私有云突发量大、数据流量大和资源配置调整灵活等特性,传统的通过大量部署安全设备的信息安全解决方案已经不能适用,因此本钢私有云平台安全设计采用了“云资源安全池”的设计模式(图7)。将传统意义上的系统平台安全部署由“纯系统平台端”向系统资源用户端转移,由硬件部署向软件虚拟化转移,以适应“云”的安全架构及发展模式。

外网资源池云平台直接部署于能中防火墙“DMZYUN”区域,该传统防火墙成为其互联网防御第一道防线,同时方便通过调整访问策略等实现内外网对外网系统的访问。增设两台不同品牌的四层防火墙作为云平台出口设备,与能中防火墙形成异构防火墙。在云管平台层面,搭建“云资源安全池”,将UTM、防火墙、WAF、IPS、堡垒机等安全设备“虚拟化”,通过独立的虚机资源单独调用的方式进行单点部署,在云管平台层面统一调配。这样可以最大程度的增加云平台在安全部署方面的敏捷性,同时充分地利用有限的软硬件资源,并降低安全隐患点。防病毒层面计划部署云安全防病毒系统,通过云端部署的方式可免去每台虚机分别部署的工作,同时增加可管理性和易审计性,也有利于云平台的整体性安全。

图7 云虚拟安全池架构

摄影 刘继鸣

管理层面信息安全设计

除了技术层面的信息安全设计外,针对云平台的管理信息化安全设计,设计设备确保人为因素导致安全事件发生的情况减少到最低。在云平台入口处架设堡垒机,对整个运管平台的运行操作进行审计,同时建立健全变更管理制度,减少因为操作和变更导致的系统风险。在虚拟机层面提供虚拟堡垒机,以提供各系统的专门操作准入及审计。另外开启云平台的管理系统自带的审计功能,通过对各虚拟机资源利用的审计管理,以达到精确区分系统资源,合理调配硬件配置等目标。在制度层面建立健全云管理员、DBA、网络管理员等角色的AB角工作制度,以最小人力资源成本解决管理员风险问题。

结束语

伴随着本钢信息化进程的不断深入推进,信息安全已经成为衡量一套系统的重要指标,而搭载本钢生产、经营等重要系统的云平台的信息安全需求和规范设计,更是保障整个平台稳定运行的基石。本文介绍了本钢集团现有安全架构和云平台信息安全的设计思路及实现方式,从技术和管理等方面对云安全提出方案层面建设建议,希望能为今后建立健全的本钢信息安全体系提供参考。