基于Windows防火墙规则的计算机安全分析

2019-12-07李均涛

◆李均涛

基于Windows防火墙规则的计算机安全分析

◆李均涛

(贵州财经大学信息学院 贵州 550025)

Windows防火墙规则和日志中包含有多种安全相关信息,它们可以用来分析系统安全。基于防火墙规则和日志,结合注册表,给出一种分析计算机系统安全的方便可行的方法。

防火墙;规则;日志;安全分析

计算机系统进行安全检测时,确定计算机与谁以及以何种方式进行交流很重要。换句话说,通信流量可以是分析计算机是否以及如何被远程控制或与谁共享信息的重要部分,对流量的分析是确定计算机是否被恶意软件入侵或感染的一个很好的方法[1]。

如果一台计算机被一个恶意用户入侵并远程控制,该用户必然要与这台计算机建立连接。此外,许多类型的恶意软件被用来窃取和发送信息给某人,只需要连接一个所谓的命令和控制服务器,就可以控制它们的行为。所有需要通信的东西都有一个共同点,那就是它们必须通过防火墙。对于那些不是网络专家的人来说,防火墙是一种软件或设备,它充当一个看门人,决定允许哪些流量进入和离开计算机或网络。此外,它通常会记录历史连接。基于Windows的计算机通常使用内置的Windows防火墙,它可以向安全分析和取证人员提供重要信息。

1 Windows防火墙简介

从本质上讲,Windows防火墙将检查基于IP的网络流量中的IP地址和端口号,以决定允许哪些流量进入和离开计算机。确定为良好的流量允许通过,而被视为坏的流量将被阻止[2]。IP地址是计算机用于通过Internet进行通信的地址,端口号用于解决到特定服务的流量。许多服务被分配了用于通信的特定端口号。因此,如果分配给特定服务的端口号(例如远程控制软件TeamViewer)允许通过防火墙,则该软件很有可能已安装在计算机上。同样,已知某些恶意软件使用特定的端口号,那么,如果识别出与该恶意软件关联的端口号,则很可能意味着计算机已被该恶意软件感染。我们还可以分析防火墙日志,以查看计算机一直在与哪些IP地址通信。这些信息可以告诉我们计算机是否与它不应该与之通信的主机保持了联系,这有可能帮助我们识别有无入侵。

2 Windows防火墙规则分析

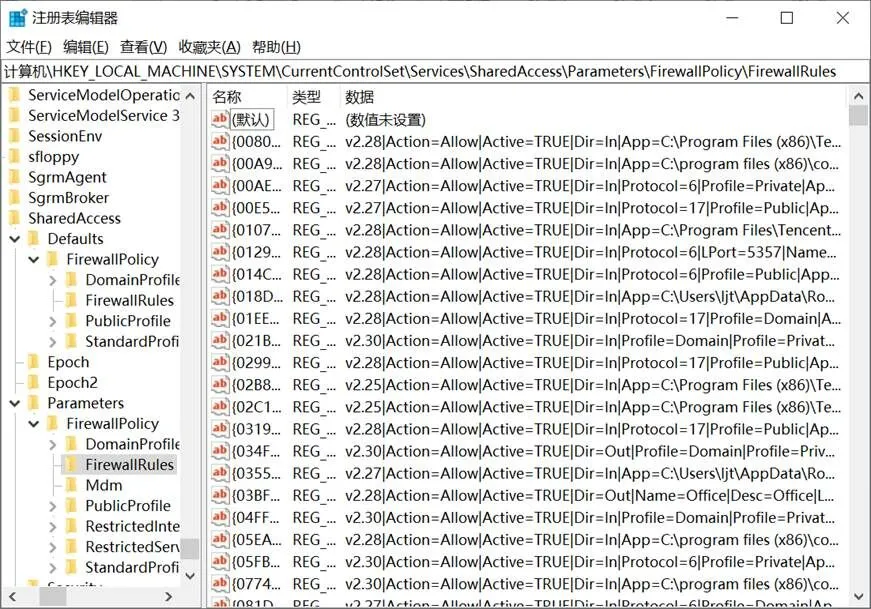

在分析Windows防火墙时,基本上需要关注两个主要信息。第一个是当前的流量规则,它们规定了当前允许或阻止哪些端口、IP地址和应用程序。另一个是防火墙日志文件,它提供有关以前连接的历史数据[3]。遗憾的是,默认情况下日志记录并未启用。但查找日志文件是值得的,因为它将提供大量信息(如果存在)。它们位于SYSTEM配置单元中,注册表项名称如下:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesSharedAccessParametersFirewallPolicyFirewallRules

表项数据如图1所示。

如前所述,防火墙规则决定允许哪些流量进入或离开计算机。每个注册表值都是一个规则,一般结构是属性1|属性2|...属性。让我们放大第一个带下划线的规则,看看规则的结构。规则以v2.xx|Action=Block|Active=TRUE|Dir=In开始,第一个属性是版本号,第二个属性描述规则的操作是否允许或阻塞流量。第三个属性决定规则是否处于活动状态,第四个属性描述规则所关注的流量方向。如果它in,则规则应用于传入的流量;如果它是out,则规则应用于离开计算机的流量。其余部分显示了实际的匹配规则。匹配规则决定规则匹配哪些流量,指定的操作应用于所有对应匹配规则的流量。匹配规则可以包括许多不同的属性,其中最重要的是:

Protocol,它决定规则应该匹配什么协议。作者进行了一个小实验,结果表明,防火墙规则注册表项中,TCP协议的值为6,UPD协议的值为17,ICMP协议的值为1;

Lport,表示本地端口;

Rport,表示远程计算机的端口;

LA4或LA6,表示本地IPv4或IPv6地址;

RA4或RA6,表示远程IPv4或IPv6地址;

App,表示规则应该匹配的应用程序,例如,Firefox可能能够使用端口80进行通信(用于web流量),而Skype则不能;

Profile,确定规则应用于哪个防火墙配置文件。Windows防火墙有三个不同的配置文件(域、私有和公共),网络连接将分配到一个配置文件。通常,当一台计算机连接到一个新的网络时,会询问用户要将哪个配置文件应用于连接。

图1 Windows防火墙规则注册表项数据

防火墙规则的工作方式是把指定的操作应用于对应的所有匹配规则的流量。对于示例规则,使用TCP并发送到本地端口9000的所有传入流量都将是匹配的,并且操作说明它将被阻止。此外,如果不设置匹配属性,将意味着该属性的所有可能值都将被视为匹配。例如,如果在规则中不包含配置文件和LA4属性,这意味着它匹配所有配置文件和IPv4地址。这些规则对于入侵取证的价值在于,它们可以揭示哪些程序和服务可以通过防火墙进行通信,而服务或应用程序规则可以充分表明这些服务或应用已经安装在计算机上。防火墙规则可以揭示恶意软件或入侵,因为这些规则有时会自己添加防火墙规则,以启用与外部世界的恶意通信。

3 防火墙日志文件分析

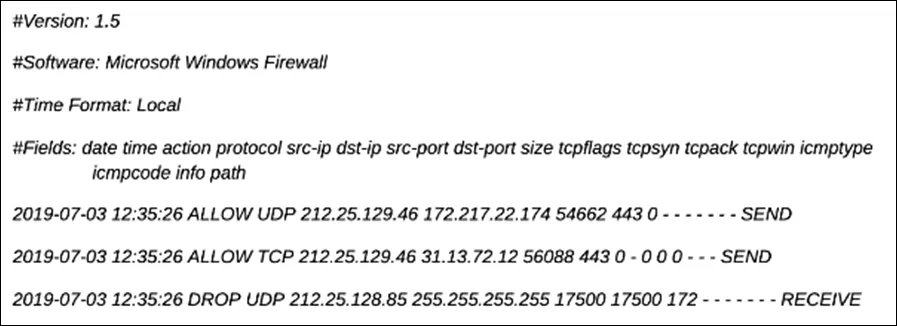

在分析Windows防火墙时,第二个重要的工具是流量日志。如果启用了日志记录,它可以提供关于历史连接的数据。日志文件跟踪规则是如何应用的,并描述允许哪些流量通过或被防火墙阻止[4]。日志文件名为pfirewall.log,位于[systemroot] WindowsSystem32LogFilesFirewall中,还可以有一个名为pfirewall.log.old的文件,包含旧的历史数据。下面的代码片段是防火墙日志文件的一部分,每一行都是流量的一部分。

图2 防火墙日志文件片段

查看第一个以日期开头的行,日期后面跟着一个操作,在本例中是“ALLOW”,意思是允许通信量。接下来是协议,通常是TCP或UDP,然后是源IP和目标IP。在此文件中,源IP是本地计算机的IP地址,远程IP地址是远程方,即本地计算机正在与其通信的计算机。下一个值是源端口号和目标端口号。

行中的最后一个单词“SEND(发送)”或“RECEIVE(接收)”,它显示通信是从本地计算机发送的还是由本地计算机接收的。在这种情况下,整行解释如下:允许使用端口443从本地计算机发送到IP地址172.217.22.174的UDP通信量。此日志文件可以显示与本地计算机通信的远程IP地址,并且端口号可以提供有关通信期间使用的服务的信息。因此,它可以用于查找远程连接、恶意软件和入侵行为。

4 结束语

本文介绍了一种基于Windows防火墙规则和防火墙日志的计算机安全分析与入侵取证方法,这种方法利用注册表中防火墙规则表项及其键值,以及防火墙日志记录的数据信息,分析计算机允许和阻止的网络流量,从中识别可疑的网络连接、恶意软件和入侵行为,进而帮助我们提升计算机的安全防范能力以及在破坏行为已经发生后的取证调查工作的顺利进行。

[1]Richard Hay.Windows 7/8.1 Defender Gains ATP Support for Windows 10 Migrations[J]. SQL Server Pro,2018.

[2]李刚,陈怡潇,黄沛烁,李洋,阎立,薛泓林.基于日志分析的信息通信网络安全预警研究[J].电力信息与通信技术,2018,16(12):1-8.

[3]林金山.基于防火墙网络安全技术的思考与实践[J].网络安全技术与应用,2019(08):25-26.

[4]陈思思,杨进,李涛.一种防火墙规则冲突检测方法研究[J].信息网络安全,2018(10):78-84.

[5]韩国龙,王伟,盛红雷.防火墙策略梳理与优化方法研究[J].电力信息与通信技术,2018,16(06):31-35.

2017年度贵州财经大学校级项目(WLJX[2017]001号)。