基于IPDR2的个人信息保护模型

2019-11-11谢宗晓李松涛隆峰中国金融认证中心

谢宗晓 李松涛 隆峰(中国金融认证中心)

谢宗晓 博士

“十二五”国家重点图书出版规划项目《信息安全管理体系丛书》执行主编。自2003年起,从事信息安全风险评估与信息安全管理体系的咨询与培训工作。目前,已发表论文80多篇,出版专著近20本。

信息安全管理系列之五十六

GB/T 35273—2017《信息安全技术 个人信息安全规范》于2018年5月开始实施,全国信息安全标准化技术委员会(TC 260)于2019年2月发布了该标准修订草案的征求意见稿,从中可以看出个人信息保护的重要性。下文讨论了个人信息保护的框架/模型,期望对标准在具体组织中落地提供有用的方法论。

谢宗晓(特约编辑)

个人信息保护与信息安全、网络安全等概念既有区别,又有联系,其区别主要体现在个人信息保护中是以“数据”作为核心,这虽然与信息安全中对于“信息”的保护存在很大的相似之处,但是,一般而言,有序的数据才成为信息,本质而言,在信息系统中,信息是作为流程的附属出现的,例如,信息流强调的是“流”。在个人信息保护中,信息能否成为“流”已经不再重要,碎片化的、非结构化的信息在大数据时代,都会泄露个人信息。因此,个人信息保护不能直接照搬信息安全的方法论[1],而是应该开发适合于数据安全时代的模型。

1 可以参考的模型

1.1 Gartner数据安全治理框架

Gartner1)Gartner,https://www.gartner.com/en。Gartner是美国的一家公司,成立于1979年,主要提供IT调研和咨询等服务。于2018年4月提出了数据安全治理(DSG)框架(Data Security Governance Framework),目的是为了排列业务风险优先级,然后采取适当的安全措施对业务风险进行控制。Gartner将DSG定义为信息治理的子集,主要是通过定义一系列的数据策略和过程,保护组织的数据[2](包括结构化数据和非结构化数据)。

DSG要先从组织的管理层业务风险分析出发,对组织中的各个业务数据集进行识别、分类和管理;针对数据集的数据流和数据分析库的机密性、完整性、可用性创建安全策略;根据策略落实管理措施和部署技术产品加以控制[3]。

1.2 Microsoft的DGPC框架

微软(Microsoft)在2010年1月发 布DGPC(Data Governance for Privacy, Confidentiality, and Compliance)框架[4]。DGPC 框架与 COBIT2)COBIT(Controlled Objectives for Information and Related Technology)信息及相关技术的控制目标。COBIT是信息系统审计和控制联合会(Information Systems Audit and Control Association,ISACA)制定的面向过程的信息系统审计和评价的标准,更多信息请参考http://www.isaca.org。、ISO/IEC 27001/27002 和 PCI DSS3)PCI DSS,支付卡行业数据安全标准,是由支付卡行业安全标准委员会(PCI Security Standard Council, https://zh.pcisecuritystandards.org/minisite/env2/)所发布。(Payment Card Industry Data Security Standard)都保持了兼容,文献[5]的论断“无其他现有的行业框架提供这种利益和整合的组合”。

DGPC框架包含了三个最重要的能力域:人员(people)、过程(process)和技术(technology)。简单来说,就是先建立组队,后设计过程,最后部署技术。

技术控制还是很重要的一部分,其中大多可能来源于ISO/IEC 27001/27002等主流标准,但是毕竟有一些差异。表1是Microsoft DGPC技术域的示例。

表1 Microsoft DGPC技术域

安全技术设施描述过度宽泛,不具备落地的指导意义。当然,Microsoft也提供了相应的实施指南,将其细化为一系列可落地的步骤。

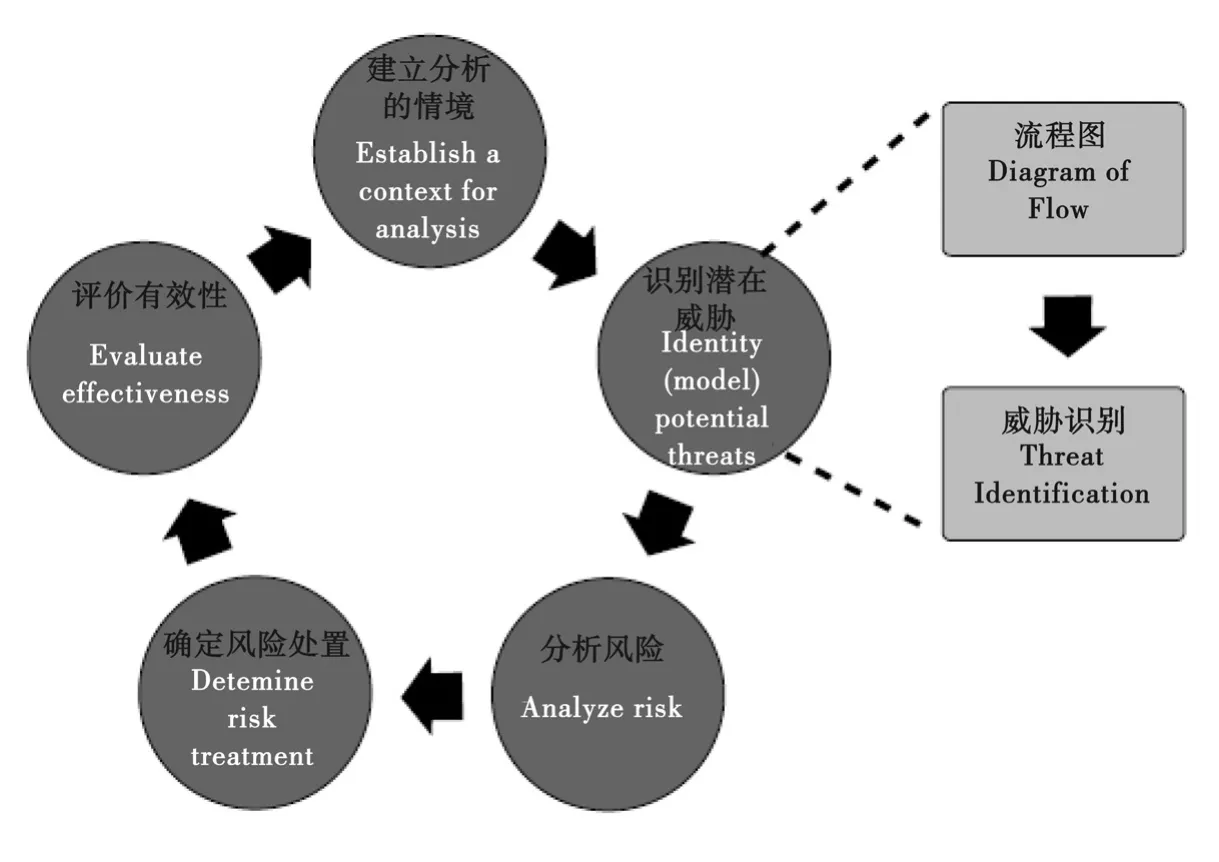

Microsoft DGPC框架将风险分析和差距分析直接放在一起处理,将其合称为风险/差距分析(Risk/Gap Analysis),这非常合理,具体如图1所示。

Microsoft DGPC框架整体就风险管理的框架并无新意,但是毕竟明确地将差距分析和风险评估/处置的过程放在一起了。

1.3 DGI的数据治理模型

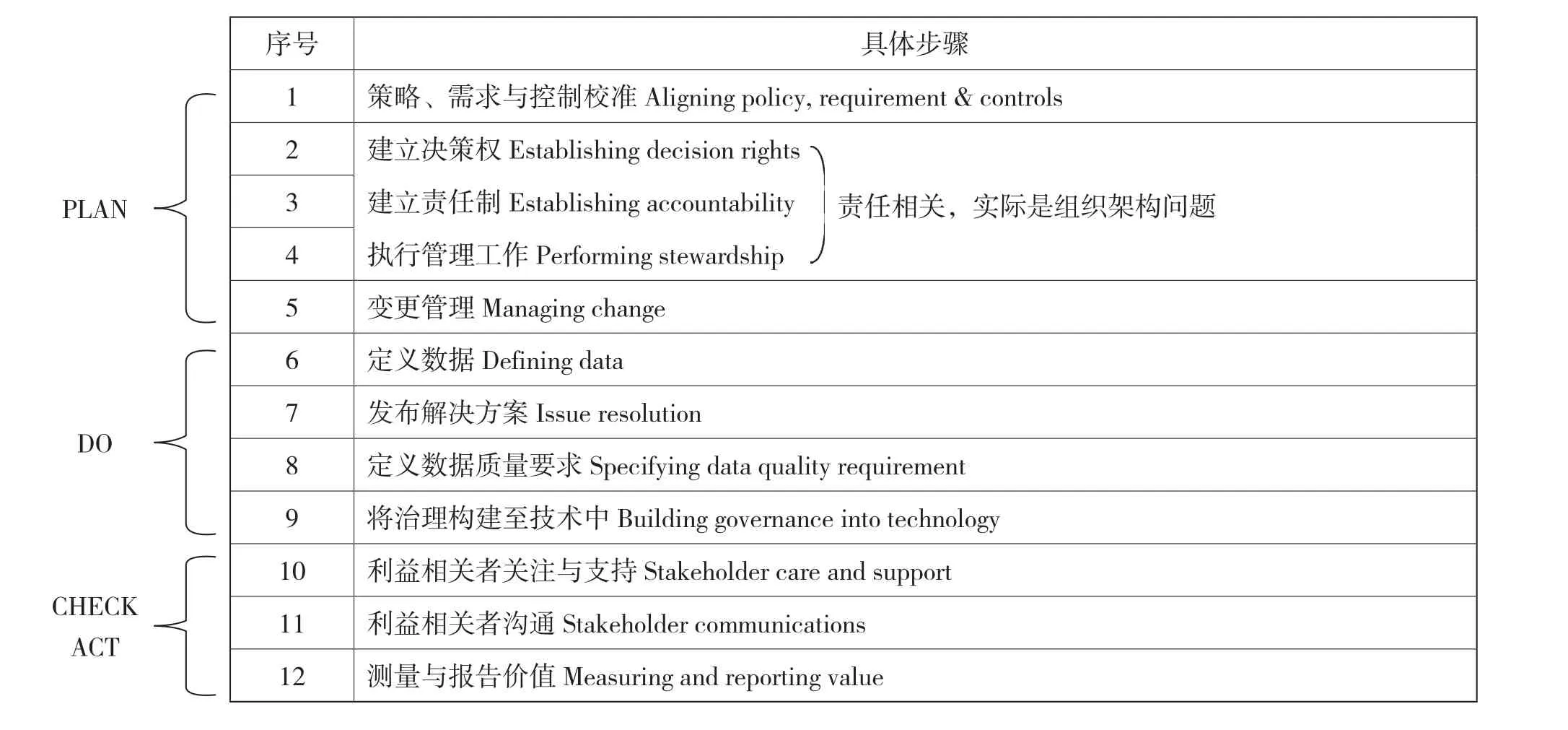

DGI数据治理框架(Data Governance Framework)是数据治理研究院(Data Governance Institute,DGI)4)DGI,http://www.datagovernance.com。发布的方法论,以“5W1H”5)5W1H,是一种科学的思考方法,指对选定的项目、工序或操作,都要从原因(何因Why)、对象(何事What)、地点(何地Where)、时间(何时When)、人员(何人Who)、方法(何法How)六个方面提出问题进行思考。为框架,DGI所描述的数据治理框架非常清晰,对应的中文如表2所示,

其中表格上加的图示是为我们另外添加的,以将其 与通用的PDCA模型进行比对。

图1 风险/差距分析过程

表2 DGI数据治理框架的过程

2 IPDR2模型及其概述

2.1 提出IPDR2模型

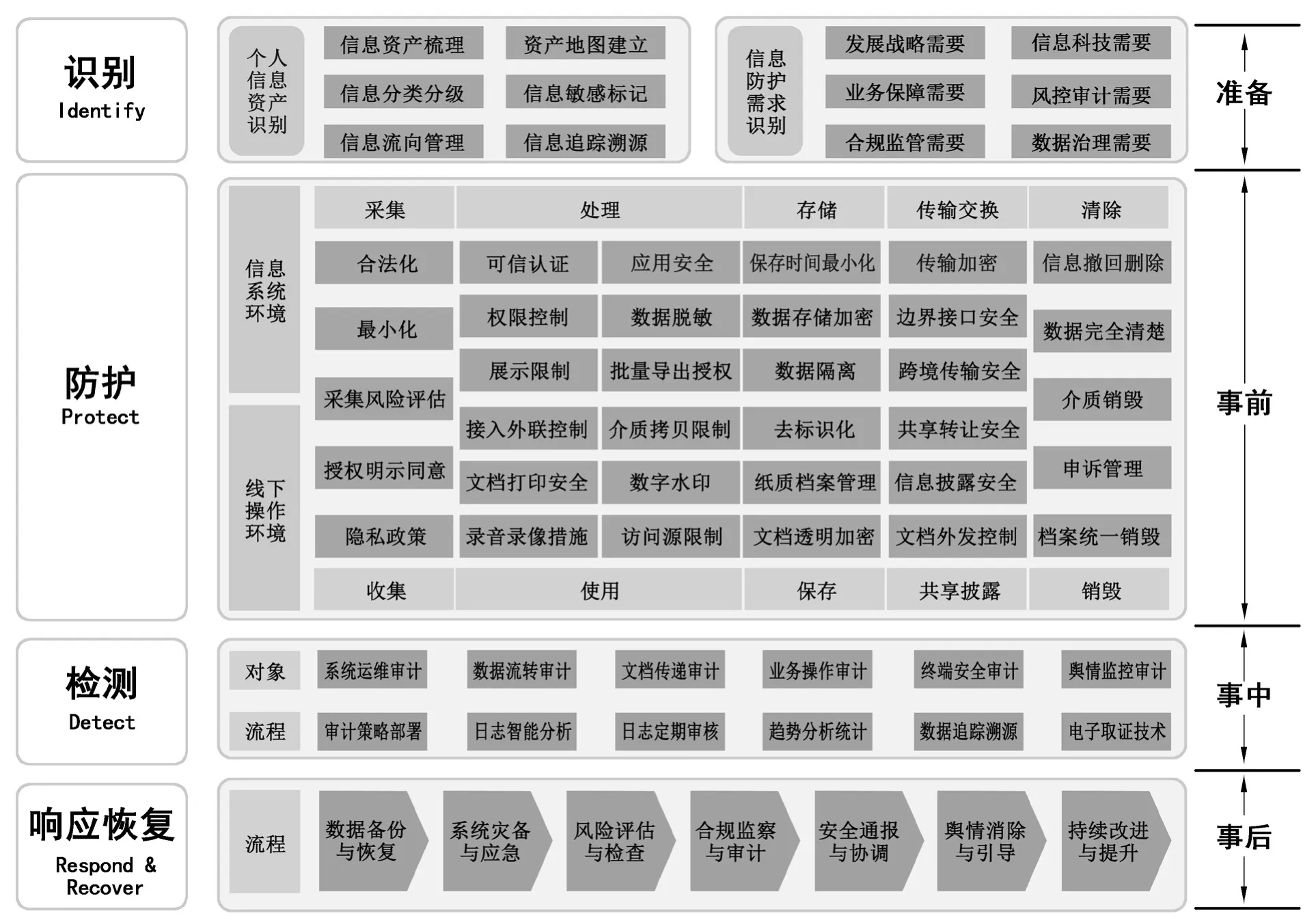

根据Gartner数据安全治理框架、Microsoft的DGPC框架和DGI的数据治理模型等现有参考,结合我们多年在信息安全领域的实践,在总体信息安全规划设计框架下,提出针对银行个人客户信息保护的“资产识别—安全防护—安全检测—响应恢复”(Identify—Protect—Detect—Respond &Recover)模型,如图2所示。

图2 基于IPDR2的个人客户信息安全保护技术体系框架

2.2 IPDR2模型设计的原则

IPDR2模型设计坚持下面5个主要原则:

1)以客户价值为中心原则。个人信息保护本身的出发点是为了保障客户利益,更好地做好客户服务,在满足客户价值的同时带来业务的增长。

2)主动防御原则。被动防守是网络安全的初级阶段,在网络安全形势越来越严峻的今天,已不能适应当前的安全环境,我们应当主动出击,积极建立覆盖全系统、全业务、全生命周期的安全防护体系,对安全隐患严防死守,才能强身健体,内外兼修。

3)立体化防护原则。横向联合业务部门和信息科技部门,覆盖安全各领域内容,纵向打通业务和组织架构层级,通过治理、管理、执行等自上而下的落实来进行立体化的防护。

4)智能化原则。在信息技术和业务环境越来越复杂的当下,仅靠人工方式来运维和管理安全已经捉襟见肘了,人工智能、大数据已经有相当的成熟度。

5)体系化原则。普遍认为,仅靠单独技术不可能解决所有的问题,必须形成体系化的思维,通过系统之间“1+1>2”优化组合的作用,并持续优化和改进,才能提升整体安全运营和管理的质量和效率。

2.3 IPDR2模型的概述

IPDR2框架实现了个人信息安全防护的全生命周期和全过程的覆盖,建立了以识别为基础,以防护、检测为核心,以响应恢复和常态化保障作为支撑,最终建立“准备—事前—事中—事后”的全过程支撑能力,变被动为主动,直至达到完全的动态自适应安全能力。

结合图2,IPDR2框架主要步骤如下:

1)个人信息资产识别(Identify)。个人信息资产识别主要是指,对相关信息系统和业务数据进行半自动化分析,识别可能产生个人信息安全风险的系统、资产和数据。Identity过程主要包括:资产管理、业务环境、治理机制、风险评估以及风险管理策略。

2)个人信息安全防护(Protect)。个人信息安全防护主要是指,制定并实施相应的安全保护技术措施,以确保个人信息生命周期内的安全。Protect过程主要包括:访问控制、意识和培训、个人信息安全、信息保护流程和程序、信息安全运维和保护的相关技术。

3)个人信息安全检测(Detect)。个人信息安全检测主要是指,制定并实施适当的技术措施,以识别个人信息安全事件发生。Detect过程包括:异常和事件、安全持续监测及检测过程。

4)个人信息响应恢复(Respond &Recover)。个人信息响应恢复主要是指,制定并实施适当的管理机制,以采取有关检测到的个人信息安全事件的行动,对个人信息安全事件受损的任何功能或服务进行还原操作,减少事件影响。Respond &Recovery过程包括:响应计划、事件沟通、风险分析、风险控制、恢复与持续改进。

3 小结

方法论在时间中非常重要,例如,如何部署信息安全?在ISO/IEC 27000标准族中,就选择依据PDCA(Plan—Do—Check—Act) 模 型, 而 NIST6)美国国家标准与技术研究院,National Institute of Standards and Technology,NIST,更多信息请参考:https://www.nist.gov/。安全相关标准族则采用了NIST风险管理框架(Risk Management Framework, RMF)的框架。针对个人信息保护的特点,本文在文献[1]的基础上,提出了以“资产识别—安全防护—安全检测—响应恢复”为主要步骤的IPDR2模型/框架。

(注:本文仅做学术探讨,与作者所在单位观点无关)