多跳多策略属性基全同态加密方案

2019-10-23余卿斐涂广升李宁波周潭平

余卿斐 涂广升 李宁波 周潭平

摘 要:为解决单策略属性基全同态加密方案无法对不同策略函数对应的属性向量下的密文进行同态运算和访问控制,并且新的參与方密文无法动态地加入同态运算的问题,提出了一个基于误差学习(LWE)问题的高效的多跳多策略属性基全同态加密方案。首先,对单策略属性基全同态加密方案适当变形;其次,将方案对应到多用户场景;最后,利用多跳多密钥全同态转化机制来实现新的参与方密文加入后的同态运算。结果表明,该方案在功能上兼具属性基加密和多跳多密钥全同态加密的优势, 并被证明为选择属性下的选择明文攻击不可区分性(IND-CPA)安全。与利用目标策略函数集合构造的多策略属性基全同态加密方案相比,该方案在不改变单个参与方私钥尺寸的情况下,密文/明文比明显降低,效率更高。

关键词:多跳;多策略;多密钥;属性基加密;全同态加密

中图分类号: TP309.7

文献标志码:A

Multi-hop multi-policy attributed-based fully homomorphic encryption scheme

YU Qingfei1, TU Guangsheng2,3*, LI Ningbo2, ZHOU Tanping2,3

1.Staff Headquarters, The Anhui Provincial Corps of Chinese Peoples Armed Police Force, Hefei Anhui 230031, China ;

2.Key Laboratory of Network and Information Security of the Chinese Peoples Armed Police Force (Engineering University of the Chinese Peoples Armed Police Force), Xian Shaanxi 710086, China ;

3.College of Cryptographic Engineering, Engineering University of the Chinese Peoples Armed Police Force, Xian Shaanxi 710086, China

Abstract: The single-policy attribute-based fully homomorphic encryption scheme cannot perform homomorphic operation and access control of ciphertexts under different attribute vectors corresponding to different policy functions, and new participant ciphertexts cannot dynamically join into the homomorphic operation. In order to solve the above problems, an efficient multi-hop multi-policy attribute-based fully homomorphic encryption scheme based on Learning with Error (LWE) problem was proposed. Firstly, the single-policy attribute-based fully homomorphic encryption scheme was appropriately modified. Secondly, the scheme was mapped to multi-user scenarios. Finally, a multi-hop multi-policy fully homomorphic transformation mechanism was used to realize the homomorphic operation after adding new participant ciphertexts. The proposed scheme is proved to be INDistinguishability under Chosen Plaintext Attack (IND-CPA) secure under the chosen attribute, and has advantages of attribute-based encryption and multi-hop multi-key fully homomorphic encryption. Compared with multi-policy attribute-based fully homomorphic encryption scheme constructed by using target policy function set, the ciphertext/plaintext ratio of the proposed scheme is significantly reduced without changing the size of the individual participants secret key.

Key words: multi-hop; multi-policy; multi-key; Attribute-Based Encryption (ABE); Fully Homomorphic Encryption (FHE)

0 引言

属性基加密(Attributed-Based Encryption, ABE)[1-4]属于公鑰加密体制范畴,能够实现对密文数据的灵活访问控制。ABE可以分为密钥策略属性基加密(Key-Policy ABE, KP-ABE)和密文策略属性基加密(Ciphertext-Policy ABE, CP-ABE)[2]。在KP-ABE中,密文与属性向量 x 有关,密钥与策 略函数f有关,当且仅当属性向量满足f( x )=0时,密文可以被正确解密。本文研究对象为KP-ABE方案。

随着云计算的发展,全同态加密(Fully Homomorphic Encryption, FHE)[5-8]因其在密文处理的优良性质成为研究热点。然而,以往的FHE方案都只能对同一公钥下加密的密文进行同态运算,这在很大程度上限制了FHE方案的实际应用。2012年,Lpez-Alt等[9]首次提出多密钥全同态加密(Multi-Key FHE, MKFHE)的概念,实现了对不同公钥下加密的密文进行同态运算;2015年,Clear等[10]基于误差学习 (Learning with Error, LWE)问题构造了一个随机预言机(Random Oracle, RO)模型下选择明文攻击(Chosen Plaintext Attack, CPA)安全的多密钥全同态加密方案;2016年,Mukherjee等[11]对文献[10]方案进行优化,提出了新的基于LWE问题的MKFHE方案,该方案密文尺寸小、运算复杂度低。

上述的MKFHE方案虽然实现了对不同公钥下密文的同态运算,但都只满足单跳(Single-Hop)[10-11]性质,即所有参与方的密钥在同态运算时要事先确定,并且新加入参与方的密文无法与以往的密文进行有效的同态运算。2016年,Peikert等[12]提出了两个满足多跳(Multi-Hop)性质的MKFHE方案,即新参与方的密文可以直接与以前参与方的密文进行同态运算,任何参与方的密文都可以动态地加入到同态运算中。

研究将ABE与MKFHE相结合,是近几年的热点问题。2013年,Gentry等[7]结合文献[3]中的ABE方案,构造了一个属性基全同态加密方案(Attributed-Based FHE, ABFHE),然而该方案限定在策略函数与属性向量为一一对应的关系,并且只能对在同一属性下加密的数据进行同态运算。2016年,Brakerski等[13]提出了一个单策略属性基全同态加密(Single-Policy ABFHE, SP-ABFHE)方案,该方案的策略函数与属性向量为一对多的关系,即不同的属性向量对应的策略函数相同,对应相同的解密密钥。因此该方案可以对同一策略函数对应的不同属性向量下加密得到的密文进行同态运算。同时,文献[13]利用文献[10-11]中的MKFHE转化机制,将SP-ABFHE方案转化为多策略属性基全同态加密(Multi-Policy ABFHE, MP-ABFHE)方案,实现了对不同策略函数对应的不同属性向量下加密密文的同态运算。

考虑这样的实际场景:病人到医院就诊,利用ABE的性质,医院使用病人的属性集合为病人建立病历档案,加密后上传至服务器。每个医生拥有自己的策略函数,医院根据策略函数为每个医生分配密钥,只有当医生的策略函数与病人的属性集合满足一定关系时,医生才可以解密该密文,查看病历。利用MKFHE的性质,医院可以对不同属性下加密的病历档案进行同态操作,得到新的同态密文,并使用所有医生的密钥对同态密文进行解密。

利用多跳多密钥全同态加密(Multi-Hop MKFHE)的性质,当有新的病人加入时,更新病历档案,新的病历档案可以直接与以前的病历档案进行同态操作,并正确解密。场景中,病人档案可以被多个满足一定策略函数关系的医生查看,一个医生也可以查看多个满足关系的病历档案。并且,对于所有的属性,至少存在一个策略函数满足关系。

上述方案均无法完全满足该应用场景,为此,本文以ABE方案和多跳MKFHE方案为研究对象,提出了一个基于LWE问题的、高效的多跳多策略属性基全同态加密方案。首先,对文献[13]中的SP-ABFHE方案进行适当变形,该方案可以对同一策略函数对应的不同属性向量下的密文进行同态运算,但必须满足对所有的属性向量,都有f( x )=0成立。其次,将第一步方案对应到k个参与方的场景中。最后,利用文献[12]的多跳多密钥同态转化机制,考虑拥有新的属性向量和密钥策略的参与方加入时的场景,对密文进行扩展并正确解密。据此,可以将第二步方案进一步理解为在k-1个参与方的情况下,新加入一个参与方的场景,由此递归地得到从单个参与方到多个参与方的多跳多策略场景。通过一系列假设游戏,得到本文方案在选择属性下的选择明文攻击不可区分性(INDistinguishability under Chosen Plaintext Attack, IND-CPA)安全性。 结果表明,本文方案在功能上兼具属性基加密和多跳多密钥全同态加密的优势,即实现了对不同策略函数对应的不同属性向量下的密文的同态运算和访问控制,并且新加入参与方的密文可以直接与以前参与方的密文进行同态运算。同时,与文献[13]中的MP-ABFHE方案相比,本文方案在具有功能优势的前提下,密文/明文比明显降低,效率更高。

1 相关理论基础

1.1 工具矩阵

1.2 几个重要函数

定义5 [4,7,15] 设n,q∈ N , B 1, B 2,…, B η $ Z n×Nq, N=n, B =[ B 1‖ B 2‖…‖ B η]。 假设策略函数f∈{0, 1}η→{0, 1}的电路深度为df,并且只包含与非门电路。将 B 1, B 2,…, B η接入电路的线路端口,对f中的每个线路端口,u和v表示其左右输入,定义 B w= G - B u G -1( B v), B f=Eval(f, B )∈ Z n×Nq,则可以递归得到最终输出矩阵 B f。

推论1 [4,7,15] 考虑 B 1, B 2,…, B η $ Z n×Nq,屬性向量 x ∈{0,1}η, B =[ B 1‖ B 2‖…‖ B η], xG =[ x 1 G n‖ x2 G n‖…‖ x η G n],那么存在一个多项式时间算法,令 H =EvRelation(f, x , B )∈ Z ηN×Nq,满足[ B f-f( x ) G ]T= H T·[ B - xG ]T, ‖ H ‖∞≤(N+1)df。

推论2 [16,17] 存在一个有效的算法TrapGen(1n,q,m),对于所有的m≥m0=O(n),输出一个陷门矩阵对( A , A -1τ0), A ∈ Z n×mq在统计上接近于均匀分布,并且对于任意的τ≥τ0,给定 A -1τ0∈ Z m×nq,可得到 A -1τ。

1.3 KP-ABE方案安全模型

KP-ABE方案的安全模型可以通过攻击者和挑战者游戏来定义[13]:

1)攻击者选择属性向量 x 并返还给挑战者。

2)挑战者对参数初始化,得到公共参数(Public Parameter, PP)和主私钥(Master Secret Key, MSK),并将PP返还给攻击者。

3)攻击者发送策略函数f给挑战者,发起询问;挑战者接收f后,通过密钥生成算法得到skf,并将结果返还给攻击者。

4)攻击者将一对等长消息μ0、 μ1发送给挑战者,挑战者随机选择b∈{0,1},通过加密算法对μb进行加密,得到属性向量 x *下的密文,并将密文返还给攻击者。

5)攻击者重复步骤3),进行任意多次的询问,得到skf。

这里是ABE方案的安全性模型,表示攻击者在获得挑战密文后仍然可以向预言机进行询问。此处不用修改。

6)攻击者通过skf对密文进行解密,得到b′。

7)如果对于所有的fi都满足fi( x *)=1,则游戏输出结果为b′;否则输出结果为一个随机的位数。

定义攻击者的优势为Adv= | Pr[b′=b]-2-1 | 。

2 多跳多策略属性基全同态加密方案

方案构造分为三步:第一步对文献[13]中基于LWE问题的单策略属性基全同态加密方案适当变形; 第二步将第一步方案对应到k个参与方的场景;第三步利用文献[12]中的多跳多密钥同态转化机制将单策略属性基全同态加密方案转化为多跳多策略属性基全同态加密方案。

本文中,矩阵用大写字母斜体加粗表示,如 A 、 B 、 C 、 D 、 E 、 F 、 G 、 H 、 I 、 R 、 S 、 V 、 X 等;矢量用小写字母加粗斜体表示,如 b 、 c 、 d 、 e 、 g 、 r 、 t 、 v 、 w 、 x 等;变量用字母斜体表示,如b、d、i、j、k、m、n、q、u、v、B、M、N、λ、η、、 μ等;函数用斜体表示,如同态运算电路函数p、策略函数f等;上标T表示矩阵的转置,上标t表示矢量的转置; B 1‖ B 2‖…‖ B η表示矩阵的水平级联;对于整数k,[k]表示集合{1,2,…,k};对于安全参数λ,negl(λ)表示值可忽略的函数。

2.1 对SP-ABFHE方案适当变形

2.2 将第一步方案对应到k个参与方场景

对每个属性向量 x ,至少存在一个策略函数f,满足f( x )=0。假设有k个参与方,对应k个策略函数,所得密文对应同态运算电路的k个输入,每个策略函数至少对应一个满足条件的属性向量。

2.3 采用多跳多密钥同态转化机制

本步骤具体分析了当有新的参与方(对应新的属性向量和新的策略函数)加入时密文的扩展,并利用新加入的密钥级联实现对扩展密文的正确解密,将单策略属性基全同态加密方案转化为多跳多密钥属性基全同态加密方案。利用同样的方法,第二步中k个参与方的场景同样可以视为在k-1个参与方的情况下,新加入一个参与方的情况,由此递归地得到从单个参与方到多个参与方的多跳多策略场景。

3 方案分析

3.1 同态运算分析

假设密文组ct1=( C 1, F 1, D 1), ct2=( C 2, F 2, D 2)分别为对消息μ1、 μ2的加密,对应的承诺随机性分别为 S 1、 S 2。在有k个参与方的情况下, C ∈ Z k(m+N+1)×kMq, D ∈ Z knM×Mq, F ∈ Z (m+N+1)×Mq。

3.1.1 同态加法运算

均满足同态加法性质。

3.1.2 同态乘法运算

3.2 安全性分析

本文方案的安全性可以利用KP-ABE的安全性模型来证明。通过一些列假设,对方案的密文组ct=( C , F , D )进行分析,得出结论:在标准的选择游戏中,任何多项式时间敌手都无法以不可忽略的概率区分密文组ct和同等维度的均匀矩阵集合。即在LWE假设下,方案为选择属性下的IND-CPA安全。对 C 、 F 的分析又有以下转化:

1)对密文矩阵 C 、 F 的分析可以转化为对矩阵组( C A , C 0, c v, C x )的分析。

2)定义:

C ~ = F C x =

A ~ T x S + E ~ + μ G 0

(18)

3) S , E A , e v, R i, j为均匀选取,且 E i[j]= R Ti, j· E A [j],i∈[η], S 和 E ~ 的各列為相同的独立分布。

由以上分析可知,对密文矩阵 C 、 F 的分析最终可以转化为对 C ~ 的任意一行的前半部分的分析,即 c = A ~ T x s + e ,其中 s 为 S 的任意列, e =[ e T A ‖ e T0‖ e v‖ e T1‖ e T2‖…‖ e T]T, e i= R Ti e A ,均匀选取 R i $ {0,1}m×N。即在标准的选择游戏中,多项式时间敌手无法以不可忽略的概率区分 c 和同等维度的均匀选取的向量。

因此,方案的证明转化为对 c 和 D 的证明,即多项式时间敌手无法以不可忽略的概率区分 c , D 和同等维度的完全均匀选取的向量、矩阵。具体证明过程如下:

设 x *为选择的属性向量,则对于所有的策略函数都有fi( x *)=1。设Game i表示第i个游戏,Adv[i]表示多项式时间敌手在第i个游戏中的优势,敌手最终优势可表示为Adv= | Pr[b′=1 | c , D ]-Pr[b′=1 | uniform] | 。

Game 0:标准的选择游戏,Adv=Adv[0]。

Game 1:与Game 0相比,不同之处在于改变 B 0和 B 的生成方式,即令 B i= AR i+xi G n。

引理1 [4,18] 假设m>(n+1)+ω(),且q为素数。均匀选取矩阵 A , B $ Z n×mq, R $ {-1,1}m×m,那么对于所有的向量 ω ∈ Z mq,分布( A , AR , R T ω )统计接近分布( A , B , R T ω )。

文献[13]中指出,当矩阵 A 统计接近于均匀分布,q为任意正整数时,上述引理仍然成立。因此,由引理可知,Game 0和Game 1游戏中的 B 0、 B 具有不可区分性,

即 | Adv[1]-Adv[0] | =negl (λ)。

Game 2:与Game 1相比,不同之处在于改变私钥 t 的生成方式,即令:

[ r f‖ r ′f] $ [ A ‖ B 0+ B f]-1P(- v )

P= D Z m,τ×{0,1}N

由Game 1可知:

B = AR + x G

R =[ R 1‖ R 2‖…‖ R ]

H = H f,x, B

[ B f-f( x ) G n]=[ B - x G ] H

则

B f- G n=[ A R + x G - x G ] H = A R H + G n

[ A ‖ B 0+ B f]=[ A ‖ A ( R 0+ R H )+ G n]

推论3 [13,19] n、m、q、N为选取参数,满足m>nlogq, N=nlogq,矩阵 A $ Z n×mq统计接近于均匀分布,对于所有矩阵 R ∈ Z m×N,可以得到分布[ A ‖ AR + G n]-1P,其中P= D Z m,τ×{0,1}N, τ=O(N mn ·‖ R ‖∞)。另外,对于所有的 v ,[ A ‖ AR + G n]-1P的最后N个坐标的边缘分布统计接近于{0,1}N上的均匀分布。

由推论3可知,给定 R 0、 R 、 H ,可以得到分布[ A ‖ B 0+ B f]-1P,其中P= D Z m,τ×{0,1}N, τ≥τ′=O(N mn ·‖ R 0+ R H ‖∞)。由‖ H ‖∞≤(N+1)df,‖ R i‖∞=1可知,‖ R 0+ R H ‖∞≤N(N+1)df, τ′=O(N2 mn ·(N+1)df)。Game 1中边缘分布 r ′f $ {0,1}N, r Tf= A -1τ[-( B 0+ B f) r f′T- v ],条件分布[ r f‖ r ′f]在整数格的适当陪集上是离散高斯分布。由推论和Game 1中的分析可知,Game 2通过适当设置参数τ, 可以得到与Game 1统计接近的分布,即 | Adv[2]-Adv[1] | =negl (λ)。

Game 3:与Game 2相比,不同之处在于改变矩阵 A 的分布,即均匀选取矩阵 A $ Z n×mq。

由推论2可知,Game 2和Game 3得到的矩阵 A 具有不可区分性,即: | Adv[3]-Adv[2] | =negl (λ)。

Game 4:与Game 3相比,不同之处在于改变密文 c 的形式。令 d = A T s + e A,dv= v Ts+ e v。由 B i= AR i+xi G n, E i= R Ti· E A ,可知:

R T0 d = R T0 A T s + R T0 e A = B T0 s + e 0

R T1 d = R T1 A T s + R T1 e A =( B 1- x 1 G n)Ts+ e 1,

R Td= R T A T s + R T e A =( B - xG n)T s + e

c = A ~ T x s + e = A T· s + e A

B T0· s + e 0

v T· s +ev

( B - x G )T· s + e x =

d

R T0 d

dv R T1 d

R T2 dR T d (19)

因此,Game 4与Game 3中的 c 只在形式上不同,内容上完全相同,即Adv[4]=Adv[3]。

Game 5:与Game 4相比,不同之处在于改变 d 、dv的分布,即令 d 、dv为均匀分布。

定理1 [14,20-22] n为格的维度,q=q(n), χ为B有界的高斯分布,B≥ω(logn)· n 。对于参数n、 q、 χ,如果存在一个有效的算法能够解决平均情况下的LWE问题,那么:

1)对任意n维格,存在一个有效的量子算法,能够解决近似因子为O (nq/B)的GapSVP(Gap Version of Shortest Vector Problem)。

2)对任意n维格,如果q=q(n)≥O (2 n 2 ),则存在一个有效的经典算法,能够解决近似因子为O (nq/B)的GapSVP。

由定理1可知,Game 5与Game 4中的 d 、 dv具有不可区分性。即 | Adv[5]-Adv[4] | =negl (λ)。

Game 6:最終,改变 c 的分布,即令其为均匀分布。由引理1可知,分布( A , d T, AR i, d T R i)统计接近于均匀分布。则, | Adv[6]-Adv[5] | =negl (λ)。同时,由以上游戏可知, c 的各部分都为均匀分布,则在本游戏中 c 也为均匀分布,即有Adv[6]=0。因此,得到 | Pr[b′=1 | c ]-Pr[b′=1 | uniform] | =negl (λ)。

Game 7:与Game 6相比,不同之处在于改变矩阵 D 的生成方式,即随机均匀选取矩阵 D ,则 D 也为均匀独立分布。由上述定理1可知,Game 7与Game 6中的 D 在计算上具有不可区分性,即Adv[7]= | Adv[7]-Adv[5] | =negl (λ), | Pr[b′=1 | D ]-Pr[b′=1 | uniform] | =negl (λ)。

由Game 6和Game 7中的结论可知,Adv= | Pr[b′=1 | c , D ]-Pr[b′=1 | uniform] | =negl (λ)。

证毕。

3.3 性能分析

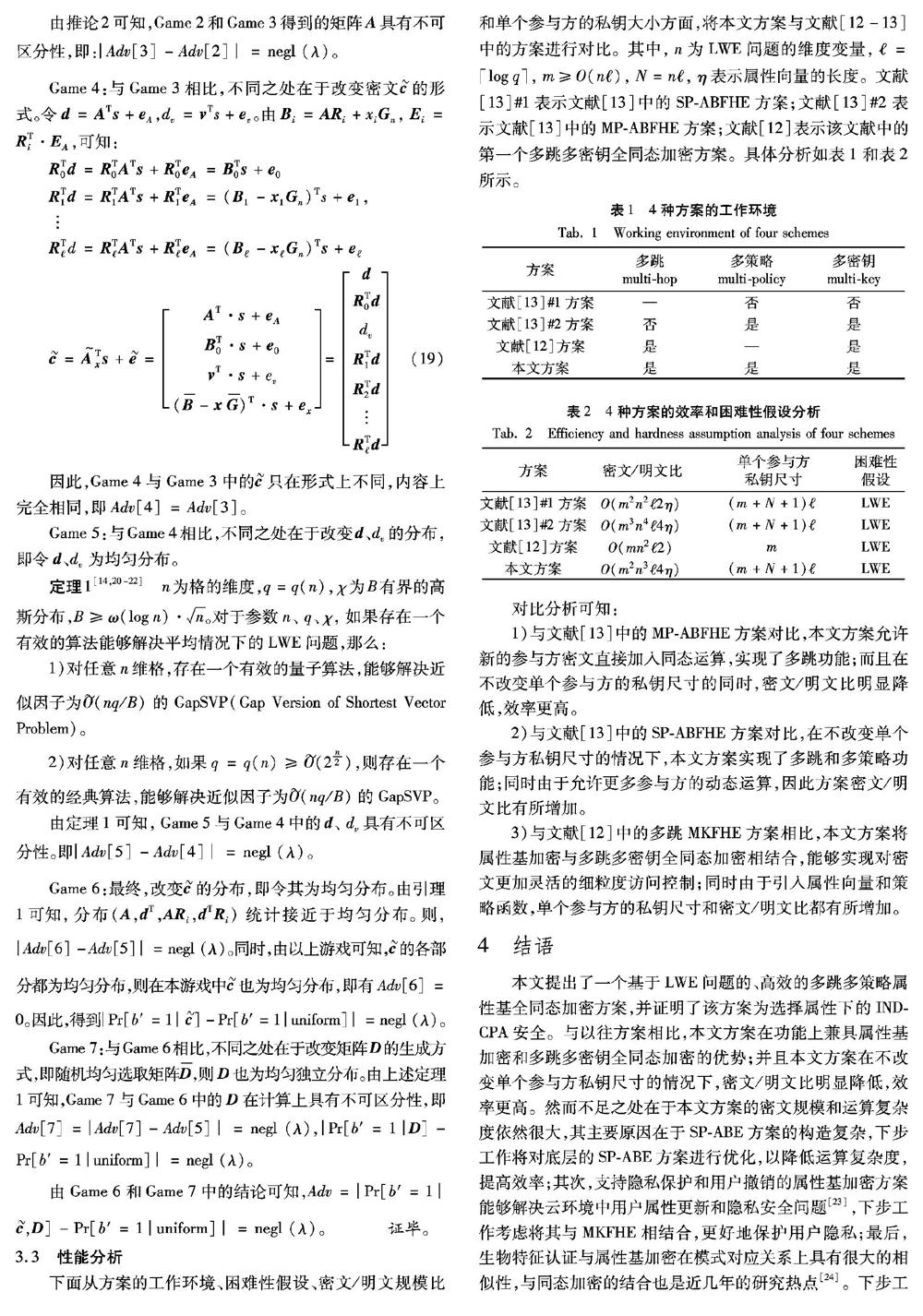

下面从方案的工作环境、困难性假设、密文/明文规模比和单个参与方的私钥大小方面,将本文方案与文献[12-13]中的方案进行对比。其中,n为LWE问题的维度变量,=「logq, m≥O(n), N=n, η表示属性向量的长度。文献[13]#1表示文献[13]中的SP-ABFHE方案;文献[13]#2表示文献[13]中的MP-ABFHE方案;文献[12]表示该文献中的第一个多跳多密钥全同态加密方案。具体分析如表1和表2所示。

对比分析可知:

1)与文献[13]中的MP-ABFHE方案对比,本文方案允许新的参与方密文直接加入同态运算,实现了多跳功能;而且在不改变单个参与方的私钥尺寸的同时,密文/明文比明显降低,效率更高。

2)与文献[13]中的SP-ABFHE方案对比,在不改变单个参与方私钥尺寸的情况下,本文方案实现了多跳和多策略功能;同时由于允许更多参与方的动态运算,因此方案密文/明文比有所增加。

3)与文献[12]中的多跳MKFHE方案相比,本文方案将属性基加密与多跳多密钥全同态加密相结合,能够实现对密文更加灵活的细粒度访问控制;同时由于引入属性向量和策略函数,单个参与方的私钥尺寸和密文/明文比都有所增加。

4 结语

本文提出了一个基于LWE问题的、高效的多跳多策略属性基全同态加密方案,并证明了该方案为选择属性下的IND-CPA安全。与以往方案相比,本文方案在功能上兼具属性基加密和多跳多密钥全同态加密的优势;并且本文方案在不改变单个参与方私钥尺寸的情况下,密文/明文比明显降低,效率更高。然而不足之处在于本文方案的密文规模和运算复杂度依然很大,其主要原因在于SP-ABE方案的构造复杂,下步工作将对底层的SP-ABE方案进行优化,以降低运算复杂度,提高效率;其次,支持隐私保护和用户撤销的属性基加密方案能够解决云环境中用户属性更新和隐私安全问题[23],下步工作考虑将其与MKFHE相结合,更好地保护用户隐私;最后,生物特征认证与属性基加密在模式对应关系上具有很大的相似性,与同态加密的结合也是近几年的研究热点[24]。下步工作将从以上三个方面进行研究,扩展多密钥全同态加密的应用场景。

參考文献

[1] SAHAI A, WATERS B. Fuzzy identity-based encryption [C]// Proceedings of the 24th Annual International Conference on Theory and Applications of Cryptographic Techniques, LNCS 3494. Berlin: Springer, 2005: 457-473.

[2] GOYAL V, PANDEY O, SAHAI A, et al. Attribute-based encryption for fine-grained access control of encrypted data [C]// Proceedings of the 13th ACM Conference on Computer and Communications Security. New York: ACM, 2006: 89-98.

[3] GORBUNOV S, VAIKUNTANATHAN V, WEE H. Attribute-based encryption for circuits [C]// Proceedings of the 45th ACM Symposium on Theory of Computing. New York: ACM, 2013: 545-554.

[4] BONEH D, GENTRY C, GORBUNOV S, et al. Fully key-homomorphic encryption, arithmetic circuit ABE and compact garbled circuits [C]// Proceedings of the 2014 Annual International Conference on the Theory and Applications of Cryptographic Techniques, LNCS 8441. Berlin: Springer, 2014: 533-556.

[5] GENTRY C. Fully homomorphic encryption using ideal lattices[C]// Proceedings of the 41st Annual ACM Symposium on Theory of Computing. New York: ACM, 2009: 169–178.

[6] BRAKERSKI Z, GENTRY C, VAIKUNTANATHAN V. (Leveled) fully homomorphic encryption without bootstrapping [C]// Proceedings of the 3rd Innovations in Theoretical Computer Science Conference. New York: ACM, 2012: 309–325.

[7] GENTRY C, SAHAI A, WATERS B. Homomorphic encryption from learning with errors: conceptually-simpler, asymptotically-faster, attribute-based [C]// Proceedings of the 33rd Annual Cryptology Conference, LNCS 8042. Berlin: Springer, 2013: 75-92.

[8] ALPERIN-SHERIFF J, PEIKERT C. Faster bootstrapping with polynomial error [C]// Proceedings of the 34rd Annual Cryptology Conference, LNCS 8616. Berlin: Springer, 2014: 297-314.

[9] LPEZ-ALT A, TROMER E, VAIKUNTANATHAN V. On-the-fly multiparty computation on the cloud via multikey fully homomorphic encryption [C]// Proceedings of the 44th Annual ACM Symposium on Theory of Computing. New York: ACM, 2012: 1219-1234.

[10] CLEAR M, MCGOLDRICK C. Multi-identity and multi-key leveled FHE from learning with errors [C]// Proceedings of the 35th Annual Cryptology Conference, LNCS 9216. Berlin: Springer, 2015: 630-656.

[11] MUKHERJEE P, WICHS D. Two round multiparty computation via multi-key FHE [C]// Proceedings of the 35th Annual International Conference on Theory and Applications of Cryptographic Techniques, LNCS 9666. Berlin: Springer, 2016: 735-763.

[12] PEIKERT C, SHIEHIAN S. Multi-key FHE from LWE, revisited [C]// Proceedings of the 13th Theory of Cryptography Conference, LNCS 9986. Berlin: Springer, 2016: 217-238.

[13] BRAKERSKI Z, CASH D, TSABARY R, et al. Targeted homomorphic attribute-based encryption [C]// Proceedings of the 13th Theory of Cryptography Conference, LNCS 9986. Berlin: Springer, 2016: 330-360.

[14] MICCIANCIO P, PEIKERT C. Trapdoors for lattices: simpler, tighter, faster, smaller [C]// Proceedings of the 31th Annual International Conference on Theory and Applications of Cryptographic Techniques, LNCS 7237. Berlin: Springer, 2012: 700-718.

[15] GORBUNOV S, VAIKUNTANATHAN V, WICHS D. Leveled fully homomorphic signatures from standard lattices [C]// Proceedings of the 47th Annual ACM Symposium on Theory of Computing. New York: ACM, 2015: 469-477.

[16] GENTRY C, PEIKERT C, VAIKUNTANATHAN V. Trapdoors for hard lattices and new cryptographic constructions [C]// Proceedings of the 40th Annual ACM Symposium on Theory of Computing. New York: ACM, 2008: 197-206.

[17] BRAKERSKI Z, LANGLOIS A, PEIKERT C, et al. Classical hardness of learning with errors [C]// Proceedings of the 45th Annual ACM Symposium on Theory of Computing. New York: ACM, 2013: 575-584.

[18] AGRAWAL S, BONEH D, BOYEN X. Efficient lattice (H) IBE in the standard model [C]// Proceedings of the 29th Annual International Conference on the Theory and Applications of Cryptographic Techniques, LNCS 6110. Berlin: Springer, 2010: 553-572.

[19] LYUBASHEVSKY V, WICHS D. Simple lattice trapdoor sampling from a broad class of distributions [C]// Proceedings of the 18th IACR International Workshop on Public Key Cryptography, LNCS 9020. Berlin: Springer, 2015: 716-730.

[20] REGEV O. On lattices, learning with errors, random linear codes, and cryptography [C]// Proceedings of the 37th Annual ACM Symposium on Theory of Computing. New York: ACM, 2005: 84-93.

[21] PEIKERT C. Public-key cryptosystems from the worst-case shortest vector problem: extended abstract [C]// Proceedings of the 41st Annual ACM Symposium on Theory of Computing. New York, ACM, 2009: 333-342.

[22] MICCIANCIO D, MOL P. Pseudorandom knapsacks and the sample complexity of LWE search-to-decision reductions [C]//Proceedings of the 31st Annual Cryptology Conference, LNCS 6841. Berlin: Springer, 2011: 465-484.

[23] 閆玺玺,叶青,刘宇. 云环境下支持隐私保护和用户撤销的属性基加密方案[J]. 信息网络安全,2017,17(6):14-21. (YAN X X, YE Q, LIU Y. Attribute-based encryption scheme supporting privacy preserving and user revocation in the cloud environment[J]. Netinfo Security, 2017,17(6):14-21.)

[24] 游林,梁家豪. 基于同态加密与生物特征的安全身份认证研究[J]. 信息网络安全,2018,18(4):1-8. (YOU L, LIANG J H. Research on secure identity authentication based on homomorphic encryption and biometric [J]. Netinfo Security, 2018,18(4): 1-8.)