基于深度学习算法的计算机网络安全性分析建模

2019-09-17王晓鹏

文/王晓鹏

1 引言

如今,计算机信息技术历经多年的进步与发展,在社会的众多领域中得到全方位地应用。计算机网络已经渗透到了人们生活的点点滴滴,计算机网络安全问题愈发引起人们的注意。现代网络通信系统可以说遍布全世界。虽然许多不同的用户使用不同类型的计算机并运行完全不同的操作系统,但他们仍然可以通过TCP/IP协议系列来完成彼此沟通。建立计算机网络安全模型至关重要,因为攻击计算机网络的方法总是很复杂,企业和个人的个人信息很容易泄露。无论是外国报道还是国内计算机犯罪报告,都表明我们网络系统的安全系统非常脆弱,系统的安全性已成为我们需要解决的亟待解决的问题。

2 计算机网络安全性分析

2.1 计算机网络安全的属性

安装计算机系统阶段,务必全面地分析系统的安全性能。此时还需要对计算机网络的具体结构进行检查,检查它是否可以阻止入侵并确保网络系统适应当前的开发需求。信息资源的共享,有效地提高了社会生产力。然而与此同时,它不仅为病毒的传播创造了更广阔的空间,还传播了病毒的传播和危害。从本质上讲,网络安全是网络上的信息安全。这意味着存储在网络系统中的数据不会被意外或恶意破坏,也不会泄露或更改。安全要求是用户在系统信息完整性,可用性,机密性等方面的安全要求,特别是它采用了一系列的安全政策保障。安全需求是当前技术发展和不同领域经济交流中涉及最多的问题。没有安全性的有效保证,就无法合理地进行经济交易和业务的发展。

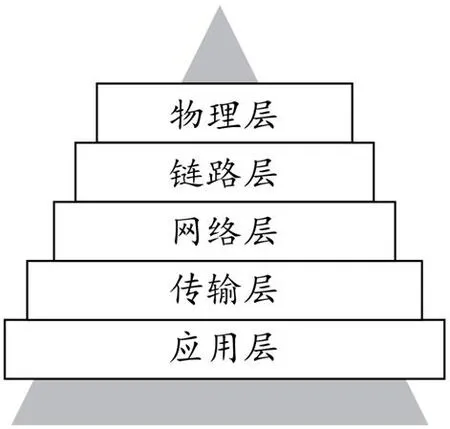

图1:互联网底层构建模型

基于系统的安全属性的角度,它们是独立的,互补的和相关的。在了解网络安全之前,了解Internet的基础构建块也很重要。Internet体系结构的概念模型是分层的,模型如图1所示。

2.2 影响计算机网络安全的因素

安全策略用于确定主是否有权访问的对象,系统用户或进程的行动应符合安全行为的要求。有计算机网络中的许多漏洞,攻击者根据一定的攻击模式反复攻击的薄弱环节。从理论上讲,只有攻击者才会尝试足够的时间来完成对漏洞的攻击。当相关公司开发的新计算机网络系统投入市场时,专业人员应进行系统测试,以防止系统安装缺陷。除了私人信息的公开之外,在未经当事人许可的情况下任意改变存储的信息内容,或者通过非法阻止用户获取信息和提供虚假信息来干扰他人的判断,计算机网络系统的安全性都会大大降低。

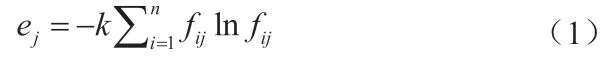

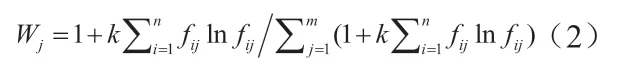

在解决网络空间安全领域的问题,有必要基于图像数据的现成的深层学习方法学习,并重新设计离散数据的处理方法。确定和计算检验统计量。在两个独立的样品比的假设检验,所使用的统计数据是:

可以得到:

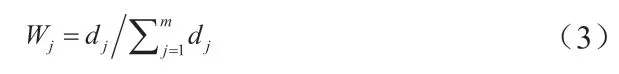

将数据替换为计算:

3 计算机网络安全性的建模研究

3.1 计算机网络拓扑结构模型

计算机网络安全是很多企业和国家都想要实现的目标,使用数学方法根据实际情况选择合适的数学模型。模型拓扑基于计算机网络设备的结构和功能。它需要定位其主要工作模式,并连接多个设备以确保信息数据的安全性。对于计算机网络系统的安全性要求,不同领域的人们有不同的要求和不同的优先级。在网络系统内,信息数据的存储和传输需要一定的质量媒介。计算机的各种设备通过虚线连接,以提升安全防护的程度。如果犯罪分子想通过技术手段进行系统入侵,他们需找出系统入口并突破保护屏障。并增加攻击难度,并确保网络安全。

3.2 计算机网络攻击模式

计算机网络存在许多安全风险。犯罪分子的蓄意入侵可能导致系统性的缺陷,在计算机网络信息丢失,造成巨大的损失给企业和国家。攻击者的每一次攻击结果都可以作为独立的事件来表现。每一次权限升级都有可能为下一次攻击做准备。当系统受到攻击时,用户无法正常使用该信息而无法操作操作系统。病毒不仅可能导致个人信息被泄露,甚至可能在将来使用时重复入侵,造成对用户或经济社会舆论的影响。安全负责人员可以分析攻击路径探索攻击者的攻击目标,然后再结合其他模型高效准确地找到漏洞。

4 结论

计算机网络系统安全评估的研究逐渐伴随计算机网络技术的发展不断深化。和手工管理的早期方法比起来,快速自动发现信息技术和工具带来有效的便利。基于确保网络的安全性和用户信息的隐私性的目标,需要防止恶意内容的恶意入侵,提升网络人员的技术水准。攻击者的攻击成功率是与攻击方式、攻击及漏洞本身的严重性有关。要主动通过分析基于现有信息,攻击者使用的攻击方式和攻击工具的特点来攻击攻击者的攻击目标。计算机网络安全评估模型的工作全面检查各种安全机构和安全要素在系统中。它可不仅用于单机系统的安全性分析,同时也对网络信息系统的安全评估。为了保证计算机网络系统的安全,各种安全保护策略应该是混合。与此同时,越来越多的安全解决方案将被开发,使得网络安全和管理的水平不断提升。