大数据背景下网络安全策略探讨

2019-09-13杨景炜

◆杨景炜

大数据背景下网络安全策略探讨

◆杨景炜

(浙江智晟科技有限公司 浙江 317500)

大数据时代下,网络安全已经受到了不同以往的威胁,大数据为网络上不同的安全防护带来了更大的威胁,个人隐私数据甚至是国家的机密文件都存在被泄露的风险,必须针对大数据背景下做出相对应的措施来保证计算机网络安全的管理水平。本文通过对大数据下网络信息安全的特征分析,梳理网络信息安全管理的相关理论,为大数据下网络信息安全管理提供新的管理策略、评价体系和工作方案。

大数据;网络安全;评价体系;控制机制

1 大数据背景下网络安全分析

1.1 大数据背景的意义

时代早已步入了信息化的节奏中,但是只要是人为创造的,就一定会有漏洞,大数据为现有的网络安全体系带来了巨大的影响。如何保护网络信息安全已然成为现在所有安全部门的当务之急,防止他人对网络信息和数据进行一定的篡改、干扰数据的写入读出、泄露等就是网络安全研究的目的之一。网络安全部门需要在超大量数据传递中进行信息安全的保障,就必须要相应制定一套足够完善的网络安全管理体系。

从目前市面上的调查结果看,网络信息安全的控制方案从网络信息化发展的初期开始就已经形成了一定的势头,但是对于大数据环境下的调查结果仍旧显示出不足之处,对于大数据下的网络安全研究存在一定的局限性。只有更加实用、合理的网络信息安全控制机制才可以确保海量数据的安全传输和庞大数据库的存储安全,只有建立完善的网络信息安全评价体系才能为网络信息安全工作制定有效的标准。

1.2 大数据下网络安全的需求

大数据的背景下,网络技术上了一个新的层次,在日常使用中就可以列举出许多大数据的使用案例,现在市场上几乎所有的企业都在利用大数据进行更好地规划,企业也多使用云计算来推动企业获得更好的发展。大数据是网络安全下发展的一种新型技术,在各行各业中都有足够良好的发展势头,不同于以往的技术对网络安全威胁,大数据涉及的面更广泛,多种的数据结构让计算机网络安全受到的威胁成倍增长。在计算机的网络系统运行中也需要专门的计算机防护体系,完善针对性防护来自不同方面的网络安全威胁才能够达到对安全防护的满足。

1.3 研究意义

信息的交换已经成为现在人类生活之中最重要的组成部分,互联网承载着对数据的传播。对个人而言,网络信息安全隐患可能会导致个人隐私的泄露。而对于企业来说,信息的泄露甚至会直接影响到一个企业的生存和正常的运转。对于国家而言,信息的泄露更不必多说,信息安全是国家安全重要的组成部分,大数据庞大的数据量不仅对数据的传递和分析提出了更高的要求,对其中有效信息的提取也提出了更高的要求。以往的信息安全管理条例已经很难适应于现在的大数据环境下网络信息安全管理条例。针对大数据进行单独的研究分析,建立一套更加完善的信息安全管理体系显得十分必要,其能够为网络信息安全提供更完善的工作标准。

本文通过对大数据下网络信息安全的特征分析,梳理网络信息安全管理的相关理论,为大数据下网络信息安全管理提供新的管理策略、评价体系和工作方案。

2 大数据背景下网络安全的现状

2.1 数据泄露问题严重

近年来,网络数据泄露的问题越来越严重,无论是前几年的Facebook泄露用户隐私的事件还是国内最近受到关注较多的网上个人信息售卖,在大数据时代下数据安全不能得到很好的保障,这个问题已经严重影响到对大数据的提取和再利用。

2.2 用户安全意识及防范措施不到位

受限于政策的影响,国内近期小型网站的浏览量开始增加,而大多数没能得到具有权威的检测的网站,用户在浏览的时候很容易留下痕迹,用户在网上购物及发送邮件的部分需要登录账号的时候也不注意周遭的环境,导致用户的隐私信息极易被泄露。用户对于网站推送的链接欸等也没有足够的识别能力,个人信息容易遭受到恶意网站链接的攻击和破坏,多数用户不具备自主防范的能力,信息遭到破坏后难以自行修复,削弱了信息数据的有效性。表1为我国网络信息安全宏观的状况检测:

表1 2009-2010网络信息安全宏观检测表

3 大数据背景下的网络安全治理对策

3.1 技术层面治理

大数据来源极其广泛,不能单从某一个方面来进行网络安全的防护,本文从四个方面进行网络安全管理保障分析。

(1)防火墙技术。防火墙技术是两个网络之间通信执行的访问控制的一种技术,能够对网络进行一定的保障。通常来说防火墙都是硬件技术和软件技术相结合的一种策略,通过内部网络以及外部网络相结合的保护来构建。就网络安全策略组成而言,防火墙可以借助对网络间信息交换和访问行为的控制与监测,有效管理网络安全。在网络安全保护实施中,防火墙处于核心地位。防火墙是连接所有内部网和外部网的必经之路,检查和连接在此进行,被授权的通信才能通过。

(2)数据加密技术。数据加密技术分为对称加密和非对称加密,目前市面上使用最为广泛的还是对称加密技术,美国的政府数据加密技术就是使用对称加密技术。加解密也是保护数据的一种方式,数据的加解密技术也就是将明文通过加密技术转化为不同的密文,随后通过解密的密钥将密文解密后完成转化。

(3)网络监控技术。网络监控包括入侵识别和恶意占用网络计算的行为检测。入侵系统行为也就是将未被授权的用户行为进行检测和处理。入侵检测系统是能够对系统中没有授权现象及时发现并报告的技术,其目的是为计算机系统安全提供保障,入侵检测系统包括入侵检测软件与硬件两部分。在大数据广泛使用情况下,互联网成为各行各业使用最为频繁的技术,网络监控也逐渐形成了软件监控和硬件监控两种主要技术类型。

(4)网络安全审查技术。网络安全审查按照一定的网络安全策略为指导,将系统存在的漏洞检测出来让系统的性能改善的一种做法,安全审查是预防提高网络安全最重要的一种途径。安全审查主要的目的也就是警示评定可能存在风险的攻击者功能,包括调整系统的安全策略;评估已经出现的破坏状况,为后续的恢复做出指导;改变系统的反馈机制,为修订带来便利。

3.2 大数据背景下网络安全的控制机制

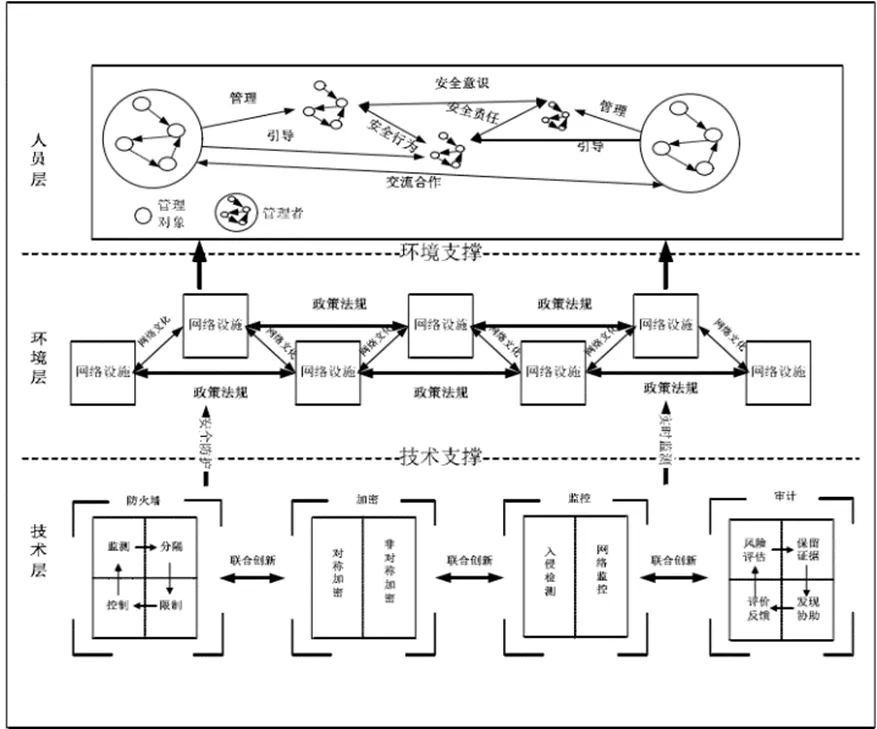

网络信息安全控制中,用户网络信息行为是产生漏洞的主要源头,保护网络信息也就是保护用户正当的权益,因此在大数据环境下的网络安全保障,系统的安全管理人员处于核心的位置。网络信息安全之所以易被忽视,很大程度上是由于缺少安全意识,网络用户信息安全意识的提高对于网络信息安全管理工作的落实具有很大的重要性,能够从根本上构筑网络信息安全的思想“防火墙”,从根源上减少网络信息安全问题的发生。图1为大数据背景下网络安全治理各层关系图。

图1 大数据背景下网络安全治理各层关系图

4 结语

在全球化不断推进的今天,互联网技术实现了飞速的发展。在大数据的背景下,网络信息安全有三个极其重要的因素,分别人员、环境和网络控制技术,从这三个方面进行研究可以建立一个安全的网络安全控制机制。

[1]闫智,詹静.大数据应用模式及安全风险分析[J].计算机与现代化,2014(8):58-61.

[2]刘海燕,黄睿,黄轩.基于主题爬虫的漏洞库维护系统[J]. 计算机与现代化,2014(8):67-70.

[3]刘春.基于组合算法选择特征的网络入侵检测模型[J].计算机与现代化,2014(8):75-80.

[4]孙国瑞,华锦芝,刘思帆,等.实时风险评估模型的研究与实现[J].计算机科学与探索,2015,9(4):462-474.

[5]顾晓丹,杨明,罗军舟,等.针对 SSH 匿名流量的网站指纹攻击方法[J].计算机学报,2015,38(4):833-845.

[6]胡鑫娟.我国网络信息安全事件的立法追问[D].黑龙江大学,2013.