一种面向物联网节点的综合信任度评估模型

2019-08-20谢丽霞魏瑞炘

谢丽霞,魏瑞炘

(中国民航大学 计算机科学与技术学院,天津 300300)

随着物联网(Internet of Things,IoT)技术的发展,大规模、动态化、异构化的物联网环境逐渐形成[1]。物联网中存在广泛的合作与资源交互,然而,由于不同设备计算资源和存储能力差异较大,加大了传统安全认证和加密技术应用于物联网中的难度。同时,业务属性及信任特征的差异化,致使信任关系更为复杂,利用节点信任关系以获取服务或资源为目标的恶意行为也成为保障网络安全的威胁之一。因此,充分地挖掘节点信任关系并有效地识别恶意节点,对保障物联网安全和解决节点合作问题具有重要意义。

目前,关于信任机制研究主要分为两个方向:基于策略的制定信任机制[2]和基于信誉的机制[3-4]。前者采用公钥基础设施的方法实现严格授权管理,通过数字证书定义节点可信度,节点权限由逻辑程序设计限定。此类机制通常要求系统中存在权威授权机构,因此不适用于分布式环境。基于信誉的信任机制通过节点交互评估节点可信度,可降低依赖权威信任机构的局限性,目前在分布式网络中应用广泛。文献[5]中提出一种基于贝叶斯的信誉管理模型。该模型通过全局信任迭代方式获得节点综合信任值,提高了信任收敛速度,但增加了信任计算的能耗。为降低信任计算能耗,文献[6]中引入代理节点,提出智能贝塔信誉和动态信任评估模型。文献[7]中结合节点历史信任、统计信任和直接信任计算节点综合信任值以平衡信任的主客观性,提出基于节点行为的物联网信任度评估方法。一些学者将社会关系引入信任评估模型中,用以充分挖掘节点间的信任关系[8-10]。如文献[8]中利用节点的社区兴趣进行节点分簇,提出了基于社区兴趣的信任度评估模型。文献[9]中借助协同过滤方法筛选信任推荐节点,提出基于社会关系的物联网信任管理模型。文献[10]中通过信用值与诚实度对节点信任进行建模,提出了一种基于诚实度与信用值的物联网信任度评估方法。

经分析,上述研究尚存在以下不足:①在直接信任度计算中,忽略了非入侵因素对信任评估的影响,降低了信任计算准确度;②忽略了物联网节点服务和信任特征差异化较大的特点,造成推荐信任度评估准确性降低;③缺乏对推荐节点的可靠度评估,不能有效地抑制节点的恶意推荐行为。

为此,笔者提出一种面向物联网节点的综合信任度评估模型(IoT Node Comprehensive Trust Evaluation Model, INCTEM)。首先,设计节点相同质量服务强度评估指标,降低非入侵因素对信任评估的影响,改进基于贝叶斯的直接信任度评估方法;其次,通过节点相似度分析,排除信任特征与评估节点偏差较大的节点,并结合节点相似度、评价差异度与节点自身的信任度综合评估推荐节点的可靠度,作为推荐信任权重;最后,基于熵计算直接信任度和推荐信任度的自适应权重,计算节点综合信任度值。

1 信任度评估模型

笔者研究了分布式物联网架构,网络中的智能设备仅属于惟一用户,同一用户拥有多个存储、计算能力不同的设备(或称节点)。其中具有较强存储、计算能力的设备为该用户的信任管理节点。信任管理节点与其所属用户的其他设备(如射频识别标签和读写器等)构成一个管理域,域内信任信息由管理者维护。假设域内设备服务偏好一致,设备根据自身需求可在域内或域间请求服务,实现服务交互或合作。

1.1 基本定义

1.1.1 信任定义

信任作为一个抽象概念[11],基于不同角度存在多种不同的定义。为更好地描述模型,对采用的信任定义做出如下说明。

定义1信任是评估节点对目标节点提供服务能力或合作概率的预期,评估节点对目标节点合作概率预测的量化表示即为信任度值。

1.1.2 列表定义

(1) 直接交互节点列表为与用户Userx发生直接交互行为的节点列表,记为Dx={d1,d2, …,dn}。Dx存储在Userx的信任管理节点中。

(2) 信任度列表为用户Userx对所有设备di的信任值集合。当用户Userx与属于用户Usery的设备dn首次进行服务交互时,Userx将dn加入Dx中,并更新信任度值列表Txi={Tx1, …,Txj,…,Txn},Txn为用户Userx对设备dn的信任度值。

1.1.3 评价指标定义

为更清晰地描述模型,对定义的评价指标说明见表1。

表1 指标定义

1.2 模型描述

INCTEM由直接信任度评估模块(Direct Trust Evaluation Module, DTEM)、推荐信任度评估模块(Recommend Trust Evaluation Module, RTEM)和综合信任度评估模块(Comprehensive Trust Evaluation Module,CTEM)组成。INCTEM结构如图1所示。

各模块设计如下:

(1)DTEM模块。首先根据目标节点此次的服务质量计算该节点相同质量服务强度,并据此计算节点直接信任度值。

(2)RTEM模块。首先根据推荐节点与服务请求节点的共同评分节点数和对共同节点评分的相似度,计算节点相似度;然后,计算各推荐节点对目标节点的评价差异度;最后,通过融合节点相似度、评价差异度和推荐节点自身的可信度,得到该推荐节点的可靠度作为推荐节点的权重,并最终计算推荐信任度值。

(3)CTEM模块。首先计算直接信任度和推荐信任度的自适应权重,然后计算节点的综合信任度值。同时,该模块采取事件触发机制更新信任值列表。

图1 INCTEM结构

2 直接信任度评估

2.1 节点相同质量服务强度计算

(1)

2.2 直接信任度计算

信任值基于历史交互记录计算且随时间的增加而衰减,近期记录更能反映节点合作概率。因此,计算直接信任度时也需要考虑信任的时效性。

若节点i与节点j的历史交互成功次数和失败次数分别为αij和βij,节点i关于节点j的信任度Tij服从β分布,即有Tijd~β(αij+1,βij+1)[4],则节点i对节点j的直接信任度值Tijd为

(2)

(3)

(4)

3 推荐信任度评估

3.1 推荐节点可靠度评估

3.1.1 推荐节点可靠度计算

推荐信任度计算主要受两个方面因素的影响:一是推荐节点的诚实度及其提供的推荐信任的参考价值;二是评估节点对推荐节点的信任度。因此,为抑制节点利用自身高信任值进行不实推荐行为,及降低信任特征差异引起的评价差异对推荐信任计算的影响,模型将对推荐节点的可靠度进行评估。

推荐节点k的可靠度Rk由节点相似度、评价差异度及推荐节点自身信任度共同决定,计算方法如下:

Rk=S(x,y)×(1-Mk)×Txk,

(5)

其中Txk为评估节点x对推荐节点k的信任度。整体相似度S(x,y)和第k个节点的评价差异度Mk的计算方法将分别在3.1.2节和3.1.3节中描述。

3.1.2 节点相似度评估

根据式(6)计算评估节点x与推荐节点y在共同通信节点数(好友相似度)、对共同通信节点的评分相似性(观点一致性)这两方面的整体相似度S(x,y):

(6)

其中,A表示所有值的平均值;Dx、Dy分别为与用户x、y发生直接通信行为的设备列表;|Txi-Tyi|为2个用户对共同节点评分的差值;N为两个节点共同交互节点数。根据S(x,y)评分,将前n个用户加入相似用户集Sn。

3.1.3 评价差异度

(7)

3.2 推荐信任度计算

为降低信任度列表传递能耗,在推荐信任度计算过程中,评估节点根据信任管理节点中的本地信任度列表中的记录,向前m个节点发起信任度列表传输请求,且信任度列表只在信任管理节点间传递和计算。

推荐信任度值计算过程设计如下:

步骤1 查询服务请求节点所属用户的本地信任列表,向信任度值较高的m个用户请求传输信任列表。当推荐节点数不足m个时,采用自荐策略[12]随机选取部分目标节点提供的备选可信节点作为补充推荐节点。

步骤2 计算步骤1中筛选出的用户与服务请求节点所属用户的用户相似度S(x,y)。

步骤3 选取用户相似度较高的前n个节点作为推荐节点集Sn。

步骤4 由式(7)计算推荐节点集Sn内各节点的评价差异度Mk。

步骤5 由式(5)计算第k个节点的推荐可靠度作为该推荐节点的信任度权重Rk。

步骤6 计算节点推荐信任度值为

(8)

4 综合信任度计算

综合信任度计算过程的实质是融合多个评价指标的有效信息对目标节点进行更为客观的综合评价。通过融合直接和推荐信任度计算节点的综合信任度,因此需要确定这两个参数对综合信任度计算的相对重要性,即确定其权重。若直接根据经验设定权重,将会增加综合信任度计算的主观性。

信息熵可以反映信息的无序程度,因此可依据直接和间接信任间的差异度修正指标权重,实现自适应权重分配,从而充分利用有效信息解决经验权重的局限性。根据熵的概念,直接和间接信任的熵采用对目标节点的信任度Tkjd(Tijre)和对应的怀疑度1-Tkjd(1-Tijre)度量。

直接信任的信息熵H(Tijd)和推荐信任的信息熵H(Tijre)分别由如下公式计算:

(9)

(10)

据此,分别计算直接信任度和推荐信任度的自适应权重wd、wre:

(11)

(12)

上述公式通过直接信任和推荐信任携带信息的效用值动态调整权重,提高了信任评估的准确性。

最后,计算节点j的综合信任度值Tjtotal:

(13)

5 实验与结果

5.1 实验环境与参数设置

在NS-3上进行仿真实验。仿真区域为200 m×200 m的正方形区域,区域内随机分布20个信任管理节点,同时随机生成200个普通节点模拟计算、存储能力较低的普通物联网设备,数据包传输大小为60 bit。

5.2 直接信任度评估效果

实验对比环境中存在信号干扰影响时,RFSN[5]、BITEM[7]和INCTEM分别在节点提供正常服务和恶意服务时得到的直接信任度值,以验证由文中直接信任评估模块得到的直接信任度值是否可以较好地反映节点行为,有效地识别恶意节点。

图2 直接信任度值变化情况

为模拟非入侵因素造成的节点数据异常,设置节点的数据包转发率为[0.9,1]间的随机数;在t=0 min至t=25 min时,目标节点提供正常服务,计算目标节点提供正常服务时的信任度值;在t=25 min时,选取20%的节点为恶意节点,随机产生选择性丢包、转发大量重复分组等恶意行为。计算节点完成服务后的直接信任度值。实验结果如图2所示。

由图2可知,当节点提供正常服务时,随着时间周期的增长,3个模型的信任度值均呈上升趋势。在INCTEM中,当节点提供的正常行为次数较少,信任度上升较缓,能够有效防止恶意节点通过少数几次合法服务迅速骗取信任的行为。当3种类型节点开始随机提供持续恶意服务时,3个模型对该节点的信任度评价值均呈下降趋势。随着恶意行为次数的累积,INCTEM得到的信任值下降速率最快,且得到的信任值最具区分度。由此可见,DTEM可较好地刻画节点行为,快速识别恶意节点。

5.3 交互成功率验证实验

信任模型根据节点行为对节点合作概率进行量化评估,并据此选择服务节点。因此,交互成功率是衡量模型是否有效的重要指标。

实验模拟物联网中存在恶意推荐行为的场景,对比服务请求节点根据RFSN[5]、BITEM[7]及INCTEM模型计算得到信任度值选择服务节点以及无推荐信任度计算模块,随机选择服务节点时的交互成功率,验证INCTEM是否能够有效地抑制节点的恶意推荐行为,保证节点交互成功率。

仿真实验中,设置3组不同行为特征的节点:A类节点提供恶意服务,且存在夸大同类节点信任度值和诋毁C类节点的恶意推荐行为;B类节点提供正常服务,但存在夸大A类信任度值或诋毁C类节点的行为;C类节点为正常节点,提供正常服务且提供真实的推荐信任度值。本节实验分两组:第1组中分别设置比例为10%至55%的A类恶意节点;第2组中,设置比例为5%至35%的A类节点,30%至5%的B类节点。3种模型分别根据计算得到的目标节点的综合信任度值选择服务节点,无推荐信任度评估模块的节点随机选择服务节点进行交互,分别计算两种情况下的交互成功率。环境中仅存在A类恶意节点的交互成功率如图3所示,环境中同时存在A类和B类恶意节点的交互成功率如图4所示。

图3 不同比例A类恶意节点时节点交互成功率

图4 不同比例A类和B类恶意节点时节点交互成功率

由图3可见,随着A类节点比例的增加,3种模型的交互成功率均呈下降趋势。当网络中存在不同比例的A类节点时,由于笔者提出的模型通过节点相似度筛选了评价标准与其相似的推荐节点,降低了由于信任特征差异造成的信任评估偏差,使得推荐信任度值尽可能接近交互后的实际评估值。图4中,随着B类恶意节点比例的不断增加,环境中的夸大协同攻击效果更为明显,此时,RFSN由于未对推荐节点可靠度进行考查,致使B类恶意节点可以无条件提高A类节点的信任度值从而获得服务,造成交互成功率甚至低于无推荐信任评估时的情况,而笔者提出的模型由于对节点相似度、评价差异度和节点自身信任度值进行了考查,计算推荐节点的可靠度并推荐信任度值的权重,实现了对不可靠推荐节点的惩罚,因此具有相对较高的交互成功率。

综上,INCTEM能够有效地抑制恶意推荐行为,提高交互成功率。

5.4 模型综合性能评估

5.4.1 交互成功率分析

模拟环境中存在恶意节点和信任特征不同的推荐节点的场景,对比RFSN、BITEM和INCTEM在节点数量逐渐增加时的交互成功率。

图5 不同节点数量时的交互成功率

由图5可见,随着节点数量的逐渐增多以及信任特征差异较大的节点比例的增加,即使在网络中恶意节点比例不变时(pm=0.3),RFSN和BITEM的交互成功率也出现大幅下降,而INCTEM则保证节点交互成功率较高,原因是INCTEM通过分析节点相似度过滤了信任特征差距较大的节点的推荐信任度值。虽然随恶意节点比例增加,INCTEM的交互成功率呈下降趋势,但由于INCTEM对推荐信任数据和信任特征均进行了考查,因此表现优于其他两个模型。

5.4.2 传输能耗分析

在本实验中,通过对比RFSN[5]、BITEM[7]及INCTEM在环境中存在不同数量节点时的传输能耗,验证INCTEM是否能有效降低传输能耗。

实验中,首先设置模拟网络环境中的节点初始能量值为0.5 J,网络中的节点进行正常通信,经过40 min后,分别计算并记录3种模型在节点数量从100增长至1 000时的传输能耗。实验结果如图6所示。

由图6可知,当节点数量小于200时,INCTEM的节点传输能耗略高于其他两个模型;但是,随着节点数量的增多,INCTEM在传输能耗上的表现优于其他两个模型。其原因为:在INCTEM中,信任列表仅存储在信任管理节点中,大多数计算能力及资源受限的节点仅在需要时向该设备发起信任查询,且查询结束后仅向节点返回单个结果而非整个信任列表。在信任推荐过程中,信任列表也只在信任管理节点间进行传输,与在所有设备均参与传递完整信任列表相比,INCTEM可以有效地降低信任度值传输过程中的能耗。

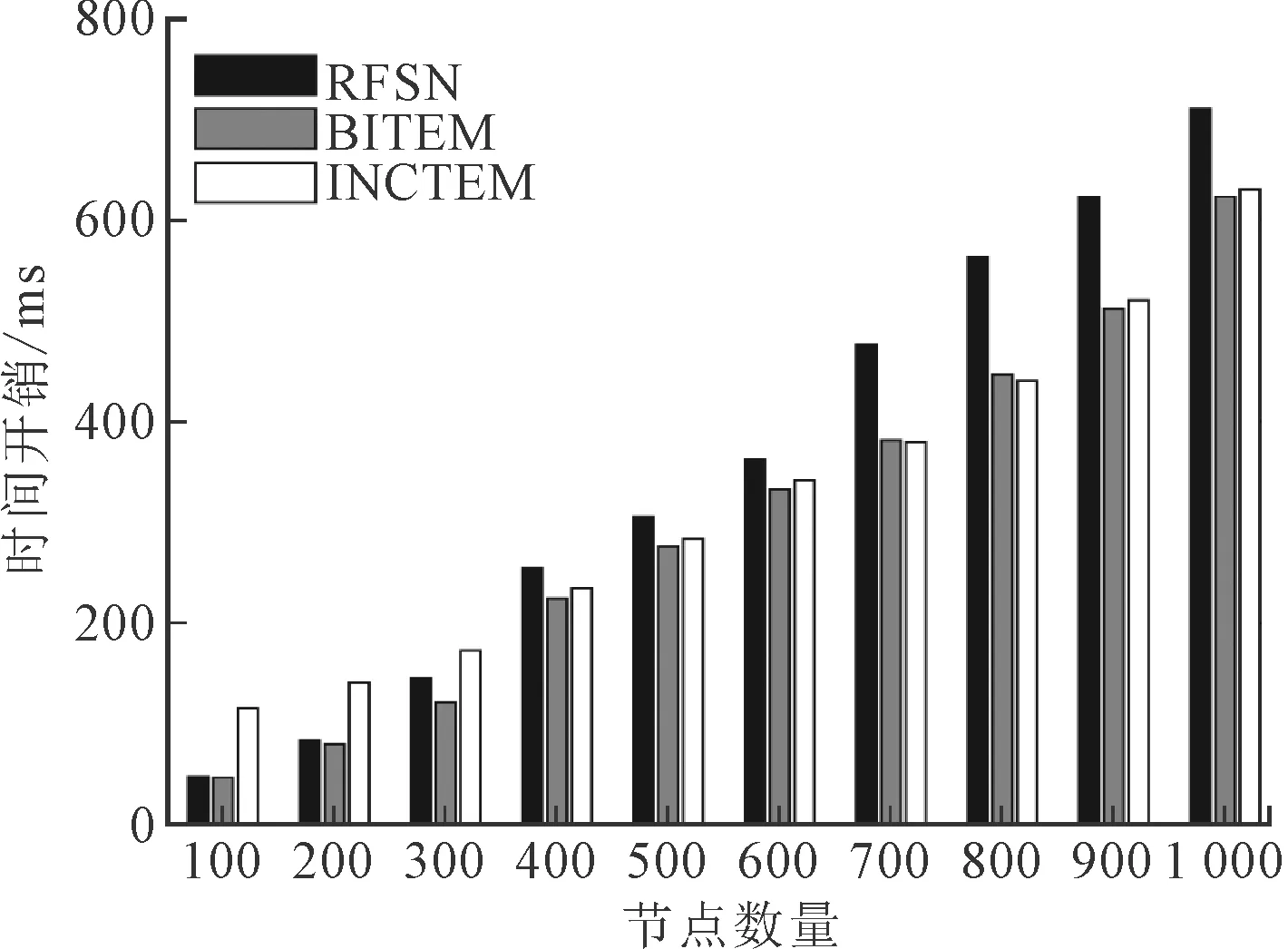

5.5 时间开销分析

在信任计算过程中,主要时间开销来自推荐信任计算过程。本实验对比INCTEM、RFSN和BITEM在不同网络规模及存在恶意节点和服务偏好不同的节点情况下的时间开销,对各模型的性能进行验证。

在模拟环境中随机各选取30%的节点设置为恶意节点及服务偏好不同的节点,信任管理节点比例为30%。评估节点根据各模型推荐信任评估方法计算推荐信任度。每组实验重复5次,计算3种模型在节点数量由100增长至1 000时的平均时间开销。实验结果如图7所示。

图6 模型传输能耗

图7 模型时间开销

由图7可以看出,当节点数量较少时,由于INCTEM采用多指标评估节点的可靠度,其时间开销略高于另外两种模型。但是,随着节点数量增多,由于RFSN需在整个网络中进行信任迭代,信任数据查找次数和需要融合的数据量大幅增加,因此其时间开销远高于其他两个模型。随着网络规模增大,由于BITEM和INCTEM的信任传递和计算仅在部分节点中进行,与RFSN相比,这两个模型的时间开销增长幅度较缓。并且由于INCTEM首先过滤本地信任较低的交互节点,同时根据节点相似度排除部分信任特征差异与评估节点较大的节点,减少了信任查找次数和推荐信任个数,因此时间开销增长仍在合理的范围内。

6 结 语

针对多数物联网信任度评估模型信任评估准确性较低以及不能较好地抑制恶意推荐行为的不足,提出一种面向物联网节点的综合信任度评估模型(INCTEM)。实验结果表明,INCTEM在识别恶意节点和处理恶意推荐行为方面具有一定优势,且在保证信任度评估有效性的同时可以降低传输能耗。

未来在研究工作中,将关注特定设备间的交互协议设计并针对特定应用场景优化信任评估模型。此外,还将对信任管理节点可信度的动态评估方法进行研究,进一步提高模型应对恶意节点的能力。