面向天地一体化信息网络的恶意用户行为仿真技术

2019-08-13王晓锋叶海洋江南大学数字媒体学院江苏无锡4

温 晗,刘 渊,王晓锋,叶海洋(江南大学数字媒体学院,江苏无锡4)

2(江南大学物联网工程学院,江苏无锡214122)

E-mail:1015786920@qq.com

1 引言

天地一体化网络由天基骨干网、天基接入网、地基节点网组成,并与地面互联网和移动通信网互联互通,其以地面网络为基础、空间网络为延伸,是网络强国的重要标志,是信息时代的战略性基础设施,在国与国之间竞争关系中具有极为重要的战略意义,实现一体化信息共享与利用是未来天地一体化信息网络发展的主要目标[1].

由于天地一体化信息网络通过多种异构网络融合而成,所以其具有多维建设的特性,而这也将使其面临诸多安全威胁[2].其中,传统互联网以及通信网络中存在多样化的安全事件,在面对这些威胁时,天地一体化信息网络体系架构能否承受住这些考验成为当前的重要议题.而真实的天地一体化网络环境体系庞大、错综复杂,这就需要建立天地一体化安全评测仿真体系,来检验天地一体化信息网络体系的安全性与可靠性.

由于云计算平台具有成本低、安全性高、灵活可扩展、可信度高[3]等优势,基于云计算、虚拟化技术构建天地一体化网络安全仿真平台成为主流[4],相对于实物测试床,它可降低软硬件的成本,相对于OPNET、Qualnet等数字仿真软件,可提高仿真的逼真性与仿真性能.为此,本文以云计算技术为依托,进一步研究面向天地一体化信息网络的恶意用户行为仿真技术,重点探讨了多样化、高逼真、高并发的恶意用户行为仿真方法.基于该恶意用户行为仿真技术,可有效支持天地一体化网络中的接入认证、威胁态势预警等安全技术的评估.

本文的组织架构如下:第2节介绍了相关工作;第3节介绍了基于云平台的恶意用户行为仿真体系;基于上述仿真体系,第4节重点探讨了实现高并发、高逼真恶意用户行为仿真的关键技术;第5节是实验验证与分析;第6节对全文进行总结,并指出了下一步工作.

2 相关工作

与天地一体化信息网络恶意用户行为仿真技术的相关工作可分为三个方面:天地一体化网络仿真、仿真流量生成、恶意流量行为模拟.

1)在天地一体化网络仿真方面,最经典的仿真软件包括OPNET、NS、Qualnet等,但是数字仿真无法运行真实的业务流量,难以支撑安全仿真验证.文献[4]针对天地一体化多样化、逼真性的网络仿真场景,提出一种云计算环境中卫星链路仿真方法.文献[5]针对天地一体化网络,提出了基于复杂网络理论的服务质量感知动态演化模型;文献[6]针对天地一体化网络中用户数量多与行为并发高的特点,采用了多尺度的虚拟化技术,使用模型驱动卫星用户终端行为,但是此研究只局限于窄带用户行为.从上述文献可以看出,当前基于云计算的天地一体化网络仿真是主流,但是关于天地一体化恶意用户行为仿真的研究相对较少.

2)在仿真流量生成方面,主要有网络流量模型生成与真实流量回放这两种生成方式:

a)在网络流量模型生成方面

文献[7]以OPNET为基础实现了自相似流量生成器,该仿真器提供了三层建模机制,其产生的流量真实性强,仿真率高.文献[8]提出了一种流量发生器,该发生器具有增强突发建模的功能;文献[9]基于半监督学习的马尔科夫模型,提出了网络流量分类算法,并成功应用于网络流量分类器,实现了网络流量的准确分类与生成.基于网络流量模型的仿真流量生成,能够快捷便利的搭建网络仿真模型,实现仿真需求,但是存在着模型库有限的缺点.

b)在真实流量回放方面

文献[10]提出了互动式回放方法与系统TCPOpera,将现有的流量文件通过状态判定的方法并根据TCP/IP协议来进行TCP流量的回放,并通过构建有关流量信息的配置文件以检测异常TCP攻击.文献[11]在现有的通过状态判定的TCP流量交互方法上,加入了收发平衡机制,提出了结合收发平衡和状态判定的TCP流量回放方法,在TCP流量发送前先使用收发平衡发出数据包,有效的减小了流程中的状态判定的开销,从而提升了TCP流量回放性能.文献[12]提出了流量回放工具Tcpcopy,将真实流量从测试服务器转移到辅助服务器并截获响应包,使回应流量更加真实,适用于高并发的场合.文献[13]提出一种面向虚拟网络的流量回放方法,该方法对真实流量通信关系形成的二分图进行深度优先搜索,将真实ip地址与虚拟节点网卡的地址先后划分为不相交的集合,在计算所有虚拟接口与真实流量采集点的相似度后进行IP地址映射,实现真实流量的回放.文献[14]使用LANDER系统捕获了来自互联网的真实攻击流量,并将攻击流量与web流量进行合成,通过流量回放工具Tcpreplay将合成流量设定恒定的回放速率在DETERLab测试台上进行回放,得到接近于真实流量特性的仿真流量,但该方法在流量的控制上设置了恒定速率的回放而不是按流量真实的发送时间回放,时间点的准确性上存在不足.

以上基于流量回放的仿真流量生成方法,使用的都是真实流量,在数据的真实性与可靠性上能够满足部分真实网络场景下特定实验的要求,比如Tcpreplay、TCPOpera等,但是它们也有自己的不足,Tcpreplay只能够在同一台机器的两个网卡之间实现双向TCP报文的回放,这与现实网络中流量的生成方式不同,上述其他的方法未能考虑到流量生成的高并发与多样化,无法适用于大规模节点的网络场景,难以满足天地一体化网络的特点与需求.

3)在恶意流量行为模拟方面,文献[15]基于OPNET仿真平台中,实现了 DDoS攻击行为的模拟,并利用 Cyber Effects库中的网络防御模型进行安全评估.文献[16]基于NS2构建了网络模拟平台,可支持真实攻击包的蠕虫模型.文献[17]提出了一种具有异构感染率的僵尸网络传播模型,对僵尸网络稳态特征分析,并在BA网络中模拟实验分析了僵尸网络的传播阈值.文献[15-17]只局限于一种恶意流量行为模拟的方法,未能考虑到多样化的恶意用户行为.

基于上述分析,本文以云计算平台为基础,面向天地一体化信息网络中的各种异常用户行为,基于流量回放技术,重点探讨了高并发恶意用户行为方法以及真实时序驱动的双向恶意流量逼真回放方法,提出了基于云平台的恶意用户行为仿真体系以及面向天地一体化信息网络的恶意用户行为仿真技术,以此实现天地一体化信息网络恶意用户行为的高逼真、高并发仿真.

3 基于云平台的恶意用户行为仿真体系

3.1 天地一体化网络的恶意用户行为分析

天地一体化信息网络由天基骨干网、天基接入网、地基节点网、地面互联网、移动通信网等多种异构网络互联融合而成.宽带网络与窄带网络在本质上是通过传输速率的快慢与信号、信道的宽窄来区分的,在本文中,地面互联网连接互联网宽带用户,宽带指的是宽带互联网;移动通信网连接窄带通信用户[2],窄带实指移动通信网.由上可知,天地一体化网络用户既包括了互联网的宽带用户行为,也包括通信网络中的窄带用户行为.相应的恶意用户行为分析如下:

1)宽带恶意用户行为

在天地一体化信息网络的地面互联网通信行为中,相应的与传统互联网面临的安全事件类似,主要包括DDoS类、木马类、蠕虫类、僵尸网络类等.这些恶意行为流量在结构与特点上有着千丝万缕的联系,但是其工作的流程却又千差万别,其中僵尸网络通过传播与感染从而形成一对多的控制网络;DoS、DDoS则是僵尸网络中的一种攻击形式,通过大量合法的请求占用大量网络资源,从而使合法用户无法得到服务的响应[18];蠕虫通过系统漏洞进行自我复制和传播并且可以独立存在;木马则通过特定的程序来控制另一台机器从而进行流量的交互,使施种者可以任意毁坏、窃取被种者的文件,甚至远程操控被种主机.

2)窄带恶意用户行为

在天地一体化信息网络的移动通信网的通信行为中,主要包括假冒类、篡改类、重放类等安全事件.其中仿冒类主要通过伪装成网络单元截取用户数据、信令数据及控制数据,伪终端欺骗网络获取服务,从而进行用户注册、短信发送、实时通话、信道分配等通信进程;篡改类主要对通信行为中产生的数据报文的内容与格式进行修改以破坏数据完整性,从而造成异常格式、异常内容、异常同步的通信信令;重放类主要通过截取正常通信的数据报文,从而实现注册、短信、通话等行为的重放.

针对上述天地一体化信息网络的宽带互联网与窄带通信网络中的恶意用户行为高逼真、高并发、多样化的特点,建立了基于云平台的恶意用户行为仿真体系.

3.2 恶意用户行为仿真体系框架

恶意用户行为仿真架构如图1所示,基于Openstack云平台,构建天地一体化信息网络仿真拓扑,平台采用分布式仿真架构,具体包括控制节点、网络节点及若干计算节点.为保证仿真的实时性、精确性及同步性,所有节点均基于网络时间同步协议NTP,将控制节点时间视为统一时间轴.

图1 恶意用户行为仿真体系框架图Fig.1 Malicious user behavior emulation system framework

流量预处理,将在真实互联网中通过流量捕获工具抓取包含恶意流量的杂项流量通过处理生成完整的恶意流量并入库;恶意用户行为仿真,通过各功能模块的组合运控从而构建完整的恶意用户行为仿真流程:情景匹配模块使用自动化映射技术将描述文件中的天地一体化卫星模拟网络自动映射成Openstack上的卫星仿真网络,结合用户节点及信关站节点的接入,构建天地一体化恶意用户行为仿真网络拓扑;控制下发模块下发用户指令参数,行为仿真模块接受该指令集,从恶意流量模型库中调用相关的恶意流量并加载到天地一体化恶意用户行为仿真网络中,从而实现恶意流量的回放,数据处理模块对生成的恶意流量进行筛选,对符合特征的流量进行修改或拦截.

恶意用户节点的搭建使用了全虚拟机技术,其包括宽带用户节点和窄带用户节点,宽带恶意用户节点主要进行DDoS类、蠕虫类、木马类、僵尸网络类等宽带恶意用户行为的仿真,窄带恶意用户节点主要进行窄带通信行为中的仿冒类、篡改类、重放类等安全事件的仿真.

3.3 恶意流量预处理与入库

恶意流量预处理如图2的上半部分所示,在真实互联网的恶意行为发生场景中,通过wireshark工具捕获来自原始网络中的包含宽带恶意流量的原始流量,随后对原始流量进行预处理,划定原始网络的有效ip集合,并对原始流量以数据报文为基础与原始网络有效ip集合进行信息匹配,过滤筛选非有效地址的杂项流量.对于单向流量,依次读取报文内有效信息:流量大小、报文个数、报文源、目的地址;对于双向流量,除了上述流量特征的提取,还需读取双向TCP报文交互次序、交互时间,生成次序列表、时间间隔列表,并按照源地址、目的地址进行流量分向切割.将流量具体信息与处理流量分别存储于控制终端与用户节点的恶意行为模型数据库中.

图2 流量预处理与用户行为仿真流程图Fig.2 Traffic preprocessing and user behavior emulation module flow chart

对于宽带流量,记录流量关键信息包括流量id、流量名、存储路径、流量类型等,并放入宽带流量库中,流量关键属性如表1所示.

表1 宽带恶意流量属性表Table 1 Broadband malicious traffic attribute

对于窄带流量,在面向天地一体化网络的窄带用户行为仿真中的地面站节点通过tcpdump实时捕获通信流量[5],并通过wireshark工具分析通信流量的数据段特征,进行特征提取包括用户标示id、用户名、ip地址等,并放入窄带流量库中,流量关键属性如表2所示.

表2 窄带流量属性表Table 2 Narrowband traffic attribute

3.4 行为模块的搭建与运行控制

基于Openstack云平台,搭建基于天地一体化网络的恶意用户行为仿真场景,设计恶意用户行为仿真控制系统来实现恶意用户行为的仿真,其中该行为系统主要包括以下几个模块:

1)场景匹配模块

场景匹配模块在恶意用户行为仿真控制系统中提供行为仿真场景、搭建仿真行为网络拓扑,加载天地一体化卫星网络及用户行为仿真网络.该模块根据行为仿真需求自动化搭建生成提供了三种用户行为场景:宽带单向恶意用户行为仿真场景、宽带双向恶意用户行为仿真场景、窄带恶意用户行为仿真场景.

2)控制下发模块

控制下发模块是整个恶意用户行为仿真系统的基础,位于整个仿真流程的最上层,负责指定并下发恶意用户行为指令参数,在整个用户行为的仿真流程中具有核心作用.

3)用户行为仿真模块

用户行为仿真模块是恶意用户行为仿真系统的主体,其中,恶意用户通过用户节点的ip来表示,每一个ip代表一个用户,恶意用户行为的仿真通过在各节点之间进行恶意流量的回放来实现,该模块通过回放参数的设置和回放流量类型的区分以实现的各种行为流量的回放策略,模拟宽带用户、移动通信用户的恶意用户行为,以实现恶意用户的行为仿真,其流程如图2下半部分所示.

4)数据处理模块

数据处理模块用于处理在特定链路中回放的恶意流量,在恶意用户节点发送数据报文的虚拟链路上设置报文发送队列,在数据报文送出恶意用户节点或卫星节点的网卡后,该队列自动匹配源、目的地址符合筛选条件的数据报文,并对数据报文进行拦截或修改.模块间的运行控制过程如下所示:

a.场景匹配模块依据拓扑描述文件,多粒度节点映射模块从拓扑描述文件中获取每个节点的描述信息,解析仿真场景并获取部署信息,将仿真网络动态映射到Openstack仿真平台.

b.用户行为仿真模块的用户节点开启进程监听,等待接收控制下发模块传递的用户行为参数来驱动其恶意用户行为的仿真;

c.计算节点上的数据处理模块开启监听程序,准备对指定用户节点间的恶意流量进行拦截或修改处理;

d.控制下发模块进行参数的下发,传递用户行为参数指令集,其中包括异常用户数、异常流量类型、流量发送速度、流量发送次数等;

e.用户行为模块接收传参,并按照行为参数指令集对恶意用户进行行为选项设置,从恶意流量模型库中加载选定的恶意流量,并在目标仿真网络中进行恶意流量的回放,以实现恶意用户行为仿真;

f.数据处理模块在恶意用户节点间的链路上设置iptables规则结合scapy模块,对数据报文进行规则匹配,对符合条件的数据报文进行拦截或修改,控制恶意用户行为交互的时间、报文信息的更改等.

4 恶意用户行为仿真关键技术

基于第3节所提出的体系架构,面向天地一体化信息网络中宽带、窄带恶意用户行为仿真,为了保证仿真行为的高逼真、高并发,相关关键技术如下:

4.1 宽带单向恶意用户行为仿真

宽带单向的恶意用户行为仿真,包括蠕虫、DDoS、僵尸网络类等安全事件的仿真,具体实现方法如下:在发送端的一个或多个用户节点开启端口监听,控制下发模块设置用户行为参数集合,包括恶意行为源地址、恶意行为目的地址、恶意用户数量、恶意流量类型、流量发送速度、流量发送次数等,并下发给宽带用户节点上的用户行为仿真模块,用户行为仿真模块接收到行为参数并进行用户行为设置,随后在宽带恶意用户行为网络中进行流量回放;其中,恶意用户行为发生节点在接收到控制下发模块的参数指令集后,对恶意流量进行源地址、目的地址的更改,分别改为宽带恶意用户行为网络中发送节点与目的节点的地址,其中目的mac地址需要更改为连接发送端的虚拟路由器的网卡mac地址,以此来实现路由转发,完成恶意用户的跨网段恶意行为仿真.

4.2 宽带双向恶意用户行为仿真

双向Tcp流量交互行为仿真,包括木马类等安全事件,其仿真流程如下:

1)在两个交互的用户节点上开启端口监听,计算节点上的数据处理模块开启脚本监听,之后网络节点上的控制下发模块解析经流量预处理生成的流量文件,读取流量文件内各个报文的源ip、目的ip以及时间戳,确定流量内报文的交互次序与交互时间,生成交互次序列表与交互时间列表;

2)控制下发模块设置用户行为参数,包括恶意交互用户数、流量类型、流量发送速度、流量发送次数等,并下发给对应的用户节点;

3)用户节点的用户行为仿真模块接收到参数指令后,在节点上的恶意用户行为流量库中提取选择的流量,对报文的源、目的地址进行更改,目的mac地址需要更改为连接虚拟机端的虚拟路由器的网卡mac地址;

4)在用户节点进行完流量的处理后,控制下发模块将对应流量文件的发送次序列表、发送时间列表下发到两个用户节点,用户节点按交互顺序与时间将处理好的报文流量在目标网络中进行交互回放;

5)与此同时,数据处理模块在用户节点发送数据报文的虚拟链路上设置报文匹配队列,在数据报文经过虚拟路由器送出虚拟路由器的网卡后,该队列自动匹配符合特征设定的数据报文,并对相关报文进行拦截操作,从而杜绝了RST回应包的生成,以实现双向TCP流量的交互行为仿真.

因控制节点的指令下发有先后顺序可能会造成时间上的误差,用户节点在获取发送时间列表的同时,分别获取控制下发模块发出的时间参数T1、T2,其差值等于完整流量中双向节点各自的第一个报文发送时间点TA1与TB1的时间差,双向用户节点分别在时间点T1、T2发送首条报文到对方节点,即可保证双向用户节点首条报文发送时间的准确性,其中T2与T1的关系如下:

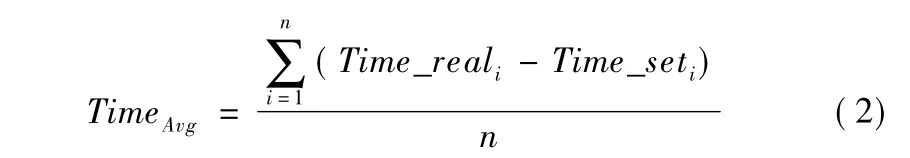

针对后续报文发送时间的准确性可能受到系统响应时间、报文发送耗时等因素的影响,在进行双向行为仿真交互前,需要对各条报文发送的时间点进行相应的调整.其具体方法为:在仿真场景中对一定数量的报文设置固定发包间隔,在报文发出后获取各条报文在发送节点真实的发送时间Time_real,将真实发送时间与设置的发送时间Time_set进行误差计算,得出额外耗时平均值TimeAvg,其计算公式如下:

其中Time_reali为第i条数据报文真实发送时间,Time_seti为第i条数据报文设置的发送时间,n为报文总数.在得到额外耗时平均值后,对双向节点两端的报文发送的时间列表进行误差补偿,其计算公式如下:

其中List_Timewait[i]代表发送时间列表中第i+1个元素的值,n代表列表中元素总个数.该公式成立的约束条件为:

若其中第i个值不满足该条件,则将List_Timewait[i]值赋为零,对List_Timewait[i+1]的值进行补偿,直至该误差归零,如此进行误差补偿直至时间列表最后一个时间值.

4.3 窄带通信用户恶意行为仿真

在天地一体化信息网络的仿真场景中,窄带通信恶意用户行为仿真流程如下:

1)在窄带恶意用户仿真节点上(默认可与通信地面站节点通信),从窄带流量库提取注册、通话、短信等流量,修改数据报文头,将源地址改写为恶意用户节点的地址,并生成新的流量文件并存入该节点的恶意流量库;

2)在接收到控制下发模块传递的窄带恶意用户行为指令后,在数据库中提取上述修改完的的流量文件,通过用户行为仿真模块的用户行为设定后在窄带用户网络中进行回放;

3)数据处理模块在链路上进行监听,在窄带恶意用户节点发送数据报文的虚拟链路上设置报文发送队列,在数据报文送出恶意用户节点的网卡后,该队列自动匹配源地址为恶意用户节点、目的地为地面站节点的数据报文,在队列中,搜索并修改报文数据段中的表示用户特征的特定用户数字id并根据需求修改报文的其他字段信息,最后将符合特征条件的改写报文送入NFQUEUE队列send中,继续发往目的地址;

4)在恶意用户节点进行流量回放的过程中,使用tcpdump在地面站节点进行流量的捕获,查看报文交互细节,检验恶意通信用户节点是否能与窄带通信用户节点、通信地面站节点产生交互行为.

4.4 高并发恶意用户行为的实现

在天地一体化信息网络的仿真场景中,为了实现高并发的恶意用户行为仿真,需要多个用户节点分布式协同进行恶意用户行为仿真,其仿真流程如下:

1)首先在恶意用户节点上通过自动化脚本读取其网卡信息,包括用户节点的网卡名、ip、网关等,随后根据相关信息生成同一网段内的一万个虚拟ip并写入网卡文件,在每个节点上仿真一万个恶意用户;

2)在每个节点上对不同的恶意用户进行恶意流量的分配与选取:针对每一个恶意用户,在流量库中选取相应的恶意流量并对报文进行源、目的地址的修改,源地址改写为该恶意用户对应的虚拟ip,目的地址改写为目的节点的地址,随后与上一个恶意用户改写生成的流量文件合并,直至所有恶意用户完成恶意流量的分配与修改;

3)将处理好的包含多ip的流量文件,按照控制下发模块下发的行为参数集,对发送速率、发送次数、发送时间等参数进行设置,随后在仿真网络中进行流量回放;

4)在天地一体化网络仿真场景中,控制下发模块通过多线程同时传递参数指令集给多个用户节点以实现分布式恶意用户行为的协同控制,从而实现高并发的恶意用户行为.

5 实验及结果分析

5.1 天地一体化信息网络仿真实验场景

本文实验所采用的仿真实验场景如图3所示,主要包括3个方面:1)天地一体化仿真网络,2)地基用户节点,3)地基信关站节点.

天地一体化卫星实验网络主要包括天基骨干网、天基接入网地基骨干网.天基骨干网由双轨道同步卫星星座构成,共计6颗卫星,轨道间互相备份,能够支持骨干节点被毁情况下的网络重构,主要为地面用户提供宽带通信等服务,在这些宽带通信服务的基础上可实现包括DDoS、蠕虫、木马、僵尸网络等宽带恶意用户行为;天基接入网由66颗低轨卫星组成,分布在6个轨道上,主要为地面移动用户提供电话、短信等服务,在这些窄带通信服务的基础上可实现包括仿冒类、篡改类、重放类等窄带恶意用户行为;地基骨干网主要由信关站、地面用户节点及地面互联网构成,由此实现天地一体化卫星网络“天地互联”一体化方案.仿真节点的搭建则使用了虚拟化技术,包括全虚拟化技术KVM与轻量级虚拟化技术Docker,高轨骨干节点及信关站节点采用全虚拟化技术,实现骨干节点大容量、高效转发;低轨卫星节点采用轻量级虚拟化技术,能够支持节点众多、拓扑庞大的天基接入网仿真.

恶意用户行为仿真架构基于Openstack Mitaka版本搭建.控制节点采用Deil PowerEdge R730机架式服务器,处理器为Intel(R)Xeon(R)CPU E5-2620 v4,内存64G;计算节点均采用Deil PowerEdge R820机架式服务器,处理器为Intel(R)Xeon(R)CPU E5-4607 v2,内存32G.所有物理节点操作系统均为Centos 7.2.

图3 大规模实验拓扑Fig.3 Large scale experimental topology

5.2 恶意用户行为的多样化实验与分析

5.2.1 宽带恶意用户行为仿真

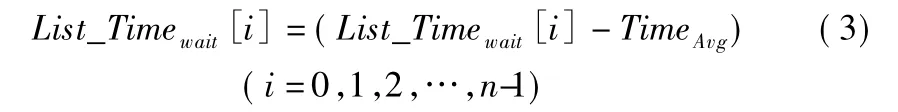

在图3的拓扑中,宽带恶意用户中的恶意用户节点Usr1使用各种真实恶意流量通过卫星节点回放到宽带正常用户节点Usr6,并在拓扑中的卫星节点Ku安装snort进行恶意流量检测,对不同类型的恶意流量,针对其数据报文特征在snort软件的rules目录下添加了对应的规则文件,并在snort.conf中加入了这些规则文件.将恶意用户行为发生次数分别设置为2000、4000、6000、10000 次,使用 snort检测蠕虫、木马、僵尸网络这三种恶意用户行为,检测结果如图4所示:其中snort对蠕虫流量检测的报警比率随着流量发送次数的增长始终保持在100%不变;木马流量检测的报警比率在流量发送次数为2000次时达到最高97%,在4000次时降为90%,在6000次、10000次时保持93%的报警比率不变;僵尸网络流量检测的报警比率基本比较稳定,在2000次时达到94%,报警比率随着发送次数的增加缓慢降低,平均保持在92%.

图4 Snort恶意用户行为检测图Fig.4 Snort malicious user behavior detection map

在该实验中,使用入侵检测系统snort在不同回放次数下对上述恶意流量报警情况进行统计,均可触发警报且警报比率如图4所示,表明恶意流量回放技术在该天地一体化网络仿真场景中可以实现蠕虫、木马、僵尸网络等多样化的宽带恶意用户行为仿真.

5.2.2 窄带用户恶意行为仿真

在正常的窄带通信用户节点Usr3、Usr4以及窄带信关站节点Station1进行通信行为交互时,在通信链路上捕获的Usr3与Station1的通信用户数据报文并在窄带恶意用户节点Usr5处更改Usr3至Station1报文中代表身份信息的有效数字id,更改报文的源、目的地址发送至地基信关站节点Station1,实验结果表明,该恶意用户行为节点Usr5通过对正常通信流量的仿冒、篡改、重放等操作可以实现与正常窄带用户节点Usr4、通信地面站节点Station1进行注册、通话、短信等行为的交互,其交互行为表现如下:

在注册测试时,如表3所示,通信恶意用户节点Usr5发送注册请求到地基信关站节点Station1,地基信关站节点给通信恶意节点发送注册回应报文,注册测试成功.

表3 注册测试Table 3 Registration test

在通话测试时,如表4所示,通信恶意用户节点Usr5发送通话请求到地基信关站节点Station1,地基信关站节点给通信恶意节点发送通话回应报文,并随后向通信用户节点Usr4发送通信报文,并取得了回应,最后地基信关站节点Station1发送通话报文回到通信恶意用户节点Usr5,实现了通话行为的交互,通话测试成功.

表4 通话测试Table 4 Call test

在短信测试时,如表5所示,通信恶意用户节点Usr5发送短信通信报文到地基信关站节点Station1,随后地基信关站节点发送短信通信报文到通信用户节点Usr4,并取得了回应,最终地基信关站节点Station1将短信报文转发到通信恶意用户节点Usr5,实现了短信行为的交互,短信测试成功.

表5 短信测试Table 5 SMStest

5.3 恶意用户行为高并发实验与分析

在多个用户节点上分布式创建并部署大规模仿真用户,每个用户节点仿真一万恶意用户,以每秒内产生的恶意报文数量作为安全事件并发数,并在卫星终端进行恶意用户行为并发数量检测.在多个用户节点上协同进行了宽带用户恶意行为并发仿真,并记录用户节点Usr1与Usr2部分时间点的安全事件并发数与内存占用情况,实验结果如图5所示,宽带单向恶意用户行为的并发数与双向恶意用户行为并发数呈固定比例(左侧纵坐标对应单/双向恶意用户行为并发数),用户节点的内存占用随用户行为仿真并发数的增加而逐渐增长(右侧纵坐标对应内存占用增长数值),并在用户数达到一万时在峰值上下波动,最后随着用户行为仿真的结束而逐渐降低.通过实验证明本设计方法最终可以实现单节点10000恶意用户的并发仿真.

图5 安全事件并发时刻图Fig.5 Security event concurrency moment diagram

5.4 双向回放的逼真性实验与评估

宽带双向交互行为的逼真性主要体现在用户进行恶意用户行为交互时,与完整流量对比,所生成的恶意交互流量在报文交互顺序上保持一致、以及报文交互时间上的精确.

5.4.1 宽带双向回放报文交互顺序

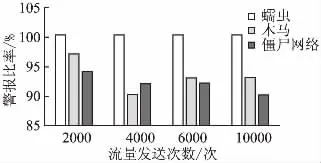

取图3拓扑中地基用户群恶意用户仿真节点Usr1与Usr2,以及仿真卫星节点Ku,其中Usr1与Usr2进行宽带双向行为交互,并在Ku上捕获交互流量,查看捕获流量的交互顺序,如表6所示:结果显示该交互行为所产生的流量其交互顺序与原流量保持一致.

表6 报文交互次序表Table 6 Message interaction sequence

5.4.2 宽带双向回放报文交互时间

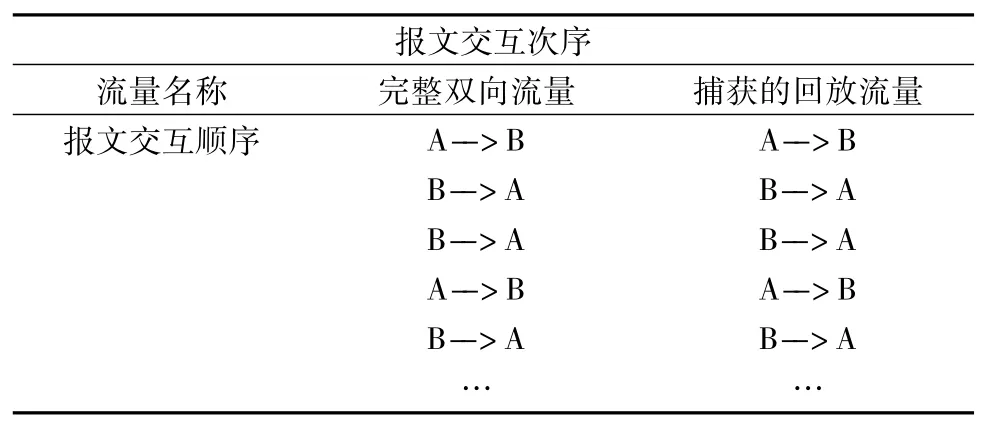

在恶意用户仿真节点Usr1与Usr2之间重放了来自互联网真实恶意流量的36000个数据报文,得到的原始报文与双向交互回放报文之间的时间误差值与流量回放软件Tcpreplay产生的时间误差值[19]如图6所示.在该图中,Tcpreplay回放算法发送报文的时间误差值随着报文数量的增加呈线性上升,而经双向交互算法生成的回放流量的时间误差值基本分布在0.0005秒之内,并不会随着回放报文数量的增加而有所变化.该图表现出双向交互算法对比Tcpreplay回放算法在发包数量达到一定规模后,其在发包时间的精确性上具有一定的优越性.

图6 双向交互算法与Tcpreplay算法时间误差对比图Fig.6 Two-way interactive traffic time difference comparison chart

在误差均值方面,tcpreplay回放算法的误差均差为0.016048秒,而交互回放算法的误差均差为0.000437秒,相差了40倍左右;在误差标准差方面,tcpreplay回放算法的误差标准差为0.010392秒,而交互回放算法的标准差为0.000359秒,相差了30倍左右,如表7所示.

表7 Tcpreplay算法与交互回放算法误差对比表Table 7 Two-way interactive traffic time difference comparison table

以上都表现出双向交互算法对比Tcpreplay回放算法在发包时间的精确性上具有一定的优越性,表明了双向恶意用户行为交互技术具有一定的逼真性.

6 结束语

面向天地一体化信息网络的恶意用户行为仿真技术,实现了用户行为仿真的多样化、流量特性上的高逼真,以及恶意用户及事件数量上的高并发.多样化主要体现在该方法支持各种安全事件的仿真;高逼真主要体现在双向TCP流量的交互,可以完整的体现出TCP流量在原始网络中交互行为在时间与空间上的细节与尺度;高并发主要体现在同一时间恶意用户行为所产生安全事件的数量.本仿真方法可以在单用户节点实现每秒10000组安全事件的并发行为仿真.下个阶段的工作主要包括对天地一体化网络中的接入认证、安全管控、威胁态势预警等安全技术的分析与评估.