核电厂工控系统信息安全防御技术探讨

2019-07-12朱立群

朱立群

(上海核工程研究设计院有限公司,上海 200233)

0 引言

核电厂所用燃料是放射性物质,如果直接接触或泄漏,将对人和环境造成严重危害。以及工业控制系统对核电厂的安全、可靠、高效、经济运行起着关键作用。随着现场总线的数字化控制系统在核电厂中的应用,以及工业控制系统软件平台的开放,必须建设和完善工业控制系统的信息安全防护体系。

1 核电行业工业控制系统概念

1.1 核电行业工业控制系统的发展

在核电厂中,工业控制系统对工艺参数进行监测和控制,它具有保护、过程控制和监测功能。工业控制系统主要包括安全级控制盘控制系统、非安全级分散控制系统(distributed control system,DCS)、多样性驱动系统(diverse actuation system,DAS)、电厂控制系统(plant control system,PLS)、专用仪表与控制(instrument and control,I&C)等,并已成为核电厂重大基础设施。随着数字化技术在核电厂应用,核电厂的工业控制系统向智能化迈进,其信息安全性和软件可靠性越来越受到重视。

核电行业工业控制系统始终遵循故障安全、单一故障、多样性、独立性、冗余性、共模故障最小等设计原则,实现可用性、完整性、保密性等安全目标。其发展经历了模拟型核电仪控系统、模拟加数字型核电仪控系统、数字化型核电仪控系统、数字加现场总线型核电仪控系统等阶段。目前,现场总线控制系统已成为核电仪控系统的发展趋势[1]。

现场总线是一种用于工业现场智能控制设备之间,以实现双向串行多节点数字通信的网络系统。智能化仪表、控制器、执行器通过现场总线组成全数字化、双向传输、多变量的通信网络。通信网络的开放性、功能块的分散性以及数字化通信,是现场总线的重要特点。第一,它打破了数字化仪控系统专用通信网络的局限,采用开放的标准协议实现信息共享,使具有相同功能的设备可以相互替换。第二,它将控制功能彻底下放到现场,取代了集中管理、分散控制结构,实现了全分布式控制结构,提高了系统的可靠性、扩展性和灵活性。第三,它取代了传统模拟信号及开关量信号,具有完全的数字计算和数字通信能力。

1.2 控制系统总体架构

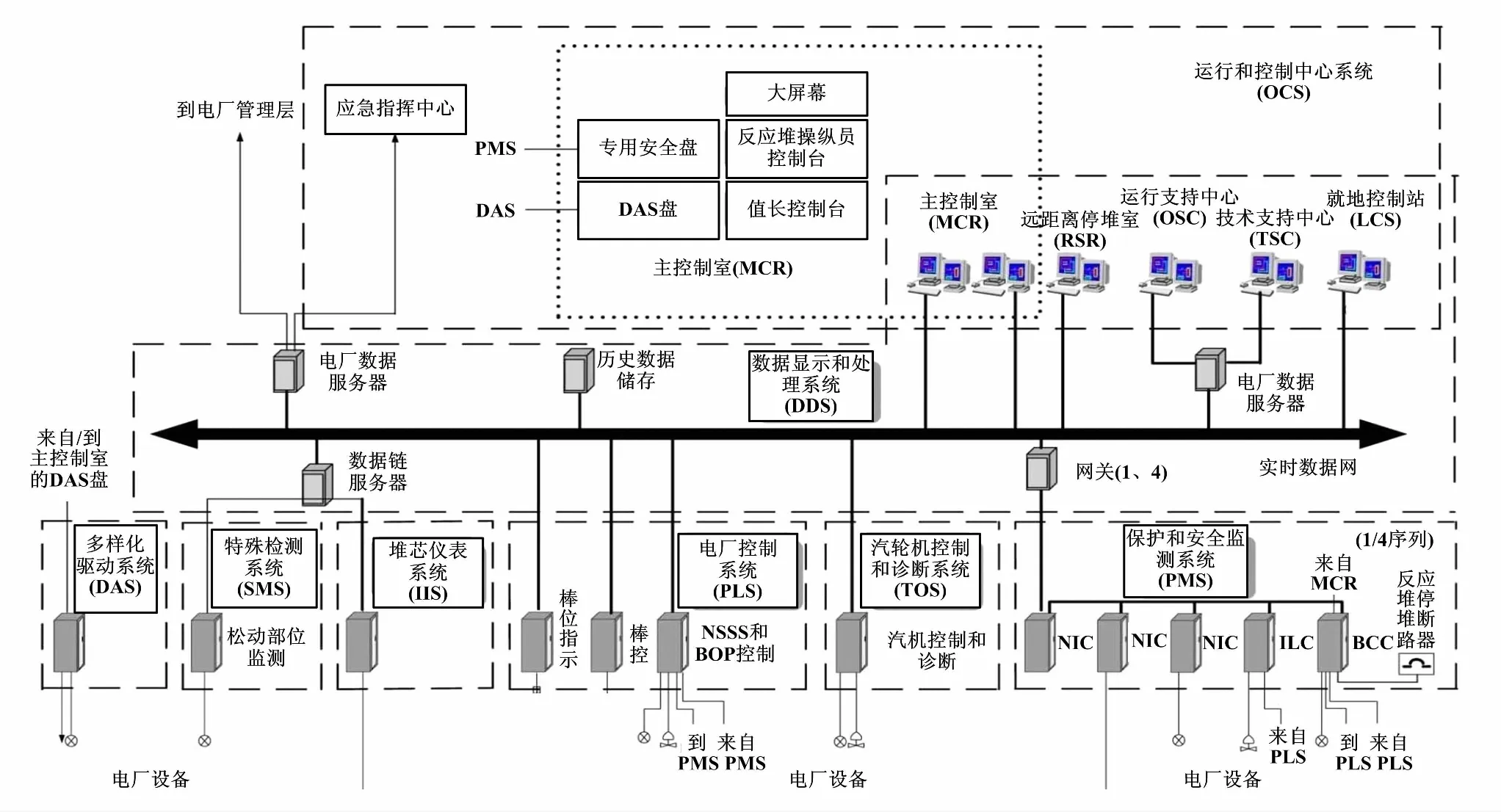

核电行业工业控制系统划分为现场设备层、现场自动控制和保护层、监督控制层、全厂信息管理层。压水堆核电厂的工业控制系统如图1所示。

图1 压水堆核电厂的工业控制系统示意图

2 核电行业工业控制系统信息安全的威胁

核电厂信息安全的威胁主要来自黑客攻击、数据操纵、病毒、蠕虫和特洛伊木马等,包括以下部分[2]。

①未识别关键监测点和控制路径,可能导致核电厂仪控系统关键控制路径过饱和、关键监测点出现故障、遭受攻击时未能被及时发现,导致危害进一步扩大。

②用户、数据与设备认证手段不足,导致核电控制系统信息泄漏,DCS、PLC、仪器、仪表、采集系统(QDP、ILC、BCC等)、核电厂专用控制系统PLS、TOS等关键系统、设备的控制指令被篡改,关键控制数据被篡改,从而失去控制。

③缺乏网络通信数据完整性校验,未实施数据流控制、未加密、弱加密,使数据在传输过程中可能会丢失、误码或者被篡改,甚至程序的逻辑被修改,从而对核电厂的正常运行产生安全威胁。

④可能导致核电厂工艺参数信息泄漏,生产系统遭受病毒攻击,核心资产数据泄漏等后果。问题包括:未定义网络边界,不清楚攻击源在哪里,存在泄密、攻击、病毒等;存在许多不可控的安全隐患,如未定义生产网络和办公网络的边界。

⑤安全边界防护设备或者策略配置不当,如不根据核电厂的安全需求进行合理的安全防护设计,或者防护设备策略配置不当,可能导致其防护设备无法起到应有的防护作用,甚至对核电厂的生产运行造成负面影响。例如在生产安全区内部署不能满足生产实时性的阻断性防护设备,可能导致控制网络中断,最终造成生产事故。

⑥专用系统中存在非法流量。网络缺少运行专用网络协议,在专有的系统(如核心区的控制系统)中,使控制系统和其他非控制系统的流量共线,导致安全级别高的系统可能受到来自安全级别低的系统的攻击串染,并存在系统下发指令错误而导致系统沦陷的可能。

⑦如未梳理关键设备,就无法实现关键核心设备重点保护。一旦核电厂遭受攻击,系统将全面瘫痪。

核电厂工业控制系统网络漏洞一旦被利用,对其控制系统进行攻击,将可能造成大面积的安全事故。

3 核电行业信息安全防御技术

3.1 参考标准

IEC 62443《工业过程测量,控制和自动化网络与系统信息安全》、IATF《信息保障技术框架》标准提供了带有特定技术要求的安全保护等级,对工业控制系统的特定功能、数量和采集数据的敏感性以及修复安全漏洞进行了区域划分,分析了工业控制系统面临的威胁。RG5.71介绍了一个完整的核设施的信息安全程序,提供了信息安全的计划和模板,并根据NIST SP 800-82《工业控制系统安全指南》、NIST SP 800-53提出了核设施的信息安全控制项。

信息安全技术防护体系设计主要参照HAD 102-16 《核动力厂基于计算机的安全重要系统软件》;GB/T 22239-2008《信息系统安全等级保护基本要求》技术要求进行[3]。

3.2 威胁工业控制系统信息安全的应对措施

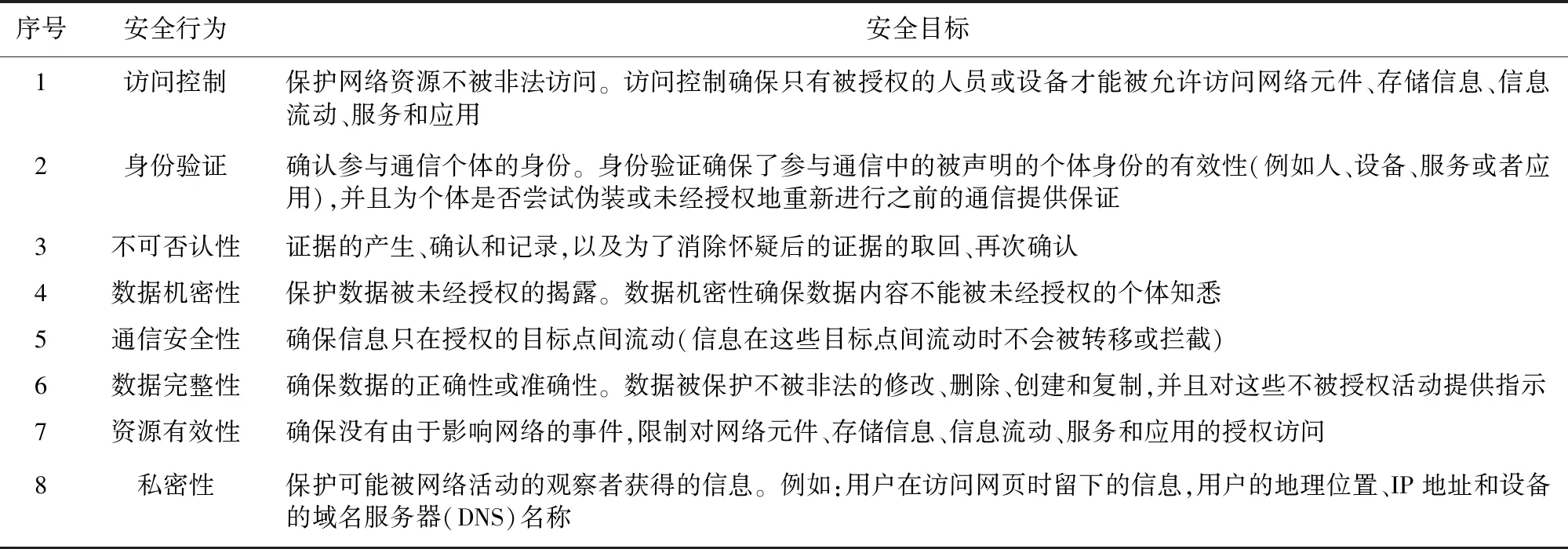

基于IEC 62443标准的信息安全威胁的应对措施如表1所示。

表1 信息安全威胁的应对措施

为了加强核电厂信息系统安全防护,抵御黑客及恶意代码等对核电厂信息系统发起的恶意破坏、攻击以及他非法操作,防止核电厂信息系统瘫痪和失控,对工业控制系统设备进行分层。各层之间采取边界防护措施。部署电力专用横向单向安全隔离装置,采用具有访问控制功能的网络设备、安全可靠的硬件防火墙,实现逻辑隔离、报文过滤、访问控制等功能。工业控制系统与外部网络进行远程通信时,应当采用认证、加密、访问控制等技术措施,实现数据的远方安全传输以及纵向边界的安全防护[4-6]。

①现场设备层(Level 0)。

现场总线技术通信协议无保密性,不排除人为利用现场总线的通信连接对工业控制系统进行攻击,或事先在总线智能设备上植入木马程序攻击工业控制系统。这层网络属于核心网络,是最高等级保护区域,包含了保护和安全控制系统(protection and safety mornitoring system,PMS)以及厂级监控系统数据。其所有的网络设施应当位于核电厂的保护区域内,非授权人员无法访问该网络;此外,需要采用物理隔离手段。

②现场自动控制和保护层(Level 1) 。

现场自动控制和保护层提供核电厂的常规岛汽轮机控制和诊断系统(TOS)以及辅助系统的控制系统。现场自动控制和保护层的主要信息安全手段包括:通过专有隔离装置与全厂信息管理层连接;网络设备静态配置,并且禁用不使用的端口;与低层网络之间的设备保持物理隔离;部署身份认证系统,授权访问相关设备及功能;卸载不需要的程序应用以及操作系统功能。

③监督控制层(Level 2) 。

监督控制层主要为核电厂的实时生产信息管理系统,实时接收来自现场设备层、现场自动控制和保护层的生产数据。监督控制层的安全防护主要有:

通过专有隔离装置与全厂信息管理层连接;指令、流量实时监测审计;深度解析工业控制系统协议,阻断不信任异常行为;建立主机正常行为白名单模型,将风险隔离在模型外;网络设备静态配置,并禁用不使用的端口;卸载不需要的程序应用及操作系统功能,建立白名单系统,确保授权以外的程序不允许运行。

④全厂信息管理层(Level 3)。

全厂信息管理层安全防护主要有:与监督控制层通信链路实施隔离,实现分层安全防护;建立主机面正常行为白名单模型,将风险隔离在模型外;部署统一安全管理,实现策略、日志、告警的统一管理、收集、分析。

4 结束语

从目前的核电厂总体设计上分析,通过冗余序列、多样性、故障安全、隔离、单一故障设计,已基本消除了工业控制系统信息安全事件引发严重核事故的风险。但是信息安全事件可以扰乱操作和秩序,对核电厂各方面带来严重影响,造成混乱。可采取的信息安全防护措施主要有安全区的划分、边界安全防护、入侵检测、主机与网络设备加固、应用安全控制、安全审计、专用安全产品的管理、备用与容灾、恶意代码防范、设备安全测试和检定及漏洞整改等。