网络安全分析与监控平台安全防护关键技术

2019-07-08严莉李明张丞

严莉 李明 张丞

摘 要:网络安全分析与监控平台通过收集防火墙、入侵防御系统等网络安全设备的事件日志、安全策略等信息,实现对整个网络的安全分析与监控,因此其安全性尤为重要。为了保障平台安全性,提出多重安全防护机制:利用智能密码钥匙和数字证书,实现高强度的身份鉴别;通过设置多级管理体系,实现管理权限的分割与访问控制;对每一次操作进行日志记录和数字签名,保证操作行为日志的完整性,可用于安全审计与责任追溯;采用秘密共享技术实现对对称密钥的分割存储,以保证安全策略等重要数据备份恢复的安全性。这些安全防护技术的使用,能够有效增强网络安全分析与监控平台的安全性,防止攻击者通过平台获取关键信息,或进行非法篡改等恶意攻击。

关键词:网络安全;安全策略;身份鉴别;数字签名;智能密钥

DOI:10. 11907/rjdk. 182554

中图分类号:TP309

文献标识码:A文章编号:1672-7800(2019)006-0196-04

Abstract: In a network security analysis and monitoring platform, various data such as event logs and security policies can be collected from firewalls, intrusion detection systems and other network security systems to acquire the analysis and monitoring of the network. Thus the security of the platform is of great significance. For protecting the platform, several security techniques are proposed. Firstly, USB smart key and digital certificates are used to implement high-security identification. Multi-level management systems are used to acquire privilege division and access control. Every operation can be logged and signed digitally to assure the integrity of the logs for security auditing and traceability. Secret sharing technique is used to store the split symmetric key respectively to assure the security of the backup and restoring of crucial data such as security policies. These security protection techniques can improve the security of the network security analysis and monitoring platform significantly and prevent the attackers from obtaining the crucial information and other attacks such as tampering.

Key Words: network security; security policies; identification; digital signature; smart key

0 引言

在电力、能源等领域的信息网络环境中,应用了各种规模庞大的生产、办公等业务系统,信息化已渗透到电网价值链的各个环节,因此保障信息网络安全已成为电力信息系统正常、稳定运行的关键因素。

为了保证电力信息网的安全性,需要在网络边界部署防火墙、入侵检测系统(IDS)等多种网络安全防护设备,并根据业务需求制定安全防护策略。然而,随着访问控制策略的不断增加,由于网络安全设备数量多,且分布分散,如果对设备运行状态、策略内容采用人工手动管理方式,则实时性差、效率低下、问题定位耗时,而且无法呈现策略生命全过程,管理十分困难。

为了对网络安全设备进行统一管理与集中分析,需要建立一个网络安全分析与监控平台,以实现安全策略管理集中化、策略操作流程化、策略内容和配置合规化、设备运行状态实时化等,从而实现对全网防护设备进行安全、集中、规范化管理,营造良好的網络环境。近年来,很多研究者提出各种类型的网络安全监控与分析平台[1-4],这些平台不但能够收集网络安全设备的配置文件、安全事件、流量日志等信息,还能实现对网络的实时监控与动态管理。如宁建创等[5]提出基于大数据的网络安全分析技术发展趋势,利用大数据进行网络资源的优化配置与主动防御;宋岩[6]对网络安全综合监控平台的安全策略进行分析,以实现对安全策略的一致性检测与冲突消解;赵颖等[7]对网络安全综合平台的展示层和可视化技术进行系统论述,通过交互式可视化工具提升网络安全分析能力。对网络安全综合监控平台更详细的综述可参见参考文献[8]-[10]。

网络安全分析与监控平台通过收集防火墙等网络安全设备的事件日志、安全策略等信息,实现对整个网络的全局分析与实时监控,因此该平台是整个网络安全的管理核心和数据汇集点。为了保障平台安全性,需要从平台管理员身份鉴别与访问控制、关键数据机密性与完整性保护、平台操作行为安全审计与不可否认性等方面进行重点防护。针对网络安全分析与监控平台的安全风险,本文提出一系列安全防护技术以加强其安全性。在身份鉴别方面,利用智能密码钥匙和数字证书,实现对超级管理员、管理员和审计员的双因素身份鉴别;通过设置三级管理体系,实现管理权限的分割与访问控制;管理员在平台上的每一次操作,都进行日志记录和数字签名,以便于安全审计与责任追溯;采用Shamir的门限秘密共享技术,实现对密钥的分割保存,保证安全策略等重要数据备份恢复的机密性与完整性。因此,这些安全措施能够有效提升整个网络环境的安全性。

1 网络安全分析与监控平台架构设计

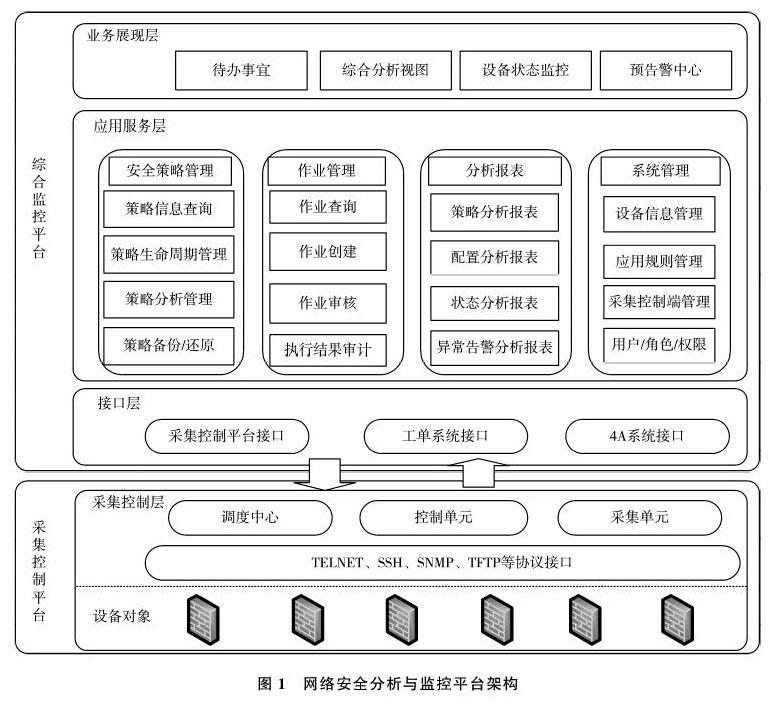

网络安全分析与监控平台架构如图1所示,包括采集控制层、接口层、应用服务层和业务展现层。

(1)采集控制层主要面对防火墙、入侵检测系统等网络安全设备,通过Telnet、SSH、SNMP、TFTP等协议实现安全策略收集、事件日志收集、运行状态采集等功能。

(2)接口层包括采集控制接口、工单系统接口、4A系统接口等,分别与网络中的各业务系统进行数据对接。

(3)应用服务层位于采集控制层与展现层之间,负责对采集的数据信息按照业务规则、业务关系进行分析与逻辑处理,为展现层提供必要的數据信息。

(4)业务展现层是对系统功能进行集中展现与交互的界面,可实现设备状态监控、预告警中心等功能。

2 平台安全防护关键技术

网络安全分析与监控平台通过收集各种网络安全设备的安全策略、事件信息、日志信息等数据,以对其进行综合分析、实时监控和统一管理,因此其安全性至关重要。针对该平台的安全防护技术包括管理员身份鉴别、访问控制、通信安全、安全审计、关键数据备份等。

通过单一的登录口令或生物特征进行身份鉴别,其安全强度较低,而且不能实现机密性、完整性、不可否认性等安全需求。因此,本文采用数字证书的方式,不但能够实现管理员高强度身份鉴别,还能实现关键数据完整性保护、操作行为不可否认性以及密钥协商等功能。

为了实现对平台管理员的身份鉴别,需要建立一个CA数字认证系统。该系统支持SM2国产椭圆曲线密码算法,负责为平台的各类管理员生成非对称密钥对并颁发数字证书,每名管理员使用一个USB接口的智能密钥作为私钥和数字证书的载体,每一次签名运算都在智能密钥内部生成,以保证其安全性。关于CA数字认证系统的建设和数字证书的使用,参见参考文献[11]、[12]。本平台采用SM2椭圆曲线密码算法[13]实现数字签名和密钥协商功能,并采用SM3密码杂凑算法[14]作为哈希运算算法,以及SM4分组密码算法[15]作为数据加密算法。

2.1 身份鉴别与访问控制

本平台采用三级管理机制,包括超级管理员、管理员和审计员,以实现不同管理权限的分割与访问控制:超级管理员负责对管理员与审计员账号进行设置,不负责平台具体日常操作;管理员负责平台日常管理和监控操作,包括对各种网络安全设备的实时监控、策略备份恢复、事件分析等,每一次操作都记入日志,并进行数字签名;审计员负责对平台进行审计,同时对管理员的操作行为日志进行安全审计。

平台管理员设置及身份鉴别工作流程描述如下:

(1)系统初始化。平台初始化时,首先生成超级管理员,为超级管理员生成SM2非对称密钥对和数字证书,并导入智能密钥。超级管理员需要设置口令,作为使用智能密钥的认证凭证。

(2)生成管理员和审计员。超级管理员在平台插入智能密钥,输入口令成功登录后,可以生成管理员和审计员,并为每个管理员和审计员生成SM2非对称密钥对、数字证书和相应的智能密钥。根据平台使用情况,可以成3个以上的管理员,每个管理员拥有自己的智能密钥和数字证书。

(3)管理员登录与操作。当管理员登录时,需要插入智能密钥并输入正确口令才能成功登录,在平台进行的每一笔操作都要用自己的私钥进行签名,以保证每一次操作的不可否认性。

(4)审计员登录与审计操作。审计员插入智能密钥、输入口令登录平台后,对平台的日志记录和管理员操作活动进行审计。管理员活动包括对平台上的信息进行查看、修改、备份、恢复等操作。日志信息包括使用资源、使用时间、执行操作等。

超级管理员、管理员和审计员的登录过程是一个以挑战—应答协议为基础的身份鉴别过程,具体实现流程如下:①登录者发起身份鉴别请求。管理员(或超级管理员、审计员)登录时,首先向平台发起身份鉴别请求;②平台发送挑战码。平台接收到请求后,产生一个随机数R,并发送给登录者;③登录者发回签名作为响应。登录者收到随机数R后,对随机数R及其它相关信息(例如时间戳、双方数字证书等)进行签名,将签名结果发回平台;④平台验证签名。平台收到登录者签名后,采用登录者公钥验证签名正确性,如验证通过则登录成功,否则拒绝登录请求。

2.2 数据采集与通信

网络安全分析与监控平台的数据采集功能将获取防火墙、入侵检测系统等网络安全设备的配置信息、安全策略、网络日志等信息,并将其记录到平台中。因此,要保证相关数据在网络传输中的机密性与完整性。

不同网络安全设备可能使用不同的管理配置或日志记录接口,常见协议包括SNMP、SSH、Syslog等。SNMP V3和SSH等协议本身都支持数据加密功能,因此可以直接配置加密传输,即可保证数据传输的机密性。Syslog协议本身不支持加密功能,但可以采用SSL/TLS协议,以实现对Syslog数据传输的加密保护。

对于某些特殊的网络安全设备,如果允许安装采集客户端软件,并分别为平台和采集客户端生成数字证书和SM2非对称密钥对,用于双方的身份鉴别和安全通信,则具体通信流程如下:①发送采集指令。平台向网络安全设备的采集客户端发送数据收集指令;②启动密钥协商。采集客户端收到指令后,向平台发起SM2密钥协商协议;③生成对称密钥。平台和网络安全设备之间经过若干轮的密钥协商交互协议,完成SM2密钥协商过程,产生一个双方共享的SM4密码算法对称密钥Session_Key;④加密传输。网络安全设备的采集客户端将相应的配置、策略、日志等信息使用SM4密码算法(密钥为Session_Key)加密后,将密文传输给平台;⑤数据解密。平台将密文利用SM4密码算法(密钥为Session_Key)解密后,将数据存入平台,并采用平台私钥对数据进行数字签名,以保证数据完整性,防止非法篡改。

2.3 关键数据存储与备份

网络安全分析与监控平台还具有对安全策略等关键数据的备份和恢复功能,即可以将安全策略等关键数据加密后存储到平台外,需要时再进行解密并导入平台中。

为了保障关键数据的机密性和完整性,本文采用秘密共享和数字签名技术实现对关键数据的加密与签名,以防止数据泄露与非法篡改,具体备份流程如下:

(1)对关键数据进行签名。设需要备份的安全策略等关键数据信息为Data,首先用平台私钥对数据Data进行数字签名,得到签名值Sig(Data)。

(2)对数据进行加密。生成一个随机对称密钥Key,对关键数据Data和签名值Sig(Data)进行加密,即计算密文Cipher-text=Encrypt_Key(Data,Sig(Data))。

(3)对密钥Key的秘密共享。随机生成一个素数p和一个小于p的整数a1,得到一个模p的多项式y=a1x+Key mod p。随机选择3个整数x0、x1、x2,分别计算多项式的值y0、y1、y2,并分别将(x0,y0)、(x1,y1)、(x2,y2)存入3名管理员的智能密钥中。

(4)密文存储:密文文件Cipher-text存储在平台外的U盘或硬盘中,将3个智能密钥分别交给3名管理员保存。

关键数据恢复流程描述如下:①导入密文数据。读取密文文件Cipher-text,并存储到平台中;②恢复密钥Key。两名持有备份智能密码钥匙的管理员(可以是3名管理员中的任意两名),先后成功登录平台,并分别插入自己持有的智能密码钥匙。由于有(x0,y0)、(x1,y1)、(x2,y2)中的两对值,因此可以求解y=a1x+Key mod p的参数a1和Key;③解密密文。用密钥Key解密密文Cipher-text,得到关键数据Data和签名值Sig(Data);④验证签名。用平台公钥验证关键数据Data的签名值Sig(Data),如果验证通过,则关键数据Data未被篡改,将Data导入平台中。

3 平台安全性分析

3.1 身份鉴别与访问控制安全性

本平台的身份鉴别采用双因子认证的智能密钥,在智能密钥内置数字证书和密钥对,并通过口令进行登录认证,以保证管理员身份鉴别时的安全性。

每一次管理员登录时,都由平台发送随机数作为挑战码,由管理员对随机数进行数字签名,平台通过验证签名防止消息重放攻击。超级管理员、管理员和审计员分别具有不同操作权限,每一次操作都进行数字签名并记录日志,可用于日后追溯与审计,实现每一次操作都具有不可抵赖性。

3.2 远程认证与通信安全性

本平台与每一台网络安全设备都具有自己的数字证书和非对称密钥对,用于彼此之间的身份鉴别与通信。网络安全设备采用的SSL/TLS、SSH、SNMP V3等安全协议以及本文给出的安全通信协议,都是基于数字证书与Diffie-Hellman密钥协商机制的安全通信协议。首先通过双方的数字证书进行双向认证,然后通过密钥协商协议生成对称秘钥Key,之后的数据传输都采用密钥Key进行加密传输,密钥Key一定时间之后通过重新协商进行更新。因此,整个通信过程实现了平台与网络安全设备之间的双向认证,能够保证数据的机密性和完整性。

3.3 关键数据备份与恢复安全性

对于本平台安全策略等关键数据的备份,必须对数据进行加密后才能导出平台,因此加密关键数据的密钥保护至关重要。本文采用Shamir的(t,n)门限方案[16-20],将密钥通过多项式插值分为3个密钥因子,由3名管理员分别保存,因而具有更高的安全性。

当需要将关键数据恢复到平台时,需要3名管理员中的两名同时登录,才能重构密钥,将密文关键数据解密后导入平台。而且在导出关键数据时,用平台私钥对数据进行签名,恢复数据时则需要验证签名,以防数据被篡改。

4 结语

本文设计的网络安全分析与监控平台,采用双因素身份鉴别与数字证书技术,实现高强度身份鉴别与访问控制机制;采用双向认证和密钥协商机制,实现与远程设备之间的网络通信安全;采用数字签名与门限密码技术,实现对关键数据的完整性及机密性保护。这些安全防护技术能够显著提高网络安全分析与监控平台的安全防护能力。将来的一个研究方向是采用大数据分析技术对平台收集的各种数据进行分析、挖掘,从而实现对网络安全的整体监控与态势感知。

参考文献:

[1] 薛辉, 邓军, 叶柏龙, 等. 一种多功能网络监控与防御平台设计与实现[J]. 网络安全技术与应用, 2011(5):67-70.

[2] 李春,王之一,杨爽,等.网络流量实时监控及安全分析系统的开发应用[J]. 电子技术与软件工程, 2018(2):47-48.

[3] 李菲. 网络安全审计及监控系统的设计与实现研究[J]. 电脑与信息技术,2017,25(6):48-50.?

[4] 赵文瑞,卢志刚,姜政伟,等. 网络安全综合监控系统的设计与实现[J]. 核电子学与探测技术, 2014, 34(4):419-424.?

[5] 宁建创,杨明,梁业裕. 基于大数据安全分析的网络安全技术发展趋势研究[J].网络空间安全, 2017, 8(12):21-24.

[6] 宋岩. 网络安全综合监控平台中的安全策略分析[J]. 硅谷, 2014(13):176-177.?

[7] 赵颖,樊晓平,周芳芳,等. 网络安全数据可视化综述[J]. 计算机辅助设计与图形学学报,2014,26(5):687-697.?

[8] GHAFIR I,PRENOSIL V,SVOBODA J,et al. A survey on network security monitoring implementations [C]. 2016 IEEE 4th International Conference on Future Internet of Things and Cloud Workshops (FiCloudW),2016:77-82.

[9] 王炜鑫. 面向设备集成的网络安全管理平台的设计与实现[D]. 哈尔滨:哈尔滨工业大学, 2016.

[10] 霍俊生. 基于B/S架构的网络安全监控系统的设计和实现[D]. 北京:北京邮电大学, 2017.

[11] 张明德. PKI/CA与数字证书技术大全[M]. 北京:电子工业出版社, 2015.

[12] 马臣云,王彦. 精通PKI网络安全认证技术与编程实现[M]. 北京:人民邮电出版社, 2008.

[13] 汪朝晖,张振峰. SM2椭圆曲线公钥密码算法综述[J]. 信息安全研究,2016(11): 972-982.

[14] 王小云,于红波. SM3密码杂凑算法[J]. 信息安全研究,2016(11): 983-994.

[15] 吕述望,苏波展,王鹏,等. SM4分组密码算法综述[J]. 信息安全研究,2016(11): 995-1007.

[16] STINSON D. 密码学原理与实践[M]. 第3版.冯登国,等,译. 北京:电子工业出版社,2016.

[17] SHAMIR A. How to share a secret[J]. Communications of the ACM, 1979, 22 (11): 612-613.

[18] DAWSON E, DONOVAN D. The breadth of Shamir's secret-sharing scheme [J]. Computers & Security, 1994, 13: 69-78.

[19] 龐辽军. 秘密共享技术及其应用研究[D]. 西安: 西安电子科技大学, 2006.

[20] 庞辽军,裴庆祺,李慧贤,等. 秘密共享技术及其应用[M]. 北京:人民邮电出版社,2017.

(责任编辑:黄 健)