电力二次系统的DDoS攻击及防御技术研究

2019-06-25马一杰

马一杰

摘 要:本文以DDoS攻击的基本理论为切入点,进一步分析了电力二次系统的DDoS攻击方式与攻击风险,最后着重探讨了电力二次系统DDoS攻击的防御技术,以供参考借鉴。

关键词:电力二次系统;安全防护;DDoS攻击;防御技术

中图分类号:TP393 文献标识码:A 文章编号:1671-2064(2019)09-0156-02

1 DDoS攻击的基本理论

1.1 DDoS攻击

DDoS(分布式拒绝服务)攻击是通过利用服务器技术,控制多臺计算机成为攻击平台,并对单个或多个目标实施攻击,此种攻击方式来势十分迅猛,几秒钟就能激活成百上千台电脑发起攻击,使攻击规模及威力突增。该种攻击的攻击方式十分多样,但最根本最常用的是通过服务请求消耗系统服务资源,使其无法正常提供服务。

1.2 DDoS攻击模型

DDoS攻击模型主要分为三部分组成,包括攻击者、主控端以及傀儡主机。其中,攻击者作为控制整个攻击过程的控制台,其将攻击命令发送至主控端进行传达,此处的主控端可以是网络上被攻击者入侵的任意主机。主控端在被攻击者入侵后受到控制,其通过接收攻击者的特定指令,并将这些特定的指令发送至其控制的傀儡机执行攻击命令。傀儡机同样是受到攻击者控制的被入侵主机,其在收到主控端的特定指令后,执行命令并攻击受害机。

DDoS的攻击过程主要通过以下环节予以实现:第一,对主机进行扫描。在互联网上通过使用安全漏洞扫描工具进行扫描,以便寻找其中安全系数较低的计算机实施入侵控制。第二,对主机实施入侵。在扫描过程中筛选可进行入侵的主机,攻击者通过某种方式获取其控制权后,将后门程序及攻击程序安装至入侵主机,并将入侵主机分为攻击的主控端及傀儡机,在整个入侵过程中,被控制的主机越多,后期实施攻击的规模也就越大。第三,对受害主机发起攻击。主控端及傀儡机通过攻击者的控制攻击目标主机,入侵主机发送大量攻击数据包占据并消耗受害主机的服务器系统资源,与此同时,限制受害主机相关的网络设备,迫使其无法正常提供网络服务。

2 电力二次系统的DDoS攻击

2.1 DDoS攻击方式

DDoS攻击主要包括泛洪攻击与畸形报文攻击两种形式。其中,泛洪攻击是指攻击者源源不断向受害主机发送一些无用数据包,通过大量数据包占用受害主机带宽、阻塞网络、消耗系统资源;畸形报文攻击是指攻击者在获取到系统软件存在的漏洞后,将畸形数据包发送至服务器系统,促使其崩溃。而泛洪攻击由于对系统的破坏较大,因此,也是DDoS攻击中最为常见的攻击方式。

2.1.1 泛洪攻击

第一,SYN泛洪攻击。该种攻击方式是通过TCP/IP协议所存在的缺陷及漏洞,发送SYN报文至受害主机,但与此同时对于受害主机所发出的SYN+ACK报文攻击端又不予以回应,受害主机在接收不到ACK报文时,便进入维护等待关闭连接阶段,虽然这一阶段耗时并不长,但是如若攻击者蓄意制造大量SYN报文数据,将会消耗受害主机大量资源,而达到攻击的目的。第二,Smurf泛洪攻击。利用网络所具有的广播功能及ICMP报文应答功能,通过回应产生大量数据包淹没主机,导致受害主机网络受阻。该攻击通过将受害主机地址作为广播地址并发送ICMP数据,一旦数据发送出去,那么所有处于广播域内的主机都会对做出回应,所有回应数据聚集形成大量流量回应给受害主机,导致网络受阻,攻击受害主机。第三,Ping泛洪攻击。该种攻击方式是在短时间内,通过不间断向指定IP发送大量不接收回复的数据包,从而大量占用并消耗有限的系统资源,使得系统资源耗尽而面临崩溃。第四,UDP泛洪攻击。向目标主机发送UDP数据包,若端口开放则会返回UDP数据包,若端口未开放则会相应返回ICMP数据包。攻击者正是抓住这一特性,将大量UDP数据发送至受害主机UDP端口,消耗受害主机系统大量资源,使主机系统面临崩溃或死机。

2.1.2 畸形报文攻击

第一,Ping of Death(死拼)攻击。TCP/IP协议中明确指出最大报文数据包长度不得超过65536字节,而攻击者通过向目标主机发送超大尺寸的ICMP报文实施攻击,使目标主机收到有缺陷的ICMP报文后,因处理方式不当而导致主机出现宕机。第二,Tear Drop攻击。攻击者向受害主机发送分片IP报文,并故意设计成为错误的有重叠偏移的数据包,而在收到这样一个数据包并进行处理时,就会导致主机系统出现崩溃。第三,Land Based攻击。攻击者将数据包源地址及目标地址都设为受害主机地址,在将该数据包通过IP地址欺骗的方式发生至受害主机。在收到有问题的数据包后,受害主机会尝试与自己建立连接而陷入死循环,这种攻击大大降低了系统性能,而无法为用户提供正常服务。

2.2 DDoS攻击风险

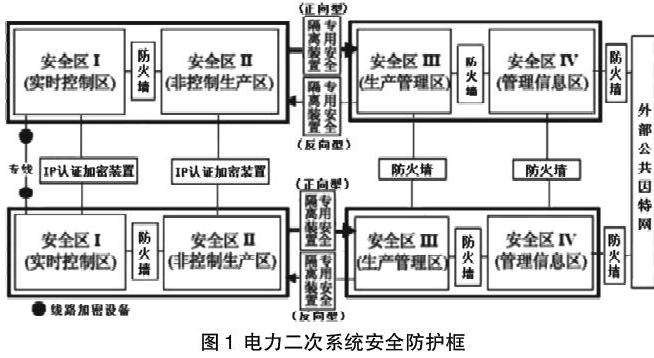

电力二次系统安全防护的建设应坚持“安全分区、网络专用、横向隔离、纵向认证”的基本原则。通过专用网络的构建,使被防护的二次系统与外网间的网络连接有效分离,并通过专用物理隔离装置,实现与外网的有效连接,实现了“物理隔离”。而通过物理隔离可以使各安全分区间网络连接被阻断,防止安全分区间通过网络连接而受到攻击。但是,攻击者若不以安全分区为攻击目标,而是直接攻击两个安全分区间的正常通信,也会对电力的正常运行造成影响。因此,攻击风险分析如下:(1)虽然物理隔离对安全分区实施了保护,但隔离装置与各安全分区间仍存在网络连接,此时,攻击者可能就会利用这一漏洞,对隔离装置实施攻击。(2)通过物理隔离装置构成的安全分区的通信链路,是各安全分区联系的唯一通道,因此,也极易成为攻击者的主要攻击对象。(3)对关键链路实施DDoS攻击时,可以使该链路主机及网络设备失效,因此,攻击关键链路,将会严重威胁电力二次系统主机及设备。(4)图2安全Ⅲ区连接主要通过企业数据网,防护级别及信息安全技术偏低,加之因管理不善而导致企业数据网内主机造成DDoS攻击,使得安全Ⅰ区与Ⅲ区间的链路及物理隔离装置也将面临DDoS的攻击风险。

3 电力二次系统DDoS攻击的防御技术

3.1 攻击预防

(1)被动防护。站在被动角度分析,为避免主机被攻击者控制而沦为主控端或傀儡机,应做好主机的安全防护工作,对此,相关安全管理人员可从以下几点入手:首先,时常进行系统漏洞扫描,修复漏洞,不断更新系统安全补丁;其次,积极使用系统安全防护软件,通过防病毒软件及防火墙等,防止系统遭受外界攻击;另外,有效提高安全监测系统的质量,以便及时发现主机网络中的异常行为。(2)主动防御。站在主动角度分析,为防止DDOS攻击对主机造成破坏,在未出现DDOS攻击前,通过利用相关软件对主机行为进行判断,并对疑似的攻击行为实施截获。但是,此种预防仍存在一定弊端,对于部分主机安全性能偏低,极易成为攻击者的目标而沦为傀儡机,因此,攻击预防应采用多种方式相结合的防御技术,全面保护主机的系统安全。

3.2 攻击源回溯

攻击源回溯主要用在攻击过程中和攻击之后,这里的具体方法主要指IP回溯。IP回溯常見的防御技术有链路测试、日志记录、覆盖网追踪及数据包标记。其中,链路测试是检查与受害者联系最近的路由器,逐级回溯至与攻击者最接近的路由器。日志记录是通过路由器对上游链路数据包信息予以记录,然后对比提取的攻击数据包,将攻击数据包经过的路由器逐级恢复,从而找到攻击源。IP覆盖网追踪是将追踪路由(TR)引入互联网,通过动态路由对攻击行为进行检测,向ISP发送追踪请求,ISP通过动态配置将接入路由与TR构建IP通道形成覆盖网络,然后TR管理员根据攻击包检测其源端口,并查找所对应的路由器,以便实现追踪。数据包标记是通过数据包记录路由器信息,当受害主机接收到一些攻击数据包后,便可重建攻击路径,查找攻击源。

3.3 攻击检测与过滤

在DDoS攻击时,攻击检测对攻击及攻击包予以识别,而攻击过滤则对识别出的攻击包分类并限速或丢弃。(1)攻击检测。首先,滥用检测。将疑似对象对比入侵检测规则,以判断是否存在非法攻击,与入侵规则相符判为攻击,滥用检测的准确性虽高,但灵活性较差,与入侵规则不同的攻击则无法检测。其次,异常检测。通过构建统计概率模型,定义正常行为为异常检测模型,提升正常行为标准,然后利用异常检测模型对疑似对象的正常程度实施检测,达不到标准的判为异常。此种检测可对未知攻击予以有效判断,但数据分析量较大。(2)攻击过滤。攻击过滤关键在于对攻击包过滤后所保留的正常服务的程度。最简单的过滤做法是对可疑数据包进行丢弃或限速,在异常流量经过一段时间持续超出限制值,就会对超出部分予以丢弃。

3.4 网络入侵防御系统

网络入侵防御系统是一种专业化、智能化的网络入侵检测与防御产品,其是一种主动防御方式,通过与网络关键路径串联,对入侵行为及攻击数据包予以区分并过滤,避免攻击后再防御而导致的损失。该系统一旦发现有攻击行为,便能及时介入终止攻击的进一步蔓延,防止系统受到实质性破坏。与防火墙技术相比,该系统能够有效过滤未进行定义的攻击数据流量,对于出现的某些入侵攻击能够主动防御,具有较高的灵活性;与传统入侵检测系统相比,该检测系统通过主动防御,能够在未实施攻击前便发出预警,同时能够动态过滤攻击数据流量。

4 结语

互联网技术的不断进步,使得DDoS攻击形式愈来愈多,攻击规模愈来愈大,攻击频度愈来愈高,造成的损失也愈来愈大,并成为现阶段威胁互联网安全的重要攻击手段之一。因此,必须不断提高电力二次系统安全防护的可靠性与安全性,实现电力系统的安全稳定运行。

参考文献

[1] 马艳洁,吴漾.大型数据中心如何防范新型DDoS攻击[J].计算机安全,2014(11):48-50.

[2] 魏玉人,徐育军.DDoS攻击及防御技术综述[J].软件导刊,2017,16(3):173-175.