车联网中基于层次结构的安全通信

2019-05-16吕值敏

吕值敏 万 军

1(重庆城市职业学院信息工程系 重庆 402160)2(重庆科创职业学院信息与机电工程学院 重庆 402160)

0 引 言

车联网VANETs[1]是运行于道路上的新型移动无线自组织网络MANET,在提高车辆行驶安全和疏导交通流量方面发挥了重要作用。通过安装车载单元,使得车辆能够与邻居设备(车辆、旁边设备)完成通信。

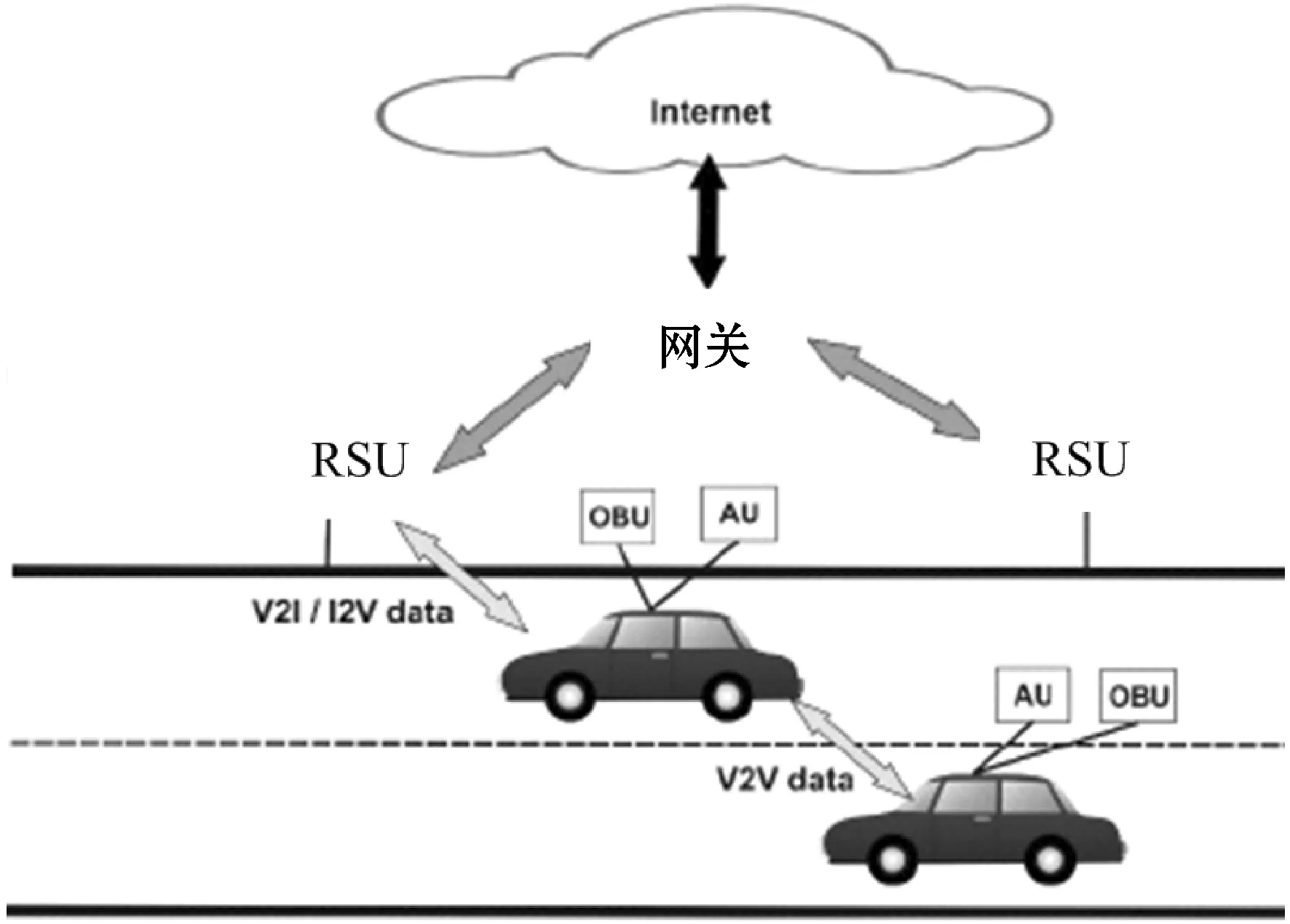

典型的VANETs结构如图1所示。每辆车辆安装了车载单元OBU(On Board Unit)和一些传感器,利用这些设备收集数据[2]。同时通过车间V2V(Vehicle-to-Vehicle)、车与旁边设备V2I(Vehicle-to-infrastructure)通信,交互信息。此外,车辆也安装了单一或多个应用单元AU(Application Unit)。路边单元USU(Roadside Unit)常部署于路边,它们通过网关连接Internet。

图1 VANETs的典型结构

VANETs主要处理交通信息。尽管这些信息的敏感性或者机敏性不及特定应用的无线传感网络,但是一些攻击会破坏消息的完整性和真实性[3]。缺乏完整性、真实性的信息会误导交通管理者、路由决策等。文献[4]总结了VANETs通信内的攻击类型,如欺骗有效ID、恶意编码等。

提供安全保证、防止恶意实体发动攻击对VANETs而言是非常重要的。通过提供安全,保证VANETs的消息传输的安全性。目前,研究人员已研究了VANETs的安全攻击问题,并也提出相关的解决方案。然而,VANETs通信内节点的可信赖(Trustworthiness)的倾向性和恶意行为的检测并没有得到重点关注。同时,这些方案并没有同时维护机密性-完整性(Confidentiality-integrity)。

为此,提出基于层次结构的安全通信HSSC(Hierarchical Structure-based Security Communication)策略。HSSC策略利用椭圆曲线加密以及认证,保证消息的真实性。仿真结果表明,提出的HSSC策略有效地降低计算成本,并提供有效的安全保障。

1 系统模型及约束条件

1.1 系统模型

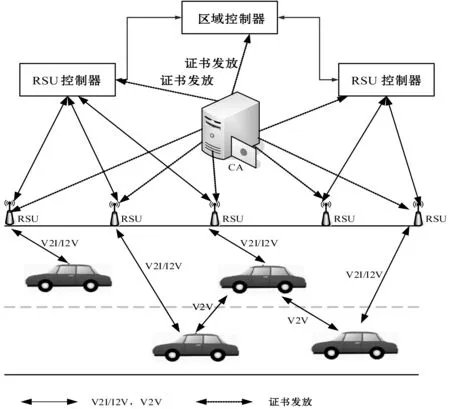

HSSC策略引用层次结构,其由证书中心(Certificate Authority)、RSU控制器RSUC(RSU Controller)和区域控制器ZC(Zone Controller)构成。RSUC控制RSUs数量,而ZC控制特定区域的通信,其可能包含多个RSUs。而CA控制所有实体证书的发放。整个HSSC结构如图2所示。

图2 系统模型

1.2 约束条件

假定系统已注册的RSUs表示为R={RSU1,…,RSUm},并且这些RSU部署于主干车道上。车辆集为v={V1,V2,…,Vn},且车辆随机分布于车道上。系统内只有一个CA,其负责证书和密钥发放。CA控制加密密钥和公钥密钥,并对这些密钥进行周期性地更新。

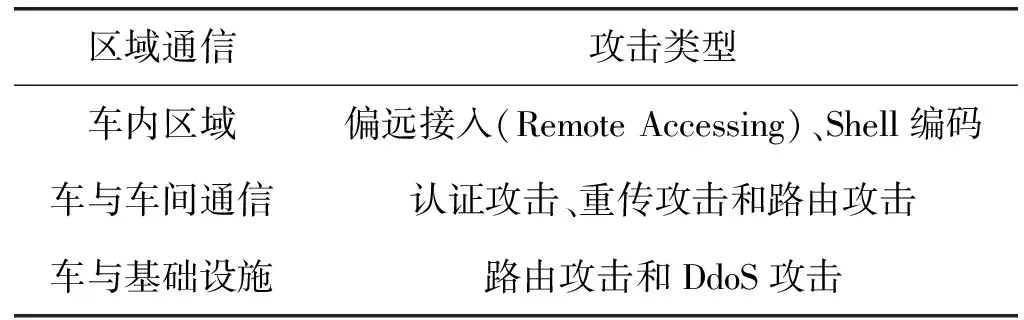

此外,本文考虑如表1所示的各类攻击。 这些攻击主要来自车内通信、车与车间通信以及车与RSU间的通信。在车内通信方面,有偏远接入和Shell编码攻击;在车与车间通信方面,有认证攻击、重传攻击和路由攻击;而在车与基础方面,有路由攻击和分布式拒绝服务攻击DDoS攻击。

表1 攻击类型

2 HSSC策略

2.1 车间通信安全

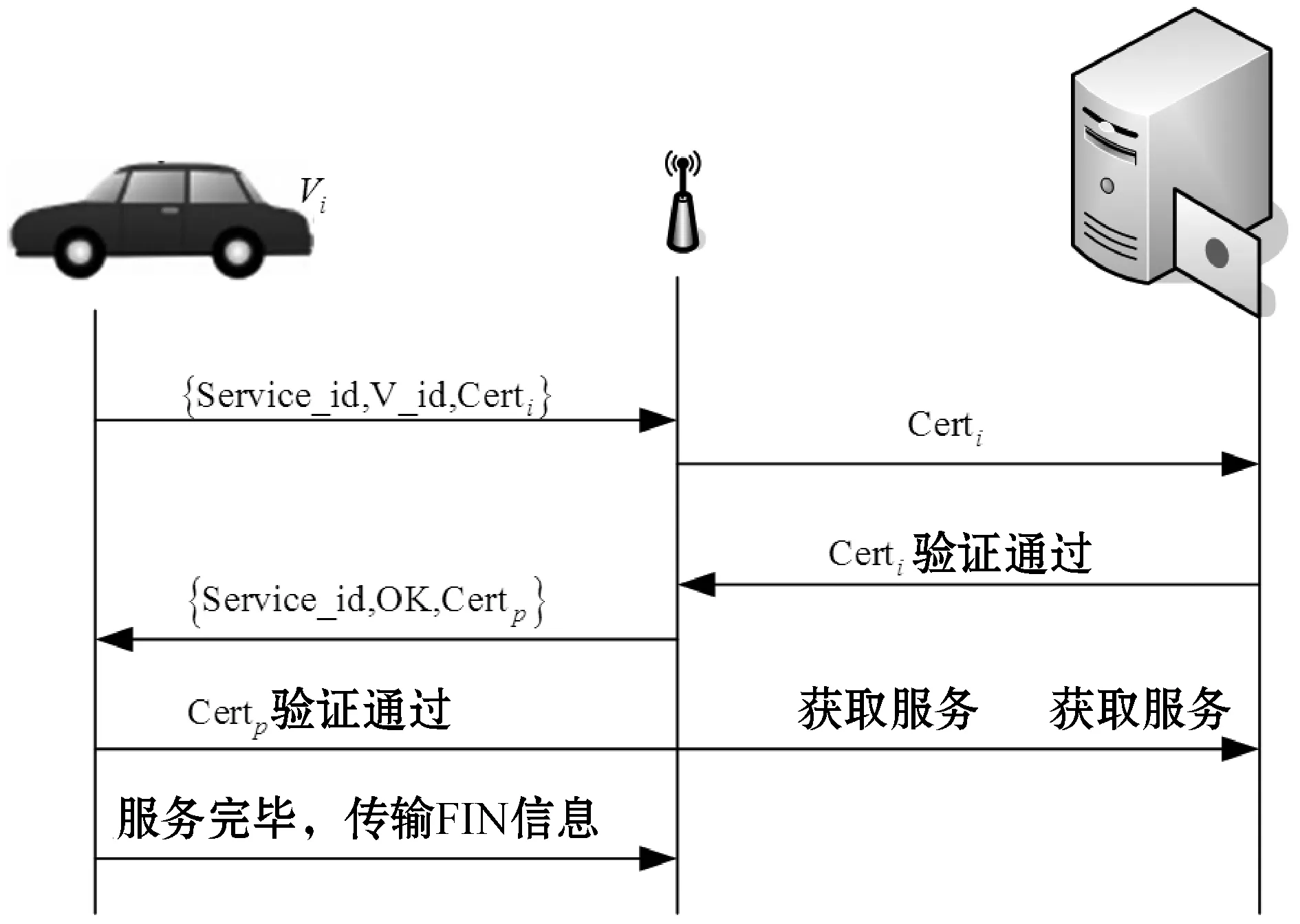

车辆在接入应用服务前,先需要通过服务商或应用的认证。假定车辆Vi需要接入服务,首先它向服务商或RSU发送服务ID、车辆ID和车辆证书,即{Service_id,V_id,Certi},如图3所示。然后,RSU将车辆证书Certi传输至CA,并由CA验证。一旦通过验证,服务就被授权,且向车辆传输{Service_id,OK,Certp}。

图3 车间安全通信的实体通信过程

同时,车辆也会验证服务商的证书Certp,一旦验证通过,车辆就通过AU获取服务。一旦服务使用完毕,车辆就向RSU传输完成消息,即FIN为1。此外,为了获取更好的保护,使AU具有沙箱(sandboxing)特性。沙箱是传统的基于签名的恶意软件保护的技术[5]。

2.2 车辆与RSU间通信安全

2.2.1密钥和证书的建立

CA给所有RSUs、RSUCs和ZCs提供身份,且分别表示为IDRSU、IDRSUC和IDZC。同时,也给这些实体分配证书:CertRSU、CertRSUC和CertZ。因此,CA向RSUs、RSUCs和ZCs传输证书,并利用自己的私钥进行数字签名,如下式所示:

(1)

(2)

(3)

2.2.2车辆向RSU传输消息

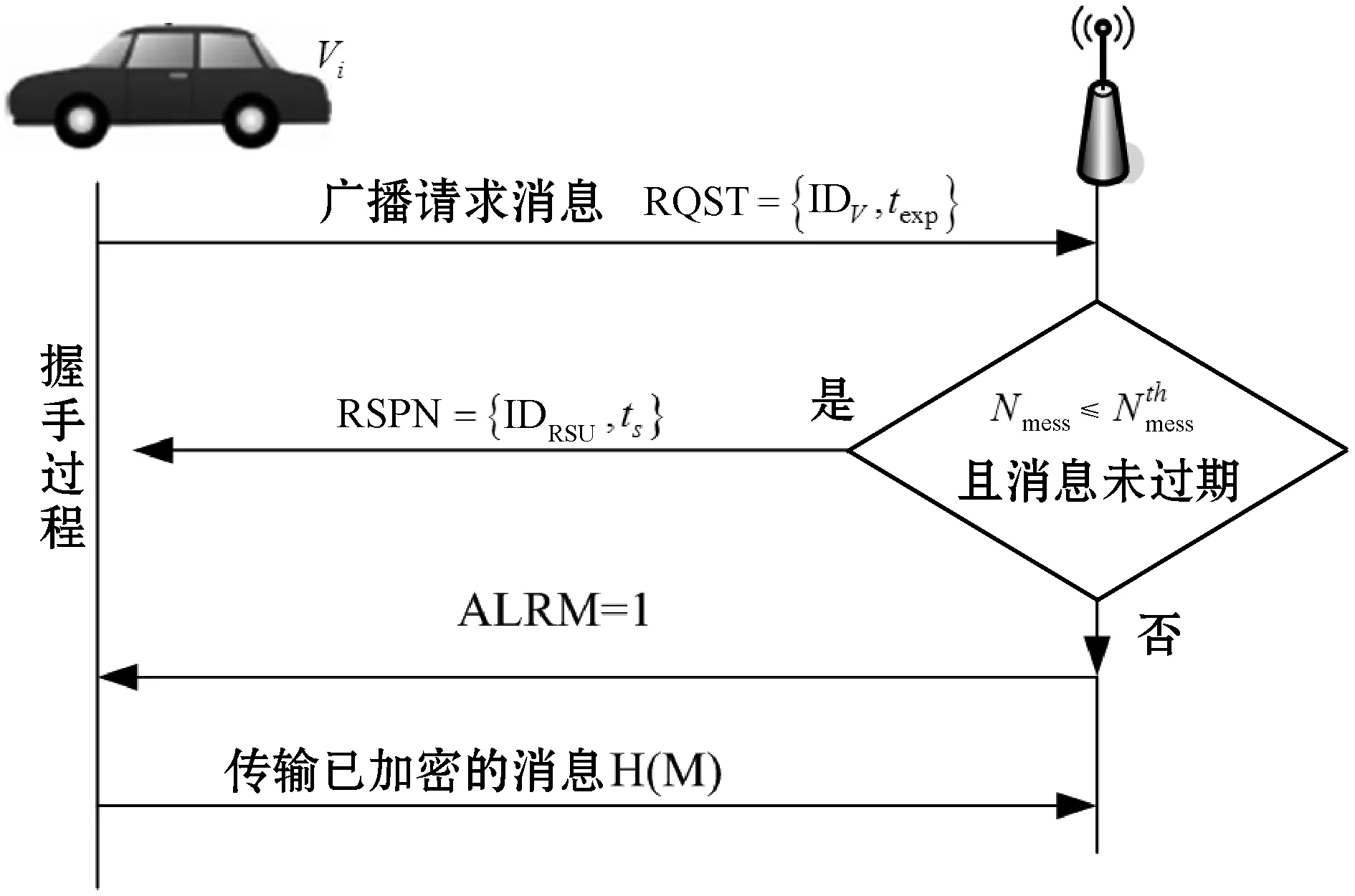

若车辆需要传输消息,它首先广播请求消息RQST,其包含了自己的ID和消息的有效时期,即RQST={IDV,texp}。一旦RSU接收了RQST消息后,RSU就计算已接收的消息数Nmess。若Nmess小于阈值,并且texp并没有过期,则RSU就向该车辆回复RSPN消息,其包含了RSU的ID和消息时戳ts,即RSPN={IDRSU,ts}。否则,RSU就广播预警认识标志消息ALRM=1。

通过完成上述握手过程,RSU和车辆就采用Deffie-Hellman (DH)[6]进行密钥的交互。随后,车辆再利用椭圆曲线加密ECC(Elliptic Curve Cryptography)算法[7]对消息M进行加密,进而产生消息的摘要H(M)。RSU可通过消息摘要H(M)验证消息的真实性和完整性。同时,为了保证消息在传输过程中的安全,采用安全路由[8-9]传递消息。整个过程如图4所示。

图4 车辆向RSU传输消息示意图

2.2.3RSU向RSUC传输消息

(4)

然后,RSUC就检测时间tv是否有效。如果无效,则RSUC就广播NOTIFY消息。否则,RSUC就向RSU传输确认信号ACKRSUC和证书CertRSUC,同时,将M消息转发给区控制器ZC,如下式所示:

(5)

(6)

当ZC接收了消息后,就保存消息,并解密,获取原始信息M。

3 性能分析

本节分别从安全性、复杂性方面分析HSSC策略的性能。引用SUMO[10]仿真软件获取车流量信息,并采用网络仿真器NS-2仿真物理层和接入层。考虑双向的高速公路,公路长度为5公里。公路上的车辆数不高于1 000辆。

此外,为了更好地分析HSSC性能,选择文献[11]提出的低容量信息的隐私保护PCLVI(Privacy Conserving Low Volume Information)策略、文献[12]提出的面向智能车系统的认证APVS(Authentication Protocol for smart Vehicular System)策略和文献[13]提出的安全多媒体传输SMD(Secure Multimedia Delivery)策略作为参照,并对比分析它们的安全性能。

3.1 安全性分析

HSSC策略拟解决表1所述的攻击类型。对于偏远接入攻击,HSSC策略通过证书的有效性检测消除。一旦证书无效,就无法接入;对于Shell编码攻击,OBU内采用沙箱加密策略,防御此类攻击。

而对于车与车通信区域的认证攻击、重传攻击,HSSC策略采用端到端认证,拒绝认证攻击。同时,利用转发消息的时戳以及有效性,防御重传攻击。最后,HSSC策略引用安全路由协议防范路由攻击,并设置消息数的阈值,防御DDoS攻击。

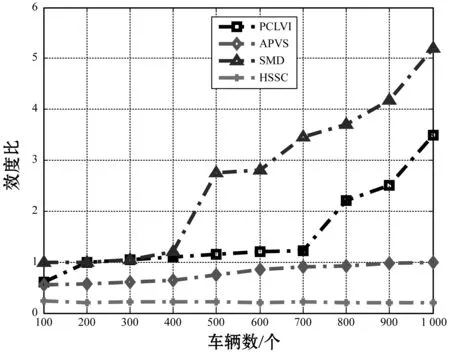

此外,引用效度比VR(Validity Ratio)分析HSSC算法在处理消息的能力,其定义如下所示:

(7)

式中:Nvalid表示有效请求消息的数量。Ninvalid表示无效消息数量。从式(7)定义可知,VR值越小,处理消息的能力越强。

图5显示了VR随车辆数的变化曲线。从图5可知,车辆数的增加使得PCLVI、APVS和SMD策略的VR呈上升趋势,但提出的HSSC策略的VR趋于零,远低于PCLVI、APVS和SMD策略。

图5 VR随车辆数变化

3.2 复杂性分析

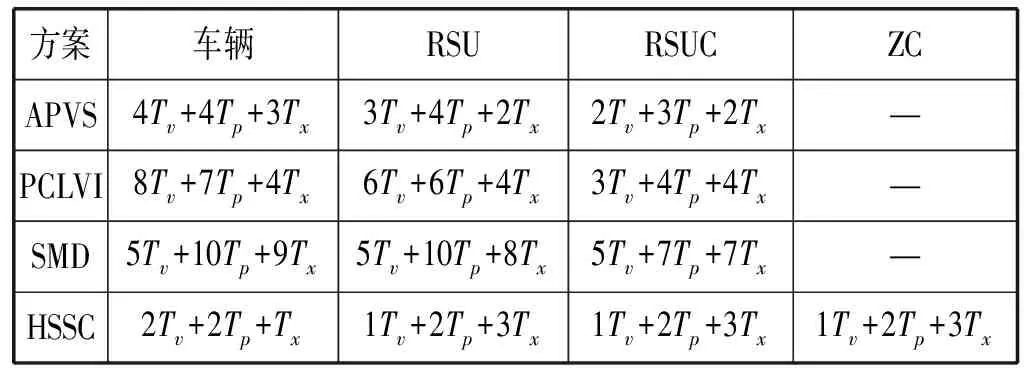

首先分析HSSC的计算成本。车辆、RSU、RSUC和ZC均需处理消息,包括认证和加密。假定Tv、Tp和Tx分别表示证书验证操作、加密操作以及加密消息的交互的时间。且Tv=0.002 5 s,Tp=0.008 0 s和Tx=0.003 0 s。

从表2可以看出,APVS策略的总体计算成本为9Tv+11Tp+7Tx,耗时约0.131 5 s;PCLVI策略的总体计算成本为17Tv+17Tp+12Tx,耗时约0.214 5 s;SMD策略的总体计算成本为15Tv+27Tp+24Tx,耗时约0.325 5 s;而提出的HSSC算法的总体计算成本为5Tv+6Tp+10Tx,耗时约0.090 5 s。从这些数据可以看出,HSSC策略有效地控制了计算成本。

表2 计算成本

4 结 语

针对车联网的安全问题展开分析,提出基于层次结构的安全通信HSSC策略。HSSC策略采用层次结构的安全框架,分别从车内通信、车与车之间通信以及车与基础设施通信角度,保证通信的安全。HSSC策略采用ECC和认证策略维护消息的真实性,同时采用沙箱技术保证车内通信的安全。仿真结果表明,提出的HSSC策略能够提供通信的安全性,并降低复杂性。