通讯痕迹与情报分析系统的设计方法

2018-12-05赵宇阔

赵宇阔

(锦州中学,辽宁 锦州 121003)

[关键字] 通讯痕迹;服务号码;技术侦察;数据挖掘;可信度

1 引言

在犯罪活动中,犯罪嫌疑人一般都会留下不同程度的通讯痕迹。并且,这些通讯痕迹不仅包含犯罪嫌疑人的活动轨迹,还对潜在的犯罪活动具有一定程度的预判作用。那么,对目标人员的通讯痕迹进行统计分析将是复原案情、确定侦查方向、追踪目标人员和收集犯罪证据的重要环节。因此,我们根据某些刑事犯罪的特点,开发了通讯痕迹与情报分析系统。

在开发过程中,我们首先与某公安部门合作,依法获取典型案例,并从中提取犯罪嫌疑人的通讯规律,以及通讯动机。然后,根据数据挖掘技术,挖掘犯罪活动中的潜在规律,以及这些规律的适用范围。并且,在试用过程中,目标人轨迹分析的可信度为95%,潜在目标人的犯罪活动分析的成功率为72%。

2 分析模型

一般来说,在目标人员的通讯痕迹中,将包含如下四类通讯记录,即:

(1)正常的人际交往(包括具有血缘关系的亲友、普通朋友、同事和陌生人等);

(2)特殊行业的客服通讯(包括物流公司和出租车公司等社会服务行业);

(3)隐性目标人员之间的通讯(包括共同犯罪人员);(4)显性目标人员之间的通讯(包括从事某项犯罪活动中的人员联系)。

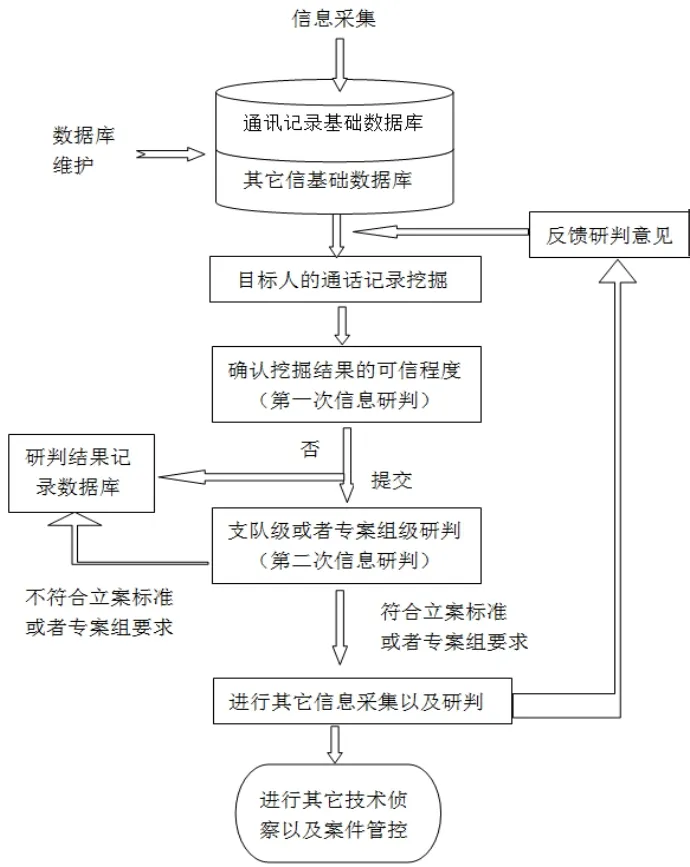

其中,具有犯罪前科的人员,我们称之为显性目标人。没有犯罪前科,但却与显性目标人员具有非正常性的接触(包括通讯),从而具有某种犯罪嫌疑的人员,我们称之为隐性目标人员。并且,根据该四类通讯记录的侦查特征,我们设计了一个如图1所示的分析模型。

在图1中,其它信息是指目标人员的基本信息(包括姓名、证件号、年龄、性别、民族、学历、住址)、社会信息(包括亲友、同事、工作单位、职业)、旅行信息(包括活动区域、同住宿人员、通行人员)、网络通信信息(包括QQ号、陌陌号、微博、邮箱)、基本资产信息(包括房产、车辆、投资、银行卡)和治安处罚信息(包括涉毒处罚、刑事处罚、交通处罚、法律纠纷等)。

图1 通讯痕迹与情报分析模型

3 相关指标的设置

在犯罪网络分析领域中,贝叶斯推理、聚类和关联规则是比较常见的数据挖掘技术,如NETEST等网络犯罪的分析工具。并且,在这些方法中,“有趣信息”的度量指标设置则是数据挖掘的核心问题。所以,本文根据通讯痕迹与情报分析的特点,从而在数据挖掘过程中采用了如下的指标设置,即:

(1)活跃度

在人类的社会活动中,由于个体的职业、学历、性格、区域、性别、年龄等特征会形成一个相对固定的交际圈。并且,这种交际圈与社会活动具有某种内在的逻辑性。因此,我们设计了一个显性活跃度与隐性活跃度指标,从而度量目标人员从事犯罪活动的可能性,以及侦查价值。也就是说,当显性活跃度和隐性活跃度越高,那么该目标人员就越接近某项犯罪活动,即:他有可能是该项犯罪活动的参与者,或者是知情者,或者是某种线索的提供者。

其中,在“对方号码”中,包含显性目标人员的数量,我们称之为显性活跃度;包含隐性目标人员的数量,我们则称之为隐性活跃度。

(2)敏感地域

在有些案件中,会体现某些地域特征,即:根据案件统计,某些地域的某类案件发生的概率要明显大于其它区域。因此,在目标人员的通讯痕迹中,我们对目标人员的通话归属地进行了统计,从而度量目标人员与敏感地域的接触程度。

(3)亲密度

在目标人员的交际圈中,有的个体与目标人员比较亲密,从而具有频繁的通讯行为。有的个体与目标人员比较疏远,从而具有较少的通讯行为。为了度量这种情况,我们设计了一个亲密度指标,即:目标人员与某个“通讯号码”的通讯频率。

算法:

第一步:通过目标人的通讯痕迹,获得活跃度、敏感地域和亲密度的度量值;

第二步:根据活跃度、敏感地域和亲密度分别进行聚类分析;

第三步:根据层次贝叶斯推理模型,从而对目标人的行为特征进行匹配;

第四步:对异常数据进行多维度综合评价;

第五步:输出结果。

4 功能

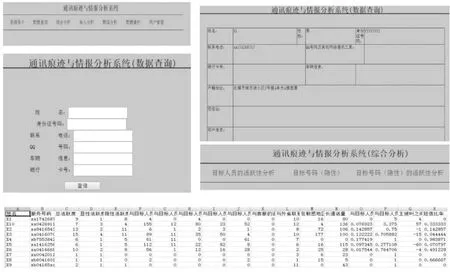

在JDT-1-2017.10版本中,我们主要设计了数据查询、综合分析、单人分析、群落分析等功能,如图2所示。

图2 部分功能界面

根据图2,它将具有如下的分析功能:

(1)通过话单的数据挖掘,从而对犯罪嫌疑人的性格、特征、兴趣、职业等特点进行描述;

(2)通过话单的相关统计,从而对目标人的社会活动范围,以及相关的社交网络进行量化描述;

(3)根据异常数据的特点,从而对某些可能存在的犯罪信息进行预警,并为拓展案情提供数据支持。

5 结语

通过试用反馈,该分析模型和分析指标的设计具有灵活性的特点,在某些特定的犯罪活动中,例如贩毒活动,具有较好的案情预警、案情研判和线索收集等作用,应用前景很好。