利用RSA密码数字签名实现网络安全的应用系统设计

2018-11-26汤隆

汤隆

摘要:RSA算法是用来防御的,属于公钥密码体制,其核心技术主要是通过摘要算法计算消息或文件的散列值,来确定消息或文件是否被篡改,并且以RSA算法对散列值进行数字签名,实现计算机网络的安全,以保证网络通信中过程中信息传送的不可否认性、可验证性和仲裁性。

关键词:RSA密码;数字签名;实现;网络安全

中图分类号:TP302.1 文献标识码:A 文章编号:1009-3044(2018)22-0029-03

1 引言

从公钥密码体制分析公钥密码,易知密码是需要在整数分解问题与RSA问题的共同支持下进行的,对于RSA密码算法及RSA算法的变体,小加密指数的RSA算法、小解密指数的RSA算法、CRT指数的RSA密码算法等都是RSA算法的延伸。在格与LLL算法之间,往往安全技术会选择背包密码体制。关于小解密指数CRT-RSA密码算法的攻击,不管是CRT指数的RSA密码算法,还是小CRT指数的RSA密钥生成算法,都是无法抵挡小私钥CRT指数攻击。由此,RSA小素因子组合差和小私钥指数的攻击分析就能从素因子组合差较小时的Fermat分解、连分数方法的应用等内容进行。关于RSA,我们易知Wiener连分数攻击的扩展跟利用ex+y=0 mod φ(N)分解N都是其中的安全算法,而Boneh-Durfee格归约攻击方法的扩展则是完善了这一算法结构。关于两种背包型公钥密码算法的安全性分析,张等人的背包型公钥密码体制及分析主要是背包型公钥密码体制及攻击,而王等人主要是高密度型背包密码体制及攻击。其特应具有的功能如下:(1)对文件所生成的签名进行认证,即提供身份认证;(2)防止签名方的抵赖,保证签名的不可否认性;(3)防止签名文件的篡改,即保证数据的完整性。

2 RSA密码数字签名实现网络安全的应用系统设计

2.1 需求分析

RSA密码数字签名表现在:功能的全面性;运行的健壮性;作性强;安全性等。其中,系统设计将围绕以下几个方面进行:(a)加密解密过程中所采集到的数据要及时有效的在界面中表现出来;(b)界面操作便利性;(c)界面的简单布局;(d)采用的RSA算法保证了数据的安全性。

2.2 总体设计

A.生成公私钥阶段

此阶段的任务是,有由签名者在此系统操作,分配一个适合的强度的算法的公私密钥对,保存至文件并同步至数据库。此阶段的模型图如图1。

B.数字签名及验证阶段

密钥双方进行文件及数据传输时,需将密钥有限进行处理,并将两者的比对,得出最后的验证结果。此阶段的模型图如图2所示。

2.3 功能模块的划分

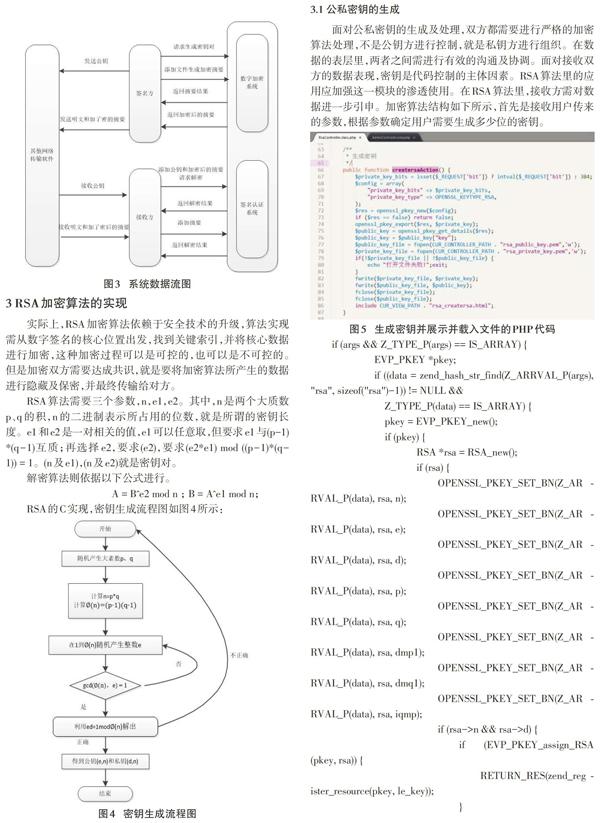

如图3,系统各功能模块主要是:(1)公私密钥生成模块;(2)摘要模块;(3)加密模块;(4)解密模块;(5)验证模块。这五个模块共同组成密钥结果,并将有效数据从发送公钥到接收公钥进行配对。

3 RSA加密算法的实现

实际上,RSA加密算法依赖于安全技术的升级,算法实现需从数字签名的核心位置出发,找到关键索引,并将核心数据进行加密,这种加密过程可以是可控的,也可以是不可控的。但是加密双方需要达成共识,就是要将加密算法所产生的数据进行隐藏及保密,并最终传输给对方。

RSA算法需要三个参数,n,e1,e2。其中,n是两个大质数p、q的积,n的二进制表示所占用的位数,就是所谓的密钥长度。e1和e2是一对相关的值,e1可以任意取,但要求e1与(p-1)*(q-1)互质;再选择e2,要求(e2),要求(e2*e1) mod ((p-1)*(q-1)) = 1。(n及e1),(n及e2)就是密钥对。

解密算法则依据以下公式进行。

3.1 公私密钥的生成

面对公私密钥的生成及处理,双方都需要进行严格的加密算法处理,不是公钥方进行控制,就是私钥方进行组织。在数据的表层里,两者之间需进行有效的沟通及协调。面对接收双方的数据表现,密钥是代码控制的主体因素。RSA算法里的应用应加强这一模块的渗透使用。在RSA算法里,接收方需对数据进一步引申。加密算法结构如下所示,首先是接收用户传来的参数,根据参数确定用户需要生成多少位的密钥。

RSA加密解密的算法完全相同,公钥和私钥可以互换使用,所以也相应地可以使用公鑰加密私钥解密。但是数字签名系统不需要用到,所以此处就不再详细描述。面对多项数据表层的密钥控制,RSA算法可谓是现今较为流行的一种加密方式,但是,实际发展过程中RSA算法还需要得到其他算法的支持才能形成更加高效就稳定的算法结构。

参考文献:

[1] William Stallings.密码编码学与网络安全-原理与实践[M].6版.唐明,李莉,杜瑞颖,等,译.北京:电子工业出版社,2015.

[2] 叶生勤.公钥密码理论与技术的研究现状及发展趋势[J].计算机工程,2006,32:4-6.

[3] Mark Stamp.信息安全原理与实践[M].张戈,译.2版.北京:清华大学出版社,2013.

[4] 沈炜,余功栓.加密解密与黑客防御技术[M].北京:科学出版社,2003.

【通联编辑:唐一东】