为防火墙找个“好搭档”

2018-11-09

在很多人的印象中,只要安装了防火墙就可以完美保护内网安全,从此可以高枕无忧了。其实这种想法是片面的,防火墙的主要作用是控制网络的连接,其并非完美无缺,例如不能有效处理病毒,不能有效阻止来自内部的不法行为等。

实际上,让防火墙“孤军作战”是不行的,必须为其配置得力的“帮手”才能更有效发挥防火墙的威力。例如使用思科的WSA(IronPort Web Security Appliances)上网行为管理设备,即可协助防火墙更加全面的保护内网安全。

网络访问控制功能

利用WSA设备的Access Policies功能,可以对下行流量进行控制。利用访问策 略,可 以 对 HTTP、HTTPS和FTP等协议进行控制,例如对其进行过滤、限速、禁行、抗击恶意站点、反病毒、是否允许其访问和扫描等动作。这里以某款WSA设备为例进行说明,WSA设备一般通过交换机连接到防火墙的内部端口上,访问“https://xxx.xxx.xxx.xxx:8443”,输入账户名(默认为“admin”)和密码(默认为“ironport”),登录到 WSA设备上,其中“xxx.xxx.xxx.xxx”为WSA的管理端口地址。在其管理界面中点击菜单“Web Security Manager”、“Access Policies”项,显示默认的控制规则列表,其内容包括Group、Protocol and User Agents、URL_Filter、Applications、Objects、Web Reputation and Anti-Malware Filtering等项目。

查看访问控制策略

其中的Group主要用来定义标识信息,即需要控制的具体对象,例如标识信息(包括IP、浏览器类型等)、协议、代理端口、掩码、URL类型、客户端类型、认证的账户和组、时间范围等,在Group中主要设置控制的条件。利用组可以匹配出来特定的流量,便于针对其指定对应的控制策略。在“Protocol and User Agents”策略中可以对协议和客户端进行控制,例如禁止哪种协议,禁止使用哪种浏览器等。

在“URL_Filter”策略中可以对访问的站点类型进行过滤,在“Applications”策略中可以对具体的网络应用进行控制,在“Objects”策略中可以对下载的内容进行管控,例如允许下载的文件大小和类型等。在“Web Reputation and Anti-Malware Filtering”策略中主要启用网站的名誉过滤和防病毒功能。对于默认策略,主要打开了防病毒功能,其余则一律放行。注意在同一时间内,一个策略组只能运用到一个会话上,即不允许出现多重匹配功能。当存在多个控制策略条目时,可以从上到下寻找合适条目,一旦找到即可自动匹配。

访问策略配置实例

在“Access Policies”界面中点击“Add Policy…”按钮,在新建策略界面中输入其名称(例如“Policy1”),在“Identities and Users”列表中选择“Select One or More Identities”, 选择 预 设 的“Identity”项目,在“Identity”列表中选择“Identity001”项,点击“Submit”按钮提交,在策略列表中可看到该策略条目。在“Protocol and User Agents”列中点击“(global policy)”链接,在打开界面中 的“Edit Protocol and User Agent Settings”列表中选择“Define Custom Settings”项,表示选择自定义协议控制项目。

在“Block Protocols”中 选 择“FTP over HTTP”、“Native FTP”,表 示 禁 止其使用FTP服务。当然选择“HTTP”项 则 禁 用 HTTP协 议。 在“Block Custom User Agents”栏中输入“Mozilla/.*compatible;MSIE”,表示禁止客户端使用IE浏览器。输入“Mozilla/.*Gecko/.* Firefox/”。表示禁用Firefox浏览器。点击“Submit”按钮提交。在“URL Filtering” 列 中 点击“(global policy)” 链接,在打开界面中默认显示六十多个URL类型,可根据需要进行选择,在“Block”列中激活选中标记后,则禁止用户访问该类别的网站。这里点击“Select Custom Categories”按钮,针对上述自定义URL类别,为其选择“Include in policy”项,将其添加进来。

针对具体的URL列表,WSA提供了阻止、重定向、允许、监控、警告等控制级别。这里针对“Site1”自定义类,选择“Monitor”级别,即只对其访问进行监控。 但注意“Monitor”和“Allow”级别是存在差异的,后者无论什么情况,只要是来自该类型网站的数据全部无条件放行,前者却可以对来自该类型网站的数据进行监控,如发现其包含病毒等恶意信息则对其拦截,对于无害内容则放行。针对“Site2”自定义类别,选择“Time-Based”项,表 示按时间范围进行控制。在“In time range”列表中选择上述定义好的“Working-Time”项,在“Action”列中选择“Monitor”项,在“Other wise”列表中选择“Block”项,则只允许在规定时间内访问该类型网站,并对其发来的数据进行监控,其余时间则禁止其访问这类网站。

对于自定义类型和预定义类型之外的网站,可以在“Uncategorized URLs”列表中选择“Block”项,阻止对其访问。在“Content Filtering”列表中选择“Define Content Filtering Custom Settings” 项,激活自定义过滤设置。选择“Enable Safe Search”项,支持安全的搜索引擎,即清除掉搜索引擎搜索出来的存在安全问题的站点。选择“Enable Site Content Rating”项,激活站点的安全分类,屏蔽存在各种问题网站。点击“Commit Changes”保存该安全策略。

全面管控FTP数据传输

FTP文件传输实际应用很广泛,WSA可对其进行很好的管控。例如使用上述方法创建名为“policy4”的策略,将其放在默认策略前,选择域中的“wsagrp2”组,并在“Advanced”面板中的“Protocol”栏中点击“None Selected”链接,选择“FTP over HTTP”和“Native FTP”项,提交后,在策略列表中的该条目的“Objects”列中点击“(Global Policy)”链接,按照上述方法在“FTP Max Download Size”栏中设置针对FTP流量允许下载的文件大小,同时设置具体的文件类型。这样,只有该组中的用户才可以使用FTP传输数据,同时文件大小被严格控制。注意,为让该策略发挥作用,必须让客户端使用明确发送代理FTP模式,否则禁止其穿越防火墙。

为此可在ASA防火墙执行“access-list in permit tcp host xxx.xxx.xxx.xxx any eq ftp”,“access-list in deny tcp any any eq ftp”,“access-list in per mit ip any any”命令,针对入接口方向创建扩展的ACL列表,让源自WSA设备内部的FTP流量才可以正常穿越防火墙,源自其他位置的FTP流量一律禁止。这样,客户端必须为FTP传输设置代理功能。这里的“xxx.xxx.xxx.xxx”为WSA设备的内部地址。再创建名为“policy5”的策略,选择“All Users”项,并选择“FTP over HTTP”和“Native FTP”项。

提交后在策略列表中的该条目的“URL Filterings”列中点击“(Global Poli cy)”链接,在URL类别界面中的“Block”列中点击“Select all”链接,将其全部选中。在“Uncategorized URLs”列表中选择“Block”项,将所有的类别全部禁用。这样,除上述用户外,其他的客户将无法使用FTP服务。注意,在客户端设置FTP代理时,其格式比较特殊,用户名为“ftp账户名@代理ftp账户密码@远程ftp主机”,密码格式为“ftp密码@ftp代理密码”。所谓代理ftp账户和密码,指的是上述域账户的名称和密码。例如在FileZilla中选择自定义代理格式,用户名为“USER %u@%s@%h”,密码格式为“PASS %p@%w”。

防御病毒和恶意软件

利用WSA设备的保护功能,可以有效防御和恶意软件的侵袭。因为其对几乎所有的重要站点都进行了分数评定,范围从-10到+10。分数越低说明其安全性越差,反之则相反。在默认情况下,对于分数为-6之下的网站,会被自动阻止。对于分数在+6以上的网站,则默认允许访问。对于之间的网站,则自动处于扫描状态。注意,这种控制机制时基于域名匹配的,即使其IP发生变化,也无法避开WSA的检测。为了适应情况的变化,可以随时升级安全数据库。在WSA管理界面中点击“Security Services”-“Web Reputation filters”项,点击“Update Now”按钮,可以立即进行升级。

利用WSA内置的DVS引擎,可以对病毒进行处理。通过和 Webroot、Sophos以及McAfee等病毒库的配合,可以有效抵御病毒木马、间谍软件、恶意程序、垃圾广告等的袭扰。在默认情况下,WSA只对入方向的恶意流量进行检测,对出方向的流量并不检测。为了安全起见,可以根据需要对其进行检测。点击菜单“Web Security Manager”、“Outbond Malware Scaning”项,在打开界面中点击“Scan:None”链接,在“Scanning Destinations”栏中选择“Scan all up loads”项,对所有上传的数据进行扫描。提交修改后,出方向的流量也处于WSA的监控之中。

依次点击菜单“Security Services”以 及“Anti-Mal ware”选项,然后点击“Edit Global Settings”按钮,在设置界面中可以看到反病毒功能已经自动处于激活状态。在上述“Access Policies”界面中选择某个策略条目,在“Web Reputation and Anti-Malware Filtering” 列 中点击“(Global Policy)”链接,在打开界面中显示默认的Web过滤和病毒检测策略。此时可在“Web Reputation Score”栏中调整网站评分的控制范围,例如可以将评分在0以下的网站禁止掉等。在“IronPort DVS Anti-Mailware Settings” 栏 中可以选择杀毒工具类别,以及是否对客户端的浏览行为进行控制。在“Malware Categories”列表中显示大量的恶意软件类型,对其默认全部处于拦截清理之列。

检测HTTPS恶意流量

对于HTTPS流量,WSA也可对其进行解密和检测来发现其中存在的问题。其原理是让WSA充当代理服务器的角色,并让其伪装成客户端,和远程的HTTPS主机建立连接,之后将从HTTPS主机上获取的数据再传递给内网的客户端。这样内网客户和远程HTTPS主机间发送的流量自然处于WSA监控之下。如果其中包含病毒等恶意软件,或访问的是挂马钓鱼等恶意网站,就会被WSA设备拦截过滤。为便于说明,可按照上述方法创建一个自定义的名为“url001”的URL类别,其中包含所需控制的HTTPS网站。

如点击“Web Security Manager”、“Decrytion Policies”项,在 HTTPS控制策略管理界面中点击“Add Policy”按钮,在新建策略界面中输入名称(如“dhttp”),在“Identities and Users”中选择“Select Group and Users”项,点击“No group entered”链接,按上述方法选择域中的“wsagrp1”组,点击“submit”提交。在上述HTTPS策略列表中选择该条目,在“URL Categories”中点击“(Global Policy)”链接,点击“Select Custom Categories” 按 钮 选 择上述自定义的名为“url 001”的URL类别。在“Cate gory”中选择该URL类别,在“Override Global Sett ings”中选择控制类型,默认为“Monitor”,可选择“Decry pt”项对其解密。提交后,当内网用户访问这类网站时,就会被WSA设备完全监控。

防泄漏保护数据安全

上面虽然谈到了对数据上传的控制,但是其仅仅局限于对病毒等恶意流量的扫描和检测。在实际工作中还需要对数据进行保护,防止内部数据外泄,保护单位的机密

信息的安全。利用WSA设备提供的数据保护功能,可以对外传的数据进行高效控制。在默认情况下,如果传输的数据小于4KB,则不予进行控制。因为有些网站会使用POST或者PUT命令发送文件,如果对其全部监控的话,对资源的消耗是很大的。在WSA管理界面中点击“Web Security Manager”、“IronPort Data Security”项,显示默认的数据安全控制策略。

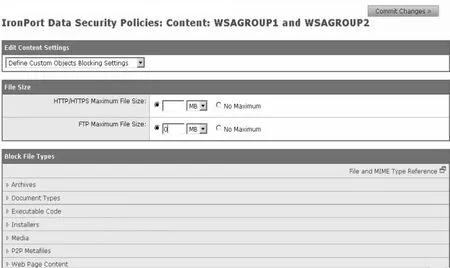

图1 自定义参数界面

点 击“Add Policy”按钮,在新建策略窗口中输入其 名 称(如“Policy9”),在“Identities and Users”栏中选择“Select Group and Users”项,点击“No group entered”链接,按照上述方法选择域中的“wsagrp1”和“wsagrp2” 组, 点 击“submit”按钮提交。在数据安全控制列表中选择该条目,在“Content”列中点击“(Global Policy)”链接,在“Edit Content Settings”列表中选择“Define Custom Object Blocking Settings”项,打开自定义参数界面(如图 1),在“File Size”栏中可以针对HTTP/HTTPS和FTP数据上传的大小进行限制,大于该值的文件将禁止上传。在“Block File Type”列表中提供了大量的文件类型,包括文档、压缩包、可执行文件、安装文件、媒体文件、P2P数据等等,每一种类别中有包含了不同的文件类型。

用户可以针对所需的文件,禁止其执行上传操作,例如禁止压缩包、文档上传等。当然,也可以自定义文件类型,在“Custom MIME Types”栏中设置自定义文件类型,实现灵活的控制。执行提交操作,输入具体的描述信息。当然,数据安全还可以基于URL类别进行控制。例如在该策略条目中的“URL Categories”列中点击“(global policy)”链接,点击“Select Custom Categories”按钮,选择预先自定义好的URL类别。在“Override Global Settings”栏中选择控制类型,包括允许、监控、阻止等。默认为“Monitor”。

例如选择“Block”项,当内网用户试图向该类别的网站上传数据时,就会被WSA设备拦截。顺便说一下,利用WSA提供的ByPASS功能,允许特定的主机摆脱以上各种限制。依次点击菜单“Web Security Manager”、“Bypass Settings”项,点 击“Edit Proxy Bypass Settings”按钮,在“Proxy Bypass List”栏中输入具体的主机地址(例如“192.168.1.100”),就可以让这些主机摆脱WSA代理控制,直接通过防火墙访问外网,当然,其依然会受到防火墙的控制。