模糊神经网络信息安全风险评估方法在信息系统中的应用

2018-10-15冯雪峰龚军吕小毅

冯雪峰,龚军,吕小毅

(1.新疆计量测试研究院,乌鲁木齐 830013;2.新疆大学教务处,乌鲁木齐 830046;3.新疆大学信息科学与工程学院,乌鲁木齐 830046)

0 引言

信息安全风险评估是以评估标准为基础的计算信息系统中存在风险大小的一个过程,根据风险评估标准在信息安全风险评估过程中主要考虑的指标有资产、威胁、脆弱性,通过三者对整体系统风险的影响值计算系统的综合风险。

信息安全风险评估的方法分为定性、定量和定性定量相结合三种方法。目前,学者门主要是在研究定性和定量相结合的计算方法以及风险评估模型。由于风险评估中的初始数据主要是一些主观的数据,而系统中存在的威胁和脆弱性也在不断的变化,对于这些威胁及脆弱性的大小无法使用一个统一的准确的数字来表示,因此对信息系统的评估不能有完全的定量的输入,而是一些定性的数据。目前常见的定量分析及计算方法有层次分析、模糊数学法、灰色理论法、攻击树法等很多方法,它们统一的思想就是要把定性的数据转换为定量的数据。由于信息安全风险评估具有非线性、不确定性等特点,因此采用上述的这些方法对风险的计算都有着一定的局限性。

由于人工神经网络是一种很适合定量数据处理的方法,因此很多学者研究了如何使用神经网络技术进行信息安全风险评估,也出现了很多将传统评估方法与神经网络相结合信息安全风险评估模型及方法。通过加入的神经网络技术在传统的信息安全风险评估方法中,可以减少以往方法中的主观性。本文结合新疆某高校教务信息系统的实际使用情况,采用基于模糊神经网络的方法对其进行了风险的评估,说明了本文的模糊神经网络模型及评估方法的有效性。

1 BP神经网络

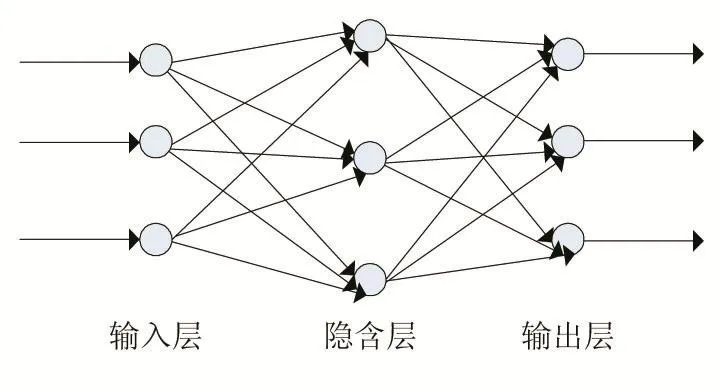

本文将模糊的风险评估方法和BP神经网络两种方法结合。采用了反向传播的BP神经网络方法,该神经网络是基于多层前馈型神经网络训练的一种误差反向传播算法,也是神经网络中被广泛应用的神经网络模型。BP神经网络具有自学习的能力,同时还可以实现输入与输出之间的非线性关系,无需描述数学等式中的映射。使用反向传播的BP神经网络可以不断地调整网络的权重和阈值,从而使得网络的误差函数达到最小值。BP神经网络中包括输入层、隐含层和输出层。

BP神经网络的结构如图1所示。

图1 BP神经网络结构图

在神经网络中将x1,x2,…,xn作为网络中每个神经元的输入,不同的神经元之间的权重为wi1,wi2,…,win。BP神经网络要求传播函数 f是可微的。

神经元网中的Si的值为:

加入BP神经网络到信息安全风险评估方法中,需要为神经网络提供输入的数据,通过隐含层的处理后进行输出,如果输出结果误差超出范围,将进入反向传播。

(1)正向传播

假设在该BP神经网络中的输入层具有n个输入节点,隐含层具有m个节点,输出层具有k个节点。使用uij表示输入与输出层之间的连接权重,wik表示隐含层和输出之间的连接权重。 fh是隐含层的传播函数,fo是输出层的传播函数。

可以得到隐藏层的输出是:

输出层的输出是:

(2)反向传播

在反向传播中首先建立P组样本作为BPNN的输入和输出,形式如下:

ypi是BPNN的输出,计算误差Ep和期望误差E的公式为:

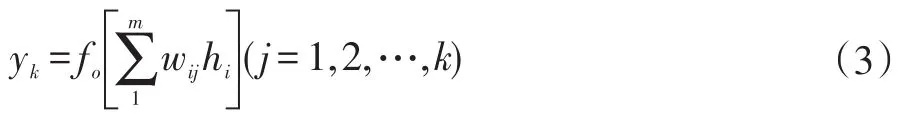

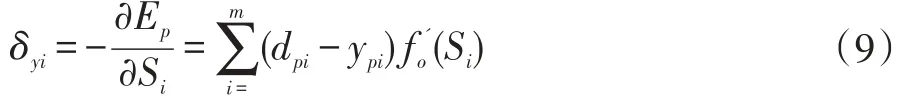

(3)输出层权重的变化

在BP算法中通过累积误差来调整wik,这样能够使得期望最差最小,μ是学习率,输出层权重调整公式如下:

在学习率 μ下,计算误差δyi的公式是:

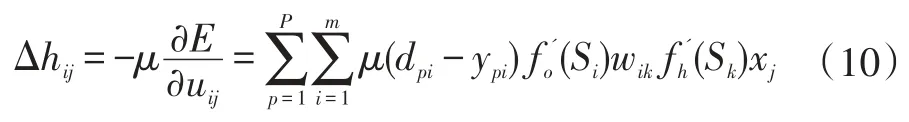

隐含层的权重变化公式是:

(4)调整算法

在训练中,如果计算的输出误差与所期望的误差之间有误差,而且这个误差超出了误差范围,这时将通过反向反馈来调整权重和阈值,使用新的权重和阈值来计算每一层的输出直到训练达到终止条件。

2 模糊神经网络风险评估

2.1 模糊神经网络评估模型

在对信息系统进行风险评估之前,首先需要根据信息系统建立相应的风险评估模型。一个信息系统的构成包括物理层、操作环境层、系统层、网络层、应用层和管理层,每个层次都会有一定的风险,不同的层次风险不同所需要的保护级别不同。

本文将保护级别分为5级。第1级是自保护级,在这个级别保护下的信息系统独立于用户和数据,能够控制用户接口并保护用户信息不被非法的读取和修改。第2级是审计保护级,除了包括第1级的保护之外,通过保护机制识别用户,以免未授权的用户使用标识数据。第3级是安全标志级别,该级别提供了信息安全策略模型,对输出数据打标签,主体对客体进行强制存取控制。第4级保护是结构化保护,将强制控制扩展到所有的主体和客体,加强识别机制。第5级是授权控制保护级,系统具有强大的抵制渗入的能力,可以保护系统不被攻击和修改。

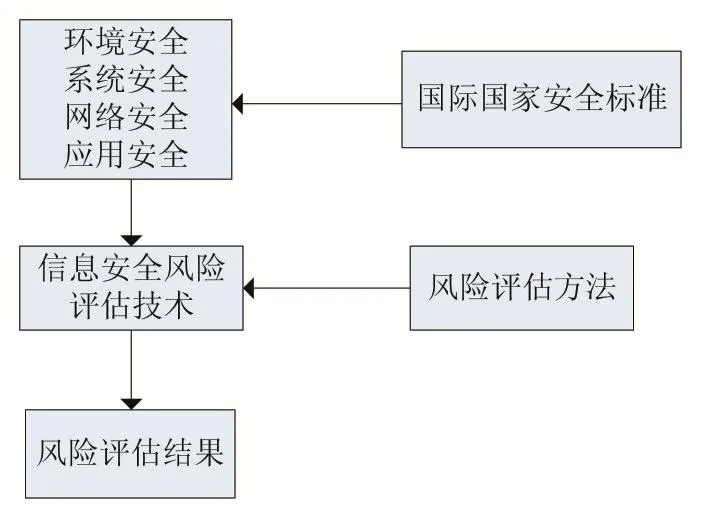

在对信息系统风险评估时,需要为系统的每个层次确定一个保护级别,同时还需要考虑各层之间在安全特征上的相关性和互补性。然后分析这五层的资产、威胁和脆弱性,最后确定系统的风险。本文对信息系统采用的评估方法属于定性定量相结合的方法,其评估模型如图2所示。

图2 风险评估模型

本模型中,使用模糊原理量化风险因子,然后通过BP神经网络的正向和反向反馈计算风险,最后校正目标信息系统。风险计算公式是Risk=R(A,T,V),其中的R为风险评估函数,A是资产,T是威胁,V是脆弱点。

2.2 输入模糊预处理

采用本模型对信息系统进行风险评估时,需要先确定输入数据并对输入数据进行模糊化处理。

(1)基本元素量化与抽取

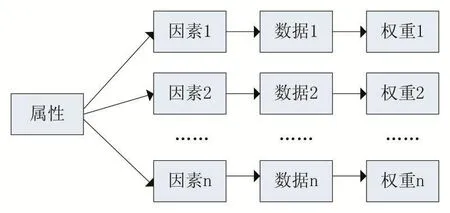

对信息系统进行风险评估时,评估元素的量化和抽取必须反映出对信息系统的安全保护和保护级别。按等级对安全元素抽取和量化如图3所示。

图3 安全元素抽取与量化

首先确定系统安全属性属于哪个安全级别,然后根据CB17895标准抽取主要元素。按等级对主要元素进行排序并进一步在模型第三层细化,通过抽取最后在第四层获取每个元素的权重。

(2)多层模糊综合评估的建立

利用模糊原理抽取不同元素之间的关联,建立模糊数学抽取模型。本文利用模糊评估方法量化信息安全风险元素,详细步骤如下所述。

①建立基本元素集

基于对信息系统安全风险因素的分析,建立风险因素集A={a1,a2,…,an},ai(i=1,2,…,n)表示不同的风险因素。

②建立权重集

根据专家的评估结果,建立权重分配,假设B={b1,b2,…,bn}为权重分配。

实际应用中要求bij非负并且标准化的。

③建立判断矩阵

前面根据安全保护级别建立了风险因素,这些风险因素可以是机密、完整性和可用性、系统中的威胁、物理环境等。专家为每个风险因素进行评论,根据专家的评论建立风险判断集合V={v1,v2,…,vm}。

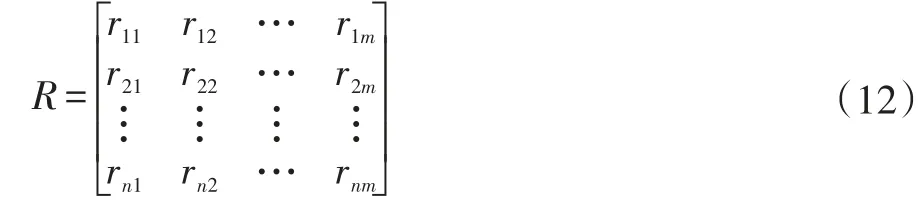

④单因素模糊评估

基于单因素,评估风险因子并确定指标之间的从属关系,然后形成模糊映射 f:A→F(V),映射f是风险因素ai的支持度。假设风险因素集中ai的风险判断矩阵为Ri={ri1,ri2,…,rim},i=1,2,…,n。可以得出所有的风险因子的风险矩阵为:

⑤第一层的模糊评估

针对前面分析和抽取的风险因素,根据专家对保护级别的评论和风险矩阵评估保护级别,其结果是其中的为平均权重。

⑥多层模糊综合评估

基于对第一层的模糊评估Di,利用模糊映射f确定下一层的评估元素B的权重。然后使用公式D=B∗R得到最后的向量D。D中每个元素的取值在0到1之间,D将作为BPNN的输入。

3 模糊神经风险评估的实际应用

本文将所建立的模糊神经网络评估模型应用到对新疆某高校教务管理系统中,在应用中将风险的等级划分为五个等级,取值在[0,0.1]之间表示极低风险,可以不用处理;取值在[0.1,0.3]之间为低风险,采用一般正常的手段避免风险的出现;取值[0.3,0.5]之间为一般,需要采用一定的手段减少损失;取值在[0.5,0.75]之间为高风险,风险很大,会对信息系统造成严重的影响;取值在[0.75,1]之间为极高风险,风险可能会造成系统的崩溃和数据的丢失。

评估中采用了三层模糊神经网络结构,隐含层的神经元是3至13个。其中11个神经元在隐含层,1个神经元在输出层。隐含层采用S型传递函数,输出层使用线性传递函数。根据本文定义的信息系统的安全保护级别,我们从五个方面环境、网络、应用、系统和管理安全方面分析了系统的安全因素。

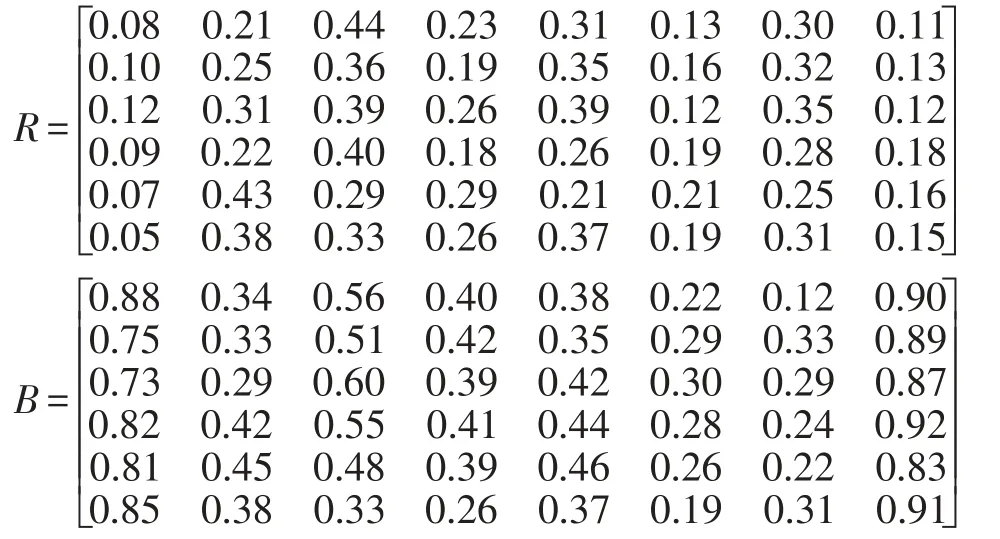

根据对新疆某高校教务管理系统的硬件环境、网络环境和软件环境的分析,在风险评估中主要考虑的风险因素有物理环境、攻击入侵、系统风险和人为因素。根据系统以往所发生过的攻击,从中抽取了8个风险因素,风险因素集A={物理环境,恶意代码,密码猜测攻击,伪造,欺骗,病毒,拒绝服务,人为因素}。由 6名专家对这些风险因素进行分析并建立风险的模糊矩阵和权重分配结果。

通过R和B计算得出模糊神经网络的输入D。将D导入到BPNN中作为输入进行训练。在训练中使用了25组输入和输出样本在模糊神经网络中进行学习训练。其中15组数据作为训练样本,10组用于测试网络的能力。实验在MATLAB环境下使用神经网络工具完成。训练完成结束后得出教务系统的风险值,专家分析的风险结果与训练最终得出的风险结果比较如表1所示。

表1 专家评估结果与训练结果

通过对新疆某高校教务管理系统的风险评估结果可以看出,该教务系统中存在着一定的风险。物理环境的风险值为0.2576,风险为一般,说明学校教务系统所在的物理环境相对正常,但是也需采用一定的手段防范风险。其中风险值最高的是欺骗,风险值达到了0.5814,该风险为高风险,一旦发生会带来很大的损失,需要受到高度重视。

4 结语

本文以信息系统的安全风险评估为对象,将模糊数学与神经网络相结合,建立了专门针对信息系统的安全风险评估方法。本文将信息系统安全保护级别划分为五个级别,结合系统安全保护的级别和信息系统中存在的威胁及脆弱点建立模糊风险矩阵并通过计算得到神经网络的输入,选择适量的样本进行训练。通过对新疆某高校教务系统的应用,本模型能够很好地完成对信息系统的安全风险评估。同时,也证明了该模型的有效性和科学性,并且该方法也可以用于其他的信息安全风险评估。