无线传感网络的匿名访问控制系统设计

2018-09-12张定祥

张定祥

摘 要: 在无线传感网络的访问控制中,用常规方法进行访问控制只是停留在访问的控制级别上,造成匿名访问时访问数量较大,导致访问控制效率较差,因此提出一种基于信任管理的匿名访问控制系统设计方法。以信任管理模型为基础建立访问控制,使得在访问控制过程中输入访问相对应的关键词,选择访问资源类型的相关度,增加访问条件。对访问控制进行信任管理,克服传统方法存在的弊端,在匿名访问控制过程中进行认证模块设计,能对访问进行安全认证,详细描述访问资源的种类,减少访问资源数量,提高访问控制效率,完成对无线传感网络的匿名访问控制系统设计。实验结果表明,该方法有效提高了访问控制的效率。

关键词: 无线传感网络; 匿名访问; 控制系统; 信任管理模型; 认证模块; 控制效率

中图分类号: TN911?34; TP393 文献标识码: A 文章编号: 1004?373X(2018)17?0080?05

Abstract: In wireless sensor network (WSN) access control, the conventional method of access control only maintains in the access control level, which may cause a large amount of anonymous access number, and lead to the poor efficiency of access control. Therefore, a design method of anonymous access control system based on trust management is proposed. The access control based on trust management model is established to input the keywords corresponding to the access in the process of access control, select the relevancy of access resource types, and increase the access condition. The trust management is carried out for the access control to overcome the insufficiency of the traditional method. The authentication module is designed in the anonymous access control to perform safety certification for access. The types of access resource are described in detail. The proposed method can reduce the number of access resources, improve the efficiency of access control, and complete the anonymous access control system design of wireless sensor networks. The experimental results show this method improves the efficiency of access control effectively.

Keywords: wireless sensor network; anonymous access; control system; trust management model; authentication module; control efficiency

0 引 言

隨着计算机网络技术的快速发展,无线传感网络(WSN)在各个行业中的应用普及,网络媒体的软件逐渐盛行,政府以及企业与个人等的隐私信息通过网络进行共享和传输[1]。随着网络技术的应用,网络的安全问题也就越来越突出,技术进步与网络安全行为的发展是呈正相关的,危害计算机的安全行为也随着网络技术的发展而不断地更新与改进[2?3]。所以需要强化无线传感网络资源访问控制的安全力度,保护计算机信息的安全成为研究人员的重点研究项目[4]。为满足保护无线传感网络的需求,访问控制技术应运而生[5]。

在传统的无线传感网络的匿名访问控制方法中,主要采用用户名与口令相结合来识别用户身份和控制访问权限。由访问控制系统依据需要进行自主访问控制或进行强制访问控制,对用户访问的权限进行管理与控制[6]。该方法在一定程度上能提高系统的控制能力,但安全强度不够,如用户身份易产生伪造,存在安全隐患,网络中的安全问题并没有得到解决。访问控制的策略由应用系统进行管理,缺乏统一管理的手段,导致访问控制效率较差。为解决此问题,需要对匿名的访问控制进行深入的研究[7?8]。

文献[9]提出面向智能通信系统数据聚合与访问控制系统设计方法。该方法分为数据聚合模块、通信模块以及控制模块等。在数据聚合阶段,利用隐私同态的聚合数据,提供签名验证,使计算个数与聚合签名数无关。在反馈阶段,采用加密方法实现一对多通信,实现用户区分的访问控制,满足相应属性的用户即可获取操作命令。经过安全性的分析证明,该方法具有隐私保护、资源认证和完整性验证功能,通过与相关的方法进行比较,该方法在计算开销与用户访问控制方面更具有优势,但存在访问控制效率较低的问题。文献[10]提出基于属性加密的授权中心访问控制模型。基于CP?ABE方法,设计的授权中心属性加密方案以提高密钥的安全性;设计最小化的属性分组算法,使用户进行文件访问时能按需分配密钥,减少对不必要的属性密钥分配,降低了重加密属性的数量,提高了访问控制系统的效率。这种增加读写属性的加密方法,可对文件进行访问控制。仿真实验表明,该方法对用户进行访问请求响应的时间较短,开销也较小,但该方法的实现过程较为复杂,导致访问控制的效率较低。

1 无线传感网络的匿名访问控制系统设计

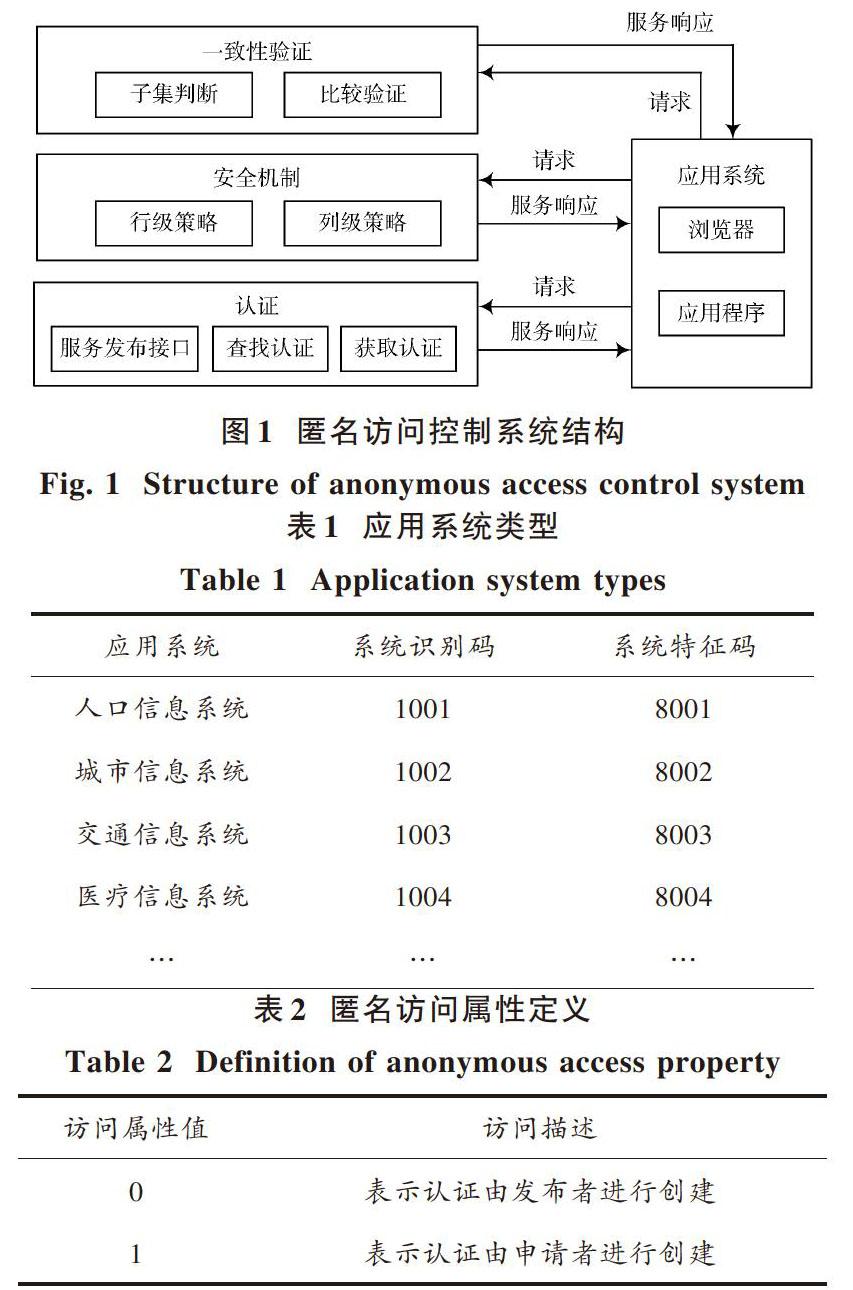

基于信任管理的无线传感网络匿名访问控制系统包含认证、安全机制和一致性验证以及应用系统。其中,认证包含服务发布接口、认证查找和获取认证,发布接口主要是面向服务发送的接口,认证是通用性的语言;安全机制包含行级策略模块(横向)和列级策略模块(纵向);一致性验证包括授权允许列表和安全策略列表的子集判断模块、比较验证模块。

在信任的访问控制管理架构中,应用系统是均等的,可为对方实体,也可以是服务的发布者,它们采用统一的信任架构对资源进行互访。应用系统为程序形式,向认证的系统发送请求并获取授权。

无线传感网络的匿名访问控制具体结构如图1所示。

1.1 认证模块

认证模块主要是对认证进行创建、发布、销毁和认证管理。服务请求方在认证获取后对资源开始访问。

由标识及发布者、访问权限及发布者签名、属性等构成认证,认证是权限的载体,在网络中进行获取与访问,有较强的通用性。

1.1.1 认证创建

在进行认证时,发布者成为应用系统的特定识别码。识别码和特征码由不同的编码组成,该设计能有效提高信用的安全性。应用系统类型如表1所示。

当认证系统1对认证系统2进行访问请求发送消息时,消息包括识别码,而系统2对识别码进行判断。匿名访问的属性用表2表示。

认证创建是发布者的权利,发布者通过认证后可对资源允许访问。申请者在认证的集合中不能进行访问时,能对自主认证进行创建,从而加快工作效率。

创建认证时,需要对访问控制的识别码与预授予应用的许可列表进行鉴别,否则创建无效认证,其过程如图2所示。认证创建后会立即生效。

1.1.2 认证发布

认证创建后,形成认证的标识为XML文件,存储在磁盘空间中,外界是无法通过无线传感网络访问认证的,必须对外进行认证发布,以满足无线传感网络对资源的访问。

1.1.3 认证销毁

认证集合可分为三种,包括签名的认证集合、未签名的认证集合、被销毁的认证集合。被销毁的认证会被转移至“非认证(UnVerifications)”。

认证销毁需要满足三个原则:一是已经签名的认证可进行销毁;二是没有进行签名的认证不能进行销毁;三是认证被销毁不能进行恢复。认证的销毁流程如图3所示。

1.1.4 认证请求

认证创建发布后,服务请求者通过协议进行请求认证,获取认证访问许可。

1.2 本地策略

安全机制是制定资源授权的规则,对审核策略以及安全策略等进行保护。本地策略分为账户策略、审核策略和安全策略。

1.2.1 账户策略

账户安全设计策略。账户的安全设计策略是对密码设置时要尽量复杂,对账户策略做到完善,能有效保护用户的账号安全。账户策略包含密码策略和账号锁定策略。账号的登录流程如图4所示。

1.2.2 审核策略

对匿名访问需要进行记录并经过审核策略配置。依据访问者不同的需求,自由配置审核参数。策略的分配如表3所示。

1.2.3 安全策略

当对资源进行公开访问时,匿名访问控制的系统需对资源进行限制,否则将带来威胁。控制的系统一旦限制资源后,无线传感网络中的匿名访问控制只能在安全策略允许的访问内进行匿名访问。而本地的资源策略级别较高,安全策略如果禁止对本地资源进行访问,其余的系统则不能通过认证访问资源。

1.3 一致性验证模块

一致性验证具有认证的获取和验证。服务请求者对发布者进行请求,获取认证集合并找出相应的认证。

授权允许列表与安全策略列表须满足两个原则:

1) 授权允许列表与安全策略列表均不能为空集;

2) 授权允许的列表是安全策略列表的子集。

满足两个原则后,认证才能对访问的资源发挥作用。其两者的关系如图5所示。

1.4 委托授权模块

无线传感网络匿名访问控制系统只在内部进行,即认证拥有者只在系统的内部进行资源委托,能将认证的资源委托给访问控制系统内其他相关的用户,且只会委托一次,避免委托链延伸,从根源上抑制了风险,大大提高了访问控制系统整体的安全性。

2 实验分析

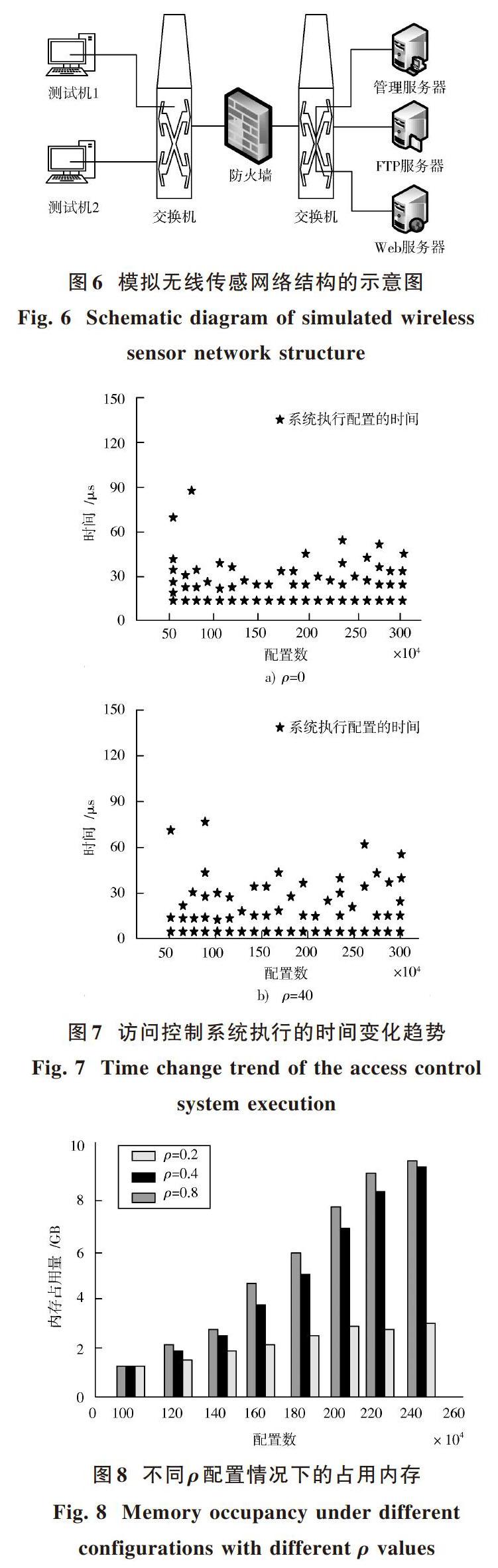

搭建室内无线传感网络模拟环境,在普通的双网卡PC机上安装模拟匿名网络访问控制器,在普通PC机上安装管理服务器与授权管理服务器,实现授权管理。模拟的无线传感网络设备的连接关系如图6所示。

在模拟的无线传感网络中,匿名访问控制器是双网卡的计算机,一侧连接终端的网络,另一侧连接受保护的网络。当通过终端的网络访问受保护资源时,需要对访问的行为进行认证和控制。

不同规模的访问控制规则和不同复杂程度的规则在占比不同的情况下,测算执行规则的时间与内存的使用情况。这里规则是指访问者、访问资源、访问条件和控制策略等。复杂规则在控制过程中使用时具有较强的现实意义。在实验过程中引入复杂的规则概念,假设访问的控制系统中只存在复杂的规则与简单的规则两种。在实验中设计复杂规则涉及的区域为简单规则的8倍,利用[ρ]表示复杂规则占规则总数的比例。

从访问时间与内存使用量来测算访问系统在不同规则情况下的性能,实验效果如图7,图8所示。图7表示不同规模与复杂规则比例情况下需要的时间变化情况。为了检查访问控制系统的性能,对每种情况运行10 000次,统计执行时间的分布情况。从图7可看出,当访问规模小于200万条时,执行时间大致在20 μs以下,不会随着时间产生线性的增长,有效地减少了访问控制系统執行配置的时间,提高访问控制的效率。

图8表示不同规则与复杂程度占比情况下,匿名访问控制系统内存的占用情况。

从图8可看出,当复杂的规则占比为80%,规模达到240万条时,匿名访问控制系统占用的内存能达到9.6 GB。从内存方面来看,内存与规则的数目为线性关系,复杂规则的占比越大,访问控制系统占用的内存也就越大。本文所提的匿名访问控制系统的内存占用越少,访问控制的效率也就越高。

相对传统的匿名访问控制系统,本文所提方法的访问控制优势是通过信任管理模型的访问控制系统,更好地支持安全控制规则,提高访问控制的效率。

3 结 论

本文阐述了无线传感网络的匿名访问控制系统设计,依据信任管理模型给出完善的访问结构,对访问控制系统中的认证模块、策略模块、一致性验证模块和授权模块进行了设计。加强了无线传感网络匿名访问控制系统的安全性,使访问控制系统更加完善,并提高了匿名访问控制效率。

参考文献

[1] 刘浩,张连明,陈志刚.P2P网络中基于模糊理论的任务访问控制模型[J].通信学报,2017,38(2):44?52.

LIU Hao, ZHANG Lianming, CHEN Zhigang. Task?based access control mode of peer?to?peer network based on fuzzy theory [J]. Journal on communications, 2017, 38(2): 44?52.

[2] 陈婷,卢建朱,江俊晖.一种具有强匿名性的无线传感器网络访问控制方案[J].计算机工程,2015,41(1):126?129.

CHEN Ting, LU Jianzhu, JIANG Junhui. An access control scheme with strong anonymity in wireless sensor network [J]. Computer engineering, 2015, 41(1): 126?129.

[3] 刘艺,张红旗,代向东,等.面向OpenFlow网络的访问控制规则自动实施方案[J].计算机应用,2015,35(11):3270?3274.

LIU Yi, ZHANG Hongqi, DAI Xiangdong, et al. Automatic implementation scheme of implementing access control rules in OpenFlow network [J]. Journal of computer applications, 2015, 35(11): 3270?3274.

[4] 沈海平,陈孝莲,沈卫康.利用软件定义网络的智能电网控制系统设计[J].计算机测量与控制,2015,23(9):3045?3048.

SHEN Haiping, CHEN Xiaolian, CHEN Weikang. Design of smart grid controlling system based on IEC61850 by using SDN framework [J]. Computer measurement & control, 2015, 23(9): 3045?3048.

[5] 胡冬,王海刚,郭婷婷,等.燃煤电厂烟气SO3控制技术的研究及进展[J].科学技术与工程,2015,15(35):92?99.

HU Dong, WANG Haigang, GUO Tingting, et al. Research and development of mitigating technology of SO3 in flue gas from coal power plants [J]. Science technology and enginee?ring, 2015, 15(35): 92?99.

[6] 马洁.基于AWS的访问控制系统设计与实现[J].电子设计工程,2016,24(6):182?184.

MA Jie. Design and implementation access control system based on the AWS [J]. Electronic design engineering, 2016, 24(6): 182?184.

[7] 李启星.嵌入权向量编码的数据库优化访问路径控制[J].科技通报,2015,31(10):88?90.

LI Qixing. Database access path optimization control embedded weight vector code [J]. Bulletin of science and technology, 2015, 31(10): 88?90.

[8] 李君,刘斌,蒋峥.基于时延灰色预测的网络机器人网络预测控制[J].计算机仿真,2016,33(1):331?335.

LI Jun, LIU Bin, JIANG Zheng. Networked predictive control of internet?based telerobotics based on grey prediction of delay [J]. Computer simulation, 2016, 33(1): 331?335.

[9] 刘雪艳,张强,李战明,等.面向智能电网通信系统的数据聚合和访问控制方法[J].电力系统自动化,2016,40(14):135?144.

LIU Xueyan, ZHANG Qiang, LI Zhanming, et al. Data aggregation and access control method for communication system of smart grid [J]. Automation of electric power systems, 2016, 40(14): 135?144.

[10] 关志涛,杨亭亭,徐茹枝,等.面向云存储的基于属性加密的多授权中心访问控制方案[J].通信学报,2015,36(6):120?130.

GUAN Zhitao, YANG Tingting, XU Ruzhi, et al. Multi?authority attribute?based encryption access control model for cloud storage [J]. Journal on communications, 2015, 36(6): 120?130.