基于多路径的源节点位置隐私保护路由协议

2018-08-20马蔚,宋玲

马 蔚,宋 玲

MAWei,SONG Ling

广西大学 计算机与电子信息学院,南宁 530004

School of Computer and Electronics Information,Guangxi University,Nanning 530004,China

1 引言

无线传感器网络[1](Wireless Sensor Network,WSN)作为物联网的重要组成部分,由大量微型传感器节点通过自组织方式形成,目前被广泛应用于交通管理、灾难预警、医疗卫生、国防军事、环境监测、工业制造等诸多领域,帮助人们获得更多精准的信息。

然而,在实际应用过程中,传感器网络采用无线多跳通信方式传递消息,容易受到攻击者的攻击,从而引发严重的安全问题。因此WSN中的隐私保护成为现今一个重要的研究方向。现有的无线传感器网络隐私保护可以分为两类:数据隐私保护[2]和位置隐私保护[3]。数据隐私保护技术主要采用扰动、匿名和加密[4]等隐私保护技术,实现在不泄露隐私信息的情况下完成数据聚集、数据查询和访问控制等任务;位置隐私保护技术可分为基站位置隐私保护和源位置隐私保护,针对攻击者通过监测通信模式获取源位置或基站位置信息的攻击方式,采取概率洪泛路由、幻影路由、假包注入、伪装真实源节点或基站、环路陷阱路由[5]等保护策略,有效防止网络敏感位置信息泄露,同时控制网络能量的消耗,降低通信时延。

本文针对源节点的位置隐私保护问题,提出了一种基于多路径的源位置隐私保护路由协议RPBMP。

2 相关研究工作

在过去的相关研究中,可以将源位置攻击者分为两类:局部流量攻击者[6]和全局流量攻击者[7]。局部流量攻击者监听半径相对较小,只能监听网络中部分节点的通信流量,因此不会影响整个网络的正常运行。而全局流量攻击者可以对整个网络进行流量分析,当源节点发送数据时,周围流量必然大于其他地方,攻击者很容易定位源节点的位置。

然而,在实际应用中,全局流量分析需要大量的高端设备和很长的时间来收集数据,同时易于被有效防御,因此并不常见。相反,局部流量攻击者由于要求低,不易被有效防御等因素,相对比较普遍。因此,本文主要研究抵御局部流量攻击者的路由协议。

Ozturk等人[8]最先提出了幻象路由协议,将数据传输路由通过两个阶段来实现。首先数据包从源节点开始随机h跳到达一个幻象节点,然后再由幻象节点按照最短路径路由向基站转发。幻象节点离源节点越远,隐私保护能力就越强。而经过简单的随机h跳转发后,幻象节点离源节点的位置并不足够远。

文献[9]提出了随机选择中介节点的RRIN路由协议。源节点首先计算中介节点与源节点的距离drand=dmin×(|X|+1)随机数X服从N(0,σ),标准正态分布,dmin是中介节点离真实源节点的最小距离,数据包先从源节点发送到中介节点,中介节点再将数据包发送到基站。虽然RRIN路由不携带方向信息,但是完全随机选择的中介节点,可能造成相邻数据包产生的中介节点距离过近。

Wang等人[10]引入节点偏移夹角信息,提出了一种基于角度的源位置隐私保护协议PRLA,该协议通过源节点有限洪泛的方式收集源节点有限范围内节点的偏移夹角信息。在数据转发过程中,节点的偏移夹角越大转发概率就越大。这样使得幻影节点到基站的路径会最大程度地偏离源节点到基站的最短路径,尽可能地避开源节点的可视区。

针对PRLA协议不足,文献[11]提出了基于源节点的有限洪泛源位置隐私保护协议PUSBRF,该协议包括三个阶段:源节点h跳有限洪泛、h跳有向路由和最短路径路由,并证明了以邻节点距离基站的最小跳数进行前h跳有向路由,产生的幻影源节点会集中于某些区域。该协议虽然一定程度上避免了“失效路径”,却在实际应用中存在一些问题:首先源节点监测目标移动很快时,节点要多次洪泛,能量消耗很快;其次路由建立消息在源节点洪泛后才广播,实现起来比较困难。

文献[12]和[13]都是基于随机角度的源位置隐私保护路由协议,首先基于随机角度选择幻影源节点,然后以最短距离路由从源节点向幻影节点发送数据,最后以一定的概率从幻影源节点向基站转发数据。

文献[14]提出一种追踪时间受限的源节点位置隐私路由保护策略,在传感器节点能量受限的情况下,充分利用能量充裕区域的能量形成动态的、足够长的路径,而在能量紧张区域只产生必要的路由路径,从而达到对源节点位置的有效保护,同时延长网络寿命。

3 系统模型

3.1 网络模型

本文的网络模型与文献[15]中提出的熊猫-猎人模型相似。在熊猫-猎人模型中,将大量无线传感器节点部署在自然保护区中,用于勘测熊猫的活动和位置,一旦发现监测范围内有熊猫出现,节点会将观测数据以数据包的形式发送给基站。猎人通过逆向、逐跳追踪数据包来非法捕获熊猫。本文对整个网络做如下假设:

(1)全网只有一个基站,有一个或多个源节点,在节点监测范围内发现目标都可以成为源节点。

(2)基站的位置是公开的,网络中每个节点都知道基站的位置。

(3)传感器节点在全网均匀分布,任意两个节点之间通过一跳或多跳的方式通信。

3.2 攻击模型

受巨大的利益驱使,攻击者会利用先进的侦听技术反向逐跳追踪数据包的发送者。假设攻击者具备以下能力:

(1)攻击者具有优良的设备、足够的能量、高效的计算能力和数据存储能力。

(2)攻击者一开始位于基站附近,一旦监听到有数据包发往基站,就开始向发送节点移动。

(3)攻击者具有局部流量分析的能力,只能监测到所观察节点附近区域的流量情况。

(4)攻击者只能进行被动的跟踪,不能干扰网络的正常数据路由,也不能够篡改数据,破坏与改变数据路由的路径以及破坏传感器设备。

3.3 安全假设

设网络具有基本的安全设施,节点间的安全通信协议已经建立,节点间的通信采用安全加密通信。本文假定基站是安全的,不能被攻击者俘获。安全加密的方法与密钥管理的方法与机制不在本文的研究范围之内。

4RPBMP协议设计

4.1 网络初始化

初始化网络是中继节点选择的基础。首先由Sink节点发出广播消息Message,该消息每次到达一个节点,跳数会随之增加,通过Message消息的广播,散落在网络中的各个节点可以及时更新该节点距离Sink节点的最小跳数。

为了下面便于表达,这里根据距离Sink节点的跳数对网络中的节点进行分类。

(1)远邻居节点:某个节点的邻居节点距离Sink节点的跳数比自己到Sink节点的跳数大。

(2)近邻居节点:某个节点的邻居节点距离Sink节点的跳数比自己到Sink节点的跳数小。

(3)等邻居节点:某个节点的邻居节点距离Sink节点的跳数和自己到Sink节点的跳数相同。

每个节点通过对比自己到Sink节点和邻居节点到Sink节点的最小跳数,可以找到自己的远邻居、近邻居和等邻居,从而形成远邻居表、近邻居表和等邻居表。

文中使用的主要记号如表1所示。

表1 本文使用的主要记号

4.2 中继节点的选择

网络初始化过程中每个节点形成了3个表,即远邻居表、近邻居表和等邻居表。为了让幻影节点尽量远离源节点,并且不集中在某个区域内,从上述3个表中各随机选取一个节点作为幻影节点。假设源节点Source距离Sink节点的距离为H,幻影节点则是从小于H跳、等于H跳和大于H跳的节点中各随机选取一个距离Source为h跳的随机节点,从而保证幻影节点分布的多样性,增加攻击者的攻击难度。

4.3 同跳路由

一般的路由策略在选择了幻影节点之后,直接使用最短路由法将数据包转发到Sink节点,这样攻击者会很容易反向追踪到幻影节点,从而进一步找到源节点。因此在选择了幻影节点A、B、C之后,从这3个节点的等邻居节点中选择下一跳进行路由,而不是直接向Sink节点发送数据。由于从节点A、B、C的等邻居表中选择的节点距离Sink节点的跳数与A、B、C节点距离Sink节点的跳数相同,因此该过程称为“同跳路由”。

4.4 重复中继节点的选择和同跳路由

同跳路由之后,A节点继续从它的近邻居节点中选择下一跳进行路由,这样可以保证数据包朝着Sink节点方向传送,之后进行同跳路由,然后再从近邻居中选择下一跳,如此重复,直到跳数达到最初设定的阈值R,最后通过最短路径将数据包传送到Sink节点;B节点从它们的等邻居节点中选择下一跳路由,由于同跳路由不改变该数据包离Sink节点的距离,如此重复的话,攻击者将被引入到一个距离Sink节点H跳的类似圆中出不来;C节点从它的远邻居节点中选择下一跳路由,使得数据包朝着远离Sink节点方向传送,之后进行同跳路由,然后再从远邻居中选择下一跳,如此重复,从而达到了将攻击者引向远离Sink节点的目的。当近邻居节点路由结束时,等邻居和远邻居节点也同时结束路由。

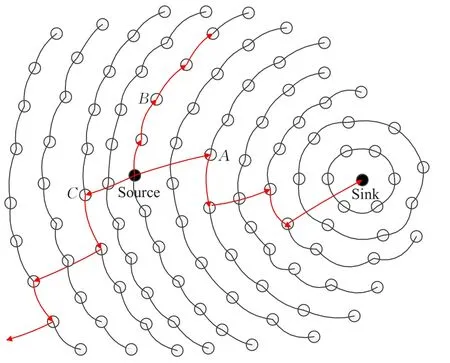

如图1,源节点Source从它的近邻居节点、等邻居节点、远邻居节点中分别选择节点A、B、C进行路由。在近邻居节点一侧,节点A从它的等邻居节点中选择下一跳节点,该节点再从它的近邻居节点选择下一跳,如此重复,当跳数达到阈值时,直接从当前节点将数据包发往汇聚节点Sink;在远邻居节点一侧,节点C从它的等邻居节点中选择下一跳节点,该节点再从它的远邻居节点下一跳,如此重复,当近邻居节点一侧路由结束时,远邻居节点一侧也结束路由;在等邻居节点一侧,节点B一直选择它的等邻居节点,因此一直在距离汇聚节点Sink等跳数的类似圆上路由。

图1 路由策略图

4.5 工作过程

WSN节点部署完成以后,首先进行网络初始化,其次是数据包的传输过程,因为远邻居节点和等邻居节点路由过程与近邻居节点类似,所以以近邻居节点的路由过程为例,给出如下工作过程。

(1)Initialization:all nodes get remote neighbor informations,equal neighbor informations,close neighbor informations. //所有节点获取远邻居、等邻居、近邻居节点

(2)Source node chooses the close neighbor nodeA

(3)Routing from source node toA

(4)h←h+hop(source,A); //计算源节点到近邻居节点之间的跳数

(5)While the random hops h not reach the thresholdR

(6)Achooses the equal neighbor nodea

(7) Routing from nodeAtoa

(8)h←h+1; //加上等邻居节点路由跳数

(9)achooses the close neighbor nodeA

(10) Routing from nodeatoA

(11)h←h+hop(A,a); //加上等邻居节点到近邻居节点之间的跳数

(12)end while

(13)Routing from nodeAto sink

5 性能分析

5.1 安全性能分析

RPBMP路由策略在安全性方面的优势主要体现在以下两方面:

(1)RPBMP路由策略需要经过不确定次数的中继节点的选择,每次中继节点的选择也是随机的,没有规律可循,在每次中继节点路由之后还有同跳路由,同跳路由的选择同样是随机的。因此,即使攻击者追踪到其中某一个中继节点或者同跳路由节点,也无法追踪到上一跳节点或者是源节点。

(2)等邻居节点路由是在一个距离Sink节点为H跳的类似圆上进行路由,一旦攻击者追踪到这一路由路径上的某一节点,将绕着这个类似圆一直追踪,跳不出来,大大增加了RPBMP的安全性。远邻居节点路由则是将攻击者引向远离源节点和Sink节点的方向。同时等邻居节点和远邻居节点路由均使用与源节点发出的数据包大小、格式一样的假包来迷惑攻击者,当近邻居节点路由结束之后,假包随之丢弃。因此,远邻居节点、等邻居节点、近邻居节点这3条路由路径的存在,相当于RPBMP随机路径数是普通幻影协议的3倍。因此,如果采用相同的攻击方法,RPBMP中源节点被攻击的概率应该是幻影路由协议的1/3。换句话说,本文协议的隐私保护能力提高了两倍。

5.2 通信开销分析

RPBMP分为三部分,即近邻居节点路由、等邻居节点路由和远邻居节点路由,但是这3种路由相互不影响、不交叉,因此可以分别计算3种路由的通信开销。各个文献中均有Sink节点广播产生的通信开销即初始化网络产生的开销,这一部分的能耗是相同的,因此不做分析讨论。

近邻居节点的通信开销分为两部分:近邻居节点的路由开销、同跳路由的开销。从路由策略图可以看出,由每次近邻居节点和同跳节点的选择可以确定路由路径,从而确定数据包走过的跳数即通信开销。等邻居节点所有同跳路由的跳数即该路由的通信开销。远邻居节点的通信开销也是分为两部分:远邻居节点的路由开销、同跳路由的开销。整个网络的通信开销就是这3种路由的开销之和。

图2 (a)源节点到基站不同距离时的平均安全时间比较

6 仿真实验与分析

本文的仿真实验在MATLAB平台下进行,对RPBMP、phantom single-path[8]、PUSBRF[11]、追踪时间受限[14]4种路由协议的通信开销和安全时间进行仿真对比分析。节点部署如下,将900个传感器节点随机分布在400 m×400 m的监测区域内,节点的有效传输半径为20 m。为了实现节点随机均匀分布,本文把监测区域均匀划分为网格,每个网格随机地放置一个节点。基站的位置固定在(0,0)处,源节点随机选择。

6.1 安全时间比较

安全时间是衡量网络安全性能的一个重要指标,本文指的是源节点被攻击者捕获前发送的数据包的个数。图2(a)是随机有向跳数均为15跳时,源节点到基站不同距离时所对应的4种协议的平均安全时间。由图2(a)可以看出,PUSBRF协议、时间受限协议和phantom single-path协议在前半段安全时间随着源节点与基站之间距离的增大而增大;而在后半段安全时间反而有所下降。这是因为传感器节点是分布在一个400 m×400 m的方形区域内,当源节点距离基站较远趋近于监测区域边界时,以源节点为圆心的区域内的节点数会相应地减少很多,相应的路由路径也会随之减少,所以它对应的安全时间也会相应地减少。而本文的RPBMP路由协议,取的是源节点的近邻居、等邻居和远邻居节点,不存在区域问题,而且当源节点距离基站较远时,近邻居节点会很多,相应的路由路径也会增多,因此对应的安全时间也会增加。当源节点与基站的距离为424 m时,RPBMP的安全时间比phantom single-path、PUSBRF、时间受限协议分别提高了277%、128%、97%。因此,RPBMP适用于源节点距离基站较远的情形,它大大提高了隐私保护的性能,增加了攻击者的追踪难度。

图2 (b)随机有向跳数不同时的平均安全时间比较

图3 (a)源节点到基站不同距离时的通信开销比较

图2(b)是源节点距离基站400 m时,对于不同的随机有向跳数,4种协议所对应的平均安全时间。由图2(b)可以看出,随着随机有向跳数的不断增加,4种路由协议的安全时间都相应延长。这是因为当随机有向跳数增多时,中继节点到源节点的距离也越大,传输路径也会增多,攻击者就会需要更长的时间追踪源节点。与phantom single-path、PUSBRF、时间受限协议相比,RPBMP的安全时间分别提高了105%、22%、17%。由于源节点距离基站400 m,没有趋近于边界,因此安全时间没有先上升后下降的趋势。

6.2 通信开销的比较

通信开销即为数据包被转发的次数,本文将数据包从源节点传输到基站的平均需要转发的次数作为通信开销的指标。图3(a)是随机有向跳数为15跳时,源节点距离基站不同跳数时所对应的4种协议的平均通信开销。由图3(a)可以看出,随着源节点与基站间跳数的增加,4种协议的通信开销也随之增加。这是因为随着基站与源节点距离的增加,数据包需要经过更多跳才能到达基站。与PUSBRF协议和phantom single-path协议相比,RPBMP协议的通信开销分别增大了15.3%和18.2%,比时间受限协议减少了5.4%。因为RPBMP协议和时间受限协议路由时都会经过多次跳转与中继节点选择,所以通信开销相当。而PUSBRF协议和phantom single-path协议只有一次幻影节点的选择,因此通信开销小于前两者。

图3(b)为源节点距离基站400 m时,对于不同的随机有向跳数,4种协议所对应的通信开销。由图3(b)可以看出,随着随机有向跳数的不断增加,4种协议所对应的通信开销都逐渐增加。这是因为随着h的增加,数据包在h跳路由阶段需要转发更多次才能到达中继节点,通信开销随之增大。与时间受限协议相比,RPBMP协议的通信开销减少了4.5%,与PUSBRF协议和phantom single-path协议相比,RPBMP协议的通信开销分别增大了16.3%和18.1%。因为RPBMP协议选择中继节点后还会继续选择下一个中继节点,时间受限协议也有多个路由阶段,而PUSBRF协议和phantom single-path协议在一次幻影节点选择后,直接将数据包发往基站Sink,所以前两种路由的通信开销会大于后两种。

图3 (b)随机有向跳数不同时的通信开销比较

7 总结

无线传感器网络中源节点位置的暴露会直接威胁到目标的安全性。本文针对具有局部流量分析的逐跳反向追踪攻击者,提出了基于多路径的源节点位置隐私保护路由协议,不仅有效地将攻击者引向了远离源节点的方向,还充分利用了能量充裕区域的能量,大大增加了随机路径的数量。理论分析和仿真实验表明,与现有的源位置隐私保护协议相比,RPBMP协议虽然增加了一部分通信开销,但是有效延长了网络的安全时间,因此RPBMP具有较好的源节点位置隐私保护的性能。