窃听环境下AF中继选择与功率分配的研究

2018-08-20芮贤义

张 伟 芮贤义

(苏州大学电子信息学院,江苏苏州 215006)

1 引言

近年来,为了充分利用MIMO(Multiple-Input Multiple-Output)技术的优点,同时避免其多天线在具体实现上的困难,出现了协作通信的思想。

协作通信技术被广泛运用的同时,本身存在的缺点也越来越严重。受制于无线信道传输数据时的广播特性,数据在传输时具有不确定性,这样就导致非法的窃听用户可能截获发送端发送的数据。人们迫切需要找到一种切实可行的方法来解决通信过程中数据传输的安全性问题。传统无线通信过程中利用高层加密[1]的方法来确保信息安全传输,但是密钥的运用会增加系统的计算复杂度。相对于运用在通信系统上层的传统安全手段,物理层安全(Physical Layer Security)技术则相对独立的通过利用无线通信本身的信号格式和无线信道固有的物理特征来防止非法用户的窃听,能够较好的保证数据安全传输,从而具有十分广阔的应用前景[2]。窃听信道(wire-tap channel)最早在1975年由Wyner引入,一并被提出还有PLS的概念,他从理论上证明了当窃听用户的信道条件比合法用户的信道条件差时,即窃听信道的容量小于合法信道的容量时,能够使安全速率为正,即可以使得数据安全传输。文献[3]又进一步将PLS技术引入到附带高斯噪声的窃听信道中。文献[4- 6]则将协作技术应用到了PLS,这样就不再受到实现PLS需要满足窃听信道条件要比合法信道条件差这一苛刻条件的限制。文献[7]探讨了目的节点协作干扰、特征波束成形等物理层安全传输方案可以达到的遍历保密速率。文献[8]针对解码转发(Decode-and-Forward, DF)协议下的协作通信网络研究了机会中继选择方法。文献[9]针对放大转发和解码转发协议较全面的给出了最佳中继选择(Optimal Relay Selection)方案,并详细分析了它们的中断概率性能。上述文献都采用的是等功率分配。文献[10]针对全双工中继网络,提出了中继选择和中继协议优化方案。文献[11]研究了在三节点模型下,采用放大转发协议的不可信中继系统的功率分配,提出了相应的功率分配因子。文献[12]针对三节点放大转发中继系统,研究了基于功率分配能量采集的全双工中继传输方案。文献[10-12]虽然研究了功率分配,但是它们采用的模型均不包括窃听用户。

本文在文献[9]的基础上,根据源节点到中继节点和中继节点到目的节点间的信道参数提出一个功率分配因子,对源节点和中继节点间功率进行适当分配,结合现有的ORS方案进行中继转发。仿真结果验证了功率分配能够降低系统的安全中断概率,进而提高系统的安全性能。

2 系统模型

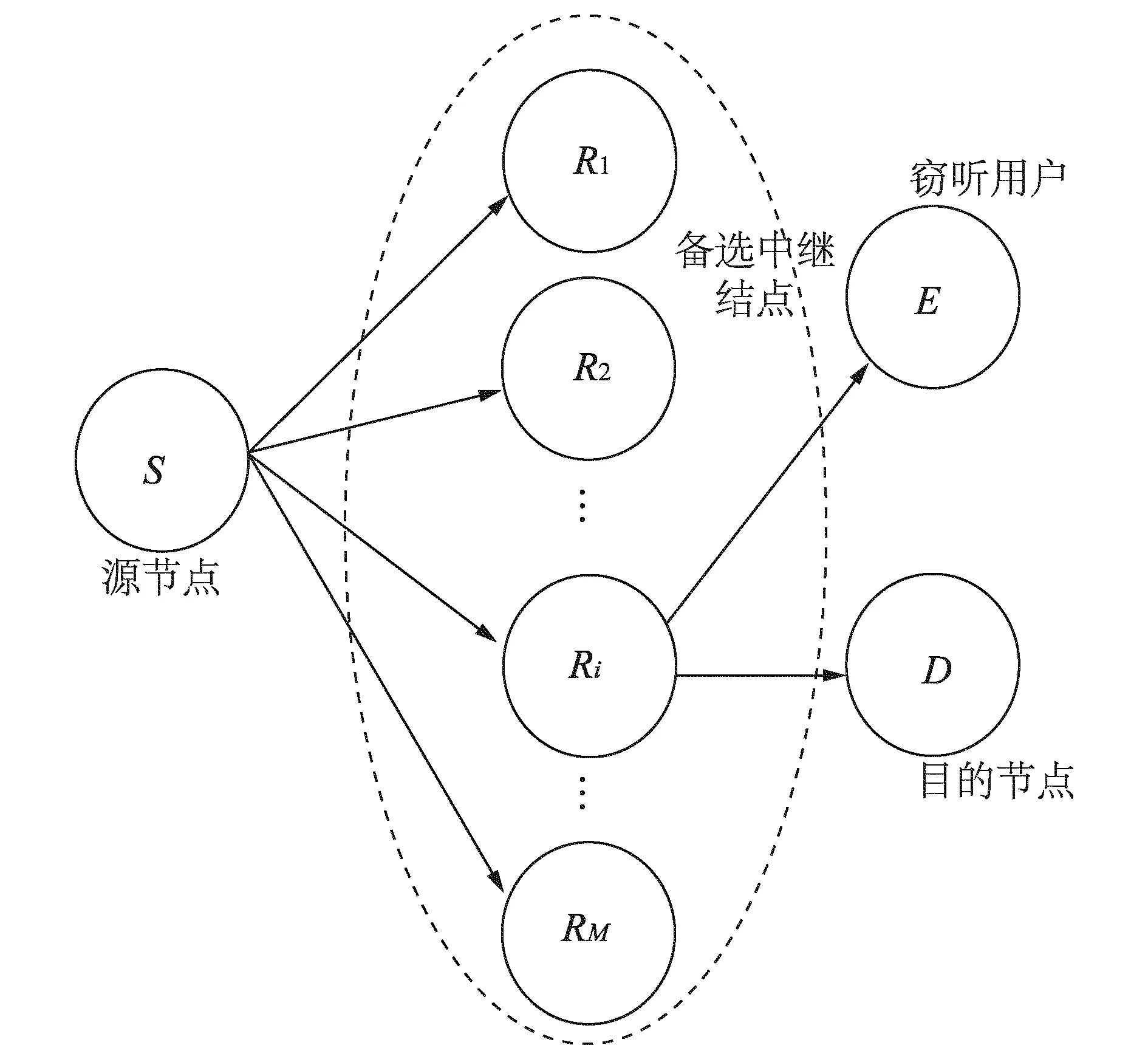

AF协议网络模型如图1所示。

网络由一个源节点S,一个目的节点D,一个可以在中继转发的时候窃听来自S端信息的窃听节点E,和M个备选中继节点Ri,i={1,2,...,M}组成。假设它们均采用单天线及半双工模式收发信息,即不能同时发送和接收信息。由于路径损耗和障碍物等因素,假设S端和D端以及S端和E端之间均不存在直通链路,信息只能通过Ri传输。

图1 AF协议网络模型

整个通信过程可以分为两个时隙。第一时隙,S广播信息,此时只有Ri能接收到信息,Ri接收到的信息可表示为:

(1)

其中,s是源节点S的发射信号;ni为接收噪声。

(2)

同时,在此阶段,窃听节点E也能截获来自中继节点Ri转发的信息,此链路可获得的容量为:

(3)

(4)

结合(2)、(3)和式(4),由安全容量的定义,可得到系统的安全容量为:

Cs=max[0,Cd-Ce]=max[0,Cde]

(5)

从以上安全容量的表达式中,可以轻易得到最佳中继的选择方法,使安全容量最大化的中继节点即为最佳中继节点,最佳中继如下:

(6)

此时的系统安全中断概率可表示为:

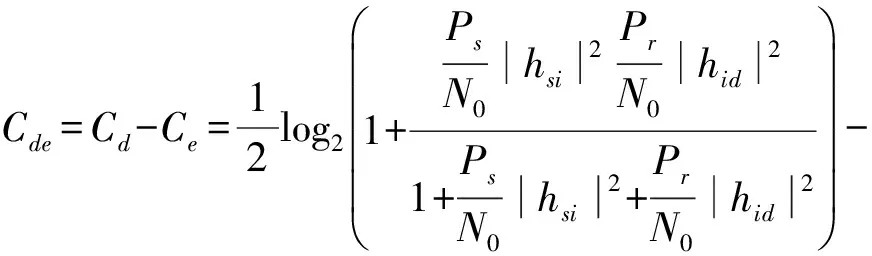

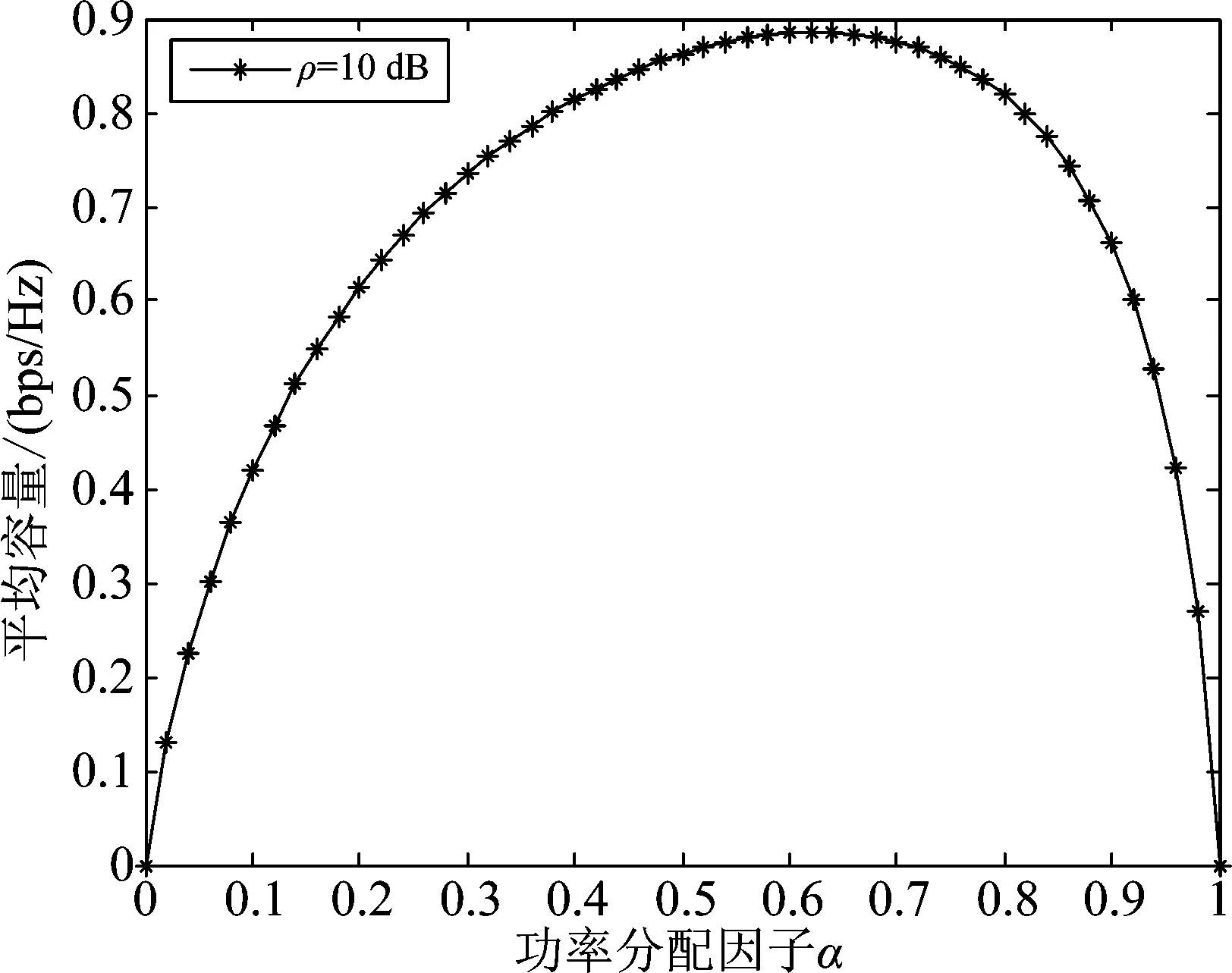

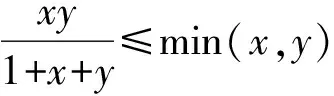

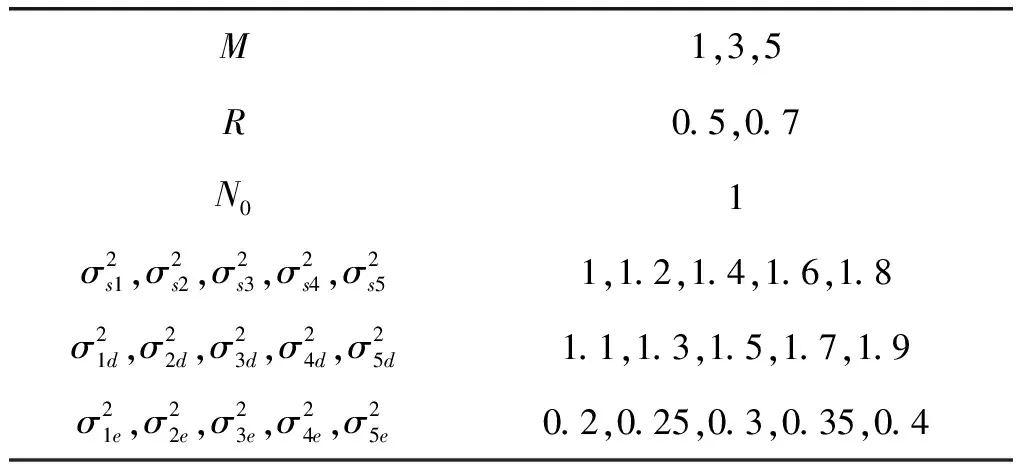

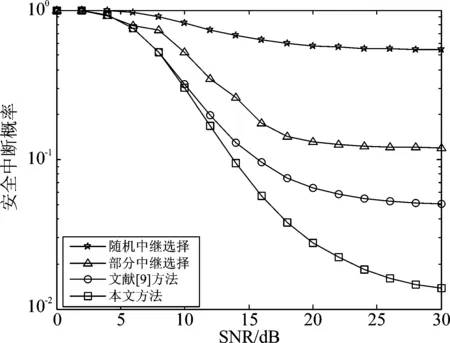

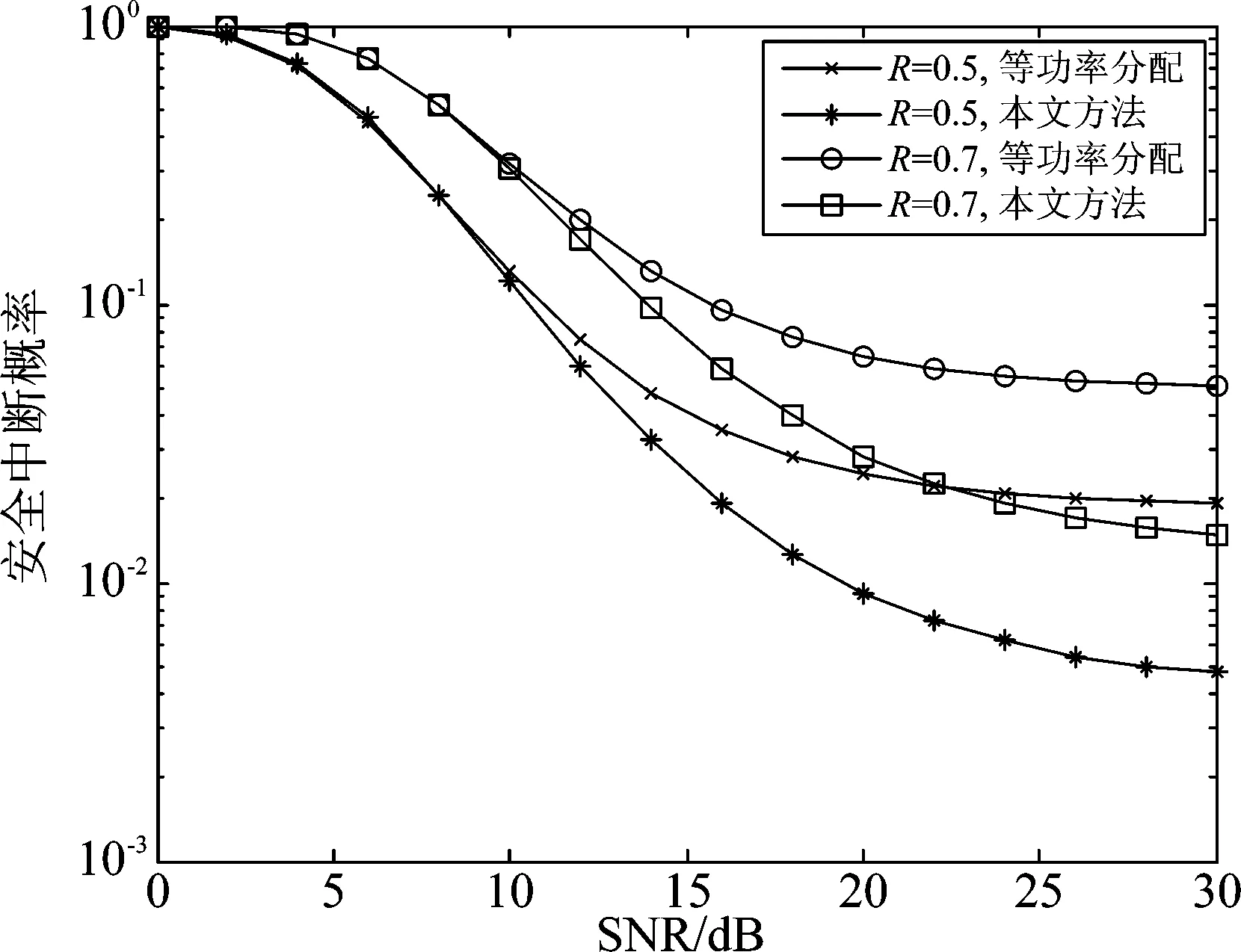

Pout=Pr{Cs (7) 其中,R为系统要求的目标速率。 文献[9]提出的ORS方案,是建立在Ps=Pr的前提下,本文在进行中继选择的时候引入功率分配因子α,α∈(0,1),因此有Ps=αP,Pr=(1-α)P。同时令ρ=P/N0。将α和ρ代入式(4)可得: (8) 图2 不同功率分配下系统的平均容量 从图2中可以得出,随着功率分配因子α的递增,Ps随着递增,Pr递减,系统的平均容量先递增后递减。可以很明显的看出,在等功率(α=0.5)分配时,平均容量并未达到最优值。而当Ps大于Pr某一数值时(α≈0.65),系统平均容量达到最优值。此结论与文献[13]一致。 (9) 本节对上述AF协议下协作通信系统进行蒙特卡罗仿真。仿真中各个参数设置如表1所示。 表1 仿真参数 图3给出了本文方法与现有方法(随机中继选择、部分中继选择[14]和文献[9]提出的最佳中继选择)的安全性能对比,由图可以看出,本文方法有更低的安全中断概率。 图3 不同方法下的安全中断概率 图4给出了当中继个数M=5时,两种目标速率下等功率分配和本文提出的功率分配方法下系统的SOP。从图中可以看出,在目标速率R分别为0.5和0.7时,随着信噪比的增加,相对于等功率分配,本文提出的功率分配都能够进一步降低系统的SOP,因此能够提高系统的安全性能。 图4 系统的安全中断概率 图5 不同中继个数下系统的安全中断概率 针对采用AF协议的协作通信网络,在有窃听用户存在的条件下,本文根据源节点到中继节点以及中继节点到目的节点间的信道参数,引出功率分配因子α,对Ps和Pr间进行了功率分配,在中继选择时同时考虑了合法用户和窃听用户的CSI,相比较现有的ORS方案可获得更好的安全中断概率性能,进而提高了系统的安全性能。 [1] Delfs H, Knebl H. Introduction to Cryptography: Principles and Applications[M].2nd ed.Berlin, Germany: Spinger, 2007. [2] Mukherjee A, Fakoorian S A A, Huang J, et al. Principles of physical layer security in multiuser wireless networks: A survey[J]. IEEE Communications Surveys & Tutorial, 2014, 16(3):1550-1573. [3] Leung Yan Cheong S K, Hellman M E. The Gaussian Wiretap Channel[J]. IEEE Transactions on Information Theory, 1978, 24(4): 451- 456. [4] Dong Lun, Zhu Han, Petropulu A P, et al. Improving Wireless Physical Layer Security via Cooperating Relays[J]. IEEE Transactions on Signal Processing, 2010, 58(3): 1875-1888. [5] 王大维, 付晓梅, 张立.利用协作技术实现无线通信物理层安全的方案[J].电子测量技术, 2011, 34(11): 118-121. Wang Dawei, Fu Xiaomei, Zhang Li. The physical layer security performance of wireless network based on Cooperation[J]. Electronic Measurement Technology, 2011, 34(11): 118-121.(in Chinese) [6] Wang Huiming, Luo Miao, Xia Xianggen, et al. Joint Cooperative Beamforming and Jamming to Secure AF Relay Systems with Indivdual Power Constraint and No Eavesdroppers’s CSI[J]. IEEE Signal Processing Letters, 2013, 20(1): 39- 42. [7] Zhao R, Huang Y, Wang W, et al. Achievable Secrecy Rate of Multiple-Antenna Relay Systems With Cooperative Jamming[J].IEEE Transactions on Wireless Communications, 2016, 15(4):2537-2551. [8] Krikidis I. Opportunistic Relay Selection for Cooperative Networks with Secrecy Constraints[J]. IET Communications, 2010, 4(15): 1787-1791. [9] Zou Yulong, Wang Xianbin, Shen Weiming. Optimal Relay Selection for Physical-layer Security in Cooperative Wireless Networks[J]. IEEE Journal on Selected Areas in Communications, 2013,31(10): 2099-2111. [10] Cui Hongyu, Ma Meng, Song Lingyang, et al. Relay Selection for Two-Way Full Duplex Relay Networks With Amplify-and-Forward Protocol[J].IEEE Transactions on Wireless Communications, 2014, 13(7): 3768-3777. [11] 李小娅, 谢显中, 雷维嘉,等. 具有功率分配因子的不可信中继系统的中断性能和遍历保密容量[J].信号处理, 2014, 30(11): 1349-1356. Li Xiaoya, Xie Xianzhong, Lei Weijia, et al. Outage Performance and Ergodic Secrecy Capacity for Untrusted Relay Networks with Power Allocation Factor[J]. Journal of Signal Processing, 2014, 30(11): 1349-1356. (in Chinese) [12] 聂志巧, 赵睿, 方嘉佳,等. 基于功率分配能量采集的全双工放大转发中继系统[J].信号处理, 2017, 33(4): 641- 648. Nie Zhiqiao, Zhao Rui, Fang Jiajia, et al. Amplify-and-Forward Full-Duplex Relaying Systems with Power Splitting-Based Energy Harvesting[J]. Journal of Signal Processing, 2017, 33(4): 641- 648. (in Chinese) [13] Binh V, Kiseon Kim. Secrecy Outage Probability of Optimal Relay Selection for Secure AnF Cooperative Networks[J]. IEEE Communications Letters, 2015,19(2): 2086-2089. [14] Krikids I, Thompson J, Mclaughlin S, et al. Amplify-and-forward with partial relay selection[J]. IEEE Transactions Communications Letters, 2008, 12(4): 235-237.3 功率分配

4 仿真结果及性能分析

5 结论