基于存在勒索病毒风险的主机检测及加固工具分析与应用

2018-07-10叶水勇聂立莎程晓洁张峻林

叶水勇,聂立莎,叶 菁,张 月,程晓洁,张峻林,金 鑫

(国网黄山供电公司,安徽 黄山 245000)

0 引言

2017年 5月12日的“WannaCry”与10月25日的 “坏兔子”等勒索病毒在全球范围内爆发是基于Windows网络共享协议进行攻击传播的蠕虫恶意代码,中国国内多个行业被病毒感染,被勒索支付高额赎金才能解密恢复文件[1-2]。

1 问题分析

勒索病毒的恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。因此,防护措施主要分为两个层面[3-4]。第一,进行网络隔离。用网络阻断的方式,通过ACL网段访问控制作网络层的隔离处理,防止蠕虫病毒通过445端口在网段间传播。第二,安装补丁与关闭主机端口。检测系统是否已经安装MS17-010漏洞的补丁,或者是否关闭相关服务及端口。

根据国家能源局[2015]36号文件要求,各电力公司需要开展风险评估、攻击检测与安全加固等工作,对于各种攻击行为需采取有效技术手段实现对各种攻击的检测和识别工作,然后进行加固[5-6]。并且随着攻击手段的不断发展与演进,网络信息系统所面临的安全问题越来越复杂,安全威胁正在飞速增长,尤其是基于应用的新型威胁。2017年5月12日爆发了利用邮件传播的“WannaCry”勒索病毒,并且在10月25日永恒之蓝的升级版“坏兔子”再次爆发。在此情况下黄山公司致力于研究快速检测主机是否存在被勒索病毒感染风险的检测工具,并且通过此工具进行相关端口的封闭等加固工作。

2 处理过程及主要做法

2.1 网络隔离

网络中可能存在持续运行的主机,这部分主机很可能已经被感染了蠕虫病毒,由于蠕虫病毒可利用SMB漏洞在本网段和跨网段传播[7-8]。因此,为了防止病毒进一步扩散,风险控制第一步:通过ACL网段访问控制作网络层的隔离处理,防止蠕虫病毒通过445端口在网段间传播。以Cisco设备配置为例,在网络边界(出口网关、路由器或安全设备)、内部网络区域(交换机及无线设备)部署安全策略,以防范和降低攻击产生的影响。

2.2 风险检测

对于未开机的主机,风险排查确认网络中不存在感染主机后,断开网络后再进行开机检查[9-10]。对于持续开机运行的主机,人工查看是否感染了勒索蠕虫病毒。若感染病毒,立即断网隔离,等待下一步处置;若未感染病毒,断网查看是否安装了相关的安全补丁。

2.2.1 windows Server 2003检测方法

在“添加或者删除程序”功能面板中,开启“显示更新”,查找是否存在KB4012598补丁。

2.2.2 Windows 7补丁检测方法

打开 “控制面板”→“程序和功能”→“查看已安装的更新”,查找Windows 7操作系统的MS17-010漏洞对应的更新补丁(KB4012212)。

由于不同系统版本中补丁编号不同,对照表1所示的相应补丁进行查找。

2.3 风险处置

2.3.1 已感染病毒主机处置

在被感染主机上,需要对蠕虫进行清除。

1)关闭进程。

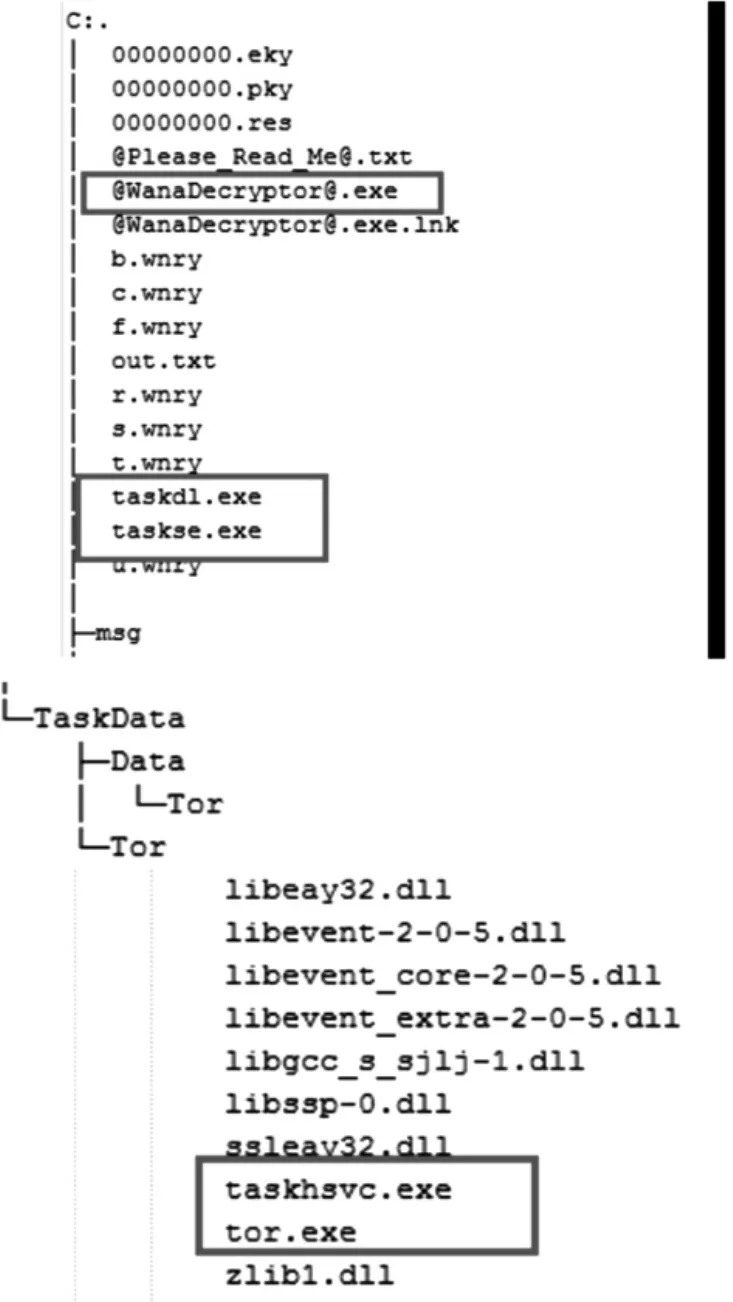

关闭tasksche.exe进程:不完全执行的状态下,还可能有mssecsvc.exe,即最初启动的那个进程,在后续完全执行的状态下,还可能有其他Tor等的进程,建议在关闭进程的时候,将图1所列举的可执行文件涉及的相关进程都关闭掉。

表1 系统版本与补丁号对照表

图1 关闭进程图

2)删除相关服务。

删除服务 mssecsvc2.0。服务路径为 C:/WINDOWS/tasksche.exe 或 者 C:/WINDOWS/mssecsvc.bin-m security。

删除hnjrymny834(该服务名可能随机)服务。查找对应的路径,在其路径名下删除可执行文件。

3)清除注册表项。

在注册表中,删除以下键值:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRunhnjrymny834 "C:ProgramDatahnjrymny834 asksche.exe"或者HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRunhnjrymny834

4)删除病毒文件。

病毒运行后,释放的文件目录存在于C:ProgramDatahnjrymny834 或 C:UsersAll Usershnjrymny834

病毒的可执行文件主要有以下文件:

C:WINDOWS asksche.exe

C:ProgramDatahnjrymny834 asksche.exe

C:UsersAll Usershnjrymny834 asksche.exe

2.3.2 未感染病毒主机补丁加固

处理完网段中存在的被感染病毒的主机后,对网段中的其他未感染的和未开机的终端进行安全排查并进行加固。

对于提供文件共享以及与认证服务相关的服务器,由于业务需求不能关闭端口和禁用服务,因此,建议使用升级补丁的方式进行加固处理。

2.3.3 未感染病毒主机人工工具加固

本文设计“勒索病毒安全加固”工具,自动检测系统是否已经安装MS17-010漏洞的补丁,若未安装,则自动判断系统版本并安装相应版本的补丁。如果安装失败,工具会通过关闭Server服务,配置防火墙策略阻断端口进行防御[11-12]。在使用时,以管理员权限运行工具,对系统进行升级。

2.3.4 工具使用流程及方法

1)双击运行“勒索病毒一键加固及恢复.bat”文件,弹出DOS窗口。

2)根据系统类型选择相关的数字键,点击回车。

3)如果需要对加固的内容进行恢复,恢复到加固前的状态,选择加固恢复选项。

3 结束语

本文设计安全检测及加固工作主要用于自动检测主机系统是否已经安装MS17-010漏洞的补丁。若未安装,工具会通过关闭Server服务,配置防火墙策略阻断端口进行防御。通过该工具的研发及使用,进一步提高了我公司信息安全管控水平。