物理不可克隆函数(PUF)研究综述

2018-06-22尹魏昕贾咏哲高艳松

◆尹魏昕 贾咏哲 高艳松 徐 雷

物理不可克隆函数(PUF)研究综述

◆尹魏昕1贾咏哲2高艳松2徐 雷2

(1.国家计算机网络与信息安全管理中心江苏分中心 江苏 210003;2.南京理工大学计算机科学与工程学院 江苏 210094)

物理不可克隆函数(PUF)利用制造过程引入的不可控差异作为芯片的指纹信息。PUF的典型应用由认证、验证及密钥生成。本文调查研究了物理不可克隆函数的原理,分析了当前研究现状,结合目前硬件安全中一些比较常见的安全问题,对多种 PUF 进行了深入分析。

PUF;硬件安全;密钥

0 引言

没有两个物体是完全一样的,即使采用相同的工艺来制造它们。虽然我们通常不希望制造过程中产生差异,但是为了安全目的,可以利用和这些差异的相关作用来唯一地识别物理对象。为了便于实现这种作用,可以在集成电路(IC)上实现所谓的物理不可克隆函数(PUF)[1]。

如今能访问我们个人数据和代表我们身份的电子设备越来越多,PUF可以增加这些设备的安全性,例如智能手机、信用卡、通行证、自动化家庭的传感器以及医疗植入物等等。 PUF通常需要与其他构件块(例如,真随机数发生器(TRNG),加密算法,纠错码,非易失性存储器(NVM)等)组合。尽管PUF在实际应用中依然存在许多缺陷和易受攻击面,但这些经验教训也可以帮助提高未来基于PUF的系统的质量。

1 PUF的原理及特点

物理媒体的具有微观的、随机的、不可克隆的无序性在安全任务中的应用近来受到越来越多的关注。利用无序性可以产生一些优势[1]:首先,它可以避免数字密钥永久存储在易受攻击的硬件中,使得所得到的系统更具有抵御侵入和恶意软件攻击的能力。其次,随机性物理差异具有难以克隆或伪造的天然特征,因为完全控制物理介质中的微米和纳米级制造差异是非常困难的,并且即使可能实现,也是非常昂贵的。第三,利用物理系统中的固有差异和熵,有时可以实现密码协议,这为密码学创造了一个替代基础,并且它的安全性不依赖于未经证实的数论假设。PUF可以作为这种新类型的“无序”密码原语最好的代表。

2 弱PUF类型

以下介绍几种常见的弱PUF:

2.1 ICID PUF

ICID是第一个根据工艺差异生成弱PUF的电路结构。ICID PUF中设计了一系列可寻址的MOSFET,共同的栅极和源极以及连续选择的漏极驱动着一个电阻负载。由于器件阈值电压失配(由工艺变化引起),使得漏极电流具有随机差异。ICID利用这些唯一的随机差异来构建唯一的识别。在0.35μm的技术中,文献[2]的作者提出,他们的测试电路上重复随机比特有10%的假阳性和假阴性结果,识别能力可以通过增加位长来改进。

2.2基于SRAM的PUF

使用SRAM的半导体集成电路进行识别的想法最初是在2002年的专利[4]中提出的,但没有包括实验数据。文献[5]中的工作构建了一个类似SRAM的单元的定制阵列,在0.13μm技术中基于阈值失配生成随机值。另外,SRAM的初始化可以为每个芯片产生一个物理指纹,这些指纹可以通过标准的NIST随机性测试来运行。

2.3涂层PUF

涂层PUF是由一种能实现防读硬件的弱PUF构造。防读硬件设备一旦构建,外部实体就不能读取(提取)存储在设备中的数据的信息。文献[5]提出,将PUF以保护涂层的形式,喷涂在IC上并覆盖其表面。

涂层PUF的一个中心特性是它们的篡改敏感性:假定对涂层的任何篡改(例如侵入性渗透或从被覆盖的IC上去除)会严重且不可恢复地改变其性质。

3 弱PUF的应用和安全性

3.1密钥生成和存储

弱PUF提供了基于随机无序物理介质波动的私钥生成和存储的方法[6]。因此,任何利用密钥存储的安全协议都可以在其流程中使用弱PUF。

3.2 IP保护

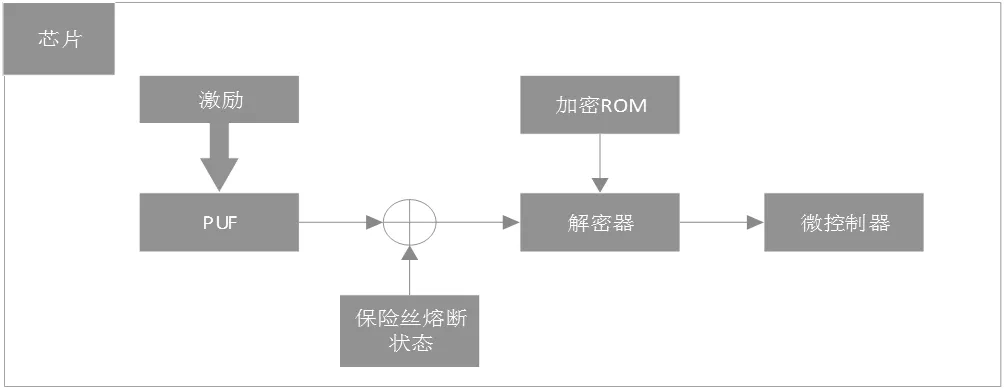

图1 PUF在IP保护中的应用

3.3安全处理器

Suh在文献[7]中描述了如何将弱PUF嵌入到安全处理器中,然后将其用于诸如认证执行和软件许可之类的应用。弱PUF用于为公钥或私钥对生成种子。种子和私钥从不公开,公钥由认证机构公布和认证。种子被用作对称密钥来加密处理器的用户已知的次级对称密钥。此外,种子仍然是私密的,并且仅用于加密给定的次级密钥,并且解密次级密钥以供安全任务的内部使用。

3.4安全分析

弱PUF通常被归结为三个优点:

(1)由于密钥仅在芯片上电时存在,所以比永久存储在NVM中的标准数字密钥更难读出;

(2)它们具有一些自然的篡改敏感性,这意味着任何对设备或对嵌入PUF的硬件系统的篡改都会改变其物理特征和衍生的密钥;

(3)节省成本。它们避免了硬件系统中NVM所必需的处理步骤。

4 强PUF类型

(2)实用性和可操作性:CRP应该足够稳定,对环境条件和多个读数有效。

(3)访问模式:任何能够访问强PUF的实体都可以应用多种激励,并可以读出相应的响应。不存在受保护、控制或限制访问的PUF的激励和响应。

(4)安全:若不具备物理上实际存在的强PUF,攻击者和PUF的制造商都不能正确地预测随机选择的激励的响应。即使上述两方能够访问强PUF达到相当长的时间,甚至进行正当的物理测量,上述结论也依然成立。

以下介绍两种典型的强PUF类型。

4.1光学PUF

光学PUF包含一个透明的塑料标记,其中包含大量随机分布的玻璃球[9]。一个独特的,不可克隆的令牌在不同的角度和发生点(可以认为是系统的激励)下被照亮,并产生作为系统响应的干扰模式。这里假定光学PUF具有大量的激励,并且CRP被私有集存储在中央数据库中。因此,光学PUF可以被远程验证。

理论上这种结构是安全的(到目前为止还没有发现攻击),但是测量装置是外部的,并且相对较大,当令牌由不同位置测量时,存在一些实用性问题和稳定性问题。

4.2仲裁器PUF

几乎在提出光学PUF的同时,文献[1]提出了第一个集成电子强PUF,包括“Arbiter PUF”。与光学PUF不同,硅PUF不需要外部测量设备,它基于电路中的运行时间延迟差异。

这种结构很容易被模拟攻击[1]。在例如机器学习算法进行攻击时,攻击者收集许多CRP,并使用它们来推导在电路子组件中发生的运行时间延迟,从而模拟和预测PUF模型,破坏其安全性。

5 强PUF的应用和安全性

5.1协议和应用

另一个应用是基于强PUF的密钥交换或密钥建立[10]。然而,文献[11]已经表明,这样的密钥交换可能会遇到前向保密性以及重复用于会话密钥交换的问题。该文献也提出了一种可以解决这个问题的新型PUF,称为可擦写PUF。这种新型的可擦除PUF不同于早期的FPGA PUF,可以在每个认证会话中配置和擦除。

5.2安全和攻击

对强PUF的攻击可以是构建物理克隆,即与原始PUF完全相同的第二物理系统;也可以是数字克隆,即模仿PUF的激励-响应行为的计算机算法。

攻击者通常仅需要收集强PUF的所有CRP的子集,以获得(或至少间接获得)关于PUF中包含的所有CRP相关信息或熵的信息。当攻击者收集了这样一个子集,他可以从CRP子集中建立等式或不等式系统,其变量描述PUF内部结构,如果他可以有效地解决等式或不等式的系统,他就可以攻破PUF。然而他不能这样做的假设只是另一种未经证实的计算假设。

另一个与强PUF安全相关的中心问题在于,强PUF可避免在硬件中使用明确的数字密钥,但其未必能完全避免所有的秘密信息存在于一般硬件中。一旦强PUF的内部配置被攻击者知道,那么攻击者几乎总是能够预测并因此破坏PUF。因此,像传统的密码系统一样,强PUF通常假设一些内部信息是保密的。从PUF的角度来看,这些信息比以数字密钥的方式存储更安全。

6 总结与展望

由于传统技术在物理上存在安全问题,所以可以考虑采用PUF,它能在物理层面提供安全保护。然而,从2010年起发表的众多关于PUF的物理攻击的文章中可以清楚地看出,这种原语也不完全安全。无论关于噪声和环境扰动的实验工作如何,这些攻击的巨大规模都对PUF技术提出了质疑。因此,需要进一步研究这些技术的策略和有效性。

[1]B.Gassend, D. Clarke, M. van Dijk, and S. Devadas, “Silicon physical randomfunctions,” in Computer and Communication Security Conference,2002.

[2]K.Lofstrom, W. R. Daasch, and D. Taylor, “Ic identification circuit using devicemismatch,” in ISSCC, 2000.

[3]P.Layman, S. Chaudhry, J. Norman, and J. Thomson, “Electronic fingerprintingof semiconductor integrated circuits,” US Patent 6,738,294, September,2002.

[4]Y.Su,J.Holleman,and B. Otis,“A 1.6pJ/bit 96 (percent) stable chip ID generating circuit using process variations,”in IEEE International Solid-State CircuitsConference (ISSCC),2007.

[5]P.Tuyls, G.-J. Schrijen, B. Skoric, J. van Geloven, N. Verhaegh, and R. Wolters,“Read-proof hardware from protective coatings,” in Cryptographic Hardware andEmbedded Systems (CHES),2006.

[6]B.Gassend,“Physical Random Functions,” Master’s thesis, Massachusetts Institute of Technology, Jan2003.

[7]G.E.Suh,“AEGIS:A Single-Chip Secure Processor,” Ph.D. dissertation, Massachusetts Institute of Technology, Aug 2005.

[8]Y.Alkabani and F. Koushanfar, “Active hardware metering for intellectual property protection and security,” in USENIX Security Symposium,2007.

[9]R. Pappu, “Physical one-way functions,” Ph.D. dissertation, Massachusetts Institute of Technology,2001.

[10]R.Pappu,B.Recht,J.Taylor,and N. Gershenfeld, “Physical one-way functions,”Science, vol. 297,2002.

[11]U.Rührmair, C. Jaeger, and M. Algasinger,“An Attack on PUF-based SessionKey Exchange and a Hardware-based Countermeasure,”Financial Cryptographyand Data Security (FC), 2011.

[12]U. Rührmair, F. Sehnke, J. S¨ olter, G. Dror, S. Devadas, and J. Schmidhuber,“Modeling attacks on physical unclonable functions,” in ACM Conference onComputer and Communications Security (CCS),2010.

本文得到国家自然科学基金(No.61671244)和中央高校基本科研业务费专项资金资助(No. 30918011204)的支持。