GABP神经网络模型在计算机网络安全评价中的应用

2018-06-14徐霖

徐 霖

1 前言

由于互联网的发展,以及相关科学技术的进步,对于计算机网络安全的危害也越来越多,比如各种病毒不断出现,或者是其它网路攻击手段的出现等。这些都极大的威胁着网络安全。同时由于这些攻击方式有着非常复杂的联系,传统的安全评估方式已经无法有效的进行评估,其最终评价结果的准确率也非常低。当下还没有一套完整高效的计算机网络安全评价体系,对于各类信息数据的安全也没有很好的进行管理。所以在如今网络环境非常复杂多变的情况下,必须马上搭建出优秀的网络安全评价体系,同时在它的基础之上,完成今后网络安全问题的分析预测[1]。现在对于网络安全的评价以及预测才刚刚起步,需要对安全风险评估工作有很好的认知,了解当前网络安全事件的发展规律,根据实际的网络发展情况,制定有效的安全评估管理方法。并在此基础之上,对风险进行全面的高效的分析预测,以便于做好防范工作,甚至是将风险苗头扼杀在摇篮中。

2 研究方法

2.1 BP神经网络算法

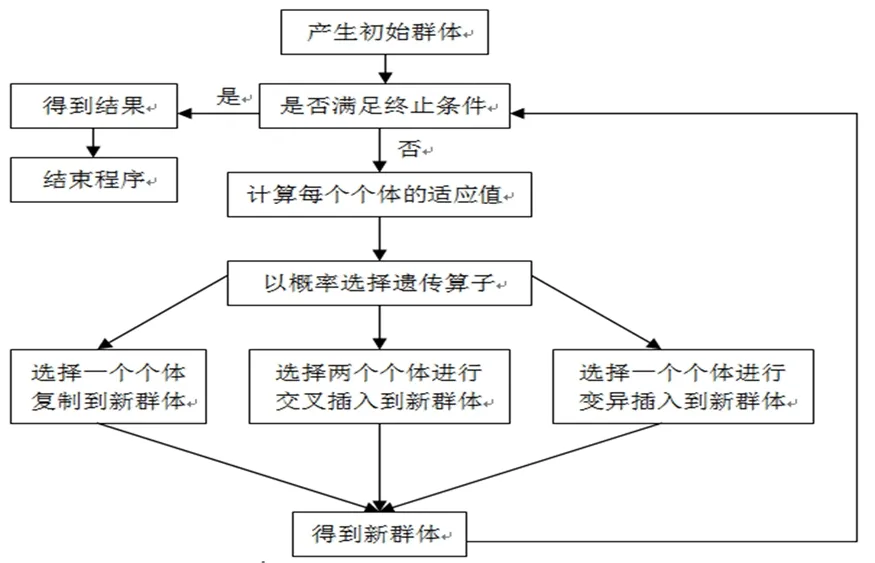

BP神经网络算法由多个神经单元相互连接构成神经网络,它可以对生物神经系统对现实生活中事物所产生反映进行模拟,通过使用非常丰富的事件数据,对BP神经网络进行相关训练,从而使其能够对这类事件进行统计分析,得出最终结果。BP神经网络模型图如图1所示。

图1 BP神经网络模型图

BP神经网络算法一般遵循着以下学习步骤:一开始需要对BP神经网络模型进行数据初始化操作。数据初始化操作的主要内容实则上就是对于BP神经网络模型中不同的连接权值之间赋予一个随机值[2]。该随机值必须包含在-11这个有效地区间之内。完成随机值的赋值操作之后,就需要设定相应的误差函数e,同时设定好其最大的学习次数M以及学习精度值。随机选取第k个输入样本及对应期望输出

do(k)=(d1(k),d2(k),…,dq(k))

(1)

x(k)=(x1(k),x2(k),…,xn(k))

(2)

根据上述公式的计算结果对其全局误差进行计算:

(3)

对误差进行核实判断,是否达到规划要求。在误差已经缩小到计划范围内,或者训练次数已经达到既定的次数,那么便可以停止算法。不然的话,就需要重新开始下一轮算法训练程序。

2.2 GA遗传算法

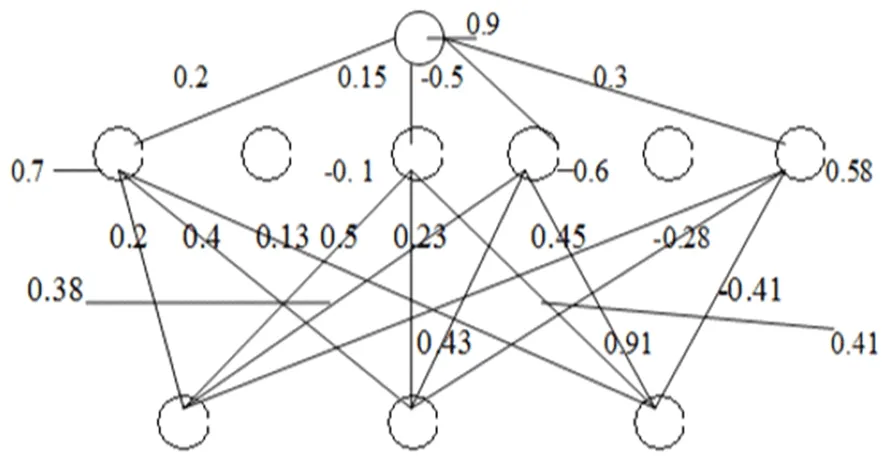

遗传算法是根据自然界的的遗传规律推演出来的一种计算机算法模型。遗传算法的具体实现步骤如图2所示。

图2 遗传算法的具体实现步骤图

遗传算法的实现过程如下:

令A(t)表示第(t)代中串的群体,以Aj(t)(j=1,2,……,n)表示第t代中第j个个体串。设在第t代种群A(t)中该模式匹配成功的样本数量为m,记为m(H,t)。令群体遗传一代中整体的遗传数量为n,而群体中不同的个体之间所有的特性都存在着一定程度上的不一致。那么模式H在第t+1代中样本的数则应该就是:

(4)

(5)

=(1+c)m(H,t)

(6)

假设从t=0起步,c始终是常量[4],那么就会推导出:

m(H,t+1)=m(H,0)(1+c)

(7)

目前模式H所产生的交叉点只有在简单交叉下H的生存概率Ps=1-δ(H)/(t-1)。当然,作为交叉的自身当然也肯定会是以一定的概率Pc而存在着的[5]。基于此,我们完全可以推理出模式H的生存概率就是:

Ps=1-PcPd=1-Pc·δ(H2)/(m-1)

(8)

综上所述两种遗传的方式,模式H的子代的样本数为

(9)

式(9) 忽略了极小项Pc·δ(H)/(l-1)+o(H)·Pm。通过式(9)就可以完整地推导出整个模式定理的实现过程。

2.3 GABP神经网络模型

根据前面所提到的内容分析出,可以根据遗产算法的特性,对神经网络的全局搜索能力进行加强,并在此基础之上实现GABP神经网络模型。同时利用遗传算法实现神经网络的连接关系改进工作,这样并可以将BP神经网络的部分缺陷进行弥补,同时还可以将它的泛化性能提升至最佳。优化遗传-神经网络其问题的数学描述主要如下所示:

(10)

所以本文使用了两个方法对BP神经网络实现改进,其中一个方法,它详细的实现方法如下:首先通过BP网络完成上式的解空间求解,其次对网络其训练次数与网络其训练误差ε1进行设定,然后将训练样本进行输入并训练,接着再对检测样本其得到误差ε2进行输入,在误差ε1与ε2都很满意的时候,将连接权值之中最小值与最大值记为umin与umax,并以该区间[umin-δ1,umax+δ2](δ1,2作为调节的参数)为连接权其基本的解空间。

因为遗传算法其在优化的过程之中是将目标函数其最大值来当作其适应度的函数,所以将适应度函数定义为:

(11)

那么上式将变成为:

(12)

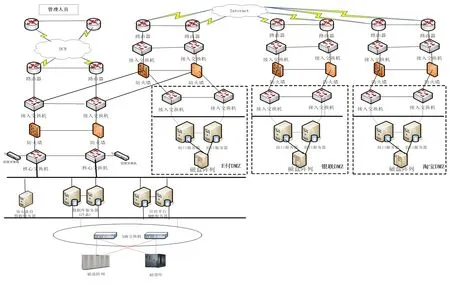

由于编码产生的码串利用控制码和权重关系数码组成,其中控制码其主要是用来对隐节点其个数进行控制,它是通过0-1所组成地串,在这之中0则意味着无连接,而1则意味着已经连接,其串长l1能够由输入的节点其个数的0.5到1.5倍来进行确定。而权重的系数码则主要是用来对网络其连接权进行控制,对浮点数的编码进行采用,其串长l2=m×l1+l1+l1×n+n。编码根据某种顺序级而联成了长串,其每个串都对应着一组网络的连接权与网络结构。我们以3个输入的节点作为例字,那么隐层节就最多只有6个点。网络结构的图形如图3所示。

图3 网络的结构与网络其连接权的系数

按照图3所标注的阀值与权值还网络其连接的情况能够给出相应的权重系数的编码串与控制的编码串为:

1011010.450.380.500.200.280.430.230.400.410.130.41-0.910.580.60-0.10-0.700.300.50-0.150.200.9

初始的群体由L个不同个体所构成,并且每个个体都是由两个部分所组成,其第一部分就是串长长度为l1的0-1码串;其第二部分则是[umin-δ1,umax+δ2]区间其上面的l2个分布均匀的随机数。以pc的概率来对选择之后的个体去相互交叉。假设在第i个体与第i+1个体间进行相互交叉,其交叉算子将如下所示:

(13)

图4 算法实现流程图

以pm的概率去对交叉之后的个体来进行变异。假设变异第i个个体,其变异算子将如下所示:

(14)

φ1={(〗xk,yk)|x∈Rm,y∈Rn,

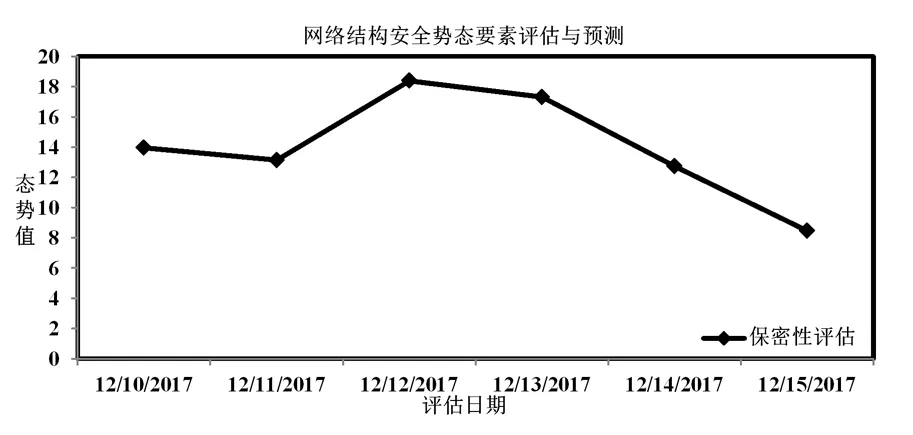

k=1,2,…N1,N1 (15) φ2={(〗xk,yk)|x∈Rm,y∈Rn, k=N1+1,N1+2,…N2,N2 (16) φ2={(〗xk,yk)|x∈Rm,y∈Rn, k=N2+1,N2+2,…,N} (17) 以训练样本φ1为例,对方法一中(1-9)的步骤进行采用,然后将其进化到第k代就结束,并将最后一代其群体中的L个个体都全部进行解码,并得到与的L组对应的神经网络其权系数与结构,然后将训练样本φ2进行输入,得到式3-17: (18) 因此能够获得一组网络其权系数与隐节点,并将检验样本φ3输入到式3-18中,然后对网络其泛化能进行检验。其中方法二其计算的流程图如图4所示。 (19) 本文通过设计并实现一个网络安全信息评价系统,并且将GABP神经网络模型运用到系统的评估之中。同时通过搭建一个待评估网络进行评估演示。网络拓扑结构图如图5所示。 图5 网络拓扑结构图 网络安全评价的具体内容主要是针对网络拓扑专题、网络结构要素、网络整体综合性、网络加固方案以及网络态势等五个方面进行评估。本文评估的重点主要是集中在网络结构要素的评估与预测和网络整体安全综合性的评估与预测两大方面。 网络结构要素的评估与预测分为三种不同的类型。不同的类型的网络拓扑结构其侧重点有所不同。本文所采用的待评估网络其整体侧重点主要是集中在网络结构保密性评估上。该网络拓扑结构的保密性其态势地评估图如图6所示。该图中主要是详细记录了2017年12月10号至2017年12月14号该网络拓扑结构的安全势态度趋势。同时也对在2017年12月15号的系统安全势态进行了预测。从势态值趋势图中不难看出,该网络拓扑结构的态势值呈现出持续下降的趋势。 图6 保密性其态势的评估图 图7 网络安全综合态势评估图 网络整体安全综合性的评估与预测主要是采用历史增量的平均模型进行合理地预测与评估。网络安全综合态势评估图如图7所示。该图中主要是详细记录了2017年12月10号至2017年12月14号该网络拓扑结构的网络整体安全综合性趋势。通过该模型预测也对2017年12月15号的网络整体安全综合性进行了预测。通过仔细地研究图中的相关信息之后不难发现,该时期之内网络从综合整体安全综合性态势值一直保持着在较高的势态值的位置。整个网络的安全综合性整体呈现出持续上升的趋势。 由于互联网的发展,以及相关科学技术的进步,对于计算机网络安全的危害也越来越多,比如各种病毒不断出现,或者是其它网路攻击手段的出现等。这些都极大的威胁着网络安全。同时由于这些攻击方式有着非常复杂的联系,传统的安全评估方式已经无法有效的进行评估,其最终评价结果的准确率也非常低。因此本文研究了神经网络BP神经网络算法和GA遗传算法的基础上建立了GABP神经网络模型并应用于网络安全评估系统之中,并在此基础上建立网络安全态势评估和模块的预测,取得了不错的效果。 [参 考 文 献] [1] Sui Z. The Application of Neural Network[A] in the Evaluation of the Computer Network Security[C]. 2015 International Conference on Education Technology, Management and Humanities Science (ETMHS 2015). Atlantis Press, 2015. [2] 张乐平. 基于BP神经网络的计算机网络安全评价模式研究[J]. 赤峰学院学报(自然版), 2017, 33(18):11-13. [3] Zhao J. Neural networksapplicated[A] in computer network security evaluation and reliability analysis[C]. International Conference on Advances in Mechanical Engineering and Industrial Informatics. 2016. [4] 史望聪.神经网络在计算机网络安全评价中的应用分析[J]. 自动化与仪器仪表, 2016(6):210-211. [5] 易少华. 基于遗传算法和神经网络的输电铁塔形状优化设计[D] .广州:广州大学,2007:3 研究结论

5 总结